Guide de sécurité pour les solutions de système d’information

Sur cette page

1. Introduction

-

Dans cette section

1.1 But

Le présent document est un « Guide » à l’intention des ministères et des organismes fédéraux, qui décrit un ensemble de tâches de sécurité à prendre en considération lors de la conception et de la mise en œuvre de solutions visant les systèmes d’information du gouvernement du Canada dans les environnements d’informatique en nuage.

Voici le but du présent Guide :

- contribuer à établir dans le cadre des projets, un niveau raisonnable d’assurance de la sécurité, lors de la mise en œuvre d’une solution de système d’information;

- contribuer à faciliter les activités liées à l’évaluation et à l’autorisation de sécurité (EAS);

- veiller à ce que les considérations en matière de sécurité qui ont fait l’objet d’une mise en œuvre dans le cadre des projets soient conformes à ce qui suit :

Le présent Guide :

- met l’accent sur un ensemble de mesures de sécurité de base préliminaires en tant que point de départ;

- est fondé sur les principes agiles et de gestion allégée;

- est harmonisé avec les conseils dans le document La gestion des risques liés à la sécurité de la TI : Une méthode axée sur le cycle de vie (ITSG-33);

- ne prescrit pas une méthode de développement de système.

1.2 Portée

Le présent Guide :

- met l’accent sur les solutions de système d’information déployées dans des environnements d’informatique en nuage;

- traite de la portée précise de la responsabilité liée aux composants d’application des solutions de système d’information qu’on met en œuvre dans le cadre des projets en plus des services d’informatique en nuage;

- suppose que les mesures de sécurité à la couche de l’infrastructure ont été mises en œuvre en plus de l’environnement du fournisseur de services d’informatique en nuage (FSIN); il s’ensuit que la solution de système d’information hérite de ces mesures.

Les équipes de projet doivent valider toute hypothèse liée aux mesures de sécurité héritées, auprès de leurs responsables de la sécurité de la TI du ministère.

1.3 Intervenants

Le présent Guide doit être utilisé par les personnes qui participent aux activités décrites dans le Guide et qui assument les rôles suivants :

- propriétaire du produitVoir la note en bas de page 1;

- personne autorisée (si différente du propriétaire du produit);

- chef d’équipe de projet;

- propriétaire de l’architecture;

- propriétaire de l’architecture de sécurité (si différent du propriétaire de l’architecture)

- membres de l’équipe de projet;

- évaluateur de la sécurité;

- gestionnaire des opérations.

Les définitions de ces rôles se trouvent sur le site Web de Disciplined Agile (en anglais) ainsi qu’à l’annexe 1 de la ligne directrice ITSG-33.

2. Considérations

2.1 Mesures de sécurité de base

Le présent Guide porte sur un ensemble préliminaire de mesures de sécurité de base qui conviennent aux composants d’application des solutions de système d’information ayant une catégorie de sécurité jusqu’au niveau Protégé B, intégrité moyenne et disponibilité moyenne (PBMM), inclusivement. Le choix des mesures de sécurité présenté à l’annexe fournit un point de départ aux équipes de projet; la sélection a été effectuée en vue d’atteindre les objectifs suivants :

- être conforme avec les procédures obligatoires applicables énoncées dans la Directive sur la gestion de la sécurité;

- remplir les exigences de l’Orientation sur l’utilisation sécurisée des services commerciaux d’informatique en nuage : Avis de mise en œuvre de la Politique sur la sécurité (AMOPS) ;

- aborder les 10 meilleures mesures de sécurité du Centre de la sécurité des télécommunications (CST);

- s’harmoniser avec le Profil des mesures de sécurité pour les services du GC fondés sur l’informatique en nuage ;

- se concentrer sur la sélection de mesures de sécurité identique à celles mise en œuvre dans des composants logiciels des solutions de système d’information;

- réaliser les objectifs liés à la protection contre les menaces, énoncés dans le profil PBMM générique ITSG-33 et le Profil des mesures de sécurité pour les services du GC fondés sur l’informatique en nuage .

Les équipes de projet devront adapter le profil applicable aux fins de leur solution de système d’information. Cette personnalisation du profil peut entraîner la sélection et la mise en œuvre d’autres mesures de sécurité ou améliorations, afin de répondre aux exigences en matière de sécurité du ministère ou d’augmenter l’atténuation de menaces précises.

Dans le répertoire des mesures de sécurité, on peut réaliser des niveaux croissants de force dans les mécanismes de sécurité en mettant en œuvre des améliorations aux mesures de sécurité de base. En règle générale, pour une mesure de sécurité donnée, le nombre d’améliorations mises en œuvre est directement proportionnel à la solidité du mécanisme de sécurité. Par exemple, la mise en œuvre de l’amélioration 1 liée à la mesure de sécurité de base IA-2 accroît la force du mécanisme d’identification et d’authentification, notamment en appliquant un deuxième facteur d’authentification aux fins des comptes privilégiés.

2.2 Mesures de sécurité héritées

Le National Institute of Standards and Technology des États-Unis définit les mesures de sécurité communes comme « des mesures de sécurité dont la mise en œuvre entraîne une capacité de sécurité qui est héréditaire par un ou plusieurs systèmes d’information organisationnels ». Les mesures de sécurité sont réputées héréditaires par des systèmes d’information ou des composants de système d’information lorsque les systèmes ou les composants reçoivent une protection de la part des mesures mises en œuvre qui ont été élaborées, mises en œuvre, évaluées, autorisées et surveillées par des entités autres que celles responsables des systèmes ou des composants. Voici des exemples de mesures de sécurité pouvant être héritées par des systèmes d’information et des composants :

- politiques sur la sécurité en matière de TI;

- sensibilisation et formation en matière de sécurité;

- plans d’intervention en cas d’incident;

- accès physiques aux installations;

- sécurité du personnel;

- règles de comportement.

Il existe également diverses mesures de sécurité technologiques qui sont habituellement mises en œuvre comme des mesures de sécurité communes et peuvent être utilisées dans des systèmes d’information. Voici des exemples de mesures de sécurité technologiques communes :

- systèmes d’infrastructure à clé publique (ICP);

- systèmes de contrôle de l’accès;

- systèmes de protection des limites.

2.3 Processus du cycle de vie de développement des systèmes

Les équipes de projet qui utilisent des méthodes agiles ou plus traditionnelles en cascades doivent être en mesure d’utiliser le présent Guide. Peu importe la méthode utilisée, le présent Guide appuie l’intégration des activités de sécurité dans un projet et tout au long du processus du cycle de vie de développement des systèmes (CVDS), en fournissant un ensemble de tâches que les équipes de projet peuvent ajouter à leurs arriérés ou à leur calendrier de travail.

Si des renseignements personnels sont en cause, les équipes de projet doivent veiller à ce que les exigences liées à la protection de la vie privée soient déterminées et traitées de façon appropriée dans leurs solutions, en consultation avec le bureau d’accès à l’information et de la protection des renseignements personnels (AIPRP) de leur ministère.

Les équipes de projet peuvent en apprendre davantage sur la sécurité dans les projets de la TI en consultant le document Applying ITSG‑33 guidance to IT projects [Application du guide à l’intention des projets de la TI ITSG‑33] (Guide à l’intention des projets de la TI ITSG‑33), qui est disponible sur la page GCpédia des outils et des modèles de l’ASI (accessible uniquement sur le réseau du gouvernement du Canada).

2.4 Harmonisation organisationnelle

Les équipes de projet doivent consulter les équipes d’architecture intégrée et de sécurité de la TI ou d’architecture intégrée de sécurité de leur ministère aux fins suivantes :

- déterminer les normes de sécurité applicables et les possibilités de réutilisation des solutions de sécurité;

- assurer l’harmonisation organisationnelle.

2.5 Modélisation des menaces

Les équipes de projet doivent effectuer la modélisation des menaces pour veiller à ce que toutes les expositions de menaces dans leurs solutions de système d’information soient couvertes par les conceptions et les mécanismes de sécurité appropriés. Les liens suivants sont des ressources qui fournissent une introduction à la modélisation des menaces :

- Security Threat Models: An Agile Introduction (en anglais) d’Agile Modeling;

- Introduction to Microsoft’s Security Development Lifecycle (SDL) Threat Modelling (en anglais) – présentation.

En outre, les autorités responsables de la sécurité du ministère pourraient vouloir consigner les risques résiduels liés à la solution de système d’information qu’un projet met en œuvre par rapport aux menaces ministérielles. Au GC, la méthode préférée à cette fin est la Méthodologie harmonisée d’EMR (TRA-1). En général, les méthodes de modélisation des menaces ne conviennent pas à l’évaluation des risques résiduels, en raison de ce qui suit :

- ces méthodes ont tendance à miser sur les menaces et leur atténuation;

- elles ne comprennent pas la qualification ou la quantification des risques.

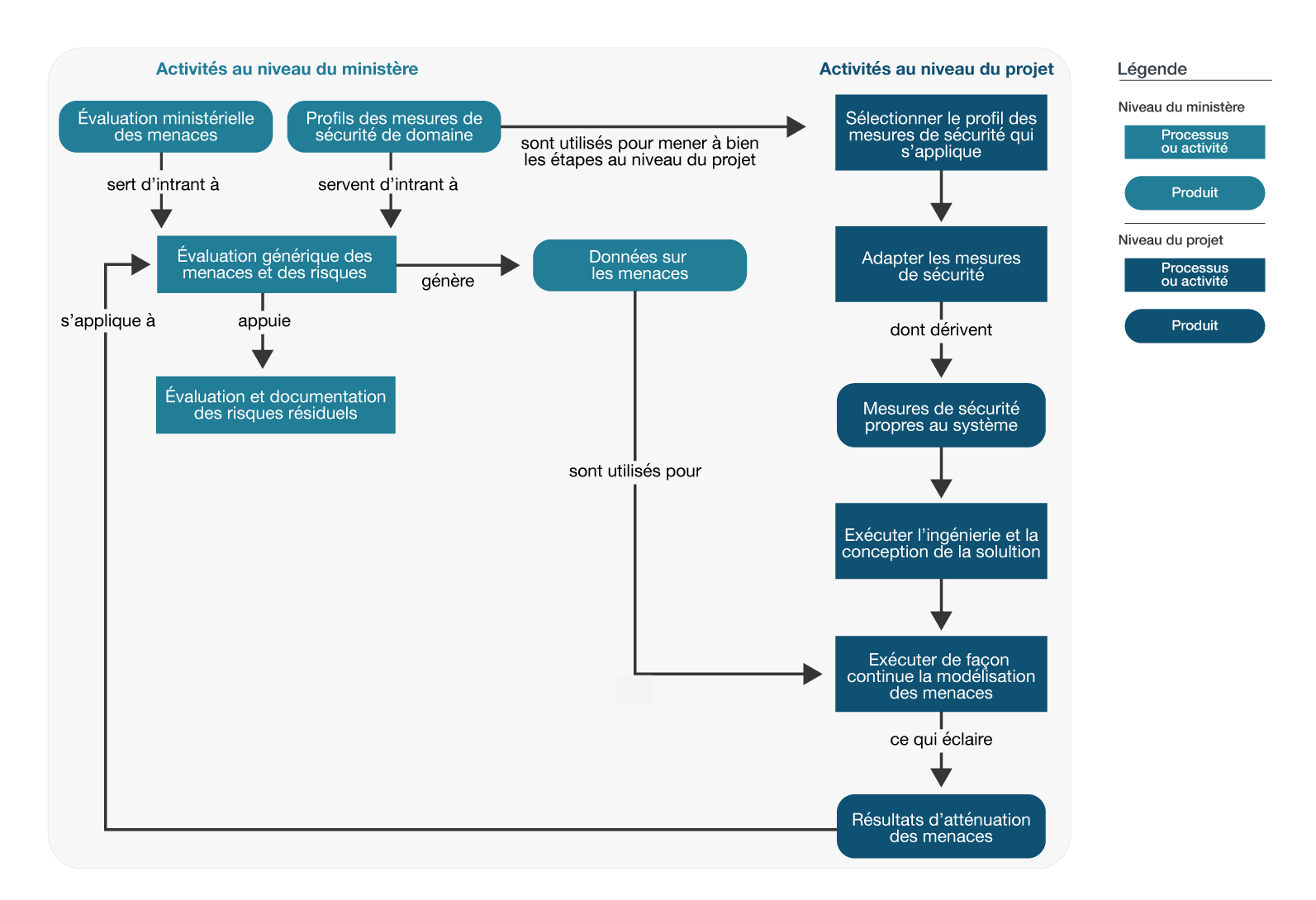

Toutefois, les évaluations de risques et la modélisation des menaces peuvent fonctionner ensemble pour satisfaire aux exigences au niveau du projet et du ministère. La figure 1 présente un exemple de ces méthodes fonctionnant ensemble dans l’harmonisation avec la ligne directrice ITSG‑33.

Figure 1 - Version textuelle

La figure 1 montre la relation entre les activités au niveau du ministère et les activités au niveau du projet dans le cadre des évaluations de menaces.

Au niveau du ministère, l’évaluation ministérielle des menaces et les profils de mesures de sécurité de domaine sont des éléments entrant dans une évaluation générique des menaces et des risques.

L’évaluation générique des menaces et des risques réalise ce qui suit :

- génère des données sur les menaces, qui sont utilisées afin d’exécuter la modélisation des menaces au niveau du projet;

- appuie l’évaluation et la documentation des risques résiduels;

- est appliquée aux résultats d’atténuation des menaces.

Les profils des mesures de sécurité de domaine sont utilisés afin de mener à bien les étapes au niveau du projet. Voici ces étapes :

- sélectionner le profil des mesures de sécurité qui s’applique;

- adapter les mesures de sécurité dont dérivent les mesures de sécurité propres au système;

- exécuter l’ingénierie et la conception de la solution;

- exécuter la modélisation des menaces, qui éclaire les résultats d’atténuation des menaces.

Dans la figure 1, les autorités responsables de la sécurité du ministère utilisent une évaluation de la menace et des risques (EMR) en vue d’évaluer les risques résiduels liés au système d’information. L’équipe de projet réalise ce qui suit :

- sélectionne un profil de mesures de sécurité applicable et adapte les mesures de sécurité aux fins du système d’information;

- modélise les menaces dans le cadre du processus d’ingénierie et de conception afin de veiller à ce que des modèles de conception de sécurité soient adoptés et que des mécanismes de sécurité appropriés soient sélectionnés et mis en œuvre;

- adapte son modèle de menace en fonction des données sur les menaces dans l’EMR générique.

À mesure que les processus d’ingénierie et de conception liés à la solution progressent :

- l’équipe de projet informe les autorités responsables de la sécurité du ministère des résultats d’atténuation des menaces;

- les autorités responsables de la sécurité du ministère utilisent ces résultats afin d’évaluer et de consigner les risques résiduels.

La bonne méthode de modélisation des menaces à utiliser et le moment exact où la modélisation des menaces se produit dans un projet font l’objet d’une discussion. Les équipes de projet doivent utiliser une méthode qu’elles comprennent et qui fonctionne bien avec leurs processus de CVDS.

2.6 Assurance de la sécurité

Les équipes de projet doivent être préoccupées par l’« assurance de la sécurité »Voir la note en bas de page 2 de ce qui suit :

- les solutions de système d’information qu’elles mettent en œuvre;

- les services d’informatique en nuage sous-jacents.

Pour les solutions de système d’information, les équipes de projet peuvent établir l’assurance comme suit :

- en intégrant la sécurité dans les documents du projet;

- en effectuant des tâches de vérification et de validation de la sécurité.

Les équipes de projets doivent également produire des résultats vérifiables comme des plans d’essai et des résultats afin d’appuyer l’évaluation et l’autorisation de sécurité (EAS). Pour obtenir de plus amples renseignements sur ces sujets, consulter le document Applying ITSG‑33 guidance to IT projects [Application des lignes directrices ITSG-33 aux projets de la TI] (Guide à l’intention des projets de la TI, ITSG‑33), qui est disponible à la page GCpédia des outils et des modèles de l’ASI (accessible uniquement sur le réseau du gouvernement du Canada).

Pour les services d’informatique en nuage sous-jacents, les équipes de projet peuvent obtenir l’assurance de la sécurité en demandant des preuves d’EAS, soit directement auprès des fournisseurs de services à l’interne (par exemple, au ministère ou à Services partagés Canada), soit au moyen des exigences de demande de propositions (DP) ou de clauses contractuelles pour les fournisseurs de services d’informatique en nuage commerciaux. Voir le document Gouvernement du Canada Approche et procédures de gestion des risques à la sécurité de l’informatique en nuage afin d’obtenir de plus amples renseignements sur le processus d’EAS pour les services d’informatique en nuage commerciaux.

On suppose que tout service sous-jacent ou externe utilisé par une solution a été établi au moyen d’un processus approuvé d’assurance de la sécurité.

2.7 Considérations de sécurité liées à la conception

Même si ces mesures de sécurité de base fournissent une base solide pour la protection de la plupart des solutions de système d’information du GC ayant une catégorie de sécurité maximale de PBMM, les équipes de projet doivent tenir compte d’autres facteurs lors de la conception et de l’élaboration de leurs solutions. Voici ces facteurs :

- les besoins opérationnels pour les exigences en matière de sécurité et autres exigences liées aux opérations pour lesquelles des mesures de sécurité précises sont prescrites;

- les contraintes de conception comme le zonage de sécurité réseau, les structures d’application à plusieurs niveaux, les modèles de conception de sécurité, et d’autres exigences architecturales;

- l’exigence pour des mesures de sécurité supplémentaires en vue de se conformer aux normes de sécurité du ministère ou de régler des menaces précises;

- la nécessité de sélectionner des mécanismes de sécurité solides pour répondre à des niveaux croissants des capacités ou incidences des menaces.

3. Activités

La présente section décrit un ensemble d’activités et de tâches liées à la sécurité qui sont recommandées pour la plupart des solutions de système d’information. Les équipes de projet peuvent intégrer ces activités et ces tâches liées à la sécurité lorsqu’ils souhaitent réaliser ce qui suit :

- mettre en œuvre un serveur Web;

- configurer une application de type logiciel comme service (SaaS);

- mettre en œuvre une application Web à plusieurs niveaux.

Remarque : Selon le scénario, certaines activités peuvent ne pas s’appliquer.

| Activité | Description |

|---|---|

| 3.1 Catégorisation de la sécurité | Objectif |

Tâches à achever

|

|

Références

|

|

| 3.2 Concept du système | Objectif |

Tâches à achever

Remarque : Dans le cadre des projets, il est possible d’utiliser le modèle des cas conceptuels relatifs aux projets numériquesVoir la note 3 du tableau 1, afin de décrire ce qui suit :

En outre, des modèles et des guides pour l’architecture intégrée de sécurité (ASI) sont également disponibles à partir de GCpédia (accessible uniquement sur le réseau du gouvernement du Canada).

|

|

Références

|

|

| 3.3 Gestion de l’identité et de l’accès | Objectif |

Tâches à achever

Remarque : Certains fournisseurs de services peuvent offrir des options de configuration afin de restreindre l’accès des dispositifs de point d’extrémité. Il serait également possible de mettre en œuvre des politiques organisationnelles et des instruments procéduraux afin de restreindre l’accès.

|

|

Références

|

|

| 3.4 Audit | Objectif |

Tâches à achever

Remarque : À tous les moins, il est recommandé d’inclure les événements suivants :

Pour les applications Web, il est recommandé d’inclure les événements suivants :

Remarque : Vous pourriez devoir configurer votre solution pour envoyer les registres d’audit à une installation centralisée de journalisation, si disponible, où des mécanismes d’audit seront appliqués.

|

|

Références

|

|

| 3.5 Protection des données | Objectif |

Tâches à achever

|

|

Références

|

|

| 3.6 Réseautage | Objectif Remarque : Cette activité peut ne pas s’appliquer à tous les projets. |

Tâches à achever

|

|

Références

|

|

| 3.7 Développement sécuritaire | Objectif |

Tâches à achever

Remarque : Des activités d’essais de pénétration plus exhaustives peuvent être nécessaires, selon la nature de la solution mise en œuvre.

|

|

Références

|

|

| 3.8 Continuité des services | Objectif |

Tâches à achever

Remarque : Les exigences liées à la continuité des services comprennent généralement l’objectif de délai de rétablissement et l’objectif de point de rétablissement. De plus, ces exigences peuvent comprendre une interruption maximale des services permise ou un temps d’arrêt maximal admissible.

|

|

Références

|

|

| 3.9 Gestion des configurations | Objectif |

Tâches à achever

Remarque : La gestion de la configuration doit être automatisée dans toute la mesure du possible.

|

|

Références

|

|

| 3.10 Opérations de sécurité | Objectif |

Tâches à achever

Remarque : Le processus de gestion des vulnérabilités et des rustines doit être automatisé et intégré dans le processus de gestion des lancements.

|

|

Références

|

|

Tableau 1 Notes

|

|

4. Références

-

Dans cette section

4.1 Instruments de politique connexes

4.2 Références supplémentaires

- Profil des mesures de sécurité du gouvernement du Canada pour les services du GC fondés sur l’informatique en nuage

- Approche et procédures de gestion des risques à la sécurité de l’informatique en nuage

- Guide et outil de catégorisation de la sécurité (accessible uniquement sur le réseau du gouvernement du Canada)

- Plan de gestion des événements de cybersécurité du gouvernement du Canada (PGEC GC) 2018

- Cas conceptuel relatif aux projets numériques

- Guides pour les modèles de l’architecture de sécurité intégrée (ASI) (accessible uniquement sur le réseau du gouvernement du Canada)

- Ligne directrice sur la définition des exigences en matière d’authentification

- Ligne directrice sur l’assurance de l’identité

- Considérations relatives à la cryptographie dans les services d’informatique en nuage commerciaux (accessible uniquement sur le réseau du gouvernement du Canada)

- La gestion des risques liés à la sécurité de la TI : Une méthode axée sur le cycle de vie (ITSG‑33)

- Conseils sur la configuration sécurisée des protocoles réseau (ITSP.40.062)

- Exigences de base en matière de sécurité pour les zones de sécurité de réseau au sein du gouvernement du Canada (ITSG-22)

- Établissement des zones de sécurité dans un réseau – Considérations de conception relatives au positionnement des services dans les zones (ITSG-38)

Annexe : Mesure de sécurité de base

-

Dans cette section

Le tableau suivant présente un ensemble préliminaire de mesures de sécurité de base qui sont recommandées aux fins de la couche d’application des solutions de système d’information. Les équipes de projet doivent procéder comme suit :

- utiliser le tableau comme point de départ;

- mettre en œuvre des mesures de sécurité supplémentaires en tenant compte, d’une part, de la nature et de la portée de ce qui fait l’objet de la mise en œuvre et, d’autre part, de l’analyse des menaces et des risques.

Consulter la section 2 du Guide pour obtenir d’autres renseignements.

L’applicabilité des mesures de sécurité aux catégories de sécurité jusqu’à Protégé B, intégrité moyenne et disponibilité moyenne, est indiquée afin d’aider les équipes de projet à déterminer les mesures de sécurité qui doivent être mises en œuvre en fonction de la catégorie de sécurité de leur solution de système d’information.

Abréviations

DGS : Directive sur la gestion de la sécurité

AMOPS : Avis de mise en œuvre de la Politique sur la sécurité

OWASP : Open Web Application Security Project

| Identificateur | Mesure de sécurité | DGS (juillet 2019) | AMOPS 2017-01 | OWASP les 10 les plus importants | Objectif principal | Fonction | Activités connexes | Mise en œuvre d’une mesure de sécurité | |||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Confidentialité | Intégrité | Disponibilité | |||||||||||

| Faibletableau 2 note 4 | Moyentableau 2 note 5 | Faible | Moyen | Faible | Moyen | ||||||||

| AC-2 | Gestion des comptes | B.2.3.2.1 B.2.3.2.6 |

6.2.3(a) | s.o. | Habilitant | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AC-2 (1) | Gestion des comptes : gestion automatisée des comptes du système | B.2.3.2.1 B.2.3.2.6 |

6.2.3(a) | s.o. | Habilitant | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AC-3 | Application de l’accès | s.o. | 6.2.3(a) | A5 | Menace | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AC-4 | Contrôle du flux d’information | s.o. | 6.2.4(b) | A6 | Habilitant | Prévenir | 3.6 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AC-5 | Répartition des tâches | B.2.3.2.2 B.2.3.2.4 B.2.3.2.5 |

6.2.3(a) | A5 | Menace | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AC-6 | Privilège minimal | B.2.3.2.2 B.2.3.2.4 B.2.3.2.5 |

6.2.3(a) | A5 | Menace | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AC-6(5) | Droit d’accès minimal : comptes privilégiés | B.2.3.2.4 | 6.3.2(a) | A5 | Menace | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AC-6 (10) | Droit d’accès minimal : Interdiction aux utilisateurs non privilégiés d’exécuter des fonctions privilégiées | B.2.3.2.4 | 6.2.3(a) | A5 | Menace | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AC-7 | Ouverture de séance échouée | s.o. | 6.2.3(a) | A2 | Menace | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| AC-8 | Notification d’utilisation du système | B.2.3.2.3 | 6.2.1 | s.o. | Menace | Prévenir | 3.7 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AC-9 | Ouverture de séance précédente (accès) | s.o. | 6.2.3(a) | s.o. | Menace | Détecter | 3.3 | Mesure non sélectionnée | Mesure sélectionnée | Mesure non sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AC-12 | Fermeture de séance | s.o. | 6.2.1 | A2 | Menace | Prévenir | 3.7 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AC-19 | Contrôle d’accès pour les dispositifs mobiles | s.o. | 6.2.3(a) | s.o. | Menace | Prévenir | 3.3 | Mesure non sélectionnée | Mesure sélectionnée | Mesure non sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AC-20(3) | Utilisation de systèmes d’information externes : systèmes, composants ou dispositifs n’appartenant pas à l’organisation | s.o. | 6.2.3(a) | s.o. | Assurance | s.o. | 3.3 | Mesure non sélectionnée | Mesure sélectionnée | Mesure non sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AC-22 | Contenu accessible au public | s.o. | 6.2.1 | s.o. | Menace | Prévenir | 3.7 | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. | s.o. | s.o. |

| AU-2 | Événements vérifiables | B.2.3.8.1 | 6.3 | A2, A5, A8, A10 | Habilitant | Détecter | 3.4 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AU-3 | Contenu des documents d’audit | s.o. | 6.3 | A10 | Habilitant | Détecter | 3.4 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AU-6 | Examen, analyse et rapports d’audit | B.2.7.2 | 6.3 | s.o. | Habilitant | Détecter | 3.4 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AU-8 | Estampilles temporelles | B.2.3.8.1 | 6.3 | s.o. | Habilitant | Détecter | 3.4 | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AU-9 | Protection de l’information de vérification | B.2.3.8.1 | s.o. | s.o. | Menace | Prévenir | 3.4 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AU-9(4) | Protection de l’information de vérification : accès par un sous-ensemble d’utilisateurs privilégiés | B.2.3.2.5 | s.o. | s.o. | Menace | Prévenir | 3.4 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| AU-12 | Génération d’audit | B.2.3.8.1 | 6.3 | A2, A5, A8 | Habilitant | Détecter | 3.4 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| CA-5 | Plan d’action et jalons | B.2.6.2 | 6.2.1 | s.o. | Opérations | Prévenir | 3.7 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| CA-8 | Essais de pénétration | s.o. | 6.2.1 | s.o. | Assurance | s.o. | 3.7 | Mesure non sélectionnée | Mesure sélectionnée | Mesure non sélectionnée | Mesure sélectionnée | Mesure non sélectionnée | Mesure sélectionnée |

| CM-2 | Configuration de base | B.2.3.3.3 B.2.3.3.4 |

6.2.5 | A6 | Menace | Prévenir | 3.9 | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| CM-3 | Contrôle des changements de configuration | B.2.3.3.3 B.2.3.3.4 |

6.2.5 | s.o. | Habilitant | Prévenir | 3.9 | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| CM-4 | Analyse des incidences sur la sécurité | B.2.3.3.1 | 6.2.5 | s.o. | Habilitant | Prévenir | 3.9 | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| CM-5 | Restrictions d’accès concernant les changements | B.2.3.3.3 B.2.3.3.4 |

6.2.5 | s.o. | Menace | Prévenir | 3.9 | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| CM-6 | Paramètres de configuration | B.2.3.3.2 | 6.2.5 | A5, A6 | Menace | Prévenir | 3.9 | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| CM-7 | Fonctionnalité minimale | B.2.3.3.2 B.2.3.3.3 B.2.3.3.4 |

6.2.5 | A5, A6 | Approche de sécurité | s.o. | 3.9 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| CM-8 | Répertoire des composants de système d’information | B.2.3.3.3 B.2.3.3.4 |

6.2.5 | A9 | Habilitant | Prévenir | 3.9 | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| CM-9 | Plan de gestion des configurations | s.o. | 6.2.5 | s.o. | Assurance | s.o. | 3.9 | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| CP-2 | Plan d’urgence | B.2.3.10.1 | 6.2.9 | A10 | Assurance | s.o. | 3.8 | s.o. | s.o. | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée |

| CP-4 | Mise à l’essai du plan d’urgence | B.2.3.10.3 | 6.2.9 | A10 | Assurance | s.o. | 3.8 | s.o. | s.o. | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée |

| CP-9 | Sauvegarde du système d’information | s.o. | 6.2.9 | A10 | Habilitant | Rétablir | 3.8 | s.o. | s.o. | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée |

| CP-10 | Reprise et reconstitution du système d’information | B.2.3.10.2 | 6.2.9 | A10 | Habilitant | Rétablir | 3.8 | s.o. | s.o. | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée |

| CP-10 (2) | Reprise et reconstitution du système d’information : Reprise des transactions | B.2.3.10.2 | 6.2.9 | A10 | Habilitant | Rétablir | 3.8 | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| IA-2 | Identification et authentification (utilisateurs organisationnels) | B.2.3.1 | 6.2.3(a) | A2 | Habilitant | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| IA-2 (1) | Identification et authentification (utilisateurs organisationnels) : Accès réseau aux comptes privilégiés | B.2.3.1 | 6.2.3(a) | A2 | Habilitant | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| IA-02(2) | Identification et authentification (utilisateurs organisationnels) : Accès réseau aux comptes non privilégiés | B.2.3.1 | 6.2.3(a) | A2 | Habilitant | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| IA-2 (11) | Identification et authentification (utilisateurs organisationnels) : Accès à distance pour un dispositif distinct | B.2.3.1 | 6.2.3(a) | A2 | Menace | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| IA-4 | Gestion des identificateurs | s.o. | 6.2.3(a) | s.o. | Habilitant | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| IA-5 | Gestion des authentifiants | s.o. | 6.2.3(a) | A2 | Habilitant | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| IA-5 (1) | Gestion des authentifiants : Authentification fondée sur un mot de passe | s.o. | 6.2.3(a) | A2 | Menace | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| IA-5 (6) | Gestion des authentifiants : Protection des authentifiants | s.o. | s.o. | A2 | Menace | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| IA-5 (7) | Gestion des authentifiants : Aucun authentifiant statique intégré non chiffré | s.o. | 6.2.3(a) | A2 | Menace | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. | s.o. | s.o. |

| IA-5 (13) | Gestion des authentifiants : Échéance des authentifiants en mémoire cache | s.o. | s.o. | A2, A3 | Menace | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| IA-6 | Rétroaction d’authentification | s.o. | 6.2.3(a) | s.o. | Menace | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. | s.o. | s.o. |

| IA-8 | Identification et authentification (utilisateurs non organisationnels) | B.2.3.1 | 6.2.3(a) | A2 | Habilitant | Prévenir | 3.3 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| IR-4 | Traitement des incidents | s.o. | 6.3.2 | A10 | Menace | Détecter ou répondre |

3.10 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| IR-5 | Surveillance des incidents | s.o. | 6.3.2 | A10 | Assurance | s.o. | 3.10 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| IR-6 | Signalement des incidents | B.2.3.7.4 | 6.3.2 | A10 | Assurance | s.o. | 3.10 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| IR-8 | Plan d’intervention en cas d’incident | s.o. | 6.3.2 | A10 | Assurance | s.o. | 3.10 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| PL-7 | Concept d’opérations de la sécurité | s.o. | 6.2.1 | s.o. | Assurance | s.o. | 3.2 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| RA-2 | Catégorisation de la sécurité | s.o. | 6.1.1 | A3 | Opérations | s.o. | 3.1 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| RA-3 | Évaluation des risques | B.2.2.1.2 B.2.5.3 B.2.7.1 |

6.2.1 | s.o. | Opérations | s.o. | 3.7 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| RA-5 | Analyse des vulnérabilités | B.2.3.7.2 B.2.3.7.3 B.2.3.7.4 B.2.7.1 |

6.2.6 | A4, A9 | Habilitant | Prévenir | 3.7 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| SA-8 | Principes d’ingénierie de sécurité | B.2.5.1 | 6.2.1 | s.o. | Approche de sécurité | s.o. | 3.7 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| SA-11 | Tests et évaluations de sécurité effectués par les développeurs | s.o. | 6.2.1 | s.o. | Assurance | s.o. | 3.7 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| SA-11 (1) | Tests et évaluations de sécurité effectués par les développeurs : Analyse de code statique | s.o. | 6.2.1 | A4 | Assurance | s.o. | 3.7 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| SA-11 (4) | Tests et évaluations de sécurité effectués par les développeurs : Examens manuels du code | s.o. | 6.2.1 | A4 | Assurance | s.o. | 3.7 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| SA-15 | Processus de développement, normes et outils | s.o. | 6.2.1 | s.o. | Approche de sécurité | s.o. | 3.7 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| SA-15 (4) | Processus de développement, normes et outils : Modélisation des menaces et analyse des vulnérabilités | s.o. | 6.2.1 | s.o. | Approche de sécurité | s.o. | 3.7 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| SA-16 | Formation offerte par le développeur | s.o. | 6.2.1 | s.o. | Assurance | s.o. | 3.7 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| SA-22 | Composantes système non prises en charge | s.o. | 6.2.5 | s.o. | Opérations | s.o. | 3.9 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| SC-2 | Partitionnement des applications | s.o. | 6.2.1 | A6 | Approche de sécurité | s.o. | 3.7 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| SC-7 | Protection des limites | B.2.3.6.1 | 6.2.4(b) | A6 | Menace | Prévenir ou détecter |

3.6 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| SC-7 (5) | Protection des limites : Interdire par défaut ou autoriser à titre exceptionnel | B.2.3.6.1 | 6.2.4(b) | A6 | Approche de sécurité | s.o. | 3.6 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| SC-8 | Confidentialité et intégrité des transmissions | B.2.3.6.3 | 6.2(b) 6.2.4(a) |

A3 | Menace | Prévenir | 3.5 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| SC-8 (1) | Confidentialité et intégrité des transmissions : Protection cryptographique ou physique | B.2.3.6.3 | 6.2(b) 6.2.4(a) |

A3 | Menace | Prévenir | 3.5 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| SC-12 | Établissement et gestion des clés cryptographiques | s.o. | 6.2(b) 6.2.4(a) |

A3 | Habilitant | Prévenir ou détecter |

3.5 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| SC-13 | Protection cryptographique | s.o. | 6.2(b) 6.2.4(a) |

A3 | Menace | Prévenir | 3.5 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| SC-17 | Certificats d’infrastructure à clé publique | s.o. | 6.2(b) 6.2.4(a) |

A2 | Menace | Prévenir | 3.5 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| SC-23 | Authenticité des sessions | s.o. | 6.2.1 | A2 | Menace | Prévenir | 3.7 | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| SC-28 | Protection de l’information inactive | s.o. | 6.2(b) | A3 | Menace | Prévenir | 3.5 | Mesure non sélectionnée | Mesure sélectionnée | Mesure non sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| SC-28 (1) | Protection de l’information inactive : Protection cryptographique | s.o. | 6.2(b) | A3 | Menace | Prévenir | 3.5 | Mesure non sélectionnée | Mesure sélectionnée | Mesure non sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| SI-2 | Correction des défauts | B.2.3.7.3 | 6.2.6 | A4, A9 | Habilitant | Prévenir | 3.10 | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| SI-4 | Surveillance des systèmes d’information | B.2.3.7.1 B.2.3.8.2 | 6.3 6.3.1 |

A10 | Menace | Détecter | 3.10 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée |

| SI-10 | Validation de la saisie d’information | s.o. | 6.2.1 | A1, A4, A7, A8 | Menace | Détecter | 3.7 | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| SI-11 | Traitement des erreurs | s.o. | 6.2.1 | s.o. | Menace | Prévenir | 3.7 | s.o. | s.o. | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

| SI-12 | Traitement et conservation de l’information | s.o. | s.o. | s.o. | Opérations | Prévenir | 3.7 | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | Mesure sélectionnée | s.o. | s.o. |

Tableau 2 Notes

|

|||||||||||||