Profil des mesures de sécurité pour les services du GC fondés sur l’informatique en nuage

Avis aux lecteurs

L’annexe A, qui contenait la liste des mesures de sécurité correspondant au profil du GC pour les services fondés sur l’informatique en nuage, a été remplacée par le profil des mesures de la sécurité d’informatique en nuage moyen du Centre canadien pour la cybersécurité (CCC), comme indiqué dans l’annexe B du Guide sur la catégorisation de la sécurité des services fondés sur l’informatique en nuage (ITSP.50.103). Les fournisseurs de services d’informatique en nuage (FSIN) qui détiennent une autorisation en vertu de l’annexe A (version 1.1 datée du ) doivent communiquer avec le CCC pour obtenir de l’information quant aux exigences relatives à la transition en matière de conformité.

Pour faciliter la transition du gouvernement du Canada et des FSIN entre les exigences énoncées à l’annexe A et celles décrites dans le profil des mesures de la sécurité d’informatique en nuage moyen du CCC, veuillez obtenir une comparaison des deux profils en écrivant à l’adresse destinée aux demandes de renseignements.

Avant-propos

L’informatique en nuage a la possibilité d’offrir des services de la technologie de l’information (TI) agiles et souples. Sous le paradigme de l’informatique en nuage, le gouvernement du Canada (GC) renonce au contrôle direct sur plusieurs aspects de la sécurité et de la vie privée et, ce faisant, confère un niveau de confiance envers le fournisseur de services d’informatique en nuage. De même, les ministères et organismes du GC qui utilisent les services d’informatique en nuage demeurent responsables de la confidentialité, de l’intégrité et de la disponibilité des systèmes d’information du GC et des renseignements connexes hébergés par le fournisseur de services d’informatique en nuage. Par conséquent, les ministères et organismes du GC doivent comprendre la sécurité de l’informatique en nuage et veiller à ce que les risques soient traités efficacement. Afin de permettre l’adoption de l’informatique en nuage, une approche de gestion intégrée des risques sera mise à profit afin de mettre en place des services du GC fondés sur l’informatique en nuage.

Le Cadre de gestion du risque utilisé par le GC pour la gestion des risques pour la sécurité des services de la TI du GC fondés sur l'informatique en nuage comprend des activités visant à :

- effectuer la catégorisation de la sécurité (sur le plan de la confidentialité, l’intégrité et la disponibilité de chaque service du GC déployé dans un service d’informatique en nuage;

- sélectionner un ensemble approprié des mesures de sécurité en fonction de la catégorie de sécurité du service du GC;

- sélectionner le bon modèle de déploiement et le bon modèle de service d’informatique en nuage pour le service du GC;

- évaluer la mise en œuvre des mesures de sécurité à l’appui du service d’informatique en nuage;

- mettre en œuvre les mesures de sécurité exigées dans le service du GC;

- évaluer la mise en œuvre des mesures de sécurité dans le service du GC;

- autoriser les opérations du service d’informatique en nuage du GC résultant;

- surveiller continuellement la sécurité du service d’informatique en nuage du GC durant l’étape du fonctionnement;

- tenir à jour l’état d’autorisation du service d’informatique en nuage du GC.

Afin d’appuyer ces activités, le GC tient à jour des profils des mesures de sécurité convenables aux programmes et aux services du GC de différentes sensibilités. En raison de la nature partagée de l’informatique en nuage, chaque partie dans un service du GC fondé sur l’informatique en nuage est responsable de la mise en place, du fonctionnement et de la tenue à jour d’un sous-ensemble des mesures de sécurité dans un profil. Les fournisseurs de services d’informatique en nuage utilisent les mesures de sécurité qui leur sont attribuées pour la conception et l’exploitation de services d’informatique en nuage conformes. Les ministères et organismes du GC utilisent les mesures de sécurité qui leur sont attribuées pour l’approvisionnement de services d’informatique en nuage adéquats de même que la conception, l’exploitation et l’utilisation de services du GC, en plus des services d’informatique en nuage conformes.

Résumé

Le document : Conseils en matière de sécurité des technologies de l'information (CSTI) 33 Note de bas de page 2 du CST sur la gestion des risques liés à la sécurité de la TI comprend des profils de contrôle de sécurité recommandés pour les systèmes d'information. Ces profils ont été utilisés pour élaborer le profil de l'informatique en nuage du GC consigné dans le présent document.

Ce profil d'informatique en nuage est également fortement influencé par le profil de contrôle de sécurité pour les systèmes d'information à incidence modérée élaborés par la NIST en vertu du Federal Risk and Authorization Management Program (FedRAMP).

FedRAMP Note de bas de page 19 est le programme de gestion des risques du gouvernement fédéral des États-Unis qui fournit une approche normalisée pour l'autorisation et la surveillance de la sécurité des services d'informatique en nuage. En harmonisant les profils du GC aux profils de la FedRAMP, le GC peut maximiser l'interopérabilité des services d'informatique en nuage et la réutilisabilité de la preuve d'autorisation produite par les fournisseurs de services d'informatique en nuage.

L’informatique en nuage a apporté un important changement en matière de prestation des services de la TI, et le gouvernement du Canada (GC) a établi une stratégie Note de bas de page 1 qui le placera dans une position pour tirer profit de ce nouveau modèle de prestation des services de la TI. L’adoption de l’informatique en nuage fera en sorte que le GC puisse continuer de maintenir l’excellence des services de la TI durant une période de demande accrue par les Canadiens et les Canadiennes pour des services en ligne et un accès opportun aux données.

Un élément clé qui assurera l’adoption réussie par le GC de l’informatique en nuage est de veiller à ce qu’un ensemble essentiel de mesures de sécurité normalisées soit correctement mis en place par les fournisseurs de services informatique en nuage (FSI) pour protéger leurs services d’informatique en nuage, et par les ministères et organismes du GC pour protéger les services du GC et les renseignements connexes qui sont hébergés dans le cadre de ces services d’informatique en nuage. Le niveau de sécurité doit être adapté aux besoins de sécurité particuliers de chaque service du GC. En adhérant à un ensemble normalisé des mesures de sécurité, le GC, et plus particulièrement les ministères et les organismes, peuvent déterminer et évaluer les risques et élaborer des stratégies pour les atténuer adéquatement.

Le présent document identifie les mesures de sécurité de base qui doivent être mises en place par les FSI et les ministères et organismes du GC afin de protéger adéquatement les services du GC fondés sur l’informatique en nuage et les renseignements connexes avec une catégorie de sécurité de Protégé B, intégrité moyenne et disponibilité moyenne. Il documente également le contexte dans lequel ces mesures de sécurité devraient être mises en place. Ce profil des mesures de sécurité a été élaboré par les principaux organismes responsables de la sécurité au GC, basé sur les conseils et directives actuelles relative à la gestion des risques pour la sécurité de la TI du Centre de la sécurité des télécommunications (CST) Note de bas de page 2et du National Institute of Standards and Technology des États-Unis. Note de bas de page 3

Table des matières

Liste des abréviations et des acronymes

- DPI

- Dirigeant principal de l'information

- CST

- Centre de la sécurité des télécommunications

- FedRAMP

- Federal Risk and Authorization Management Program Note de bas de page 19

- GI/TI

- Gestion de l'information et technologie de l'information

- CSTI

- Conseils en matière de sécurité des technologies de l'information

- PE

- Protocole d'entente

- NIST

- National Institute of Standards and Technology

- PBMM

- Protégé B, intégrité moyenne, disponibilité moyenne

- DP

- Demande de proposition

- CVDS

- Cycle de vie du développement des systèmes

- ANS

- Accord sur les niveaux de service

- SPC

- Services partagés Canada

- SCT

- Secrétariat du Conseil du Trésor du Canada

1. Introduction

1.1 Contexte

Le gouvernement du Canada (GC) élabore et tient à jour des profils des mesures de sécurité pour la mise en place de services du GC fondés sur l’informatique en nuage appuyant la Stratégie d’adoption de l’informatique en nuage du GC Note de bas de page 1. Un service du GC fondé sur l’informatique en nuage est un système d’information du GC déployé sur un service d’informatique en nuage. Un profil des mesures de sécurité est un ensemble des mesures de sécurité de la TI qu’une organisation met en place comme exigences obligatoires minimales pour ses systèmes d’information.

Les profils des mesures de sécurité de l’informatique en nuage satisfont les mesures de sécurité de base établies par le Secrétariat du Conseil du Trésor du Canada (SCT), ceux-ci applicables à un ensemble générique de besoins de sécurité ministériels, en tenant dûment compte d’un contexte technique du GC et d’un contexte de menace.

1.2 Portée et applicabilité

Le présent document décrit le profil des mesures de sécurité pour les services du GC fondés sur l’informatique en nuage et les renseignements connexes avec une catégorie de sécurité de Protégé B, intégrité moyenne et disponibilité moyenne (PBMM). Il précise les mesures de sécurité qui doivent être mises en place dans ces systèmes d’information et résume le contexte dans lequel elles s’appliquent.

Le profil PBMM de l’informatique en nuage du GC s’applique de manière générale aux services du GC fondés sur l’informatique en nuage appuyant une gamme de programmes et services du GC d’intérêts non nationaux (p. ex., programmes ou services à l’appui des opérations gouvernementales délicates sans compter les affaires internationales et la défense ou les affaires fédéro-provinciales). Il ne devrait être réutilisé que dans un contexte semblable et seulement après avoir effectué une analyse appropriée.

1.3 But

Le présent document doit être utilisé comme source d’orientation principale des ministères et organismes du GC et des fournisseurs de services d’informatique en nuage (FSI) pour déployer, autoriser, exploiter et surveiller les services du GC fondés sur l’informatique en nuage.

1.4 Auditoire

Le présent document doit être utilisé par :

- les FSI pour créer des services d’informatique en nuage qui peuvent être utilisés par le GC;

- les gestionnaires de programmes et de services du GC, les propriétaires fonctionnels, les gestionnaires de projets de la TI, et les praticiens de la TI et de la sécurité de la TI pour acquérir des services d’informatique en nuage adéquats et mettre en place les services du GC sur ces services d’informatique en nuage;

- les responsables de la sécurité de la TI des ministères et du GC pour évaluer, autoriser et surveiller les services du GC fondés sur l’informatique en nuage.

2. Contexte et hypothèses

La présente section résume les contextes opérationnels pour lesquels des mesures de sécurité liées à l’informatique en nuage ont été sélectionnées et adaptées.

- Confidentialité :

-

Fait d’être divulgué uniquement aux mandats autorisés. [PSG Note de bas de page 21, adaptée]

Remarque : En sécurité de la TI, la confidentialité s'applique généralement aux actifs d'information.

- Intégrité :

-

État de ce qui est précis, complet, authentique et intact. [DGSM Note de bas de page 20]

Remarque : En sécurité des TI, l'intégrité s'applique généralement aux actifs d'information. L'intégrité s'applique également aux processus opérationnels, la logique des logiciels d'application et le matériel.

- Disponibilité :

-

Fait d’être accessible et utilisable de manière ponctuelle et fiable. [PSG Note de bas de page 21, adaptée]

Remarque : En sécurité de la TI, le concept de disponibilité s'applique généralement à l'information, aux logiciels d'application et au matériel (infrastructure et ses composants). La disponibilité s’applique également aux processus.

2.1 Contexte opérationnel

Le profil PBMM de l'informatique en nuage du GC convient aux services de la TI du GC fondés sur l'informatique en nuage appuyant une vaste gamme d'activités opérationnelles de moyenne sensibilité et criticité du GC qui traitent de l'information cotée Protégé B, c'est-à-dire de l'information particulièrement sensible tel que décrit dans la Norme de sécurité relative à l'organisation et l'administration Note de bas de page 4. Ces activités peuvent inclure, sans s'y limiter, les activités liées à la prestation de services sociaux, à la fiscalité, aux fonctions du receveur général, aux services financiers et administratifs ministériels, aux ressources humaines, à la rémunération et aux avantages sociaux et à l'offre de services communs et partagés à une vaste clientèle.

Les ministères qui optent pour ce profil PBMM de l'informatique en nuage du GC mènent des activités opérationnelles qui traitent des données cotées Protégé B exigeant une disponibilité et une intégrité de niveau moyen, comme il est défini dans le guide ITSG-33, annexe 1, section 6 Note de bas de page 2. Ces activités possèdent les caractéristiques générales suivantes :

- Confidentialité

-

On peut raisonnablement s'attendre à ce que toute compromission de la confidentialité de cette information Protégé B cause un préjudice de niveau moyen aux intérêts non nationaux.

- Intégrité

-

On peut raisonnablement s'attendre à ce que toute compromission de l'intégrité des actifs de la TI connexes cause un préjudice de niveau moyen aux intérêts non nationaux.

- Disponibilité

-

On peut raisonnablement s'attendre à ce que toute compromission de la disponibilité des actifs de la TI connexes cause un préjudice de niveau moyen aux intérêts non nationaux.

- Risques résiduels acceptables

-

Les activités opérationnelles requièrent le soutien d’un système d’information présentant le plus bas réalisable un niveau faible de risque résiduel relativement aux objectifs de sécurité liés à la confidentialité, à l’intégrité et à la disponibilité dans un contexte de menace tel que décrit dans la section 2.3 ci-dessous.

Le tableau 2-1 caractérise, de manière plus détaillée, les contextes opérationnels convenables au moyen des objectifs de confidentialité, d’intégrité et de disponibilité. Il comprend également des exemples de conséquences de compromission, de processus opérationnels et d’information connexe.

| Caractéristiques | Descriptions et exemples |

|---|---|

| Objectif de confidentialité | Les activités opérationnelles concernent le traitement, la transmission et le stockage d'information cotée Protégé B qui doit être protégée adéquatement contre toute compromission. |

| Objectifs d'intégrité et de disponibilité | On évalue au niveau moyen la gravité de tout préjudice potentiel lié à une compromission de l'intégrité et de la disponibilité des actifs de la TI. L'intégrité et la disponibilité de ces actifs doivent donc être protégées adéquatement contre toute compromission. |

| Risques résiduels acceptables | Les activités opérationnelles doivent être prises en charge par un système d'information présentant, au maximum, des risques résiduels faibles pour les objectifs de confidentialité, d'intégrité et de disponibilité. |

| Exemples de préjudices |

|

| Exemples de processus opérationnels |

|

| Exemples d'actifs d'information |

|

Le tableau 2 2 énumère les besoins opérationnels pour la sécurité qui ont été tenues en compte dans l’élaboration du profil PBMM en nuage du GC. Les besoins opérationnels en matière de sécurité constituent un élément fondamental du processus de gestion du risque de la sécurité de la TI. Les déclarations de besoins opérationnels en matière de sécurité permettent d’influencer la sélection et l’élaboration des mesures de sécurité, et d’établir l’assurance que les systèmes d’information mettent en œuvre ces mesures de sécurité d’une façon qui satisfait entièrement les exigences législatives et réglementaires.

En raison de sa généricité, on peut utiliser le profil PBMM en nuage du GC pour appuyer toute activité opérationnelle du GC ayant une catégorie de sécurité de PBMM ou inférieure, qui pourrait être réglementée par n’importe laquelle des milliers d’exigences législatives et réglementaires actuellement en vigueur au GC. Pour limiter la portée tout en maintenant la généricité du profil, la déclaration des besoins opérationnels en matière de sécurité est limitée aux instruments suivants :

- Politique sur la gestion de l’information Note de bas de page 5

- Directive sur les rôles et responsabilités en matière de gestion de l’information Note de bas de page 6

- Directive sur la tenue de documents Note de bas de page 7

- Loi sur l’accès à l’information Note de bas de page 8

- Loi sur la protection des renseignements personnels Note de bas de page 9

- Loi sur la Bibliothèques et les Archives du Canada Note de bas de page 10

| ID | Réf. | Sujet | Déclaration des besoins opérationnels en matière de sécurité | Interprétation dans le cadre des des services du GC fondés sur l’informatique en nuage | Mesures de sécurité à l’appui (les plus importantes) |

|---|---|---|---|---|---|

| BNS-1 | Note de bas de page 5, 6.1.4 | Authentification Intégrité Non-répudiation |

Les administrateurs généraux doivent s’assurer de l’authenticité des renseignements dès lors qu’ils sont nécessaires pour répondre aux besoins opérationnels et à la reddition de comptes. | Les services du GC fondés sur le nuage doivent s’assurer de l’authenticité et de l’intégrité des ressources documentaires qu’ils gèrent. Remarque : Lorsque des dossiers ou des documents signés sont stockés, « les renseignements sur la signature numérique et sa validation doivent être consignés dans les métadonnées » Note de bas de page 11. |

|

| BNS-2 | Note de bas de page 6, 6.2.2 | Authentification Intégrité Non-répudiation |

Les gestionnaires doivent s’assurer de l’authenticité et de l’intégrité des renseignements des programmes et des services dont ils sont responsables. | Voir sous BNS-1. | Voir sous BNS-1. |

| BNS-3 | Note de bas de page 7, 5.1.1 | Assurance de l’intégrité |

L’intégrité des ressources documentaires doit être protégée. | Voir sous BNS-1. | Voir sous BNS-1. |

| BNS-4 | Note de bas de page 8, 13(1) | Confidentialité | Le responsable de l’institution fédérale doit protéger la confidentialité des renseignements exempts du droit d’accès général en vertu du paragraphe 13(1) (Renseignements obtenus à titre confidentiel) de la Loi sur l’accès à l’information à un niveau correspondant au niveau prévu du préjudice lié à la compromission. | Les services du GC fondés sur le nuage doivent protéger la confidentialité des ressources documentaires protégées qu’ils gèrent. |

|

| BNS-5 | Note de bas de page 8, 13(2) | Autorisation | Afin de divulguer les renseignements non publics exempts du droit d’accès général en vertu du paragraphe 13(1) (Renseignements obtenus à titre confidentiel) de la Loi sur l’accès à l’information, le responsable de l’institution fédérale doit d’abord obtenir l’autorisation du gouvernement, de l’organisation, ou de l’institution qui les a fournis. | On pourrait élaborer ce processus dans un service du GC fondé sur l’informatique en nuage. |

Remarque : On devrait mettre en œuvre ce processus au moyen d’une fonction d’autorisation. |

| BNS-6 | Note de bas de page 8, 16(2) | Confidentialité | Le responsable de l’institution fédérale doit protéger la confidentialité des renseignements exempts du droit d’accès général en vertu du paragraphe 16(2) (Sécurité) de la Loi sur l’accès à l’information à un niveau correspondant au niveau prévu du préjudice lié à la compromission. | Voir sous BNS-4. | Voir sous BNS-4. |

| BNS-7 | Note de bas de page 8, 16(3) | Confidentialité | Le responsable de l’institution fédérale doit protéger la confidentialité des renseignements exempts du droit d’accès général en vertu du paragraphe 16(3) (Fonctions de police provinciale ou municipale) de la Loi sur l’accès à l’information à un niveau correspondant au niveau prévu du préjudice lié à la compromission. | Voir sous BNS-4. | Voir sous BNS-4. |

| BNS-8 | Note de bas de page 8, 17 | Confidentialité | Le responsable de l’institution fédérale doit protéger la confidentialité des renseignements exempts du droit d’accès général en vertu de l’article 17 (Sécurité des individus) de la Loi sur l’accès à l’information à un niveau correspondant au niveau prévu du préjudice lié à la compromission. | Voir sous BNS-4. | Voir sous BNS-4. |

| BNS-9 | Note de bas de page 8, 19(1) | Vie privée (confidentialité des renseignements personnels) | Le responsable de l’institution fédérale doit protéger la confidentialité des renseignements exempts du droit d’accès général en vertu du paragraphe 19(1) (Renseignements personnels) de la Loi sur l’accès à l’information à un niveau correspondant au niveau prévu du préjudice lié à la compromission. | Voir sous BNS-4. | Voir sous BNS-4. |

| BNS-10 | Note de bas de page 8, 19(2) | Autorisation | Afin de divulguer les renseignements non publics exempts du droit d’accès général en vertu du paragraphe 19(1) de la Loi sur l’accès à l’information (renseignements personnels), le responsable de l’institution fédérale doit tout abord obtenir l’autorisation de la personne qui est concernée. | Voir sous BNS-5. | Voir sous BNS-5. |

| BNS-11 | Note de bas de page 8, 20(1) | Confidentialité | Le responsable de l’institution fédérale doit protéger la confidentialité des renseignements exempts du droit d’accès général en vertu du paragraphe 20(1) (Renseignements de tiers) de la Loi sur l’accès à l’information à un niveau correspondant au niveau prévu du préjudice lié à la compromission. | Voir sous BNS-4. | Voir sous BNS-4. |

| BNS-12 | Note de bas de page 8, 21(1) | Confidentialité | Le responsable de l’institution fédérale doit protéger la confidentialité des renseignements exempts du droit d’accès général en vertu du paragraphe 21(1) (Avis, etc.) de la Loi sur l’accès à l’information à un niveau correspondant au niveau prévu du préjudice lié à la compromission. | Voir sous BNS-4. | Voir sous BNS-4. |

| BNS-13 | Note de bas de page 8, 22 | Confidentialité | Le responsable de l’institution fédérale doit protéger la confidentialité des renseignements exempts du droit d’accès général en vertu de l’article 22 (Examens et vérifications) de la Loi sur l’accès à l’information à un niveau correspondant au niveau prévu du préjudice lié à la compromission. | Voir sous BNS-4. | Voir sous BNS-4. |

| BNS-14 | Note de bas de page 8, 23 | Confidentialité | Le responsable de l’institution fédérale doit protéger la confidentialité des renseignements exempts du droit d’accès général en vertu de l’article 23 (Secret professionnel des avocats) de la Loi sur l’accès à l’information à un niveau correspondant au niveau prévu du préjudice lié à la compromission. | Voir sous BNS-4. | Voir sous BNS-4. |

| BNS-15 | Note de bas de page 8, 24(1) | Confidentialité | Le responsable de l’institution fédérale doit protéger la confidentialité des renseignements exempts du droit d’accès général en vertu de l’article 24(1) (Interdictions fondées sur d’autres lois) de la Loi sur l’accès à l’information à un niveau correspondant au niveau prévu du préjudice lié à la compromission. | Voir sous BNS-4. | Voir sous BNS-4. |

| BNS-16 | Note de bas de page 8, 68(1) | Confidentialité | Le responsable de l’institution fédérale doit protéger la confidentialité des renseignements exempts du droit d’accès général en vertu du paragraphe 68(1) (Société Radio-Canada) de la Loi sur l’accès à l’information à un niveau correspondant au niveau prévu du préjudice lié à la compromission. | Voir sous BNS-4. | Voir sous BNS-4. |

| BNS-17 | Note de bas de page 8, 68(2) | Confidentialité | Le responsable de l’institution fédérale doit protéger la confidentialité des renseignements exempts du droit d’accès général en vertu du paragraphe 68(2) (Énergie atomique du Canada, Limitée) de la Loi sur l’accès à l’information à un niveau correspondant au niveau prévu du préjudice lié à la compromission. | Voir sous BNS-4. | Voir sous BNS-4. |

| BNS-18 | Note de bas de page 9, 5(1) | Autorisation | Pour recueillir les renseignements personnels à partir de n’importe quelle source autre que celles venant directement de la personne concernée, une institution fédérale doit tout d’abord obtenir l’autorisation de cette personne. | Voir sous BNS-5. | Voir sous BNS-5. |

| BNS-19 | Note de bas de page 9, 6(2) | Assurance de l’intégrité |

Une institution fédérale doit établir et maintenir l’intégrité des renseignements personnels. | Voir sous BNS-1. | Voir sous BNS-1. |

| BNS-20 | Note de bas de page 9, 7 | Autorisation | Pour utiliser des renseignements personnels à des fins autres que la raison pour laquelle ils ont été recueillis, une institution fédérale doit tout d’abord obtenir l’autorisation de la personne concernée. | Voir sous BNS-5. | Voir sous BNS-5. |

| BNS-21 | Note de bas de page 9, 8(1) | Autorisation | Pour divulguer des renseignements personnels à des fins autres que celles spécifiées dans la section 8, une institution fédérale doit tout d’abord obtenir l’autorisation de la personne concernée. | Voir sous BNS-5. | Voir sous BNS-5. |

| BNS-22 | Note de bas de page 9, 14 | Rapidité | Si l’on demande un accès à des renseignements personnels en vertu du paragraphe 12(1) de la Loi sur la protection des renseignements personnels, le responsable de l’institution fédérale chargé de la demande doit fournir à la personne qui a présenté la demande un accès à l’information dans les 30 jours suivant la réception de la demande. | Les services du GC fondés sur le nuage doivent s’assurer de la disponibilité des renseignements pour appuyer cette déclaration des besoins opérationnels. |

|

| BNS-23 | Note de bas de page 10, 10(1)(b) | Rapidité | L’éditeur d’une publication électronique rendue disponible au Canada doit fournir le contenu de cette publication au Bibliothécaire et Archiviste sept jours après la réception d’une demande du Bibliothécaire et Archiviste ou comme indiqué dans celle-ci. | Voir sous BNS-22. | Voir sous BNS-22. |

| BNS-24 | Note de bas de page 10, 12(1) | Autorisation | Le Bibliothécaire et Archiviste, ou une personne dûment délégué par lui, doit autoriser l’élimination des dossiers gouvernementaux et ministériels. | Les solutions de GI doivent prendre en charge l’élimination autorisée des renseignements. |

|

| BNS-25 | Note de bas de page 10, 12(3) | Autorisation | Le responsable de l’institution fédérale doit autoriser le Bibliothécaire et Archiviste l’accès à un dossier qui relève de l’institution à laquelle le paragraphe 24(1) (Interdictions fondées sur d’autres lois figurant à l’annexe II) de la Loi sur l’accès à l’information s’applique. | Voir sous BNS-5. | Voir sous BNS-5. |

| BNS-26 | Note de bas de page 10, 15.1 | Rapidité | Un ministère doit envoyer au Bibliothécaire et Archiviste le rapport écrit qui est indiqué dans le paragraphe 40(2) de la Loi sur la gestion des finances publiques dans les six mois après la fin de toute collecte de données aux fins de la recherche sur l’opinion publique menée dans le cadre d’un contrat à la demande du ministère et pour l’utilisation exclusive de Sa Majesté du chef du Canada. | Voir sous BNS-22. | Voir sous BNS-22. |

2.2 Contexte technique

Le contexte technique du profil PBMM de l’informatique en nuage du GC est défini par les services d’informatique en nuage et les services du GC qui utilisent ces services d’informatique en nuage.

En ce qui a trait aux services d’informatique en nuage, le profil PBMM de l’informatique en nuage du GC s’applique à :

- toutes les offres de FSI existantes;

- tous les modèles de déploiement dans le nuage (nuage public, infrastructure informatique en nuage communautaire, nuage privé, nuage hybride) comme il est défini par NIST Note de bas de page 12;

- tous les modèles de service d'informatique en nuage (infrastructure comme service, plateforme comme service, logiciel comme service) comme il est défini par NIST Note de bas de page 12.

Pour les services du GC, le contexte technique est déterminé en grande partie par les offres de service d’informatique en nuage et il n’y a pas de limite à ce que ce contexte pourrait représenter. Le profil PBMM de l’informatique en nuage du GC ne prescrit ni ne proscrit des technologies particulières et il devrait être habituellement convenable pour tout contexte fourni par les FSI dans leurs offres de service d’informatique en nuage.

2.3 Contexte de menace

Le profil PBMM de l’informatique en nuage du GC a été élaboré pour protéger les activités opérationnelles du ministère contre les menaces liées à la sécurité de la TI qui touchent les contextes tant opérationnels que techniques. En plus d’assurer la protection des activités opérationnelles du GC, le profil vise à protéger les services du GC fondés sur l’informatique en nuage. Cette approche est essentielle puisque les menaces peuvent cibler les actifs de la TI aux seules fins de compromettre les composants techniques et de tirer avantage de leurs ressources, quel que soit le type d’activité opérationnelle prise en charge.

Par exemple, plusieurs attaquants ne sont intéressés ni par les renseignements du GC, ni par la capacité de perturber les activités opérationnelles du GC. Au contraire, ils ne visent qu’à compromettre les systèmes d’information de l’informatique en nuage et hors nuage afin de commettre un acte criminel, notamment stocker des données illégales (comme des images ou des films) et les échanger clandestinement avec d’autres criminels, de mener des attaques par déni de service contre des sites Web commerciaux, d’extorquer de l’argent, de distribuer des pourriels et d’infecter les systèmes d’information du GC avec des programmes malveillants.

L’information sur les menaces qui a été analysée provient de plusieurs sources, y compris les rapports d’incidents et de menaces des ministères et du SCT, et s’ajoute aux analyses du CST. Par conséquent, le profil PBMM de l’informatique en nuage du GC, lorsqu’il est appliqué correctement, permet d’atténuer à un niveau résiduel faible, les risques d’exposition aux agents de menaces délibérées des catégories Md1 à Md4, ainsi qu’aux menaces accidentelles et aux risques naturels des catégories Ma1 à Ma3, tels qu’ils sont définis dans le tableau 2-2. Ce profil sera mis à jour au fil de l’évolution des capacités des agents de menace afin d’ajuster de manière appropriée la sélection des mesures de sécurité pour atténuer l’incidence de ces nouvelles capacités.

Bien que ce profil ait été élaboré par les organismes chargés de la sécurité au GC en considérant les exigences ministérielles génériques comme point de départ, les ministères devront veiller à ce que le contexte de menace corresponde à leur environnement. Lorsque le contexte de menace est différent, il est possible qu’une adaptation du profil des mesures soit nécessaire ou que le ministère doive accepter des niveaux plus élevés de risque résiduel. Si les différences sont importantes, un profil des mesures de sécurité différent peut devoir être sélectionné, le cas échéant. Il est possible d’obtenir d’autres conseils à ce sujet auprès des responsables de la sécurité de la TI du ministère, le cas échéant.

| Menaces délibérées | Menaces accidentelles | ||||

|---|---|---|---|---|---|

| Catégorie | Auteurs de menaces typiques | Sélectionné | Catégorie | Événements de menaces typiques | Sélectionné |

| Md1 | Attaquant non malveillant | Oui | Ma1 |

|

Oui |

| Md2 | Attaquant occasionnel et passif possédant un minimum de ressources et disposé à prendre de petits risques (p. ex., écoute clandestine, pirates ados). | Oui | Ma2 |

|

Oui |

| Md3 | Attaquant possédant un minimum de ressources et disposé à prendre des risques importants (p. ex., pirates peu sophistiqués). | Oui | Ma3 |

|

Oui |

| Md4 | Attaquant possédant des ressources moyennes et disposé à prendre de petits risques (p. ex., crime organisé, pirates sophistiqués, organisations internationales). | Oui | Ma4 |

|

Non |

| Md5 | Attaquant possédant des ressources moyennes et disposé à prendre de grands risques (p. ex., crime organisé, terroristes internationaux). | Non | Ma5 |

|

Non |

| Md6 | Attaquant possédant des ressources abondantes et disposé à prendre de petits risques (p. ex., laboratoires nationaux bien financés, États-nations, organisations internationales). | Non | |||

| Md7 | Attaquant possédant des ressources abondantes et disposé à prendre des risques extrêmes (p. ex., États-nations en période de crise). | No | |||

3. Approches de sécurité de la TI

3.1 Harmonisation avec d’autres profils des mesures de sécurité de l’informatique en nuage

Il fait partie intégrante de la Stratégie d’adoption de l’informatique en nuage du GC Note de bas de page 1 d’harmoniser les profils de l’informatique en nuage du GC avec ceux de la Federal Risk and Authorization Management Program (FedRAMP) et d’autres initiatives liées au nuage, en particulier la Cloud Security Alliance (CSA), la Defense Information System Agency (DISA) des États-Unis Note de bas de page 13, et l’Organisation internationale de normalisation (ISO) Note de bas de page 14. Cette harmonisation stratégique aidera à assurer l’interopérabilité entre les offres de service d’informatique en nuage et la réutilisabilité des preuves de sécurité de la TI utilisée par d’autres programmes pour attester ou autoriser les services d’informatique en nuage.

3.2 Approche holistique à la sécurité de la TI

Contrairement à d’autres profils des mesures de sécurité de l’informatique en nuage, le profil PBMM de l’informatique en nuage du GC couvre non seulement l’infrastructure du service d’informatique en nuage des FSI, mais aussi tous les composants de l’infrastructure des FSI et du GC qui sont utilisés pour offrir et consommer des services fondés sur l’informatique en nuage. Cette approche holistique à la sécurité de la TI fournit un fondement plus solide pour déterminer et atténuer les risques aux services du GC fondés sur l’informatique en nuage et les renseignements connexes d’un point de vue d’hébergement de service ou d’information et d’un point de vue de consommation de services ou d’utilisation d’information.

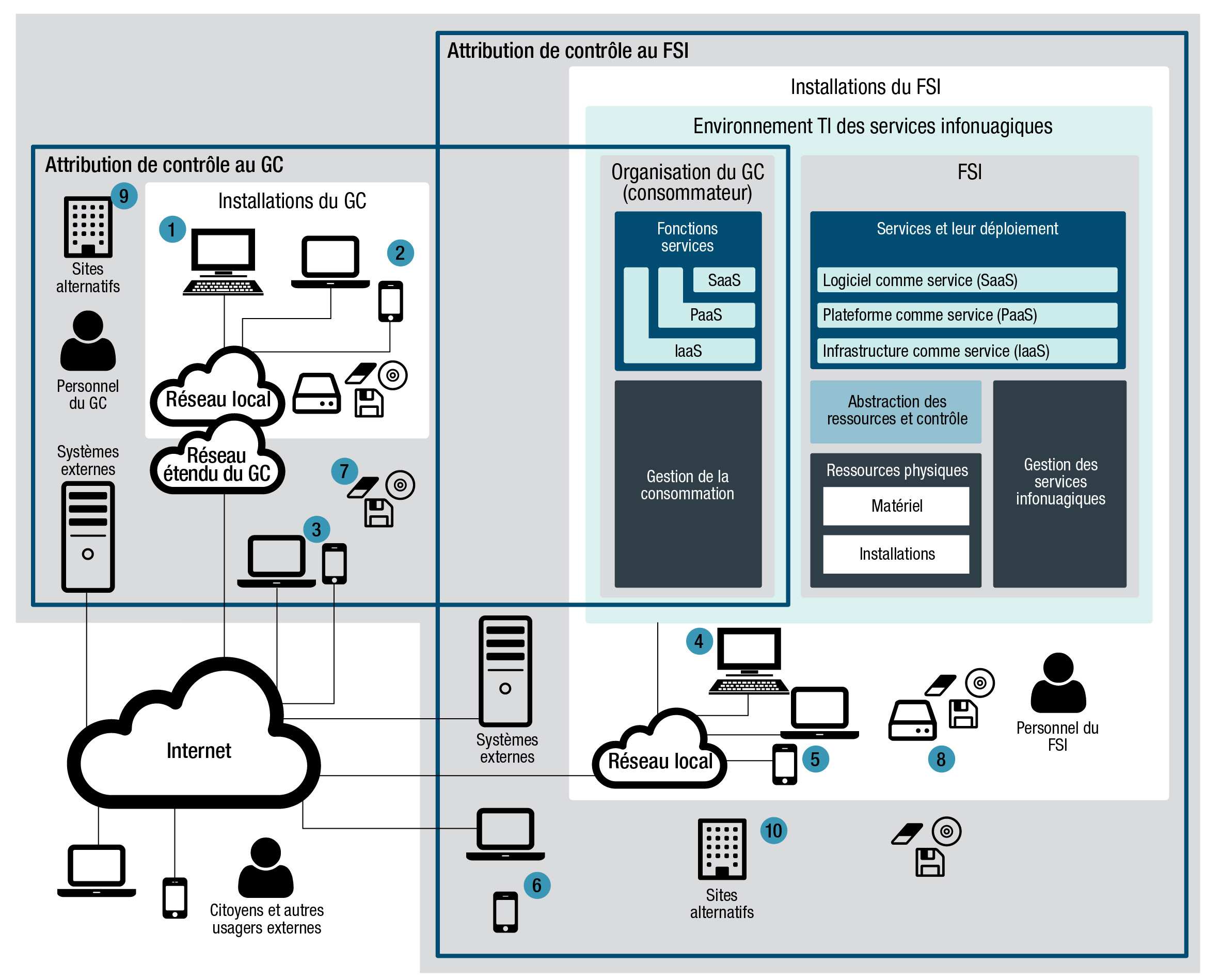

Comme illustré à la figure 3-1 Note de bas de page 22, la couverture du profil PBMM de l’informatique en nuage du GC comprend l’infrastructure des services d’informatique en nuage des FSI (composé de personnes, de processus et de technologie), le service du GC ou des renseignements qui sont hébergés sur des services d’informatique en nuage des FSI, les périphériques et réseaux utilisateur du GC qui sont utilisés pour consommer le service du GC fondé sur l’informatique en nuage ou pour accéder à l’information du GC, et tous les autres composants de l’infrastructure dans lequel l’information du GC pourraient se trouver.

Figure 3-1 Champ d'application du profil PBMM de l'informatique en nuage du GC - Version textuelle

Représentation de l'attribution des contrôles de sécurité du profil PBMM de l'informatique en nuage du GC entre l'infrastructure des services d'informatique en nuage des FSI (composé de personnes, de processus et de technologie), le service de la TI du GC ou des renseignements qui sont hébergés sur des services d'informatique en nuage des FSI, les périphériques et réseaux utilisateur du GC qui sont utilisés pour consommer le service de la TI du GC ou pour accéder à l'information du GC, et tous les autres composants de l'infrastructure dans lequel l'information du GC pourraient se trouver (qui incluent systèmes externes, usagers externes, citoyens, sites alternatifs, et autres dispositifs d'utilisateur final. Plus de détails sont fournis dans le texte ci-dessous.

Le champ d'application du profil PBMM de l'informatique en nuage du GC peut être démontré à l'aide des cas d'utilisation suivants :

- Un utilisateur du GC accède un service du GC fondé sur l’informatique en nuage à partir d’un réseau local du GC.

- Un utilisateur du GC accède un service du GC fondé sur l’informatique en nuage à partir d’un réseau local sans fil du GC.

- Un utilisateur du GC accède un service fondé sur l’informatique en nuage du GC à partir d’Internet.

- Un utilisateur FSI accède à l’environnement du service d’informatique en nuage à partir du réseau local du FSI.

- Un utilisateur FSI accède à l’environnement du service d’informatique en nuage à partir du réseau sans fil du FSI.

- Un utilisateur FSI accède à l’environnement du service d’informatique en nuage à partir d’Internet.

- Un utilisateur du GC entrepose des renseignements hébergés dans le nuage sur un support de stockage portable.

- Un utilisateur FSI entrepose des renseignements du GC ou du FSI sur un support de stockage portable.

- Un administrateur système du GC crée une sauvegarde des renseignements hébergés dans le nuage et envoie le support de sauvegarde à une installation de rechange.

- Le FSI utilise une installation de rechange pour prendre en charge son plan d’urgence dans le cadre de son service d’informatique en nuage.

Dans cette approche holistique à la sécurité de l’informatique en nuage, la plupart des mesures de sécurité dans le profil PBMM de l’informatique en nuage du GC doivent être mis en place par le FSI et les ministères et organismes du GC, tandis que certaines mesures de sécurité doivent être mises en place seulement par l’un ou par l’autre. La présence de ces mesures de sécurité propres à des parties est un résultat direct de la Stratégie d’adoption de l’informatique en nuage du GC section 3.1). Elle tient compte du delta entre les profils des mesures de sécurité de l’informatique en nuage et le profil PBMM générique ITSG-33 dont on recommande aux les ministères et organismes du GC de mettre en place (dans l’orientation actuelle relative à la gestion des risques à la sécurité de la TI du GC) pour tous les systèmes d’information prenant en charge leurs programmes et services du GC.

3.3 Principes d'ingénierie de la sécurité de la TI

En plus du contexte opérationnel, technique et de menace documenté aux sections précédentes, la sélection des mesures de sécurité pour le profil PBMM de l’informatique en nuage du GC a été également influencée par le choix de pratiques exemplaires d’ingénierie de sécurité utilisées pour la mise en œuvre de systèmes d’information fiables. Ce profil vise à répondre aux besoins en matière de sécurité de la TI d’une vaste gamme d’activités opérationnelles, du travail de bureau quotidien en passant par les applications de prestation de services aux citoyens jusqu’au soutien de l’infrastructure des services communs. Pour protéger les activités opérationnelles, il faut adopter des approches de sécurité qui, à tout le moins, appliquent les pratiques exemplaires principales suivantes en matière de technique de sécurité :

- Défense en profondeur : Utilisation collaborative des mesures de sécurité techniques, opérationnels (incluant la sécurité du personnel et la sécurité physique) et de gestion pour atténuer les risques (p. ex., contrôles d’accès techniques pour protéger les bases de données sensibles et sécurité physique supplémentaire pour empêcher le personnel non autorisé d’accéder physiquement aux serveurs de base de données).

- Droit d'accès minimal : Attribution aux utilisateurs du droit d'accès minimal nécessaire à l'exécution de leurs tâches (p. ex., exécution des tâches quotidiennes avec des comptes d'utilisateur à usage restreint et non avec des comptes administratifs);

- Prévention, détection, analyse, réaction et reprise (PDARR) : Cette approche permet d'empêcher, dans la mesure du possible, puis permet de veiller à la détection et au confinement des attaques réussies, à la restauration des actifs de la TI à un état sûr et authentique, ainsi qu'à la documentation et à l'utilisation des leçons apprises pour améliorer la posture de sécurité des systèmes d'information.

- Sécurité par couches : Permet de veiller à ce que les différentes couches d’un système d’information (applications, bases de données, plateformes, interlogiciels et communications) soient protégées de manière adéquate. Cette approche réduit le risque qu’une faiblesse d’une partie du système soit exploitée pour contourner les mesures de protection des autres parties (p. ex., attaques par injection SQL de la couche application pour contourner les mécanismes de protection de frontières de la couche réseau).

Le vaste champ d’application de ce profil ne se prête pas facilement à l’utilisation d’un ensemble d’approches de sécurité de la TI dont les principales mesures de protection s’appuient sur un contrôle strict des frontières, une forte sécurité du personnel et une forte sécurité physique (cette approche pourrait éventuellement utiliser des mesures de sécurité internes moins strictes). Le profil propose toutefois un ensemble équilibré de mesures pour réduire le risque que des éléments internes compromis d’un système soient utilisés pour compromettre facilement d’autres éléments. Le profil propose également des mesures qui permettent la détection, l’intervention et la reprise en douceur des activités à la suite d’incidents de sécurité. Plusieurs de ces mesures sont des mesures opérationnelles que tout FSI expérimenté devrait instaurer, non seulement aux fins de sécurité, mais également pour assurer l’efficacité et la rentabilité de la gestion quotidienne des systèmes d’information.

Nota : Bien que la sélection des mesures soit plutôt subjective, nous avons fait le maximum pour inclure des mesures qui atténuent les menaces réelles et qui peuvent être mises en œuvre au moyen de produits commerciaux standards facilement accessibles. De plus, la sélection de mesures de sécurité a été harmonisée aux pratiques exemplaires en matière de sécurité de l’informatique en nuage et de certifications de sécurité de l’informatique en nuage existantes. Les mesures de sécurité qui offrent des capacités spécialisées ou évoluées non requises par l’ensemble des systèmes d’information ont été exclues de ce profil de sécurité. Nous avons en plus tout mis en œuvre pour établir un juste équilibre entre la convivialité et la sécurité.

3.4 Séparation de multiples locataires

Il existe des menaces propres à l’informatique en nuage qui pourraient ne pas être suffisamment atténuées en se conformant à un ensemble standard de mesures de sécurité élaborées pour des environnements de la TI hors nuage. En l’absence de mesures de sécurité supplémentaires pour atténuer ces menaces propres au nuage, il est raisonnable de s’attendre qu’un service d’informatique en nuage conforme soit fonctionnel à des niveaux plus élevés de risque résiduel auquel on s’attendrait normalement dans un environnement de la TI plus traditionnel.

L’augmentation du risque la plus importante provient de la présence dans les environnements de l’informatique en nuage de nombreux locataires, qui pourraient fonctionner selon des exigences de sécurité très différentes. Un locataire qui fonctionne selon un ensemble de mesures de sécurité moins astreignantes pourrait exposer un autre locataire à des niveaux de risque inacceptables, parce que leurs services respectifs axés sur nuage fonctionnent dans un environnement logique commun sur une plateforme physique commune. Une façon de réduire l’exposition est de séparer les locataires, de façon à ce que les locataires ayant des exigences de sécurité semblables sont regroupés et que l’on fournisse à chaque groupe des environnements logiques distincts sur une plateforme physique commune, ou des environnements physiques complètement distincts. La séparation physique réduit l’exposition plus que la séparation logique. Cependant, l’inconvénient de la séparation physique est une diminution du taux de consolidation du matériel et une augmentation correspondante des coûts aux FSI et, en fin de compte, à leurs consommateurs.

Le CST fournit des recommandations de zonage de sécurité des réseaux dans ITSG-22 Note de bas de page 15 et ITSG-38 Note de bas de page 16, et si elles sont correctement mises en œuvre dans un environnement de l'informatique en nuage, entraîneraient une séparation de multiples locataires relativement forte Note de bas de page 23. Les ministères et agences du GC devront déterminer si et comment des FSI autorisés ont mis en place une séparation de multiples locataires et doivent veiller à ce que les menaces et les risques connexes soient pris en considération lors de l’approvisionnement de services de l’informatique en nuage pour leurs initiatives de mise en œuvre de services du GC fondés sur l’informatique en nuage.

3.5 Adaptation des mesures de sécurité

Le profil PBMM de l’informatique en nuage du GC précise le recours à une base de référence de mesures de sécurité appropriée pour protéger les processus opérationnels et les renseignements tel que décrits dans la section 2.1. Le profil vise à atténuer de manière appropriée les menaces susceptibles de compromettre au moyen des services du GC fondés sur l’informatique en nuage la confidentialité, l’intégrité et la disponibilité des actifs de la TI utilisés pour appuyer les programmes, les services et les activités opérationnelles du GC.

D’autres adaptations du profil pourraient être requises pour répondre à des besoins précis en matière de sécurité. Cependant, les organisations du GC pourraient devoir limiter l’adaptation des mesures de sécurité relevant de leurs responsabilités, puisque leur capacité d’influencer le changement des offres de services d’informatique en nuage publics sera probablement limitée. Cela serait possible dans une moindre mesure pour les offres de services d’informatique en nuage privés, où la capacité de négocier des changements aux mesures de sécurité est plus grande. Cette analyse est importante, car elle permet de déterminer le modèle de déploiement qui répond le mieux aux besoins d’un ministère. Si elles s’avèrent nécessaires, les autres adaptations du profil pour répondre à des besoins ministériels précis en matière de sécurité devront tenir compte des relations subtiles et complexes entre les utilisateurs de services d’informatique en nuage et les fournisseurs de ces services, ainsi que du niveau de responsabilité au sein de l’infrastructure des services.

Afin d’appuyer l’adaptation et la mise en œuvre, le profil PBMM de l’informatique en nuage du GC comprend une attribution suggérée des mesures de sécurité et des améliorations des mesures sécurité aux organisations de consommateur et fournisseur et les couches d’architecture de l’informatique en nuage définies dans l’architecture de référence du NIST en matière d’informatique en nuage Note de bas de page 17.

3.6 Considérations relatives à l'approvisionnement

Des offres de service d’informatique en nuage sont acquises en suivant le processus d’approvisionnement standard du GC. Cela signifie que les FSI sont assujettis au Programme de sécurité industrielle de Services publics et Approvisionnement Canada. Au moyen de ce programme, le GC inclura un ensemble approprié de clauses de sécurité dans les demandes de proposition à ajouter aux contrats de service d’informatique en nuage, tandis que les FSI mettent en place une fondation de sécurité personnelle et physique robuste pour la mise en œuvre adéquate des mesures de sécurité de la TI dans le profil PBMM de l’informatique en nuage du GC.

4. Profil des mesures de sécurité PBMM de l’informatique en nuage du GC

L’annexe A énumère les mesures de sécurité et les améliorations des mesures de sécurité qui composent le profil PBMM de l’informatique en nuage du GC. Cette liste est également tenue à jour sous d’autres formats plus appropriés pour une utilisation par les praticiens de la TI et de la sécurité de la TI pour contribuer à l’étape d’ingénierie des exigences et autres activités du cycle de vie du développement des systèmes.

Bien que le profil PBMM de l’informatique en nuage du GC au complet s’applique à un service du GC, ni l’étendue des responsabilités du GC ou du FSI ne s’étend à toutes les mesures de sécurité dans le profil. Ceci est illustré à la figure 3-1. D’un côté, le profil comprend des mesures de sécurité propres au GC que le FSI ne prévoit pas mettre en œuvre. De l’autre côté, le profil comprend des mesures de sécurité propres au nuage que les organisations du GC ne sont pas censées mettre en œuvre. Cet écart dans la responsabilité de la mise en œuvre des mesures de sécurité est un résultat direct de la Stratégie de l’informatique en nuage du GC de suivre une approche holistique à la sécurité de la TI (comme décrit à la section 3.2), de respecter les mesures de sécurité recommandées du CST et de maintenir une harmonisation avec d’autres initiatives de sécurité de l’informatique en nuage pour des raisons de compatibilité et de réutilisabilité. L’attribution de la responsabilité des mesures de sécurité est incluse à l’annexe A.

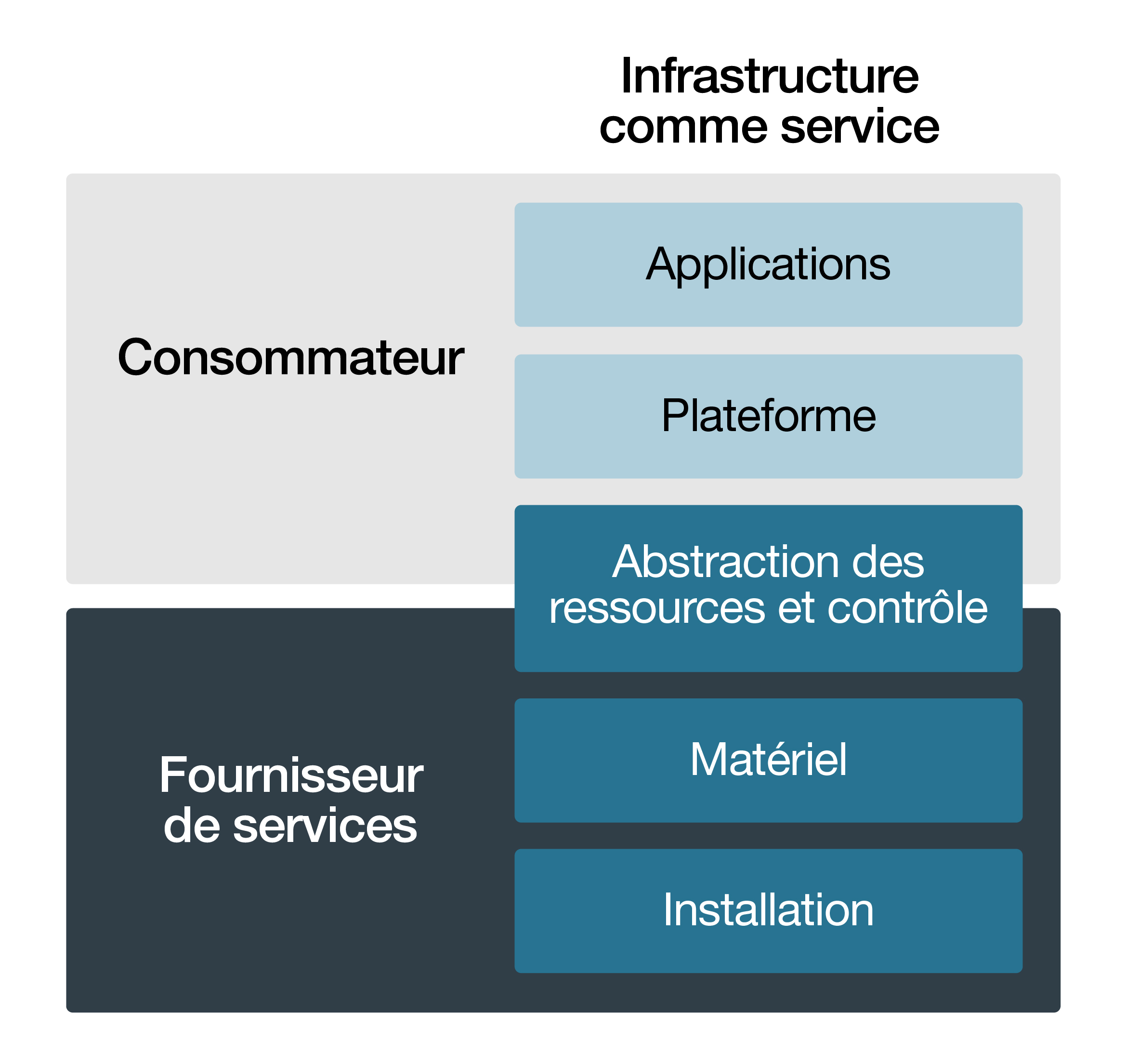

Figure 4-1 Étendue des responsabilités - Version textuelle

Étendue des responsabilités pour les contrôles de sécurité aux différentes couches architecturales s'appliquant aux modèles de service d'informatique en nuage.

Infrastructure comme service

- Géré par le consommateur

- Accès et identité de l’utilisateur

- Données

- Application

- Plateforme

- Géré par le fournisseur de service

- Abstraction des ressources et contrôle

- Matériel

- Installation

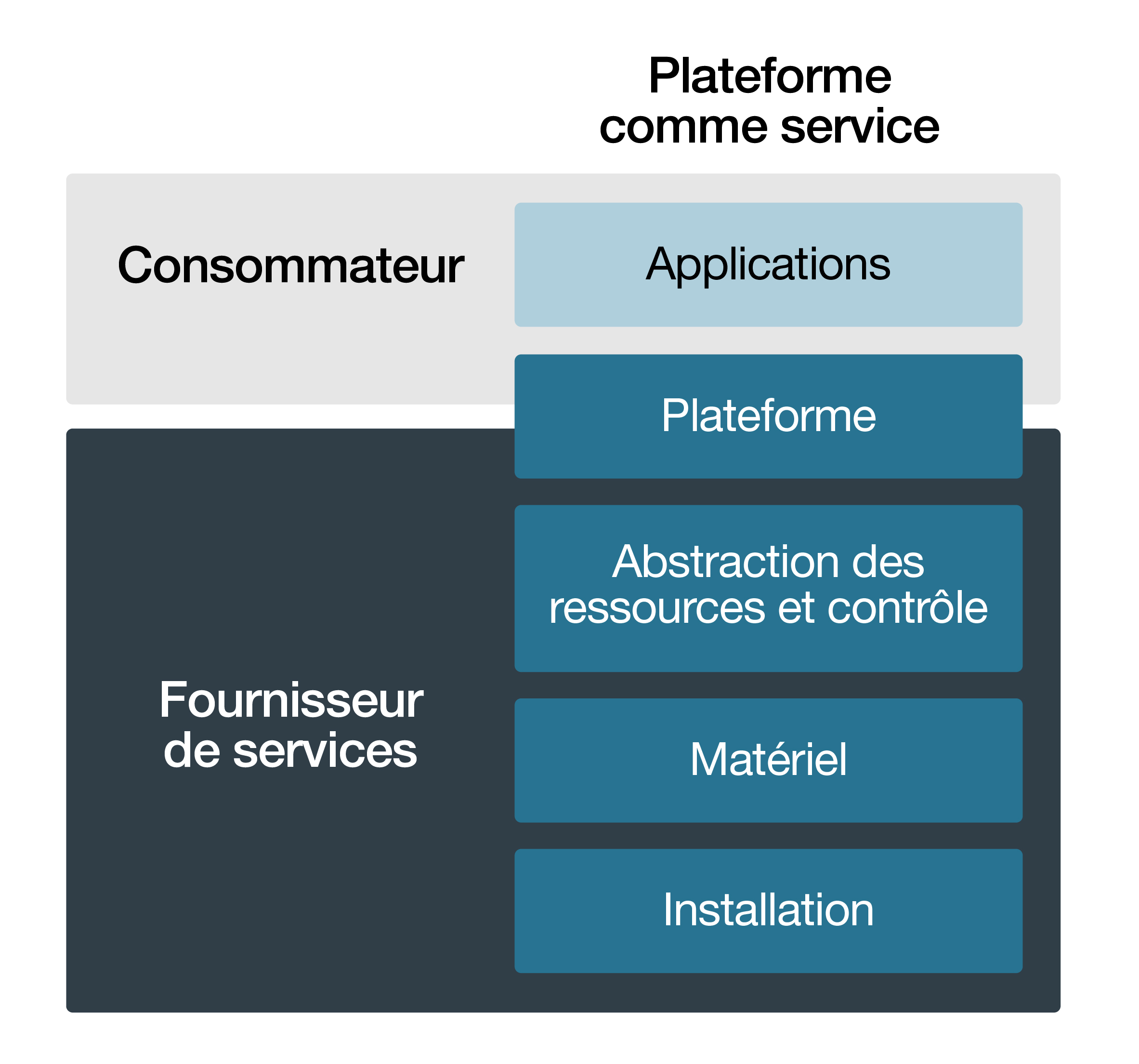

Plateforme comme service

- Géré par le consommateur

- Accès et identité de l’utilisateur

- Données

- Applications

- Géré par le fournisseur de services

- Plateforme

- Abstraction des ressources et contrôle

- Matériel

- Installation

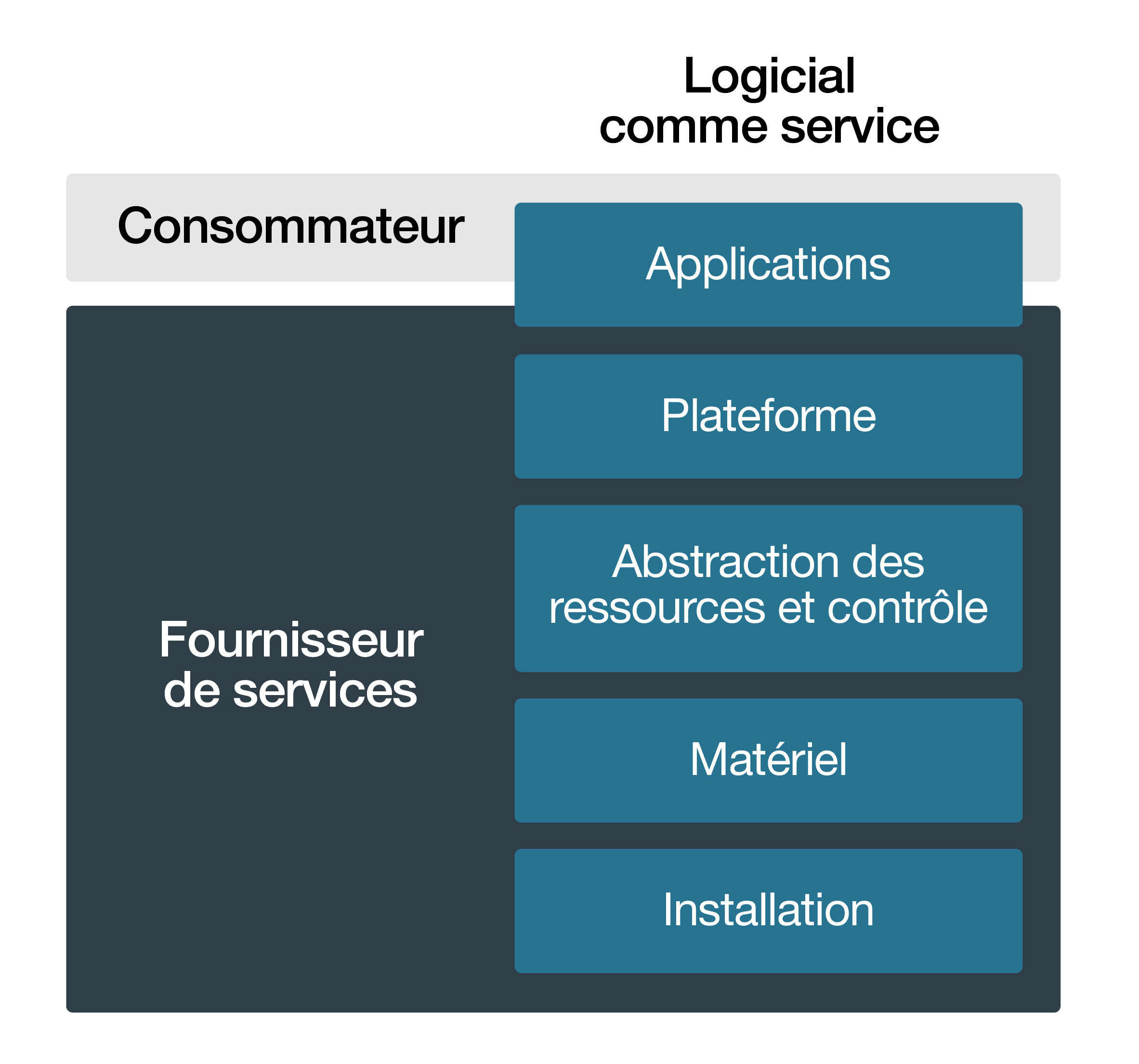

Logiciel comme service

- Géré par le consommateur

- Accès et identité de l’utilisateur

- Données

- Géré par le fournisseur de services

- Applications

- Plateforme

- Abstraction des ressources et contrôle

- Matériel

- Installation

Du point de vue de l’infrastructure du FSI (délimité à la figure 3-1 par la composante des installations du FSI), l’étendue des responsabilités varie également selon le modèle de service d’informatique en nuage. La figure 4-1 est une vue simplifiée des couches architecturales pour appuyer l’illustration de l’étendue des responsabilités qui s’applique aux modèles de service, à l’aide de l’architecture de référence de l’informatique en nuage du NIST Note de bas de page 17 et les couches de l’informatique en nuage dans NIST 500-299 Note de bas de page 18 comme fondement des illustrations. Une vue organisationnelle a été ajoutée aux couches de l’informatique en nuage pour les mesures de sécurité qui sont mises en place par des personnes, par exemple l’élaboration de politiques et de procédures, l’exécution de procédures de contrôle d’accès, la sécurité du personnel, l’évaluation de sécurité et autorisation et la gestion des risques.

Selon le modèle d’’infrastructure comme service (IaaS), le consommateur a la capacité d’approvisionner des ressources informatiques fondamentales, comme des systèmes d’exploitation, le stockage et le réseautage, de même que le logiciel d’application assurant le fonctionnement de ces ressources Note de bas de page 17. Par conséquent, le consommateur peut être responsable de certains des mesures de sécurité de la couche d’infrastructure de virtualisation et de toutes les mesures de sécurité de l’organisation du consommateur, de la plateforme et des couches applications. Le consommateur n’a aucune responsabilité envers les mesures de sécurité des couches du matériel et des installations.

Figure 4.2 Étendue des responsabilités pour l'IaaS - Version textuelle

Étendue des responsabilités pour les contrôles de sécurité dans un modèle de service d'Infrastructure comme Service (IaaS).

Consommateur

- Applications

- Plateforme

- Abstraction des ressources et contrôle (partielle)

Fournisseur de services

- Abstractions des ressources et contrôle (partielle)

- Matériel

- Installation

Selon le modèle de logiciel comme service (SaaS), le consommateur a la capacité d’utiliser les produits et les applications logiciels fournis par le FSI. Dans certains cas, le consommateur peut également avoir la capacité de configurer certains aspects d’un produit ou d’une application logicielle, par exemple gérer les comptes d’utilisateur, créer des structures de dossiers ou sélectionner et désélectionner des fonctions facultatives. Par conséquent, le consommateur peut être responsable de certaines des mesures de sécurité de la couche application

Figure 4-3 Étendue des responsabilités pour la PaaS - Version textuelle

Étendue des responsabilités pour les contrôles de sécurité dans un modèle de service de Plateforme comme Service (PaaS).

Consommateur

- Applications

- Plateforme (partielle)

Fournisseur de services

- Plateforme (partielle)

- Abstractions des ressources et contrôle

- Matériel

- Installation

Selon le modèle de logiciel comme service (SaaS), le consommateur a la capacité d'utiliser les produits et les applications logiciels fournis par le FSI. Dans certains cas, le consommateur peut également avoir la capacité de configurer certains aspects d'un produit ou d'une application logicielle, par exemple gérer les comptes d'utilisateur, créer des structures de dossiers ou sélectionner et désélectionner des fonctions facultatives. Par conséquent, le consommateur peut être responsable de certains des contrôles de sécurité de la couche application.

Figure 4-4 Étendue des responsabilités pour le SaaS - Version textuelle

Étendue des responsabilités pour les contrôles de sécurité dans un modèle de service de Logiciel comme Service (SaaS).

Consommateur

- Applications (partielle)

Fournisseur de services

- Applications (partielle)

- Plateforme

- Abstractions des ressources et contrôle

- Matériel

- Installation

L’attribution des mesures de sécurité du profil PBMM de l’informatique en nuage du GC aux couches architecturales d’informatique en nuage est incluse à l’annexe A. Le tableau 4-1 fournit un sommaire de l’attribution mappée dans les familles des mesures de sécurité suivantes :

- AC

-

Contrôle d'accès

- AT

-

Sensibilisation et formation

- AU

-

Vérification et responsabilité

- CA

-

Évaluation de sécurité et autorisation

- CM

-

Gestion des configurations

- CP

-

Planification d'urgence

- IA

-

Identification et authentification

- IR

-

Intervention en cas d'incident

- MA

-

Maintenance

- MP

-

Protection des supports

- PE

-

Protection physique et environnementale

- PL

-

Planification

- PM

-

Gestion des programmes

- PS

-

Sécurité du personnel

- RA

-

Évaluation des risques

- SA

-

Acquisition des systèmes et des services

- SC

-

Protection des systèmes et des communications

- SI

-

Intégrité de l'information et des systèmes

| Modèle de service d’informatique en nuage | Couches architecturales | Familles des mesures de sécurité | |

|---|---|---|---|

| Consommateur | SaaS | Application | AC, AU, IA, SC, SI |

| PaaS | Plateforme | AC, AU, CM, CP, IA, MA, SC, SI | |

| IaaS | Infrastructure de virtualisation | AC, AU, CM, CP, IA, MA, SC, SI | |

| Tous | Installation et matériel | Sans objet | |

| Tous | Organisation | AC, AT, AU, CA, CM, CP, IA, IR, MA, PL, PS, RA, SA, SC, SI | |

| Fournisseur de services d'informatique en nuage | SaaS | Application | AC, AU, IA, SC, SI |

| PaaS | Plateforme | AC, AU, CM, CP, IA, MA, SC, SI | |

| IaaS | Infrastructure de virtualisation | AC, AU, CM, CP, IA, MA, SC, SI | |

| Tous | Installation et physique | PE | |

| Tous | Organisation | AC, AT, AU, CA, CM, CP, IA, IR, MA, MP, PE, PL, PM, PS, RA, SA, SC, SI |