Ligne directrice du gouvernement du Canada (GC) sur l’authentification multifactorielle (AMF) : Recommandations techniques relatives aux authentifiants utilisés pour l’AMF dans le domaine opérationnel du GC

Sur cette page

- 1. Introduction

- 2. Considérations liées aux authentifiants

- 3. Résumé et recommandations

- 4. Références

- 5. Termes clés

- 6. Sigles et abréviations

- Annexe A : Survol et comparaison des niveaux d’assurance

- Annexe B : Aperçu de Fast Identity Online (FIDO)

- Annexe C : Vue d’ensemble et comparaison des modules de plateforme sécurisée

Résumé

Les systèmes d’information et les réseaux du gouvernement du Canada (GC) sont des cibles lucratives qui font constamment l’objet d’attaques perpétrées par divers auteurs de cybermenaces. La chef du Centre de la sécurité des télécommunications (CST) a clairement exprimé cette réalité lorsqu’elle a comparu devant le Comité permanent de la sécurité publique et nationale en mars 2018 : « En moyenne, nous bloquons chaque jour plus d’un milliard d’interventions malveillantes visant à compromettre des systèmes gouvernementaux. Un milliard.Note de bas de page 1 »[traduction]

L’une des techniques les plus couramment utilisées par les auteurs de menaces pour obtenir un accès non autorisé aux systèmes et aux données du GC consiste à compromettre les justificatifs d’identité d’un utilisateur. Les tentatives d’accès non autorisé à des comptes d’utilisateur reposant exclusivement sur l’authentification à un facteur (généralement un identifiant et un mot de passe) rendent les ressources du GC particulièrement vulnérables à la compromission, même lorsque des pratiques appropriées de gestion des justificatifs d’identité sont en place (p. ex., mots de passe robustes et distincts pour chaque compte). En effet, ces justificatifs peuvent toujours être compromis par un certain nombre de moyens comme le piratage psychologique et les maliciels. La mise en œuvre de l’authentification multifactorielle (AMF) est une étape essentielle vers une importante diminution du risque de prise de contrôle des comptes et une amélioration de la posture de sécurité globale du GC. En outre, tous les utilisateurs doivent utiliser l’AMF lorsqu’ils accèdent aux ressources du GC pour se conformer à la Directive sur les services et le numérique et aux principes de la vérification systématique (zéro confiance).

Le choix d’authentifiants appropriés pour un ministère donné dépend d’une série de facteurs, y compris la capacité de tirer parti des investissements existants, le coût global, l’expérience utilisateur, les technologies offertes, etc. En fin de compte, l’objectif est de trouver l’équilibre entre la sécurité, la facilité de gestion, l’interopérabilité, le coût et l’expérience utilisateur afin de déployer des solutions d’AMF appropriées au sein du GC.

La présente ligne directrice a pour but de définir les exigences techniques associées aux authentifiants et de recommander les authentifiants appropriés à la mise en œuvre de l’AMF dans le domaine opérationnel du GC en tenant compte des considérations relatives à la technologie et à la sécurité. Les exigences techniques sont définies dans les sections 2.2 et 2.3 de la présente ligne directrice et correspondent aux niveaux d’assurance (LoA) des justificatifs indiqués dans la Norme sur l’assurance de l’identité et des justificatifs.

La présente ligne directrice recommande que les utilisateurs ordinaires menant des activités opérationnelles au quotidien utilisent des authentifiants qui satisfont à toutes les exigences définies pour le LoA 3 des justificatifs. Il est fortement recommandé d’utiliser des authentifiants qui offrent une résistance à l’hameçonnage (voir la section 2.3.1 pour de plus amples renseignements sur les exigences en matière de résistance à l’hameçonnage). En outre, les utilisateurs à privilèges élevés (administrateurs système, etc.) et les utilisateurs à hautes responsabilités (dirigeant principal des finances, etc.) doivent utiliser des authentifiants qui répondent à toutes les exigences du LoA 4 des justificatifs. Au moins un des authentifiants doit être résistant à l’hameçonnage et indépendant de la plateforme informatique utilisée pour accéder aux ressources du GC.

La figure 1 est un schéma simplifié basé sur la figure 2.2 de la partie principale du présent document qui, de façon générale, définit les authentifiants acceptables et préférés pour les utilisateurs ordinaires ainsi que pour les utilisateurs à hautes responsabilités ou à privilèges élevés. Comme il s’agit d’une représentation simplifiée, on recommande au lecteur de ne pas l’interpréter hors de son contexte; voir les sections 2.2 et 2.3 pour connaître les exigences et recommandations particulières.

Figure 1 - version textuelle

Représentation générale des authentifiants acceptables et préférés pour deux catégories d’utilisateurs, soit :

- ceux des utilisateurs à hautes responsabilités ou à privilèges élevés (doivent satisfaire à toutes les exigences définies pour le niveau d’assurance 4 des justificatifs d’identité);

- ceux des utilisateurs ordinaires (doivent satisfaire à toutes les exigences définies pour le niveau d’assurance 3 des justificatifs d’identité).

Les utilisateurs à hautes responsabilités ou à privilèges élevés doivent utiliser les authentifiants suivants (doivent satisfaire à toutes les exigences du niveau d’assurance 4 des justificatifs d’identité) :

- un mot de passe, un numéro d’identification personnel ou des données biométriques pour déverrouiller ou activer la clé de sécurité FIDO2 multifactorielle (option préférée pour cette catégorie d’utilisateurs);

- un mot de passe, un numéro d’identification personnel ou des données biométriques pour déverrouiller ou activer une carte à puce multifactorielle basée sur une infrastructure à clés publiques (option préférée pour cette catégorie d’utilisateurs);

- un ID utilisateur et un mot de passe robuste, combinés à une clé de sécurité FIDO2 à un facteur.

Les utilisateurs ordinaires doivent utiliser les authentifiants suivants (doivent satisfaire à toutes les exigences du niveau d’assurance 3 des justificatifs d’identité) :

- un ID utilisateur et un mot de passe robuste, combinés à une clé de sécurité FIDO2 à un facteur (option préférée pour cette catégorie d’utilisateurs);

- une clé FIDO2 multifactorielle sur un téléphone intelligent géré par le gouvernement du Canada (option préférée pour cette catégorie d’utilisateurs);

- un ID utilisateur et un mot de passe robuste, combinés à une notification poussée contenant un numéro à saisir sur un téléphone intelligent géré par le gouvernement du Canada;

- un ID utilisateur et un mot de passe robuste, combinés à un mot de passe à usage unique à saisir sur un téléphone intelligent géré par le gouvernement du Canada;

- une connexion sans mot de passe sur un téléphone intelligent géré par le gouvernement du Canada;

- un ID utilisateur et un mot de passe robuste, combinés à un authentifiant matériel avec mot de passe à usage unique;

- un authentifiant cryptographique matériel multifactoriel (lié à la plateforme).

À noter que le dernier authentifiant suggéré pour les utilisateurs à hautes responsabilités ou à privilèges élevés (c.-à-d. un ID utilisateur et un mot de passe robuste, combinés à une clé de sécurité FIDO2 à un facteur) apparaît également comme le premier authentifiant préféré pour les utilisateurs ordinaires.

Il convient de noter que la présente ligne directrice porte sur un domaine vaste et complexe, et que tant le contexte des menaces que les technologies et les exigences en matière d’authentification des utilisateurs sont en constante évolution. Les recommandations formulées ci-dessous sont donc susceptibles d’être modifiées au fil du temps. De plus, les mentions de produits ou de fournisseurs ne sont données qu’à titre d’illustration et ne constituent en aucun cas une forme d’approbation officielle par le GC.

En ce qui concerne l’obtention d’authentifiants, les ministères sont censés utiliser des solutions, des actifs et des services de technologie de l’information (TI) pangouvernementaux ou partagés afin d’éviter la redondance, lorsqu’ils sont disponibles et appropriés, comme le précise la section 4.4.2.3 de la Politique sur les services et le numérique. À cette fin, les ministères peuvent tirer parti des services d’entreprise qui prennent en charge l’AMF, notamment en utilisant les arrangements en matière d’approvisionnement (AMA) établis par Services partagés Canada (SPC).

1. Introduction

Dans cette section

1.1 Contexte

Les systèmes d’information et les réseaux du gouvernement du Canada (GC) sont des cibles lucratives qui font constamment l’objet d’attaques perpétrées par divers auteurs de cybermenaces. La chef du Centre de la sécurité des télécommunications (CST) a clairement exprimé cette réalité lorsqu’elle a comparu devant le Comité permanent de la sécurité publique et nationale en mars 2018 : « En moyenne, nous bloquons chaque jour plus d’un milliard d’interventions malveillantes visant à compromettre des systèmes gouvernementaux. Un milliard.Note de bas de page 2 » [traduction]

L’une des techniques les plus couramment utilisées par les auteurs de menaces pour obtenir un accès non autorisé aux systèmes et aux données du GC consiste à compromettre les justificatifs d’identité d’un utilisateur. Les tentatives d’accès non autorisé à des comptes d’utilisateur reposant exclusivement sur l’authentification à un facteur (A1F) (généralement un identifiant et un mot de passe) rendent les ressources du GC particulièrement vulnérables à la compromission, même lorsque des pratiques appropriées de gestion des justificatifs d’identité sont en place (p. ex., mots de passe robustes et distincts pour chaque compte). En effet, ces justificatifs peuvent toujours être compromis par un certain nombre de moyens comme le piratage psychologique et les maliciels.

La mise en œuvre de l’authentification multifactorielle (AMF) est une étape essentielle vers une importante diminution du risque de prise de contrôle des comptes et une amélioration de la posture de sécurité globale du GC. En outre, l’AMF est un principe fondamental du modèle de sécurité à vérification systématique (zéro confiance), sur lequel le GC s’aligne.

1.2 Objet et portée

Le présent document définit les exigences techniques détaillées associées aux authentifiants et formule des recommandations concernant les authentifiants particuliers qui peuvent être utilisés pour la mise en œuvre de l’AMF dans les domaines opérationnels Non classifié, Protégé A et Protégé B du GC. Bien que certaines des considérations dont il est question dans le présent document s’appliquent également aux entités externes qui accèdent aux services publics du GC, cet aspect n’est pas abordé dans le présent document.

Le présent document est axé sur les considérations relatives à la technologie et à la sécurité, mais il est admis que la détermination des authentifiants les mieux adaptés à un ministère donné (ou à un environnement cible) repose sur de nombreux autres facteurs non technologiques, comme l’expérience utilisateur, le coût, la capacité à tirer parti des investissements existants, etc. Son objectif est de faciliter ce processus en indiquant les authentifiants appropriés que les ministères peuvent choisir pour répondre à leurs besoins particuliers.

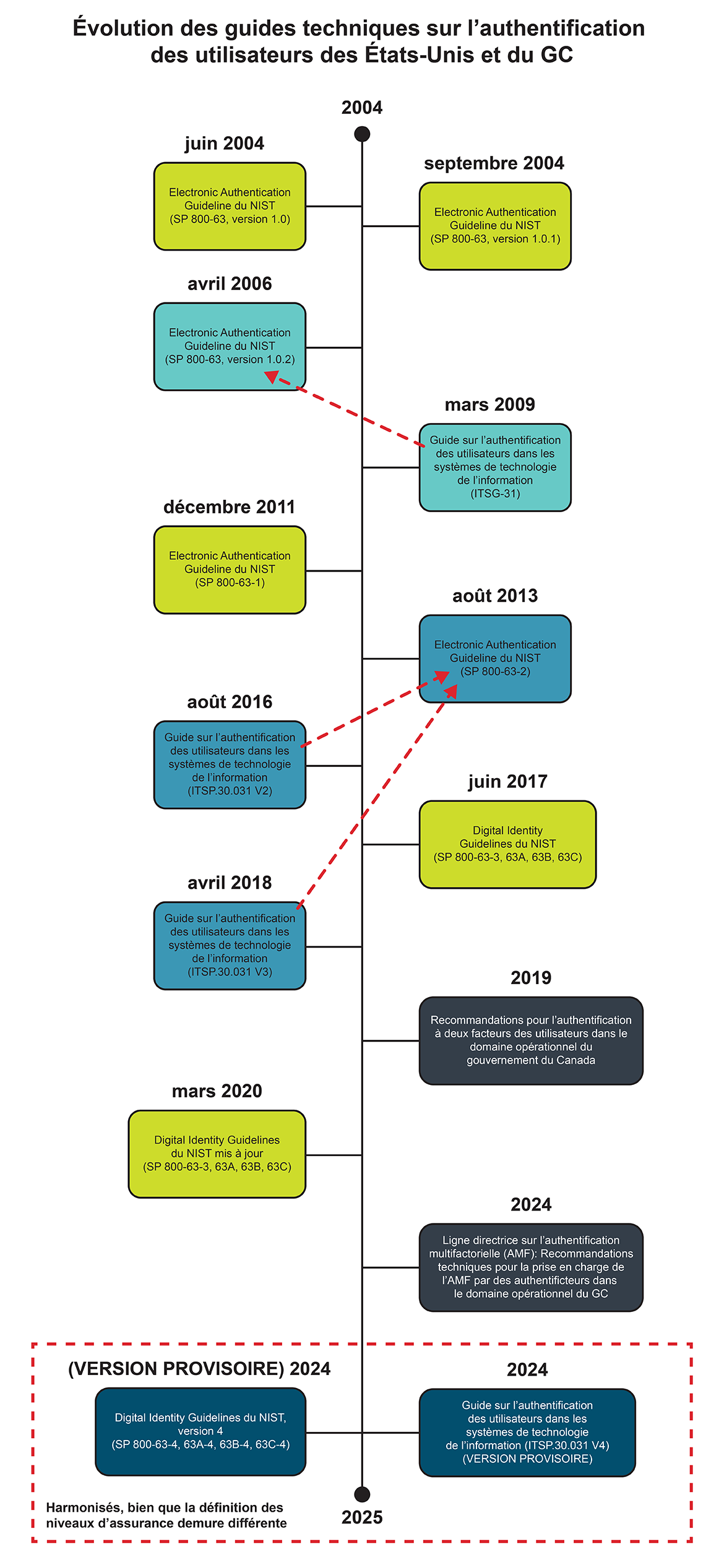

Les recommandations formulées dans le présent document se fondent sur des orientations provenant de plusieurs sources, notamment le Guide sur l’authentification des utilisateurs dans les systèmes de technologie de l’information (ITSP.30.031 v3) et la version appelée à le remplacer, l’ITSP.30.031 v4 (en cours de rédaction), ainsi que sur les Digital Identity Guidelines (version 3) du National Institute of Standards and Technology (NIST), en particulier les publications spéciales (SP pour Special Publications) 800-63B et 800-63B-4 (version 4, première version publique)Note de bas de page 3. Certaines des similitudes et des différences entre ces sources sont mises en évidence de manière à améliorer la correspondance entre l’ITSP.30.031 v4 et les lignes directrices du NIST dans le cadre de la collaboration en cours entre le SCT et le Centre canadien pour la cybersécurité (CCC). Lorsque l’ITSP.30.031 v4 sera officiellement publiée, les comparaisons ne seront plus nécessaires, et le présent document pourra être simplifié en conséquence. Les recommandations formulées dans le présent document seront entièrement harmonisées avec l’ITSP.30.031 v4.

Il convient de noter que le présent document porte sur un domaine vaste et complexe, et que tant le contexte des menaces que les technologies et les exigences en matière d’authentification des utilisateurs sont en constante évolution. Il est essentiel de se tenir au courant de ces évolutions et d’adapter les orientations pertinentes en conséquence.

Le présent document n’aborde pas la question de la mise en application des recommandations qu’il contient; on s’attend toutefois à ce que cet objectif soit atteint grâce à une combinaison de politiques, de procédures, de technologies, et de formation et de sensibilisation des utilisateurs.

À noter que le présent document comprend trois annexes. Ces annexes font partie intégrante du document et doivent être lues conjointement avec la partie principale de celui-ci.

Le présent document remplace les Recommandations pour l’authentification à deux facteurs des utilisateurs dans le domaine opérationnel du gouvernement du Canada.

Note spéciale sur les authentifiants et les niveaux d’assurance

Il est important de comprendre que le présent document ne traite que des exigences techniques associées aux authentifiants. Il n’aborde pas les questions plus larges associées au processus global d’authentification des utilisateurs. Autrement dit, le niveau d’assurance (LoA) de l’authentifiant (ou de la combinaison d’authentifiants) n’est pas nécessairement le même que celui du processus global d’authentification des utilisateurs, qui pourrait être inférieur, selon les LoA des autres aspects associés à l’authentification (voir l’annexe A pour de plus amples renseignements). Néanmoins, l’adoption d’authentifiants d’AMF appropriés améliorera considérablement la posture de sécurité globale du GC et contribuera à réduire de manière importante la menace de prise de contrôle des comptes d’utilisateurs.

1.3 Public visé

Le présent document est destiné aux praticiens de la sécurité des TI et aux décideurs chargés de déterminer les solutions d’AMF appropriées dans le domaine opérationnel du GC.

1.4 Terminologie

La définition des termes est essentielle à la compréhension du sujet, en particulier quand on sait que les termes clés ne sont pas utilisés de manière uniforme dans les différentes sources (p. ex., le matériel de marketing par rapport aux spécifications techniques correspondantes). Les termes clés utilisés dans le présent document sont définis dans la section 5, l’annexe A (définitions et mises en correspondance des LoA), l’annexe B (termes propres à FIDO Alliance) et l’annexe C (modules de plateforme sécurisée [TPM pour « Trusted Platform Module »]). Les définitions de ces termes clés sont extraites ou dérivées des sources réputées citées en référence, y compris les normes, les spécifications et les orientations pertinentes en matière d’authentification des utilisateurs.

Notez également que les expressions « mot de passe robuste » et « mot de passe robuste et bien géré » utilisées dans le présent document font référence à des pratiques de composition et de gestion des mots de passe qui répondent aux exigences de l’Orientation sur les mots de passe du GC.

1.5 Applicabilité

Les recommandations fournies dans le présent document sont destinées aux ministères et organismes du GC dont les systèmes traitent de l’information de niveau Non classifié, Protégé A et Protégé B.

Enfin, les administrateurs généraux sont responsables de « déterminer les exigences en matière de sécurité et de gestion de l’identité pour tous les programmes et services ministériels, en tenant compte des incidences possibles sur les intervenants internes et externes » (voir la section 4.1.4 de la Politique sur la sécurité du gouvernement). Le but du présent document est de fournir aux ministères des conseils éclairés afin de les aider à choisir les authentifiants les mieux adaptés à l’AMF en fonction de leurs besoins opérationnels et de leur contexte de menaces particulier. Des exceptions aux recommandations formulées dans le présent document peuvent être accordées sous réserve de l’approbation du Conseil d’examen de l’architecture intégrée du GC (CEAI du GC).

2. Considérations liées aux authentifiants

Dans cette section

Le but de cette section est de définir les concepts et les exigences associés aux authentifiants utilisés pour l’AMF au sein du GC.

2.1 Facteurs d’authentification et types

Comme indiqué dans l’ITSP.30.031 v3 et dans les Digital Identity Guidelines du NIST (voir la définition associée dans la NIST SP 800-63-3), un facteur d’authentification est catégorisé comme quelque chose que vous connaissez, quelque chose que vous possédez, ou quelque chose que vous produisez ou qui vous caractérise. Vous trouverez quelques exemples de types d’authentifiants relevant de chaque catégorie dans le tableau 2.1.

| Facteur d’authentification | Exemples de types d’authentifiants |

|---|---|

| Élément que vous connaissez |

|

| Élément que vous possédez |

|

| Élément que vous produisez ou qui vous caractérise |

|

Les sections 2.2 et 2.3 ci-dessous fournissent d’autres renseignements concernant les authentifiants et les exigences connexes.

Note spéciale sur la terminologie : authentifiant ou jeton

Avant la publication des Digital Identity Guidelines du NIST en 2017, les guides du NIST et du CST sur l’authentification des utilisateurs utilisaient le terme « jeton » (token) au lieu d’« authentifiant » (authenticator). Les Digital Identity Guidelines du NIST ont remplacé le terme par « authentifiant » afin d’éviter toute confusion avec l’utilisation du terme « jeton » dans les technologies et protocoles d’assertion. Le présent document utilise également le terme « authentifiant » plutôt que « jeton », et il est prévu que la prochaine mise à jour du document ITSP.30.031 adopte également cette terminologie.

Note spéciale sur la terminologie : logiciel, matériel et dispositif

Le NIST a ajouté les dispositifs matériels et logiciels à la définition d’un dispositif MPU. Plus précisément, le NIST déclare : « Cette catégorie comprend les dispositifs matériels et les générateurs de MPU logiciels installés sur des dispositifs comme les téléphones cellulaires. » [traduction] Notez que cela s’applique à la fois aux dispositifs MPU 1F et MF. C’est le seul cas où le NIST utilise les termes matériel et logiciel en parlant d’un « dispositif ». Dans tous les autres cas, le terme « dispositif » désigne uniquement du matériel. Afin d’éviter toute confusion, le présent document utilise le terme « authentifiant » plutôt que « dispositif », que l’authentifiant soit logiciel ou matériel. Notez que, par souci d’uniformité, les extraits des documents du NIST ont été modifiés en fonction de cette terminologie.

2.2 Authentifiants et niveaux d’assurance

L’annexe A donne un aperçu du modèle à quatre niveaux d’assurance (LoA) utilisé par le GC et de la façon dont ces niveaux correspondent à ceux décrits dans les Digital Identity Guidelines du NIST. Le lecteur devrait se familiariser avec les concepts décrits dans l’annexe A avant de poursuivre la lecture de la présente section, notamment en ce qui concerne les mises en correspondance entre les niveaux d’assurance des authentifiants (AAL) du NIST et les LoA des justificatifs d’identité du GC. Comme l’indiquent la Norme sur l’assurance de l’identité et des justificatifs et l’annexe A, les LoA des justificatifs sont définis comme le niveau de confiance que la personne a gardé le contrôle des justificatifs qui lui ont été confiés et que ceux‑ci n’ont pas été compromis.

Le tableau 2.2 définit le LoA des justificatifs et l’AAL de chaque type d’authentifiant mentionné dans la NIST SP 800-63B et l’ébauche de l’ITSP.30.031 v4. Bien qu’il existe plusieurs différences entre la NIST SP 800-63B et l’ITSP.30.031 v3, la prochaine mise à jour de l’ITSP.30.031 devrait être étroitement conforme à la NIST SP 800-63B. Les entrées du tableau ci-dessous sont susceptibles d’être modifiées d’ici à la publication officielle de la mise à jour de l’ITSP.30.031 (voir les notes de bas de page et les commentaires associés).

| AAL/LoA les plus élevés possibles | Authentifiants |

|---|---|

| AAL1/LoA 2 des justificatifs |

|

| AAL2/LoA 3 des justificatifs |

|

| AAL3/LoA 4 des justificatifs |

|

Comme le montrent les entrées du tableau 2.2, l’AMF peut être mise en œuvre au moyen d’un authentifiant MF ou d’une combinaison de deux authentifiants 1F appropriés. Il est toutefois important de noter que les authentifiants et les combinaisons d’authentifiants ne sont pas tous équivalents, même s’ils se trouvent au même AAL/LoA des justificatifs d’identité. Autrement dit, certains authentifiants et certaines combinaisons d’authentifiants sont plus robustes que d’autres (du point de vue de la sécurité), même s’ils sont considérés comme étant au même AAL/LoA des justificatifs. Notez également que les authentifiants acceptables utilisés en combinaison ne doivent pas être assujettis au même vecteur d’attaque (méthode de compromission). L’un d’entre eux doit être du type quelque chose que vous possédez,qui est protégé contre les reproductions et les duplications. Cela signifie que la quantité de travail nécessaire pour compromettre la combinaison d’authentifiants doit être nettement supérieure à la quantité de travail nécessaire pour compromettre un seul des authentifiants. En outre, tous les dispositifs (plateformes informatiques, appareils mobiles, authentifiants, etc.) doivent être gérés par le GC (ou en son nom). On s’assure ainsi que les dispositifs utilisés pour accéder aux ressources du GC sont dans l’état requis (l’appareil utilise un logiciel approuvé et à jour, il est doté d’une fonction de détection de logiciels malveillants à jour, rien n’indique qu’il a été compromis, etc.) et qu’ils sont approuvés pour l’utilisation prévue.

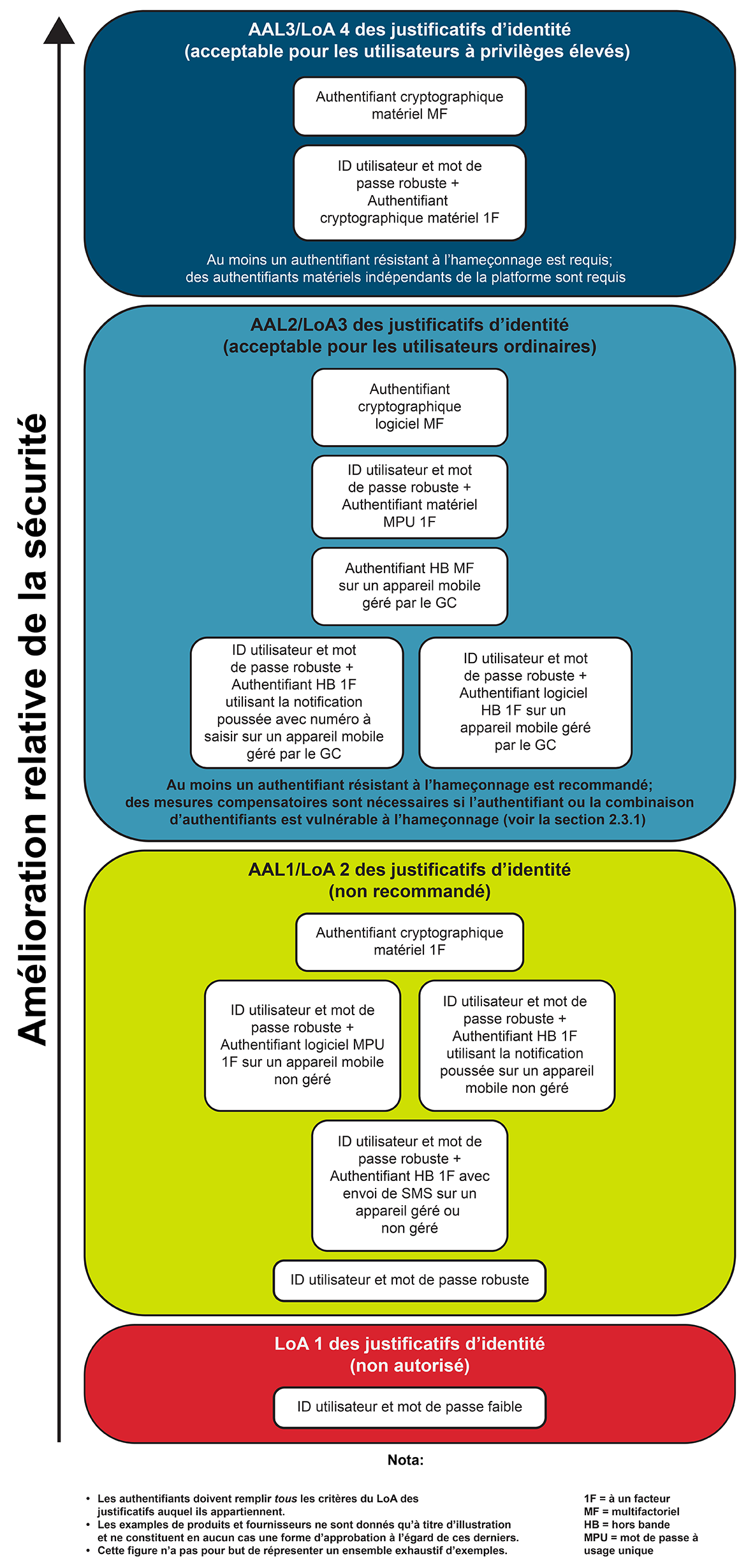

La Figure 2.1 présente plusieurs authentifiants et combinaisons d’authentifiants pour chaque AAL/LoA et montre les améliorations relatives en matière de sécurité qu’ils apportent les uns par rapport aux autres à chaque niveau d’assurance. Notez que l’AAL/LoA des justificatifs d’identité associé représente le niveau le plus élevé possible qui peut être atteint avec l’authentifiant ou la combinaison d’authentifiants en question et suppose que toutes les exigences applicables à cet AAL/LoA des justificatifs sont satisfaites, comme l’indique la section 3.3. En outre, les comparaisons sont fondées sur les mérites des authentifiants eux-mêmes, indépendamment des autres contrôles de sécurité qui peuvent être mis en œuvre pour leur utilisation. Une justification supplémentaire de leur position relative est fournie dans le tableau 2.3. Veuillez aussi noter qu’il ne s’agit pas d’une série exhaustive d’exemples, mais plutôt d’une représentation des authentifiants susceptibles d’être les plus applicables dans le domaine opérationnel du gouvernement du Canada, en particulier aux AAL2/LoA 3 et AAL3/LoA 4.

Figure 2.1 - version textuelle

Illustration d’une comparaison des authentifiants à chaque niveau d’assurance, par ordre croissant d’amélioration relative de la sécurité.

Chaque type d’authentifiant est ainsi décrit à partir du bas de la figure.

Niveau le plus bas : Niveau d’assurance 1 des justificatifs d’identité (interdit)

- ID utilisateur et mot de passe faible.

Deuxième niveau le plus bas : Niveau d’assurance 2 des justificatifs d’identité ou niveau d’assurance 1 des authentifiants (non recommandé) par ordre croissant de l’amélioration de la sécurité.

- ID utilisateur et mot de passe robuste.

- ID utilisateur et mot de passe robuste, combinés à un authentifiant hors bande à un facteur utilisant un service de messagerie texte (SMS) sur un appareil géré ou non géré.

- ID utilisateur et mot de passe robuste, combinés à un authentifiant hors bande à un facteur utilisant une notification poussée sur un appareil mobile non géré ou ID utilisateur et mot de passe robuste, combinés à un authentifiant logiciel à un facteur avec mot de passe à usage unique à saisir sur un appareil mobile non géré.

- Authentifiant cryptographique matériel à un facteur.

Troisième niveau le plus bas : Niveau d’assurance 3 des justificatifs d’identité ou niveau d’assurance 2 des authentifiants (acceptable pour les utilisateurs ordinaires) par ordre croissant de l’amélioration de la sécurité.

- ID utilisateur et mot de passe robuste, combinés à un authentifiant hors bande à un facteur utilisant une notification poussée contenant un numéro à saisir sur un appareil mobile géré par le gouvernement du Canada ou ID utilisateur et mot de passe robuste, combinés à un authentifiant logiciel à un facteur avec mot de passe à usage unique à saisir sur un appareil mobile géré par le gouvernement du Canada.

- Authentifiant multifactoriel hors bande sur un appareil mobile géré par le gouvernement du Canada.

- ID utilisateur et mot de passe robuste, combinés à un authentifiant matériel à un facteur avec mot de passe à usage unique.

- Authentifiant cryptographique logiciel multifactoriel.

À noter qu’au troisième niveau le plus bas, il est recommandé d’utiliser au moins un authentifiant résistant à l’hameçonnage. Des mesures compensatoires sont nécessaires si l’authentifiant ou la combinaison d’authentifiants est vulnérable à l’hameçonnage (voir la section 2.3.1 de la présente ligne directrice).

Niveau le plus élevé : Niveau d’assurance 4 des justificatifs d’identité ou niveau d’assurance 3 des authentifiants (acceptable pour les utilisateurs à privilèges élevés) par ordre croissant de l’amélioration de la sécurité.

- ID utilisateur et mot de passe robuste, combinés à un authentifiant cryptographique matériel à un facteur.

- Authentifiant cryptographique matériel multifactoriel.

À noter qu’au moins un authentifiant résistant à l’hameçonnage et des authentifiants matériels indépendants de la plateforme sont requis.

Nota

Les authentifiants doivent remplir tous les critères du niveau d’assurance auquel ils appartiennent.

Les exemples de produits et fournisseurs ne sont donnés qu’à titre d’illustration et ne constituent en aucun cas une forme d’approbation à l’égard de ces derniers.

Cette figure n’a pas pour but de représenter un ensemble exhaustif d’exemples.

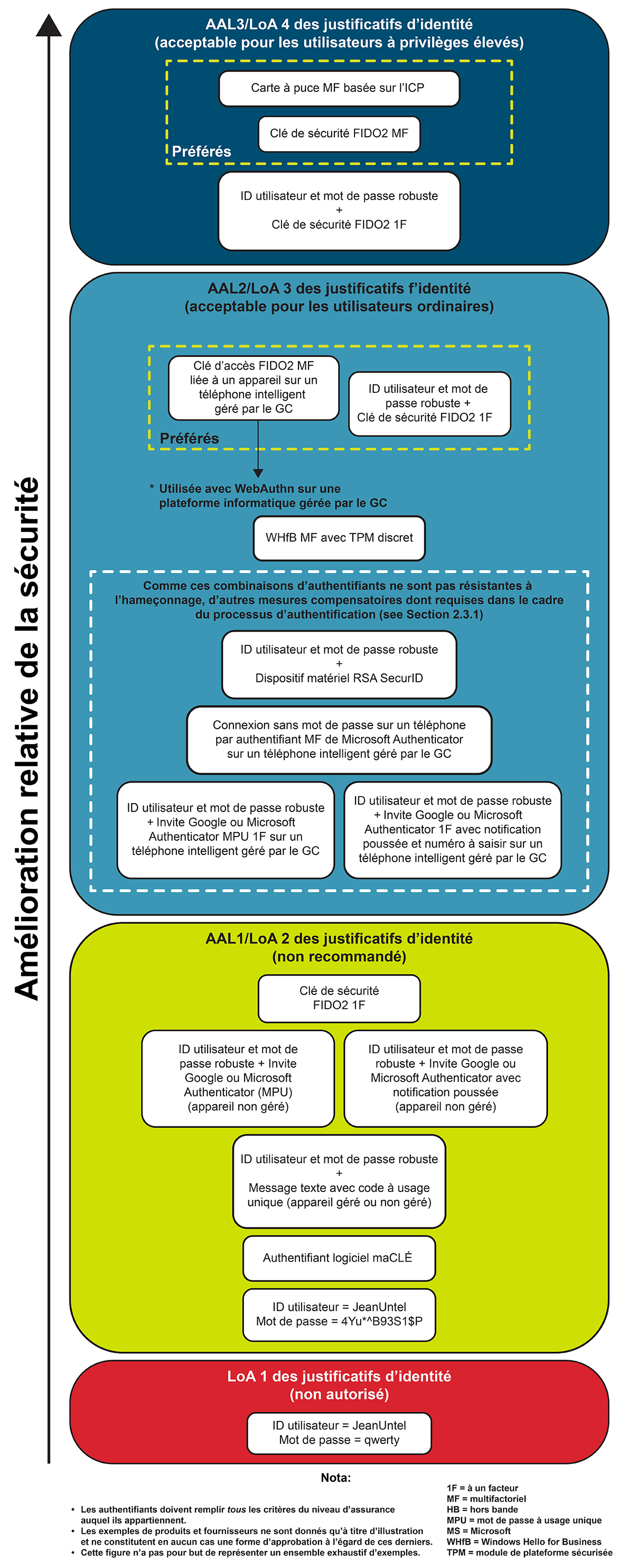

La figure 2.2 développe la figure 2.1 pour illustrer des exemples concrets de différents authentifiants et de différentes combinaisons d’authentifiants. Comme susmentionné, les exemples de produits et fournisseurs ne sont donnés qu’à titre d’illustration et ne constituent pas une forme d’approbation à l’égard de ces derniers.

Figure 2.2 - version textuelle

Illustration d’une comparaison d’exemples d’authentifiants à chaque niveau d’assurance, par ordre croissant d’amélioration relative de la sécurité.

Chaque type d’authentifiant est ainsi décrit à partir du bas de la figure.

Niveau le plus bas : Niveau d’assurance 1 des justificatifs d’identité (interdit)

- ID utilisateur : JeanUntel; mot de passe : qwerty

Deuxième niveau le plus bas : Niveau d’assurance 2 des justificatifs d’identité ou niveau d’assurance 1 des authentifiants (non recommandé), par ordre croissant d’amélioration de la sécurité.

- ID utilisateur : JeanUntel; mot de passe : 4Yu*^B93S1$P

- Authentifiant logiciel maClé.

- ID utilisateur et mot de passe robuste, combinés à un message texte avec code à usage unique (dispositif géré ou non géré).

- ID utilisateur et mot de passe robuste, combinés à une invite Google ou Microsoft Authenticator avec notification poussée (appareil non géré) ou ID utilisateur et mot de passe robuste, combinés à une invite Google ou Microsoft Authenticator avec mot de passe à usage unique (appareil non géré).

- Clé de sécurité FIDO2 à un facteur.

Troisième niveau le plus bas : Niveau d’assurance 3 des justificatifs d’identité ou niveau d’assurance 2 des authentifiants (acceptable pour les utilisateurs ordinaires) par ordre croissant de l’amélioration de la sécurité.

- ID utilisateur et mot de passe robuste, combinés à une invite Google ou Microsoft Authenticator à un facteur avec notification poussée et numéro à saisir sur un téléphone intelligent géré par le gouvernement du Canada (vulnérable à l’hameçonnage; d’autres mesures compensatoires sont requises dans le cadre du processus d’authentification – voir la section 2.3.1 de la présente ligne directrice) ou ID utilisateur et mot de passe robuste, combinés à une invite Google ou Microsoft Authenticator à un facteur avec mot de passe à usage unique sur un téléphone intelligent géré par le gouvernement du Canada (vulnérable à l’hameçonnage; d’autres mesures compensatoires sont requises dans le cadre du processus d’authentification – voir la section 2.3.1 de la présente ligne directrice).

- Connexion sans mot de passe par authentifiant multifactoriel de Microsoft Authenticator sur un téléphone intelligent géré par le gouvernement du Canada (vulnérable à l’hameçonnage; d’autres mesures compensatoires sont requises dans le cadre du processus d’authentification – voir la section 2.3.1 de la présente ligne directrice).

- ID utilisateur et mot de passe robuste, combinés à un dispositif matériel, ou jeton, RSA SecurID (vulnérable à l’hameçonnage; d’autres mesures compensatoires sont requises dans le cadre du processus d’authentification – voir la section 2.3.1 de la présente ligne directrice).

- Authentifiant multifactoriel Windows Hello for Entreprise avec module de plateforme sécurisée distinct (option préférée).

- ID utilisateur et mot de passe robuste, combinés à une clé de sécurité FIDO2 à un facteur (option préférée).

- Clé d’accès multifactorielle liée à un appareil sur un téléphone intelligent géré par le gouvernement du Canada (option préférée; utilisée avec WebAuthn sur une plateforme informatique gérée par le gouvernement du Canada).

Niveau le plus élevé : Niveau d’assurance 4 des justificatifs d’identité ou niveau d’assurance 3 des authentifiants (acceptable pour les utilisateurs à privilèges élevés) par ordre croissant de l’amélioration de la sécurité.

- ID utilisateur et mot de passe robuste, combinés à une clé de sécurité FIDO2 à un facteur.

- Clé de sécurité FIDO2 multifactorielle (option préférée).

- Carte à puce multifactorielle basée sur une infrastructure à clés publiques (option préférée).

Nota

Les authentifiants doivent remplir tous les critères du niveau d’assurance auquel ils appartiennent.

Les exemples de produits et fournisseurs ne sont donnés qu’à titre d’illustration et ne constituent en aucun cas une forme d’approbation à l’égard de ces derniers.

Cette figure n’a pas pour but de représenter un ensemble exhaustif d’exemples.

Comme l’illustre la figure 2.2, certains authentifiants n’atteignent pas le niveau d’assurance le plus élevé qu’ils pourraient atteindre selon le type duquel ils relèvent (figure 2.1). Le tableau 2.3 justifie la position des authentifiants et des combinaisons d’authentifiants fournis dans la figure 2.1, ainsi que les exemples fournis dans la figure 2.2.

Veuillez noter que dans le reste de la section 2, l’expression abrégée « AAL/LoA » est utilisée pour désigner « AAL/LoA des justificatifs d’identité ».

| Authentifiants | Justification supplémentaire de la position dans la figure 2.1 | Exemples fournis dans la figure 2.2 |

|---|---|---|

Mot de passe faible ou mal géré |

Un mot de passe faible ou mal géré est le type d’authentifiant le plus vulnérable, puisqu’il est susceptible de faire l’objet d’un grand nombre d’exploits ou d’attaques et qu’il n’offre qu’un niveau de confiance faible ou nul que l’utilisateur a gardé le contrôle de l’authentifiant et que celui‑ci n’a pas été compromis; ce type d’authentifiant faible est au mieux de LoA 1 et ne doit pas être utilisé pour contrôler l’accès aux ressources du GC. |

ID utilisateur : JeanUntel Mot de passe : qwerty |

Mot de passe robuste et bien géré |

Même si un mot de passe robuste et bien géré offre un certain niveau de confiance que l’utilisateur a gardé le contrôle de l’authentifiant et qu’il est donc considéré de niveau AAL1/LoA 2, il s’agit du plus faible de tous les authentifiants LoA 2. Il est donc positionné à l’extrémité inférieure du LoA 2, puisqu’il est toujours susceptible de faire l’objet de menaces (piratage psychologique, logiciels malveillants, etc.). Compte tenu de l’orientation du GC en matière d’AMF, ce type d’authentifiant ne devrait être utilisé que pour l’AMF, en combinaison avec un autre authentifiant approprié permettant d’atteindre un niveau d’assurance plus élevé (il peut y avoir des exceptions, comme les comptes d’urgence). |

ID utilisateur : JeanUntel Mot de passe : 4Yu*^B93S1$P |

Mot de passe robuste combiné à un service de message texte (« SMS ») HB 1F envoyé à un appareil mobile (géré ou non géré) |

Même si l’envoi d’un SMS vers un appareil mobile est techniquement une méthode d’authentification HB, il n’est pas considéré de niveau LoA 3 en raison d’un certain nombre de vulnérabilités, comme les faiblesses bien étayées du protocole SS7, et d’autres problèmes comme le détournement du module d’identité de l’abonné (SIM). Il est donc considéré comme à peine meilleur qu’un mot de passe robuste. Notez que l’envoi de SMS n’est pas recommandé comme deuxième facteur, que l’appareil mobile soit ou non géré par le GC. |

Un mot de passe robuste combiné à un message texte avec code à usage unique (appareil mobile géré ou non géré) |

Mot de passe robuste combiné à une notification poussée HB 1F sur un appareil non géré |

Un mot de passe robuste combiné à des notifications poussées sur un appareil mobile non géré est considéré comme AAL1/LoA 2, puisqu’il est impossible de connaître l’état de l’appareil mobile (il peut être compromis). Cependant, il est considéré comme légèrement meilleur qu’un mot de passe robuste combiné à un SMS et est donc positionné un peu plus haut dans le spectre du niveau LoA 2. |

Un mot de passe robuste combiné à une invite Google ou Microsoft Authenticator (notification poussée) sur un appareil mobile non géré |

Mot de passe robuste combiné à un authentifiant logiciel (application) MPU 1F sur un appareil non géré |

Un mot de passe robuste combiné à une application MPU sur un appareil mobile non géré est considéré de niveau AAL1/LoA 2, puisqu’il est impossible de connaître l’état de l’appareil mobile (il peut être compromis). Cependant, il est considéré comme légèrement meilleur qu’un mot de passe robuste combiné à un SMS et est donc positionné un peu plus haut dans le spectre du LoA 2. |

Un mot de passe robuste combiné à une invite Google ou Microsoft Authenticator (MPU) sur un appareil non géré |

Authentifiant cryptographique matériel 1F |

Un authentifiant cryptographique matériel 1F est considéré comme la meilleure des options AAL1/LoA 2 (même s’il ne s’agit pas d’une méthode d’AMF), puisqu’il est intrinsèquement résistant à l’hameçonnage et aux interceptions (attaque de l’intercepteur) [voir les sections 2.3.1 et 2.3.4]. Il se situe donc à l’extrémité supérieure du spectre AAL1/LoA 2 (en supposant que l’établissement du lien entre l’authentifiant et l’utilisateur est fiable et sûr). |

Clé de sécurité FIDO2 1F |

Mot de passe robuste combiné à un authentifiant HB 1F utilisant une notification poussée avec numéro à saisir sur un appareil mobile géré par le GC |

Un mot de passe robuste combiné à une notification poussée 1F avec numéro à saisir sur un appareil mobile géré par le GC est considéré de niveau AAL2/LoA 3. Il se situe cependant dans la partie inférieure du spectre LoA 3, puisque cette combinaison d’authentifiants n’est pas intrinsèquement résistante à l’hameçonnage (des mesures compensatoires sont donc nécessaires; voir la section 2.3.1). Même si elle n’est pas représentée dans la Figure 2.1, la notification poussée sans numéro à saisir est considérée comme plus faible que la notification poussée avec numéro à saisir; la notification poussée sans numéro à saisir n’est donc pas recommandéeNote de bas de page 15. Cette combinaison d’authentifiants est considérée comme plus ou moins équivalente à un mot de passe robuste combiné à une application MPU sur un appareil mobile géré par le GC (voir l’entrée directement ci-dessous). |

Un mot de passe robuste combiné à une invite Microsoft Authenticator (notification poussée avec numéro à saisir) ou Google Authenticator (avec numéro à saisir) sur un appareil mobile géré par le GC (téléphone intelligent) |

Mot de passe robuste combiné à un authentifiant logiciel MPU 1F sur un appareil mobile géré par le GC |

Un mot de passe robuste combiné à une application MPU sur un appareil mobile géré par le GC est considéré de niveau AAL2/LoA 3. Il se situe cependant dans la partie inférieure du spectre LoA 3, puisque cette combinaison d’authentifiants n’est pas intrinsèquement résistante à l’hameçonnage (des mesures compensatoires sont donc nécessaires; voir la section 2.3.1). Cette combinaison d’authentifiants est considérée comme plus ou moins équivalente à un mot de passe robuste combiné à une notification poussée avec numéro à saisir sur un appareil mobile géré par le GC (voir l’entrée directement ci-dessus). |

Un mot de passe robuste combiné à une invite Microsoft (MPU) ou Google Authenticator sur un appareil mobile géré par le GC (téléphone intelligent) |

Authentifiant HB MF sur un appareil mobile géré par le GC |

Un authentifiant HB MF peut atteindre le niveau LoA 3 et est légèrement mieux classé sur le spectre LoA 3 qu’un mot de passe robuste combiné à une notification poussée avec numéro à saisir ou une application MPU, puisqu’il résiste à certaines attaques par piratage psychologique moins sophistiquées. Le canal principal n’est cependant pas protégé contre les interceptions ou l’hameçonnage. |

Connexion sans mot de passe par authentifiant MF de Microsoft Authenticator sur un appareil mobile géré par le GC (téléphone intelligent) |

Mot de passe robuste combiné à un authentifiant matériel MPU 1F |

Un authentifiant matériel MPU 1F combiné à un mot de passe robuste n’est pas résistant à l’hameçonnage, mais il se place plus haut dans le spectre AAL2/LoA 3 que les trois exemples précédents, puisque l’authentifiant matériel MPU n’est pas accessible à distance et qu’il ne peut pas être contourné à distanceNote de bas de page 16. |

Mot de passe robuste combiné à un dispositif matériel MPU RSA SecurID 1F |

Authentifiant cryptographique logiciel MF |

Certains authentifiants cryptographiques logiciels MF peuvent atteindre le niveau AAL2/LoA 3, mais pas tous. Pour ce faire, ils doivent remplir toutes les exigences applicables au niveau AAL2/ LoA 3 qui sont décrites dans la section 2.3. Les authentifiants cryptographiques logiciels MF qui ne remplissent pas toutes ces exigences sont considérés de niveau AAL1/LoA 2. L’authentifiant cryptographique logiciel MF maCLÉ n’est qu’un authentifiant AAL1/LoA 2, puisqu’il conserve les clés privées dans un fichier (.epf) plutôt que dans un espace de stockage sécurisé. Il ne remplit donc pas toutes les exigences du niveau AAL2/LoA 3 (voir la section 2.3.2). Le CCC signale également qu’un authentifiant logiciel maCLÉ peut facilement être copié par un auteur de menaces. Une fois qu’il est copié, l’auteur de menaces n’a plus qu’à obtenir le mot de passe ou le NIP utilisé pour déverrouiller l’authentifiant. Cela réduit les propriétés de quelque chose que vous connaissez et de quelque chose que vous possédez à simplement quelque chose que vous connaissez, ce qui rend l’authentifiant à peine meilleur qu’un mot de passe robuste. Une clé d’accès FIDO2 MF liée à un téléphone intelligent géré par le GC (utilisée conjointement avec WebAuthn sur une plateforme informatique gérée par le GC) se situe à l’extrémité supérieure du spectre AAL2/LoA 3. Elle fait partie des authentifiants préférés, puisqu’elle est résistante à l’hameçonnage et que l’authentifiant lui-même n’est pas lié de manière permanente à la plateforme informatique utilisée pour accéder à la ressource. Veuillez noter que la clé d’accès FIDO2 MF liée à un téléphone intelligent géré par le GC représente deux types d’authentifiants possibles au niveau AAL2/LoA 3, selon que l’authentifiant est pris en charge par un environnement d’exécution de confiance (EEC) ou par un élément sécurisé (ES) intégré. Dans le cas de l’EEC, l’authentifiant est considéré comme un authentifiant cryptographique logiciel MF, et dans le cas de l’ES intégré, comme un authentifiant cryptographique matériel MF (comme indiqué ci-dessous). Même si ce dernier est considéré comme plus sûr, les deux sont des choix raisonnables au niveau AAL2/LoA 3. |

Deux exemples sont fournis dans la figure 2.2 :

Même s’il n’est pas illustré dans la figure 2.2, Windows Hello for Business (WHfB) avec TPM microprogramme sur une plateforme informatique gérée par le GC est un exemple d’authentifiant cryptographique logiciel MF qui serait positionné légèrement en dessous de WHfB avec TPM. Cette situation est similaire à l’utilisation d’un téléphone intelligent géré par le GC pour accéder à une ressource à distance à l’aide d’un authentifiant de plateforme protégé dans un EEC sur le téléphone intelligent en question (en supposant que les plateformes informatiques et les appareils mobiles sont protégés et gérés dans la même mesure). |

Mot de passe robuste combiné à un authentifiant cryptographique matériel 1F |

Cette combinaison peut atteindre le niveau AAL3/LoA 4, puisqu’il s’agit d’une solution d’AMF avec au moins un authentifiant résistant à l’hameçonnage et indépendant de la plateforme (en supposant que toutes les autres exigences applicables au niveau AAL3/LoA 4 sont également satisfaites). Le mot de passe doit cependant être envoyé à la partie de confiance (PC) et vérifié par celle-ci, de sorte que cette solution n’est pas préférée au niveau AAL3/LoA 4. Cette combinaison d’authentifiants peut néanmoins constituer une option intéressante au niveau AAL2/LoA 3 et est donc présentée comme l’une des options préférées au AAL2/LoA3 dans la figure 2.2. |

Mot de passe robuste combiné à une clé de sécurité FIDO2 1F (apparaît deux fois) |

Authentifiant cryptographique matériel MF |

Certains authentifiants cryptographiques matériels MF peuvent atteindre le niveau AAL3/LoA 4, mais pas tous. Pour ce faire, ils doivent remplir toutes les exigences applicables au niveau AAL3/LoA 4 qui sont décrites dans la section 3.3. Même si WHfB avec TPM discret est résistant à l’hameçonnage, il est positionné au niveau supérieur du spectre AAL2/LoA 3 plutôt que AAL3/LoA 4, puisqu’il ne répond pas à l’exigence d’un authentifiant distinct indépendant de la plateformeNote de bas de page 17. Cet aspect le place également légèrement en dessous des autres authentifiants indépendants des plateformes au niveau AAL2/LoA 3. Une clé d’accès FIDO2 MF liée à un téléphone intelligent géré par le GC utilisée conjointement avec WebAuthn sur une plateforme informatique gérée par le GC se situe à l’extrémité supérieure du spectre AAL2/LoA 3. Elle fait partie des authentifiants préférés, puisqu’elle est résistante à l’hameçonnage et que l’authentifiant lui-même n’est pas lié de manière permanente à la plateforme informatique utilisée pour accéder à la ressource. Il ne s’agit cependant pas d’un authentifiant AAL3/LoA 4, car un téléphone intelligent n’est pas dédié à la fonction d’authentification comme une clé de sécurité FIDO2 ou une carte à puce basée sur l’infrastructure à clés publiques (ICP). Comme indiqué ci-dessus, il faut aussi un ES intégré au téléphone intelligent pour que cette solution soit considérée comme un authentifiant cryptographique matériel MF. L’utilisation d’un téléphone intelligent équipé d’un EEC est également autorisée au niveau LoA 3, mais cette solution serait considérée comme un authentifiant cryptographique logiciel MF et donc positionnée légèrement plus bas qu’un téléphone intelligent avec un ES intégré. Une clé de sécurité FIDO2 MF est un authentifiant indépendant de la plateforme résistant à l’hameçonnage, ce qui élimine le besoin de transmettre un ID utilisateur et un mot de passe à la PC. Elle se positionne donc plus haut dans le spectre AAL3/LoA 4 qu’un mot de passe robuste combiné avec une clé de sécurité 1F. Une clé de sécurité FIDO2 MF est l’un des authentifiants préférés de niveau AAL3/LoA 4, puisqu’elle est à la fois résistante à l’hameçonnage et indépendante de la plateforme et qu’elle ne nécessite pas la transmission d’un mot de passe à la PC. Une carte à puce MF basée sur l’ICP est positionnée au niveau le plus élevé du spectre AAL3/LoA 4, puisqu’il s’agit d’un authentifiant indépendant de la plateforme, résistant à l’hameçonnage et moins sensible à certains vecteurs d’attaque que les autres options AAL3/LoA 4, tout particulièrement si le facteur d’activation ne traverse pas le système d’exploitation, où il pourrait potentiellement être exposé à un auteur de menaces. Une clé de sécurité MF basée sur l’ICP est l’un des authentifiants préférés de niveau AAL3/LoA 4, puisqu’elle est à la fois résistante à l’hameçonnage, indépendante de la plateforme et qu’elle ne nécessite pas la transmission d’un mot de passe à la PC |

Quatre exemples sont fournis dans la figure 2.2 :

Même s’il n’est pas illustré dans la Figure 2.2, un téléphone intelligent géré par le GC utilisé pour accéder à une ressource à distance à l’aide d’un authentifiant de plateforme protégé dans un ES intégré sur le téléphone intelligent en question peut être considéré comme équivalent à WHfB avec TPM discret (en supposant que les plateformes informatiques et les appareils mobiles sont protégés et gérés dans la même mesure). |

Note spéciale sur la vérification centrale ou locale des mots de passe

Comme illustré dans cette section, les secrets mémorisés comme les mots de passe peuvent être combinés avec un autre authentifiant 1F de type quelque chose que vous possédez (p. ex., une notification poussée avec numéro à saisir ou une application MPU) pour obtenir une solution MF et un niveau d’assurance plus élevé. Dans un tel cas, le mot de passe (utilisé comme premier facteur) doit être envoyé à la PC et vérifié par celle‑ci (ou en son nom). Il faut donc conserver une représentation du mot de passe (p. ex., hachage salé) de manière centralisée sur un serveur à distance afin que le mot de passe de l’utilisateur puisse être vérifié. D’un autre côté, les authentifiants MF exigent seulement que le mot de passe (ou le NIP) utilisé comme facteur d’activation pour déverrouiller l’authentifiant soit vérifié localement. Comme mentionné dans la section A4 de l’ébauche de la NIST SP 800-63B-4 (version 4, première version publique), la surface d’attaque et les vulnérabilités associées à ces deux scénarios sont différentes à plusieurs égards et doivent être prises en considération lors de la sélection des solutions les plus appropriées. En général, les authentifiants MF doivent être préférés aux combinaisons d’authentifiants qui exigent qu’un mot de passe soit vérifié à distance, dans la mesure du possible.

2.3 Directives de mise en œuvre

La présente section a pour objet de fournir des directives sur la mise en œuvre des authentifiants à chaque niveau AAL/LoA des justificatifs d’identité (« AAL/LoA » dans le reste de la section). Les exigences relatives aux vérificateurs et aux fournisseurs de justificatifs d’identité (FJI) ne sont pas incluses dans le présent document (ces renseignements se trouvent dans l’ITSP.30.031 v3 et la NIST SP 800-63B). Les définitions des différents termes sont soit copiées, soit dérivées des sources susmentionnées.

2.3.1 Résistance à l’hameçonnage (usurpation d’identité du vérificateur)

Il existe de nombreuses définitions du terme « hameçonnage ». Certaines définitions sont très étroites et se concentrent sur des types d’attaques particuliers, tandis que d’autres sont plus vagues. En général, l’hameçonnage est une tentative par un auteur de menaces de tromper un utilisateur pour qu’il révèle des renseignements sensibles comme des mots de passe ou des numéros de compte bancaire ou pour qu’il fasse quelque chose qu’il ne devrait pas faire, comme cliquer sur un lien malveillant qui télécharge un maliciel sur son dispositif.

Dans le contexte de l’authentification, la résistance à l’hameçonnage se définit comme la capacité du protocole d’authentification de détecter les secrets d’authentification et les résultats valides de l’authentifiant et d’empêcher leur divulgation à une fausse PC, indépendamment du niveau de vigilance de l’utilisateurNote de bas de page 18. Plus particulièrement, les authentifiants résistants à l’hameçonnage offrent une protection robuste contre un type d’attaque d’interception connu sous le nom d’usurpation d’identité du vérificateur. Ce type d’attaque consiste à attirer l’utilisateur vers un faux site Web placé entre l’utilisateur et le vérificateur ou la PC légitimeNote de bas de page 19. L’auteur de menaces se fait passer pour le site Web du vérificateur légitime auprès de l’utilisateur, et pour l’utilisateur auprès du vérificateur légitime, afin d’obtenir un accès non autorisé au compte de l’utilisateur ou aux ressources auxquelles l’utilisateur tente d’accéder. La protection contre l’usurpation d’identité du vérificateur est assurée par la liaison du canal ou la liaison du nom du vérificateur.

Veuillez noter que les authentifiants résistants à l’hameçonnage utilisent le chiffrement asymétrique pour résister à l’usurpation d’identité du vérificateur. Les authentifiants qui exigent que l’utilisateur saisisse manuellement les données d’authentification, comme les mots de passe, les authentifiants HB avec saisie de numéro ou les authentifiants MPU, ne résistent pas à l’usurpation d’identité du vérificateur, puisque les données d’authentification ne sont pas liées à la session qui est en cours d’authentification.

Au niveau AAL3/LoA 4, au moins un des authentifiants doit être résistant à l’hameçonnage. Il est également fortement recommandé qu’au moins un des authentifiants AAL2/LoA 3 soit résistant à l’hameçonnage. Cependant, certains authentifiants et certaines combinaisons d’authentifiants autorisés au niveau AAL2/LoA 3 ne sont pas intrinsèquement résistants à l’hameçonnage. Il faut alors mettre en œuvre des mesures de sécurité compensatoires dans le cadre du processus d’authentification afin d’atténuer le risque de réussite des attaques par hameçonnageNote de bas de page 20. Par exemple, s’assurer que l’utilisateur s’authentifie à partir d’un appareil géré par le GCNote de bas de page 21, vérifier que l’appareil est configuré correctement et détecter les géolocalisations anormales peut contribuer à compenser l’absence d’authentifiants résistants à l’hameçonnage. De plus, la sensibilisation et la formation des utilisateurs constituent d’importantes mesures d’atténuation qui peuvent contribuer à empêcher l’hameçonnage. Veuillez noter que ces exemples ne constituent pas une liste exhaustive. Comme le contexte des menaces évolue, les mesures de sécurité compensatoires doivent elles aussi évoluer, et les ministères doivent donc procéder à une surveillance continue et aux ajustements nécessaires.

Note spéciale sur l’utilisation de mesures de sécurité compensatoires

Il est important de reconnaître que, pour être efficaces, ces mesures de sécurité supplémentaires doivent être configurées adéquatement. Elles doivent donc être choisies et configurées par des ressources compétentes en matière de sécurité informatique. Les solutions d’authentification fournies par les différents fournisseurs peuvent ne pas prendre en charge les mêmes mesures de sécurité compensatoires ou ne pas les mettre en œuvre au même degré. Au fil du temps, l’introduction de nouvelles options de configuration de la sécurité ou de nouveaux paramètres par défaut peut dégrader ces mesures compensatoires, d’où l’importance de réaliser des évaluations et des essais constants pour garantir leur efficacité continue. La mise en œuvre adéquate de ces mesures peut entraîner des coûts supplémentaires (p. ex., experts-conseils, audits, reprise après une mauvaise configuration, etc.) qui doivent être pris en compte dans le choix de la méthode d’AMF. Pour éviter ces situations, il est fortement recommandé qu’au moins un des authentifiants de AAL2/LoA 3 soit résistant à l’hameçonnage.

Les directives relatives aux authentifiants résistants à l’hameçonnage se résument comme suit :

- AAL1/LoA 2 : aucune précision

- AAL2/LoA 3 : recommandé, sinon des mesures de sécurité supplémentaires doivent être mises en œuvre, comme indiqué ci-dessus

- AAL3/LoA 4 : obligatoire

Autres sources de renseignements sur la résistance à l’hameçonnage [en anglais seulement] :

- Cybersecurity and Infrastructure Security Agency: Implementing Phishing-Resistant MFA

- Office of Management and Budget M-22-09: Moving the U.S. Government Toward Zero Trust Cybersecurity PrinciplesNote de bas de page 22

2.3.2 Protection des clés cryptographiques

Les authentifiants cryptographiques peuvent utiliser le chiffrement symétrique ou asymétrique et être mis en œuvre de façon logicielle ou matérielle. Dans tous les cas, les clés secrètes (chiffrement symétrique) et les clés privées (chiffrement asymétrique) utilisées durant le processus d’authentification de l’utilisateur doivent être protégées contre toute utilisation, divulgation ou modification non autorisée.

La manière dont les authentifiants cryptographiques protègent les clés cryptographiques dépend de leur type (p. ex., logiciel ou matériel) ainsi que du niveau AAL/LoA où ils sont utilisés. Ces authentifiants peuvent être mis en œuvre de plusieurs façons, notamment au moyen d’un module de plateforme sécurisée (TPM)Note de bas de page 23, d’un élément sécurisé (SE)Note de bas de page 24 ou d’un environnement d’exécution de confiance (EEC)Note de bas de page 25.

L’ITSP.30.031 v3 (voir le tableau 6) et la NIST SP 800-63B (voir les sections 5.1.6.1 à 5.1.9.1) fournissent des conseils sur la protection des clés cryptographiques. Les exigences propres à chaque AAL/LoA incluent ce qui suit :

- AAL1/LoA 2 : Les clés cryptographiques peuvent être conservées sur un disque ou un autre support électronique à condition qu’elles soient robustement protégées contre toute divulgation non autorisée au moyen de contrôles limitant l’accès à la clé aux seuls composants logiciels du dispositif nécessitant l’accèsNote de bas de page 26.

- AAL2/LoA 3 : Les clés de signature privée appropriées pour TPM, ES ou EEC doivent être générées sur le TPM, l’ES ou l’EEC et ne doivent pas être exportéesNote de bas de page 27. Toutes les opérations de chiffrement du processus d’authentification de l’utilisateur doivent être effectuées à l’intérieur des limites du TPM, de l’ES ou de l’EEC. À ce niveau, il faut également suivre les directives ci-dessous.

- Les TPM logiciels comme définis par le Trusted Computing Group (voir l’annexe C) ne doivent pas être utilisés et, s’ils sont pris en charge par la plateforme informatique ou l’appareil mobile, ils doivent être désactivés.

- Les authentifiants cryptographiques logiciels MF qui conservent les clés cryptographiques sur un disque ou un autre support électronique ne sont pas autorisés à partir du niveau AAL2/LoA 3.

- Il est recommandé que les authentifiants logiciels MPU 1F ou MF utilisés au niveau AAL2/LoA 3 ou supérieur soient exécutés sur un dispositif matériel comme un appareil mobile géré par le GC (téléphone intelligent), physiquement séparé de la plateforme informatique générale.

- AAL3/LoA 4 : Du matériel dédié distinct, comme un TPM discret (voir l’annexe C) ou un ES intégré, est nécessaire. Les clés cryptographiques doivent être générées et conservées de manière sécurisée sur le matériel dédié et ne doivent pas être exportables. Toutes les opérations cryptographiques du processus d’authentification de l’utilisateur doivent être effectuées à l’intérieur des limites du matériel dédié. À ce niveau, il faut également suivre les directives ci-dessous.

- Des authentifiants matériels indépendants de la plateforme et dédiés à la fonction d’authentification sont nécessaires (p. ex., authentifiant itinérant FIDO2 ou carte à puce basée sur l’ICP)Note de bas de page 28

- Le facteur d’activation utilisé pour déverrouiller ou activer un authentifiant cryptographique matériel MF, comme une carte à puce basée sur l’ICP, doit être communiqué de manière sécurisée, soit par un chemin de confiance (ne passe pas par le système d’exploitation de la plateforme informatique), soit par la saisie directe du facteur d’activation sur la carte à puce ou le lecteur de cartes (p. ex., lecteur d’empreintes digitales sur la carte ou le lecteur de cartes).

En outre, pour les authentifiants MF, chaque opération d’authentification nécessite la saisie du facteur d’activation connexe pour déverrouiller ou activer l’authentifiant. La soumission du facteur d’activation doit être une opération distincte du déverrouillage du dispositif hôte (p. ex., plateforme informatique ou téléphone intelligent), même si le facteur d’activation utilisé pour déverrouiller le dispositif hôte peut être utilisé dans l’opération d’authentificationNote de bas de page 29.

Les exigences de validation des modules cryptographiques sont décrites dans la section 2.3.3 ci-dessous.

2.3.3 Validation des modules cryptographiques

Comme l’indiquent l’ITSP.30.031 v3 et la NIST SP 800-63B, les modules cryptographiques doivent être validés pour répondre aux exigences de la norme FIPS (Federal Information Processing Standard) 140Note de bas de page 30 :

- Les authentifiants cryptographiques utilisés au niveau AAL2/LoA 3 doivent être validés au niveau 1 de la FIPS 140 ou à un niveau supérieur.

- Les authentifiants cryptographiques matériels 1F utilisés conjointement avec un autre authentifiant AAL3/LoA4 doivent être validés au niveau 1 de la FIPS 140 ou à un niveau supérieur dans l’ensemble, avec au minimum une sécurité physique de niveau 3.

- Les authentifiants MF AAL3/LoA 4 doivent être des modules cryptographiques matériels validés au niveau 2 de la FIPS 140 ou à un niveau supérieur, avec au minimum une sécurité physique de niveau 3.

Nota : Il n’y a pas de stipulation au niveau AAL1/LoA 2 pour les authentifiants. Voir la section 4.1.2 de la NIST SP 800-63B pour connaître les exigences relatives aux vérificateurs.

Les authentifiants cryptographiques doivent fonctionner seulement en mode FIPS. Seuls les algorithmes cryptographiques recommandés dans l’ITSP.40.111 doivent être utilisés, et tous les protocoles de sécurité pertinents doivent être configurés comme recommandé dans l’ITSP.40.062.

2.3.4 Résistance à l’interception (attaque de l’intercepteur)

L’interceptionNote de bas de page 31 est une attaque par laquelle l’auteur de menaces s’immisce entre deux parties communicantes afin d’intercepter ou de modifier les données qui circulent entre elles. Dans le contexte de l’authentification, l’auteur de menaces s’immisce entre l’utilisateur et le fournisseur de justificatifs d’identité (FJI) au moment de l’inscription, ou entre l’utilisateur et le vérificateur au moment de la liaison de l’authentifiantNote de bas de page 32.

Comme l’indiquent l’ITSP.30.031 v3 et la NIST SP 800-63B, la communication entre l’utilisateur et le vérificateur doit se faire par un canal protégé authentifié (TLS, etc.) pour assurer la confidentialité des données d’authentification et la résistance aux interceptions au niveau AAL1/LoA 2 et aux niveaux supérieurs. Cependant, le niveau de résistance à l’interception peut varier (voir à la description ci‑dessous).

Un protocole est considéré comme ayant une faible résistance aux attaques d’interception lorsqu’il dispose d’un mécanisme qui permet à l’utilisateur de savoir s’il interagit avec un vérificateur ou une PC légitime, mais qui fait tout de même courir le risque à l’utilisateur non vigilant de révéler ses données d’authentification à une partie non autorisée, qui les utiliserait ensuite pour usurper l’identité de l’utilisateur auprès du vérificateur ou de la PC légitime. Par exemple, l’envoi d’un mot de passe par TLS authentifié par un serveur a une faible résistance aux interceptions. Le navigateur Web permet à l’utilisateur de vérifier l’identité du vérificateur ou de la PC, mais si l’utilisateur n’est pas suffisamment vigilant, le mot de passe peut quand même être révélé à une personne non autorisée. Un protocole est dit fortement résistant aux tentatives d’interception s’il ne dépend pas de la vigilance de l’utilisateur pour empêcher la divulgation des données d’authentification à une partie non autorisée qui usurpe l’identité du vérificateur ou de la PC. Un exemple de ce type de protocole est le TLS authentifié par le client, dans lequel le navigateur et le serveur Web s’authentifient mutuellement à l’aide de l’ICP. Les protocoles d’authentification qui peuvent détecter l’usurpation d’identité du vérificateur, comme mentionné dans la section 2.3.1, sont très résistants aux tentatives d’interception.

Conseils particuliers en matière de résistance aux interceptions :

- AAL1/LoA 2 : une faible résistance est requise au minimum

- AAL2/LoA 3 : une faible résistance est requise au minimum; veuillez noter qu’au moins un authentifiant résistant à l’hameçonnage est recommandé, comme indiqué à la section 2.3.1

- AAL3/LoA 4 : une forte résistance est requise et au moins un authentifiant résistant à l’hameçonnage est requis, comme indiqué à la section 2.3.1

2.3.5 Résistance à la réinsertion

On considère qu’un processus d’authentification résiste aux attaques par réinsertion s’il est pratiquement impossible de réussir une authentification en enregistrant puis en réinsérant le message d’une authentification antérieure. Les protocoles qui font appel aux nonces ou aux défis pour prouver la « récence » de la transaction résistent aux attaques par réinsertion. Les authentifiants MPU, les authentifiants cryptographiques et les secrets matriciels sont des exemples d’authentifiants résistants à la réinsertion. Les secrets mémorisés ne sont pas considérés comme résistants à la réinsertion parce que les données d’authentification (le secret lui‑même) sont fournies à chaque authentificationNote de bas de page 33.

Les conseils relatifs à la résistance à la réinsertion fournis dans l’ITSP.30.031 v3 et la NIST SP 800-63B sont adoptés (à l’exception des conseils modifiés pour le niveau AAL1/LoA 2) comme suit :

- AAL1/LoA 2 : recommandéNote de bas de page 34

- AAL2/LoA 3 : obligatoire

- AAL3/LoA 4 : obligatoire

2.3.6 Intention d’authentification

Les plus récentes directives de la NIST SP 800-63B-4 (deuxième version publique) décrivent l’intention d’authentification comme suit :

Un processus d’authentification est intentionnel s’il exige du requérant qu’il réponde explicitement à chaque demande d’authentification ou de réauthentification. Le but de l’intention d’authentification est de rendre plus difficile l’utilisation d’authentifiants (p. ex., des authentifiants cryptographiques MF) à l’insu du requérant, par exemple par un maliciel au point terminal. L’authentifiant lui-même doit établir l’intention d’authentification, bien que les authentifiants cryptographiques MF puissent établir l’intention en réintroduisant le facteur d’activation de l’authentifiant.

L’intention d’authentification peut être établie de plusieurs façons. Les processus d’authentification qui requièrent l’intervention du requérant peuvent être utilisés pour prouver l’intention (p. ex., un requérant qui saisit les données produites par un authentifiant MPU). Les authentifiants cryptographiques qui exigent une action de l’utilisateur pour chaque opération d’authentification ou de réauthentification peuvent également être utilisés pour établir l’intention (p. ex., appuyer sur un bouton ou réinsérer l’authentifiant).

La présentation de caractéristiques biométriques n’établit pas toujours l’intention d’authentification. Par exemple, l’utilisation de la caméra frontale d’un téléphone portable pour capturer des données biométriques faciales ne constitue pas une intention, puisqu’on peut raisonnablement s’attendre à ce que la caméra capture une image du visage lorsque l’appareil est utilisé à d’autres fins que l’authentification. Dans ces scénarios, un mécanisme explicite (p. ex., appuyer sur un bouton logiciel ou physique) doit être fourni pour établir l’intention d’authentification.

Les directives du NIST en matière d’intention d’authentification sont adoptées comme suit :

- AAL1/LoA 2 : non obligatoire

- AAL2/LoA 3 : recommandé

- AAL3/LoA 4 : obligatoire

Veuillez noter que si un authentifiant cryptographique matériel 1F est utilisé conjointement avec un mot de passe robuste au niveau AAL3/LoA 4, il faut établir l’intention d’authentification en exigeant une saisie physique de la part de l’utilisateur (p. ex., appuyer sur un bouton) afin que l’authentifiant fonctionne. Le fait d’appuyer sur le bouton pour confirmer la présence physique ne constitue pas un facteur d’authentification supplémentaire.

2.3.7 Considérations propres à FIDO

Un aperçu des spécifications propres à la FIDO Alliance et de la recommandation WebAuthn du W3C, y compris certains détails techniques pertinents pour la présente sous-section, figure à l’annexe B. Le lecteur devrait se familiariser avec la terminologie et les concepts décrits dans l’annexe B avant de poursuivre la lecture de la présente sous-section.

2.3.7.1 Modalité de stockage des justificatifs

Comme indiqué à l’annexe B, les clés privées peuvent être stockées sur l’authentifiant (on parle alors de justificatifs détectables côté client, ou simplement de justificatifs détectables), ou sur le serveur (on parle alors de justificatifs côté serveur) sous forme chiffrée à l’aide d’un puissant algorithme de chiffrement symétrique (la clé symétrique utilisée pour chiffrer les clés privées est générée sur l’authentifiant et n’est jamais exportée). Les compromis entre ces deux modalités de stockage des justificatifs sont examinés à l’annexe B.

Directives concernant les modalités de stockage des justificatifs :

- AAL1/LoA 2 : aucune précision

- AAL2/LoA 3 : justificatifs détectables côté client ou justificatifs côté serveur autorisésNote de bas de page 35

- AAL3/LoA 4 : justificatifs détectables côté client obligatoires; justificatifs côté serveur non autorisés

2.3.7.2 Clés d’accès synchronisées

Comme mentionné à l’annexe B, les justificatifs FIDO peuvent être sauvegardés et copiés (ou synchronisés) sur plusieurs dispositifs. On parle également de justificatifs multidispositifs, mais le terme « clés d’accès synchronisées » semble être le terme plus répandu à l’heure actuelle.

Bien que la mise en œuvre de clés d’accès synchronisées améliore l’expérience de l’utilisateur, la sécurité des clés cryptographiques dépend de leur mise en œuvre par les fournisseurs de services tiers et des méthodes utilisées pour récupérer l’authentifiant. Elle crée également d’autres problèmes, comme l’impossibilité de prendre en charge l’attestation. La prochaine version des normes FIDO2 (en particulier les spécifications WebAuthn Level 3 et Client to Authenticator Protocol [CTAP] 2.2) devrait inclure la prise en charge de l’attestation dans le cadre du processus d’authentification, et pas seulement lors de l’inscription de l’authentifiant, ce qui pourrait conduire à la prise en charge de l’attestation des clés d’accès synchronisées à l’avenir. Le NIST a également publié des directives provisoires sur les « authentifiants synchronisés » (ou clés d’accès synchronisées) en avril 2024, qui ont depuis été incluses dans l’annexe B de la NIST SP 800-63B-4 (deuxième version publique). Sous réserve d’un examen plus approfondi et des conseils du CCC, les clés d’accès synchronisées pourraient être autorisées au niveau AAL2/LoA 3 à l’avenir. Elles ne sont toutefois pas adaptées à des exigences d’assurance plus élevées et ne sont donc pas autorisées au niveau AAL3/LoA 4.

Conseils concernant les clés d’accès synchronisées :

- AAL1/LoA 2 : aucune précision

- AAL2/LoA 3 : non autorisé pour l’instant (mais pourrait changer comme indiqué ci-dessus)

- AAL3/LoA 4 : non autorisé

2.3.7.3 Attestation

Comme indiqué dans la recommandation WebAuthn [en anglais seulement], « l’attestation est employée pour attester la provenance d’un authentifiant et des données qu’il émet » [traduction]. Les déclarations d’attestation vérifiables sont transmises par l’authentifiant à la PC pendant l’inscriptionNote de bas de page 36 et permettent de déterminer de manière fiable certaines propriétés de l’authentifiant (p. ex., la marque ou le modèle). Voir le livre blanc sur l’attestation FIDO [en anglais seulement] pour de plus amples renseignements sur l’attestation.

Même si plusieurs types d’attestation sont définis, seules l’attestation de base, l’attestation de l’autorité de certification ou l’attestation d’entreprise doivent être utilisées dans le domaine opérationnel du GC. Les PC doivent préciser (ou exiger) le mode de transmission direct ou d’entreprise (voir la section 5.4.7 de la recommandation WebAuthn).

Notez que l’attestation d’entreprise est un type particulier d’attestation qui est destiné aux déploiements contrôlés au sein d’une entreprise qui souhaite lier les inscriptions à des authentifiants particuliersNote de bas de page 37. L’attestation d’entreprise permet d’identifier de manière unique chaque authentifiant et pourrait devenir le seul type d’attestation autorisé à l’avenir, en particulier au niveau AAL3/LoA 4. Voir l’annexe B pour plus de détails et de références.

Aux niveaux AAL2/LoA 3 et AAL3/LoA 4, l’attestation doit être utilisée pour empêcher l’inscription ou l’utilisation d’authentifiants non approuvés. Les directives concernant les exigences en matière d’attestation sont les suivantes :

- AAL1/LoA 2 : aucune précision (l’attestation n’est pas obligatoire)

- AAL2/LoA 3 : obligatoire

- AAL3/LoA 4 : obligatoire

2.3.8 Résumé des directives de mise en œuvre

Le tableau 2.4 présente un résumé des recommandations formulées dans les sous‑sections précédentes. Veuillez noter qu’il s’agit d’un résumé abrégé; la section correspondante doit être consultée pour plus de détails. Notez également qu’il n’y a aucune précision concernant les authentifiants LoA 1 puisqu’ils ne sont pas autorisés.

| AAL1/LoA 2 | AAL2/LoA 3 | AAL3/LoA 4 | |

|---|---|---|---|

Authentifiants résistants à l’hameçonnage (voir la section 2.3.1) |

Aucune précision |

Recommandé |

Obligatoire |

Protection des clés cryptographiques (voir la section 2.3.2) |

Disque ou autre support de stockage électronique autorisé pour les authentifiants cryptographiques logiciels 1F ou MF |

TPM, ES ou EEC approprié obligatoire |

Matériel dédié obligatoire (p. ex., TPM discret ou ES intégré) |

Validation des modules cryptographiques (voir la section 2.3.3) |

Aucune précision |

Niveau global 1 |

Authentifiant cryptographique matériel MF : niveau global 2 avec sécurité physique de niveau 3 Authentifiant cryptographique matériel 1F : niveau global 1 avec sécurité physique de niveau 3 |

Résistance à l’interception (voir la section 2.3.4) |

Obligatoire |

Obligatoire |

Obligatoire |

Résistance à la réinsertion (voir la section 2.3.5) |

Recommandé |

Obligatoire |

Obligatoire |

Intention d’authentification (voir la section 2.3.6) |

Non obligatoire |

Recommandé |

Obligatoire |

Modalité de stockage des justificatifs (voir la section 2.3.7.1) |

Aucune précision |

Justificatifs détectables côté client ou justificatifs côté serveur autorisés |

Justificatifs détectables côté client obligatoires (clés d’accès liées à un appareil seulement) |

Clés d’accès synchronisées (voir la section 2.3.7.2) |

Aucune précision |

Non autorisé à l’heure actuelle (pourrait changer) |

Non autorisé (clés d’accès liées à un appareil seulement) |

Attestation (voir la section 2.3.7.3) |

Aucune précision |

Obligatoire |

Obligatoire |

2.4 Autres considérations

Le but de cette section est d’exposer les considérations techniques supplémentaires qui doivent être prises en compte dans le cadre d’une solution d’authentification complète, en plus des aspects techniques associés aux authentifiants dans la section 2.3. Il ne s’agit pas d’une liste exhaustive, et les sujets ne sont pas traités en profondeur. D’autres points devront être pris en considération dans le cadre des initiatives d’AMF du GC.

2.4.1 Liaison des authentifiants

Il est essentiel de lier les authentifiants à une identité particulière pour garantir que le bon utilisateur accède aux bonnes ressources (p. ex., comptes, applications, services et information). La liaison d’un utilisateur à un ou à plusieurs authentifiants se fait au cours de la procédure d’inscription de l’utilisateur, mais on peut aussi le faire ultérieurement en utilisant les authentifiants déjà émis pour lier de nouveaux authentifiants.

La section 6.1 de la NIST SP 800-63B contient des directives relatives à la liaison des authentifiants. La section 6.1.2.1 de la NIST SP 800-63B traite de l’utilisation d’authentifiants à un niveau d’assurance donné pour lier d’autres authentifiants à un LoA identique ou inférieur. La section 6.1.2.2 de la NIST SP 800-63B traite de la possibilité d’utiliser un authentifiant 1F pour ajouter un autre type d’authentifiant 2F, ce qui peut faire passer le niveau d’assurance de AAL1/LoA 2 à AAL2/LoA 3 (selon les authentifiants). Par exemple, un utilisateur peut s’authentifier auprès d’un service Web à l’aide d’un ID utilisateur et d’un mot de passe préalablement enregistrés, puis inscrire un authentifiant de type quelque chose que vous possédez (p. ex., un authentifiant FIDO) qui sera désormais utilisé comme deuxième facteurNote de bas de page 38.

L’utilisation d’un ID utilisateur et d’un mot de passe existants pour lier un authentifiant 2F supplémentaire ne garantit pas que le compte de l’utilisateur n’a pas déjà été compromis. L’utilisateur qui tente d’inscrire un authentifiant supplémentaire peut très bien être un imposteur. Bien que le NIST recommande qu’une notification de l’événement soit envoyée à l’utilisateur par une méthode HB (p. ex., compte de courrier électronique inscrit), cette mesure ne suffit pas nécessairement à détecter la compromission d’un compte. Il faut donc prendre des mesures supplémentaires pour s’assurer que l’utilisateur est bien celui qu’il prétend être. Cela est possible si le deuxième facteur est déjà lié à l’utilisateur (p. ex., un téléphone intelligent géré par le GC et remis à l’utilisateur doit être utilisé comme deuxième facteur). Si le deuxième authentifiant n’a pas été préalablement lié à l’utilisateur, d’autres méthodes doivent être employées. Par exemple, il est possible d’utiliser la vérification d’un code d’accès unique envoyé ou fourni au bon utilisateur par un moyen fiable HB pour augmenter le niveau de confiance selon lequel l’utilisateur qui réalise l’inscription est bien celui qu’il prétend être. Le mécanisme HB doit être limité dans le temps (p. ex., expiration dans les 10 jours ouvrables).

2.4.2 Récupération des authentifiants

Des mécanismes appropriés de récupération des authentifiants doivent être mis en place pour rétablir l’accès de l’utilisateur en cas de perte, de vol ou de détérioration d’un authentifiant existant. Les méthodes de récupération varient en fonction du type d’authentifiant, mais dans tous les cas, elles doivent être au moins aussi robustes et sûres que la ou les méthodes utilisées pour établir la liaison d’origine avec l’authentifiant. La section 6.1.2.3 de la NIST SP 800-63B fournit des directives supplémentaires concernant la récupération des authentifiants. Les utilisateurs doivent également être informés de leurs responsabilités, notamment en ce qui concerne le signalement immédiat des authentifiants perdus ou volés (voir la section 6.2 de la NIST SP 800-63B pour de plus amples renseignements).

Veuillez noter que d’autres considérations relatives à la gestion du cycle de vie des authentifiants doivent également être prises en compte, notamment le renouvellement (section 6.1.4 de la NIST SP 800-63B), la suspension (section 6.2 de la NIST SP 800-63B), l’expiration (section 6.3 de la NIST SP 800-63B) et la révocation (section 6.4 de la NIST SP 800-63B).

2.4.3 Réauthentification

La réauthentification sert à déterminer si l’utilisateur précédemment authentifié est toujours présent dans une session donnée, soit parce qu’il est inactif, soit après un certain laps de temps. Les lignes directrices des Digital Identity Guidelines du NIST (voir les sections 4.1.3, 4.2.3, 4.3.3 et 7.2 de la NIST SP 800-63B) décrivent les exigences en matière de réauthentification à chaque AAL. Ces exigences sont adoptées avec les précisions supplémentaires suivantesNote de bas de page 39 :

- AAL1/LoA 2 : La réauthentification est requise au moins tous les 30 jours, que l’utilisateur soit actif ou non; les PC sont libres de déterminer leurs propres exigences en matière de délai d’inactivité, s’il y a lieu.

- AAL2/LoA 3 : La réauthentification est requise au moins toutes les 12 heures, que l’utilisateur soit actif ou non; la réauthentification est également requise après 30 minutes d’inactivité de l’utilisateur (bien que l’utilisateur puisse être invité à confirmer qu’il est toujours présent avant que le délai d’inactivité ne soit écouléNote de bas de page 40); la réauthentification d’une session qui n’a pas encore atteint sa limite de temporisation peut se faire au moyen d’un secret mémorisé ou de données biométriques conjointement avec le secret de session encore valide.