Plan de gestion des événements de cybersécurité du gouvernement du Canada (PGEC GC)

Dans cette page

- 1. Introduction

- 2. Concept des opérations

- 3. Gouvernance

- 4. Établissement de rapports et communication

- Annexe A : Acronymes et abréviations

- Annexe B : Références

- Annexe C : Rôles et responsabilités détaillés

- Annexe D : Procédures d’établissement de rapports

- Annexe E : Évaluation de l’incidence des événements sur les ministères

- Annexe F : Procédures de renvoi à un niveau d’intervention supérieur ou inférieur

- Annexe G : Tableaux de bord des intervenants

1. Introduction

Dans cette section

1.1 Contexte

Les événements de cybersécurité liés aux systèmes d’information du gouvernement du Canada (GC) peuvent avoir une incidence considérable sur la qualité des programmes et des services qui sont offerts aux Canadiens et aux Canadiennes et, par conséquent, sur la confiance qu’ils éprouvent à l’égard du gouvernement. La sécurité du gouvernement et la continuité des programmes et des services du GC dépendent de la capacité des ministères et des organismes, ainsi que de celle du gouvernement dans son ensemble, à gérer les événements de cybersécurité. Il est essentiel d’être en mesure d’intervenir rapidement et de manière cohérente et concertée en cas d’événement de cybersécurité à l’échelle du GC afin d’assurer la sécurité et la résilience lors de la prestation des programmes et des services gouvernementaux.

1.2 Objet

Le but du présent document est de fournir :

- un cadre opérationnel pour la gestion des événements de cybersécurité (y compris les cybermenaces, les vulnérabilités et les incidents de sécurité) qui influent ou sont susceptibles d’influer sur la capacité du GC d’offrir des programmes et des services aux Canadiens et aux Canadiennes;

- un contexte pour les plans et les procédures que les ministères et organismes ont mis en place pour gérer les événements de cybersécurité liés aux programmes et services dont ils sont responsables, conformément à ce planNote de bas de page 1.

1.3 Portée

La portée de ce plan s’applique aux événements de cybersécurité touchant les systèmes d’information du gouvernement du CanadaNote de bas de page 2, qu’elle que soit leur classification, qui :

- influent ou risquent d’influer sur la prestation des programmes ou des services offerts aux Canadiens et aux Canadiennes ou encore sur le fonctionnement du gouvernement, la sécurité ou la confidentialité des renseignements ou la confiance à l’endroit du gouvernement;

- nécessitent une solution intégrée à l’échelle du gouvernement afin d’en réduire au minimum les effets et de permettre une atténuation rapide et le prompt rétablissement des programmes et des services.

Ce plan s’applique également aux systèmes d’information du GC considérés comme des systèmes de sécurité nationale (SSN), de toutes classifications, dans le contexte de CCSSN_380, Norme sur la gestion des incidents pour les systèmes de sécurité nationale du Comité canadien chargé des systèmes de sécurité nationale (accessibles uniquement sur le réseau du GC), et ayant trait au besoin de savoir de ces systèmes de renseignements de nature délicate.

De plus, des éléments de ce plan peuvent être mis à profit pour fournir une approche coordonnée à l’échelle du GC pour les événements qui peuvent survenir, notamment :

- Les événements de sécurité où des renseignements ou des données du GC hébergés sur des systèmes d’information autres que ceux du GC sont ou peuvent être touchés (du point de vue de la confidentialité, de l’intégrité ou de la disponibilité), comme une violation par un tiers.

- Les incidents de menace interne où il y a un lien cybernétique;

- Les interruptions importantes des services de la TI touchant l’organisation du GC.

Ce plan ne traite pas de la coordination de la réponse aux événements de cybersécurité pangouvernementaux (p. ex., avec les provinces et territoires, les municipalités, d’autres pays ou des organisations non gouvernementales comme le secteur privé).

1.4 Harmonisation avec d’autres plans et protocoles

Le présent document vient compléter d’autres plans et protocoles du GC, notamment :

- Plan fédéral d’intervention d’urgence (PFIU) Référence R1 – Le PFIU décrit les processus nécessaires pour faciliter l’intervention à l’échelle du GC en cas d’événements graves ou catastrophiques qui touchent les intérêts nationaux, et appuie un mécanisme d’intervention et de dispositions pour tous risques. Il sert également de plan d’urgence supplémentaire qui doit être lu conjointement avec le plan d’urgence en vigueur des secteurs ou des domaines de responsabilité ministériels ayant trait à un événement spécifique.

- Plan fédéral d’intervention en cas d’incident cybernétique (PFIC) – Le PFIC est un cadre pour la gestion par le GC des incidents cybernétiques qui affectent des biens qui ne sont pas détenus ou exploités par le gouvernement fédéral et qui sont essentiels à la santé, à la sécurité, à la défense ou au bien-être économique des Canadiens et des Canadiennes. Si un incident cybernétique touche à la fois les systèmes cybernétiques du GC et des autres systèmes, le PFIC et le PGEC GC seront activés simultanément (mais pas nécessairement au même niveau, selon la gravité des incidents respectifs), et le SCT, le CCCS et SP seront les coprésidents tripartites.

- Protocole d’échange d’information sur les événements marquants (PEIEM) (accessible seulement sur le réseaux du GC) Référence R2 – Ce protocole appuie le PFIU et l’annexe G : Procédures obligatoires relatives aux mesures de sécurité dans la gestion des événements de la Directive sur la gestion de la sécurité Référence R3.

1.5 Termes clés

Voici les principales définitions à l’appui du présent plan :

- Compromission

-

Une atteinte à la sécurité du gouvernement. Cela comprend notamment :

- l’accès, la divulgation, la modification, l’utilisation, l’interruption, la suppression ou la destruction non autorisés de biens ou de renseignements de nature délicate qui entraînent une perte de confidentialité, d’intégrité, de disponibilité ou de valeur;

- un événements qui se traduisent par une perte d’intégrité ou de disponibilité des services ou des activités du gouvernement.

- Cybercrime

-

Un crime dans lequel un cyberélément (c’est-à-dire des technologies Web et de l’information comme un ordinateur, une tablette ou un téléphone intelligent) joue un rôle substantiel dans la commission du crime Référence R4.

- Cybersécurité

-

L’ensemble des technologies, des processus, des pratiques, des réponses et des mesures d’atténuation ayant été conçus pour protéger l’information électronique et l’infrastructure de l’information contre toute utilisation malveillante ou non autorisée ou toute interruption.

- Événement de cybersécurité

-

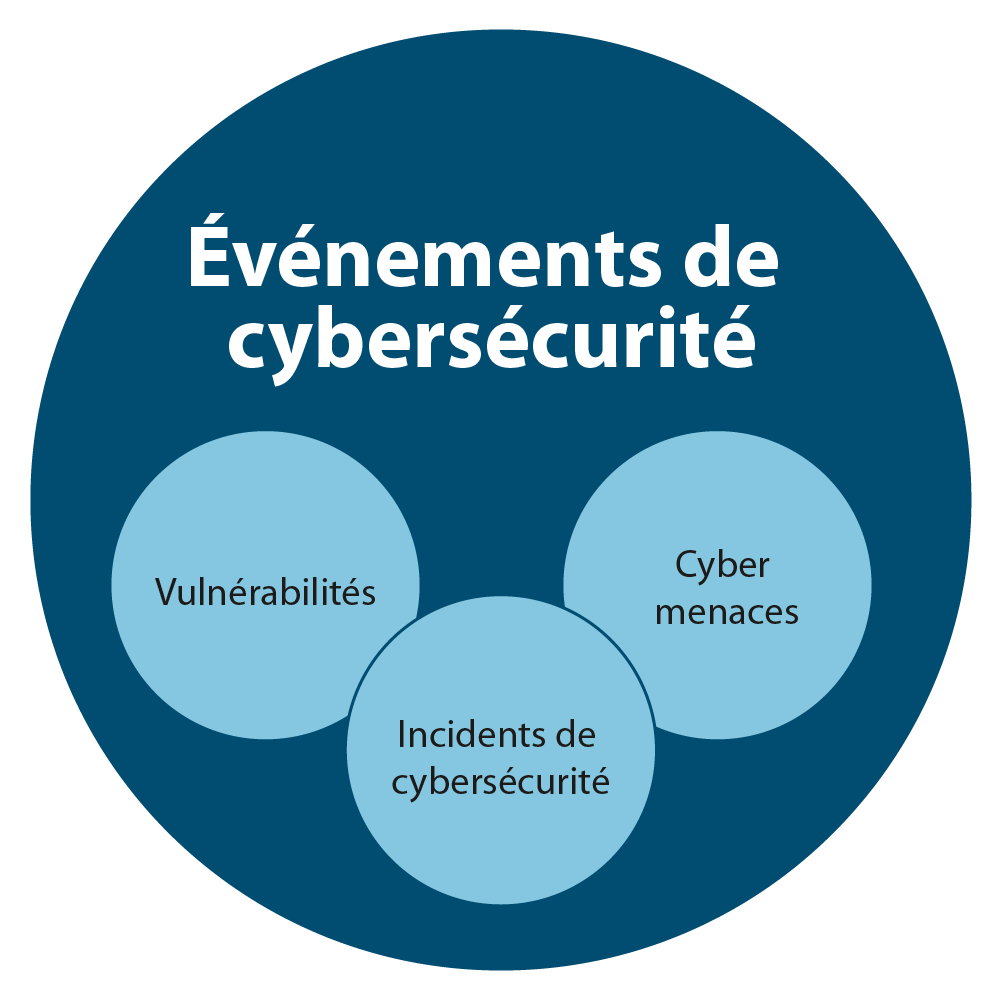

Figure 1-1 : Types d’événements de cybersécurité Figure 1-1 - version textuelle

La figure 1-1 présente, à l’aide de quatre cercles, la différence entre les événements de cybersécurité, les incidents de cybersécurité, les vulnérabilités et les cybermenaces, tels qu’ils sont définis dans le PGEC. Le premier grand cercle représente les événements de cybersécurité, et les cercles beaucoup plus petits au sein du premier montrent que les incidents de cybersécurité, les cybermenaces et les vulnérabilités sont un sous-ensemble des événements de cybersécurité.

Un événement, un acte, une omission ou une situation pouvant nuire à la sécurité du gouvernement, y compris les menaces, les vulnérabilités et les incidents (voir la figure 1-1).

Exemples d’événements de cybersécurité

- la divulgation d’une nouvelle vulnérabilité;

- un renseignement laissant entendre qu’un auteur de menace planifie des activités cybernétiques malveillantes contre un système d’information du GC;

- des tentatives de violation du périmètre réseau;

- des courriels suspects ou ciblés avec liens ou pièces jointes que n’ont pu détecter les systèmes de contrôle en place;

- une activité sur le réseau suspecte ou non autorisée qui s’écarte de la norme.

- Incident de cybersécurité

-

Tout événement ou série d’événements, tout acte, toute omission ou toute situation qui a entraîné une compromission. Exemples d’incidents de cybersécurité :

- la violation de données ou la compromission ou corruption de renseignements;

- des attaques par bourrage d’identifiants;

- des tentatives d’hameçonnage;

- l’introduction intentionnelle ou accidentelle d’un logiciel malveillant dans un réseau;

- des attaques par déni de service;

- la défiguration ou la compromission de pages Web ou d’une présence en ligne, y compris l’utilisation non autorisée de comptes de médias sociaux du gouvernement du Canada;

- les tentatives réussies de rançongiciel.

Tous les incidents de cybersécurité sont considérés comme des événements de cybersécurité, mais les événements de cybersécurité ne sont pas tous considérés comme des incidents de cybersécurité (voir la figure 1-1).

- Cybermenace

- Une activité visant à compromettre la sécurité d’un système d’information en altérant la confidentialité, l’intégrité ou la disponibilité d’un système ou des renseignements qu’il contient Référence R5.

- Atteinte à la vie privée

- L’accès, la création, la collecte, l’utilisation, la divulgation, la conservation ou la destruction inappropriée ou non autorisée de renseignements personnels.

- Vulnérabilité

- Une faiblesse dans un système d’information, des procédures de sécurité, des mesures de contrôle internes ou la mise en œuvre d’un système qui pourrait être exploitée ou déclenchée par une source de menace Référence R6.

- Exploit de jour zéro

- Une attaque à l’encontre d’une vulnérabilité de jour zéro Référence R7.

- Vulnérabilités de jour zéro

- Une vulnérabilité logicielle qui n’est pas encore connue du fournisseur et qui n’a donc pas été atténuée Référence R7.

1.6 Application

Le plan est préparé dans le cadre des responsabilités conférées au Secrétariat du Conseil du Trésor du Canada (SCT) en vertu de la Politique sur la sécurité du gouvernement (PSG) Référence R8 et s’adresse à tous les ministères et organismes assujettis à la PSG.

1.7 Date d’entrée en vigueur

Le plan entrera en vigueur le 27 octobre 2023. Il remplace la version datée du 10 novembre 2022.

2. Concept des opérations

Dans cette section

La présente section du Plan de gestion des événements de cybersécurité du GC (PGEC GC) décrit le processus de gestion des événements de cybersécurité, détermine les intervenants concernés, définit les niveaux d’intervention en cas d’événement de cybersécurité et les recours aux niveaux supérieurs dans le but de :

- améliorer la connaissance de la situation des cybermenaces et des vulnérabilités probables, ainsi que des incidents de cybersécurité confirmés, dans l’ensemble du GC;

- atténuer les menaces et les vulnérabilités avant qu’une compromission ne puisse se produire;

- réduire au minimum les incidences des cyberévénements sur la confidentialité, l’intégrité ou la disponibilité des programmes et services, des renseignements (y compris les renseignements personnels) et des opérations du gouvernement;

- améliorer la coordination et la gestion des cyberévénements au sein du GC, y compris la mise en commun des connaissances et de l’expertise du GC;

- appuyer les pratiques d’évaluation des risques cybernétiques à l’échelle du GC ainsi que les efforts de priorisation des mesures correctives;

- éclairer la prise de décisions à tous les niveaux nécessaires;

- renforcer la confiance du public dans la capacité du GC à gérer les cyberévénements de manière cohérente, coordonnée et opportune à l’échelle du GC.

Le plan sera révisé et testé chaque année, et mis à jour si des modifications s’imposent, afin de garantir son efficacité.

2.1 Vue d’ensemble du processus

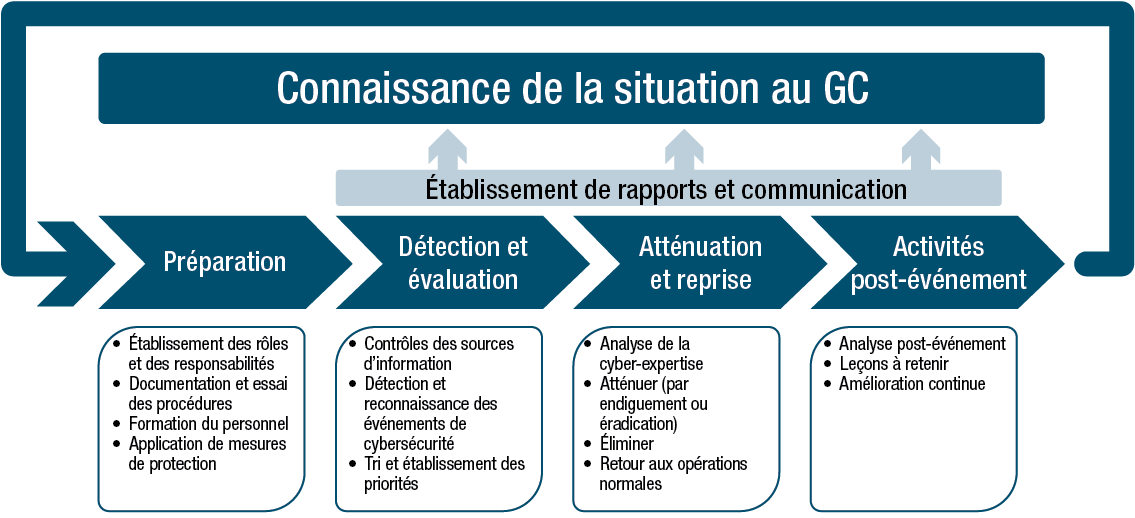

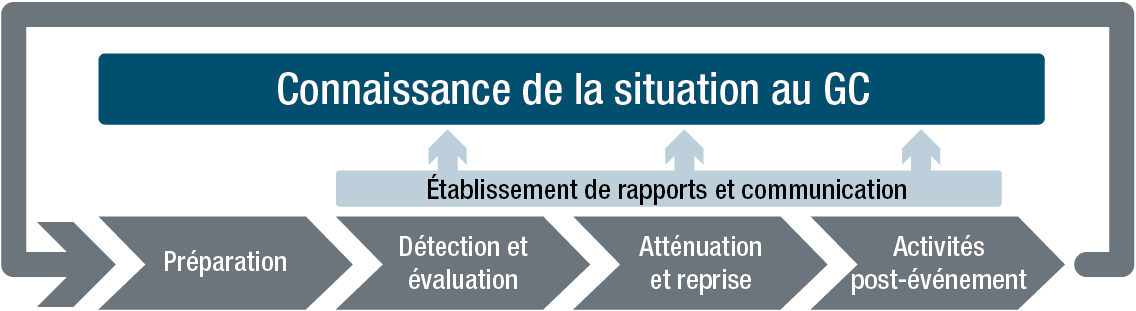

Le processus global de gestion des événements de cybersécurité comporte plusieurs phases, comme l’indique la figure 2-1.

Figure 2-1 - version textuelle

La figure 2-1 représente le processus global de gestion des événements de cybersécurité et ses multiples phases, comme défini dans le présent document. Les quatre phases (Préparation, Détection et évaluation, Atténuation et reprise, et Activité après l’événement) sont illustrées au milieu, avec une flèche pointant de la phase finale (Activité après l’événement) vers la première (Préparation) pour indiquer une boucle de rétroaction continue. Chaque phase clé est décrite brièvement. Les descriptions sont les suivantes :

- Préparation

- Établir les rôles et les responsabilités

- Documenter et tester les procédures

- Former le personnel

- Appliquer des mesures de protection

- Détection et évaluation

- Surveiller les sources d’information

- Détecter et reconnaître les événements de cybersécurité

- Trier et établir les priorités

- Atténuation et reprise

- Effectuer des analyses judiciaires

- Atténuation (par le confinement et l’éradication)

- Rétablir les activités normales

- Activité après l’événement

- Effectuer une analyse après l’événement

- Tirer des leçons

- Amélioration continue

Au-dessus des phases 2 à 4 se trouve une boîte qui contient les mots « Établissement de rapports et communication ». Cela indique que l’établissement de rapports est une activité continue tout au long de ces phases. Cette case comporte des flèches pointant vers une boîte qui contient les mots « Connaissance situationnelle dans l’ensemble du GC » pour représenter le concept central de la connaissance continue de la situation à l’échelle du GC à chaque point du cycle de vie de gestion des événements.

- Préparation : La première phase se compose d’activités de préparation que les ministères et l’ensemble du GC devraient entreprendre pour veiller à ce qu’ils soient prêts à répondre à un large éventail d’événements de cybersécurité possibles, afin de minimiser l’incidence qui en résulte.

- Détection et Évaluation : La deuxième phase consiste à détecter les événements de cybersécurité potentiels, y compris les menaces émergentes, les vulnérabilités ou les incidents de cybersécurité confirmés, et une évaluation initiale des niveaux d’intervention du GC appropriés.

- Atténuation et reprise : La troisième phase se compose de toutes les interventions requises des divers intervenants pour réduire au minimum l’incidence et pour conduire à la reprise des activités normales.

- Activité poste-événement : La dernière phase joue un rôle crucial dans l’amélioration continue du processus global de gestion des événements de cybersécurité et, à ce titre, elle permet de tirer des leçons desquelles on tiendra compte dans le cadre de la prochaine phase de préparation, bouclant ainsi le cycle de gestion de l’événement.

Les paragraphes qui suivent donnent une vue d’ensemble des attentes des intervenants pour chaque phase du cycle de gestion des événements de cybersécurité du GC, et décrivent ce qui suit :

- la façon dont le PGEC GC est mis en œuvre à l’appui des exigences fondamentales de la Politique sur la sécurité du gouvernement Référence R8 et de la fonction de gestion de la cybersécurité décrite dans la Politique sur les services et le numérique Référence R9;

- les principaux intrants et extrants de chaque phase. Veuillez prendre note qu’en pratique, les phases peuvent se chevaucher, certaines activités d’une phase pouvant se poursuivre pendant que la phase suivante est lancée.

Tous les intervenants doivent élaborer leurs propres procédures normalisées d’exploitation ou leurs propres processus internes menant à l’obtention des produits attendus.

2.2 Préparation

Figure 2-2 - version textuelle

Il s’agit d’une reproduction de la figure 2-1, avec une flèche en gris indiquant la phase de Préparation. La flèche de Préparation est surlignée en bleu et cette image est une représentation visuelle de la phase décrite pour le lecteur dans cette section.

La phase de préparation est une phase permanente au cours de laquelle les organisations du gouvernement exécutent une série de processus continus afin de se préparer à des événements précis ou inattendus. Cette phase comprend l’élaboration d’une compréhension organisationnelle pour gérer les risques liés à la cybersécurité pour les systèmes, les personnes, les ressources, les données et les capacités. Cela exige la tenue à jour et l’amélioration des capacités existantes et la création de nouveaux mécanismes qui permettent de définir les priorités, d’intégrer plusieurs organisations et plusieurs fonctions, et de veiller à ce que des moyens efficaces soient disponibles pour répondre à l’ensemble des exigences qu’entraîne la gestion des événements de cybersécurité.

La mise en œuvre de mesures de protection et préventives avant l’arrivée d’un cyberévénement représente l’élément clé de cette phase. L’élaboration et la mise en œuvre de mesures de protection appropriées pour assurer la prestation de services critiquesNote de bas de page 3, notamment l’établissement de processus répétitifs et normalisés pour des activités comme la gestion de la vulnérabilité et la gestion des rustines, sont critiques pour assurer la sécurité des systèmes et des services. Il est important de mener des exercices réguliers pour mettre à l’épreuve tant le PGEC GC que les PGEC ministériels afin de veiller à ce que les divers intervenants (particulièrement en cas de changements dans le personnel) comprennent leurs rôles, pour valider les plans et pour réviser ces derniers en fonction des leçons tirées des exercices.

L’annexe C décrit les rôles et les responsabilités des intervenants du PGEC GC pour chaque phase du processus du PGEC GC.

Voici les intrants et les extrants de cette phase :

| Intrants | Extrants |

|---|---|

|

|

2.3 Détection et évaluation

Figure 2-3 - version textuelle

Il s’agit d’une reproduction de la figure 2-3, avec toutes les flèches en gris, sauf celle qui représente la phase de Détection et d’évaluation. La flèche Détection et évaluation est surlignée en bleu et cette image est une représentation visuelle de la phase décrite pour le lecteur dans cette section.

La phase détection et évaluation consiste en un contrôle continu des sources d’information afin de repérer les signes avant-coureurs des événements de cybersécurité, y compris les vulnérabilités ou les incidents de cybersécurité confirmés, et d’évaluer initialement leurs incidences (réelles ou éventuelles) sur la prestation des services offerts aux Canadienset aux Canadiennes, sur le fonctionnement du gouvernement ou sur la confiance que l’on a envers le gouvernement.

Voici les intrants et les extrants de la phase Détection et évaluation :

| Intrants | Extrants |

|---|---|

|

|

2.3.1 Détection

Le volet de détection de cette phase reste le même quel que soit le type d’événement de cybersécurité, et il comprend aussi la notification initiale des intervenants appropriés. La détection étant un produit direct de l’activité de contrôle et d’intrants suffisants pour la surveillance, si la composante de contrôle est inadéquate ou incomplète, le processus de détection peut passer à côté d’anomalies ou d’événements qui pourraient nuire au GC.

2.3.1.1 Surveillance

Afin de veiller à ce que les événements de cybersécurité soient traités de manière cohérente, coordonnée et opportune à l’échelle du gouvernement du Canada, il est essentiel que le Centre canadien pour la cybersécurité (Centre pour la cybersécurité) et le Bureau de la dirigeante principale de l’information du Secrétariat du Conseil du Trésor du Canada (BDPI du SCT) disposent de coordonnées ministérielles à jour sur les cyberincidents afin de garantir la réception des communications critiques, notamment les produits de connaissance de la situation du Centre pour la cybersécurité et les messages de la dirigeante principale de l’information du Canada (DPI du GC).

Les organisations du gouvernement du Canada sont tenues de mettre en place des boîtes aux lettres génériques pour leur DPI, leur agent désigné pour la cybersécurité (ADCS) et leurs équipes de sécurité de la TI, et doivent les surveiller régulièrement. Veuillez communiquer avec les personnes-ressources de la Ligne directrice sur la gestion des cyberincidents pour obtenir plus d’information (accessibles uniquement sur le réseau du GC).

En plus de surveiller les avis du Centre pour la cybersécurité, les organisations du GC doivent surveiller les avis des fournisseurs dans le cadre de leurs programmes de gestion des vulnérabilités. Il est également important de prendre note que, bien qu’il soit important de tirer parti des indicateurs de compromission (p. ex., les mauvaises adresses IP connues, les domaines, les hachages de fichiers, etc.) obtenus à partir des produits du Centre pour la cybersécurité et d’autres sources de renseignements sur les menaces pour faciliter la détection (et la prévention) des activités malveillantes, il y a des limites, car les auteurs de menace changent souvent d’adresses IP, de domaines, réencodent les fichiers, etc. pour contourner ces mesures défenses. Par conséquent, la mise en place d’un solide régime de surveillance et la compréhension de l’activité de base ou normale permettront de faciliter la détection des comportements anormaux et de repérer les tactiques, techniques et procédures (TTP) des adversaires.

Produits de connaissance de la situation du Centre Canadien pour la cybersécurité

Avis – Publiés par l’entremise du site Web du Centre pour la cybersécurité. Les avis mettent en évidence les rustines des fournisseurs pour les vulnérabilités qui ne répondent pas aux critères d’urgence ou d’incidence pour la publication d’un bulletin cybernétique ou le déclenchement d’une alerte.

Alerte – Publiée par l’intermédiaire du site Web du Centre pour la cybersécurité et diffusée par courriel. Les alertes fournissent un résumé du sujet (incident, vulnérabilité, avis conjoint, etc.) et des conseils techniques. Peut contenir des détails supplémentaires tels que des indicateurs de compromission.

Bulletin cybernétique – Rapport technique non public et assujetti à des contraintes de temps. Fournit des descriptions détaillées et des conseils en matière de détection et d’atténuation. Diffusé par courriel à des listes de distribution spécifiques à TLP:AMBER pour garantir un traitement approprié et une communication continue des renseignements sur les cybermenaces aux ministères.

De plus amples renseignements sur le protocole TLP (pour Traffic Light Protocol) sont accessibles auprès du Forum des équipes d’intervention et de sécurité en cas d’incident (FIRST) (en anglais seulement).

2.3.1.2 Établissement de rapports

Les organisations du gouvernement du Canada doivent signaler tous les incidents de cybersécurité au Centre pour la cybersécurité, qui fait office de point de contact central pour le signalement des incidents de cybersécurité pour le gouvernement du Canada. En cas de doute, il est préférable de surdéclarer que de sous-déclarer. Le signalement de tous les événements permettra au Centre pour la cybersécurité de cerner les tendances ou les modèles d’activité suspects et de déterminer les incidences potentielles sur d’autres organisations du gouvernement du Canada qui pourraient utiliser le même service ou système qu’un ministère touché.

Le Centre pour la cybersécurité assurera le stockage et le traitement appropriés de ces rapports d’incidents. Les renseignements peuvent être communiqués au BDPI du SCT et à d’autres principaux organismes chargés de la sécurité (POCS), au besoin. Pour renforcer les protections de cyberdéfense, des renseignements techniques tels que les contrôleurs de périphériques et les positions de vérification de circuits (PVC) peuvent être communiqués plus largement. Les renseignements de nature délicate propres à un ministère ne seront pas transmis au-delà des POCS sans l’approbation du ministère en question.

Dans le cas des cyberévénements touchant les SSN, il est important que les bons outils, proportionnels à la catégorie de sécurité du système d’information touché, soient utilisés pour communiquer avec le Centre pour la cybersécurité de façon sécuritaire.

Les ministères doivent signaler les incidents dans les délais indiqués au tableau 2-1 Échéancier de l’établissement des rapports.

| Type de rapport | Délai |

|---|---|

| Rapport d’incident initial | Immédiatement et pas plus de 1 heure après la détection initiale |

| Rapport d’incident détaillé | Dans les 24 heures après la détection |

Voir l’annexe D : Procédures d’établissement de rapports pour obtenir des renseignements sur la façon de communiquer avec le Centre pour la cybersécurité, y compris les attentes en matière d’établissement de rapports initiaux et détaillés.

2.3.1.3 Établissement de rapports sur l’application de la loi

Dan la plupart des cas, les cyberincidents sont des cybercrimes. En plus du signalement au Centre pour la cybersécurité, les ministères et organismes devraient signaler les cyberincidents directement au service de police compétent (c.-à-d. la GRC ou la police militaire). Il incombe au service de police de mener une enquête pour déterminer s’il existe des preuves raisonnables d’une activité criminelle, ce qui pourrait mener à des inculpations, des arrestations, des perquisitions et saisies, et autres résultats perturbateurs qui contribuent à prévenir de futurs cyberincidents.

Voir l’annexe D : Procédures d’établissement de rapports pour obtenir des renseignements sur la façon de communiquer avec la GRC.

2.3.1.4 Les renseignements personnels et l’atteinte à la vie privée

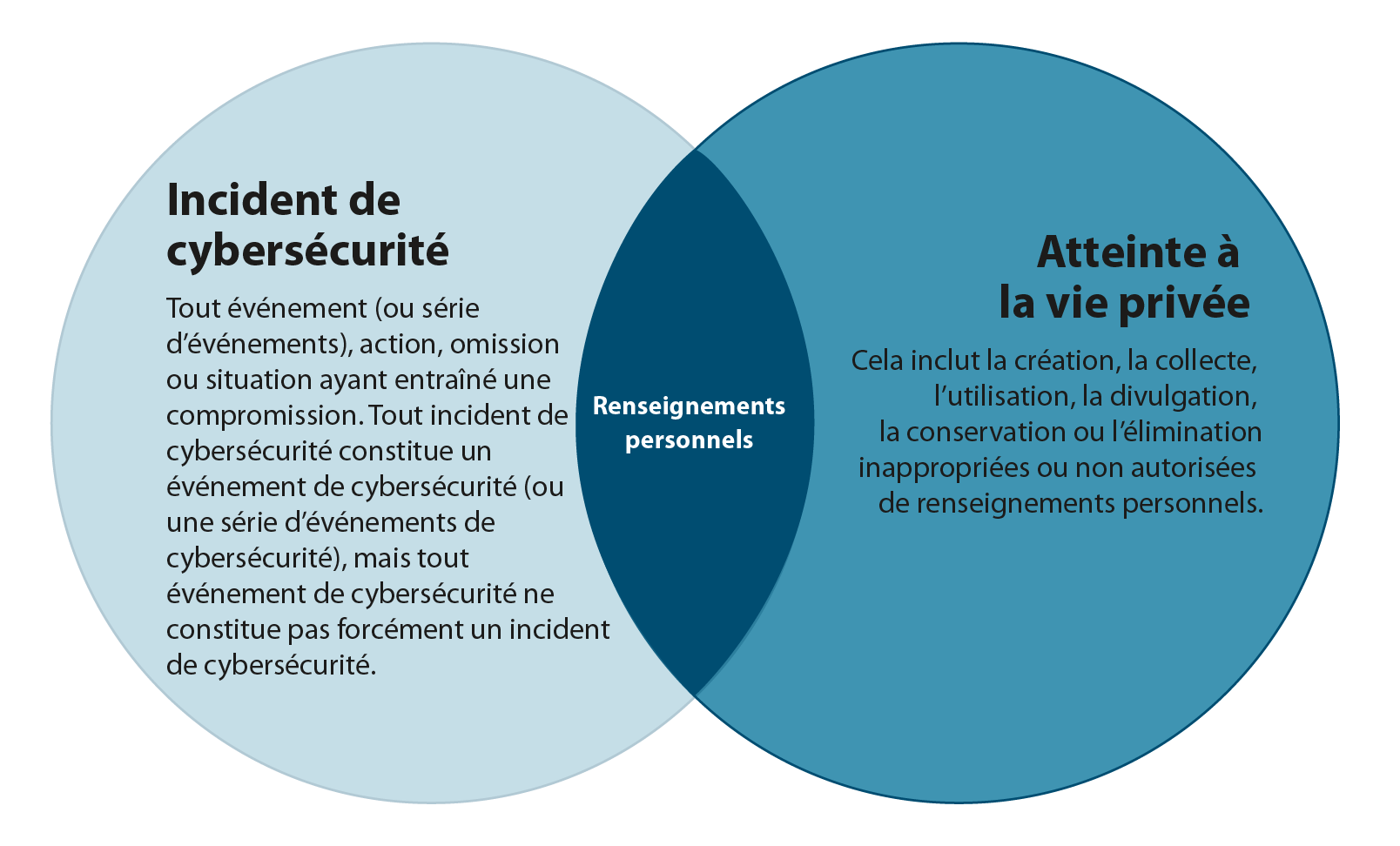

Figure 2-4 - version textuelle

La figure 2-4 représente le chevauchement entre un incident de cybersécurité et une atteinte à la vie privée dans le cas où des renseignements personnels pourraient être touchés. La figure utilise deux cercles, le cercle de gauche représentant les incidents de cybersécurité et celui de droite, les atteintes à la vie privée. L’élément de renseignements personnels représente l’intersection des deux cercles.

Les organisations du GC sont responsables de la protection et de la gestion des renseignements personnels et font preuve de transparence à cet égard. S’il est possible que des renseignements personnels soient touchés par un incident de cybersécurité, les autorités compétentes devraient être avisées. Dans le cas des organisations du GC assujetties à la Loi sur la protection des renseignements personnels Référence R12 et à la Politique sur la protection de la vie privée Référence R13, les bureaux ministériels de l’accès à l’information et de la protection des renseignements personnels (AIPRP) doivent être avisés immédiatement afin de déterminer si une atteinte à la vie privée a eu lieu. Le cas échéant, les ministères et organismes réagiront conformément à leurs plans et procédures en matière d’atteinte à la vie privée, conformément à la Directive sur les pratiques relatives à la protection de la vie privée Référence R14.

Ce processus devrait comprendre les mesures suivantes :

- Une évaluation pour déterminer l’incidence potentielle sur le GC lorsque des vulnérabilités matérielles ou logicielles sont divulguées.

- Une évaluation pour déterminer si des renseignements personnels peuvent être touchés dans le cadre de l’événement ou de l’incident, signalant qu’une atteinte à la vie privée a peut-être eu lieu.

- S’il est possible que l’événement ou l’incident de cybersécurité concerne des renseignements personnels, les ministères et organismes en informeront le bureau ministériel de l’accès à l’information et de protection des renseignements personnels (AIPRP) et assureront la liaison avec lui. Le bureau ministériel de l’AIPRP est chargé de déterminer si une atteinte à la vie privée s’est produite et, le cas échéant, de veiller à ce que les plans et les procédures ministériels de gestion des atteintes à la vie privée soient activés.

Les ministères et organismes doivent aussi se renseigner sur les Directive sur les pratiques relatives à la protection de la vie privée Référence R14 et la Trousse d’outils pour la gestion des atteintes à la vie privée Référence R15. Ces instruments en matière de protection des renseignements personnels déterminent les causes des cas d’atteinte, et prodiguent des conseils sur la façon d’intervenir et de circonscrire et de gérer les cas d’atteinte à la vie privée, en plus de définir les rôles et responsabilités et de fournir des liens à des documents de référence pertinents. Les ministères et organismes doivent consulter les conseillers juridiques au besoin.

2.3.2 Évaluation

Le volet évaluation a pour objectif d’établir un niveau d’intervention du GC et de déterminer s’il faut recourir aux organes de gouvernance du PGEC GC ou peut-être du PFIU. Dès la détection d’un événement de cybersécurité, le BDPI du SCT et le Centre pour la cybersécurité effectueront une évaluation initiale et détermineront l’intervention appropriée du GC en déclarant le niveau d’intervention du GC. Les intervenants requis seront alors informés du niveau d’intervention et les activités d’atténuation et de récupération suivront.

2.3.2.1 Niveaux d’intervention du GC

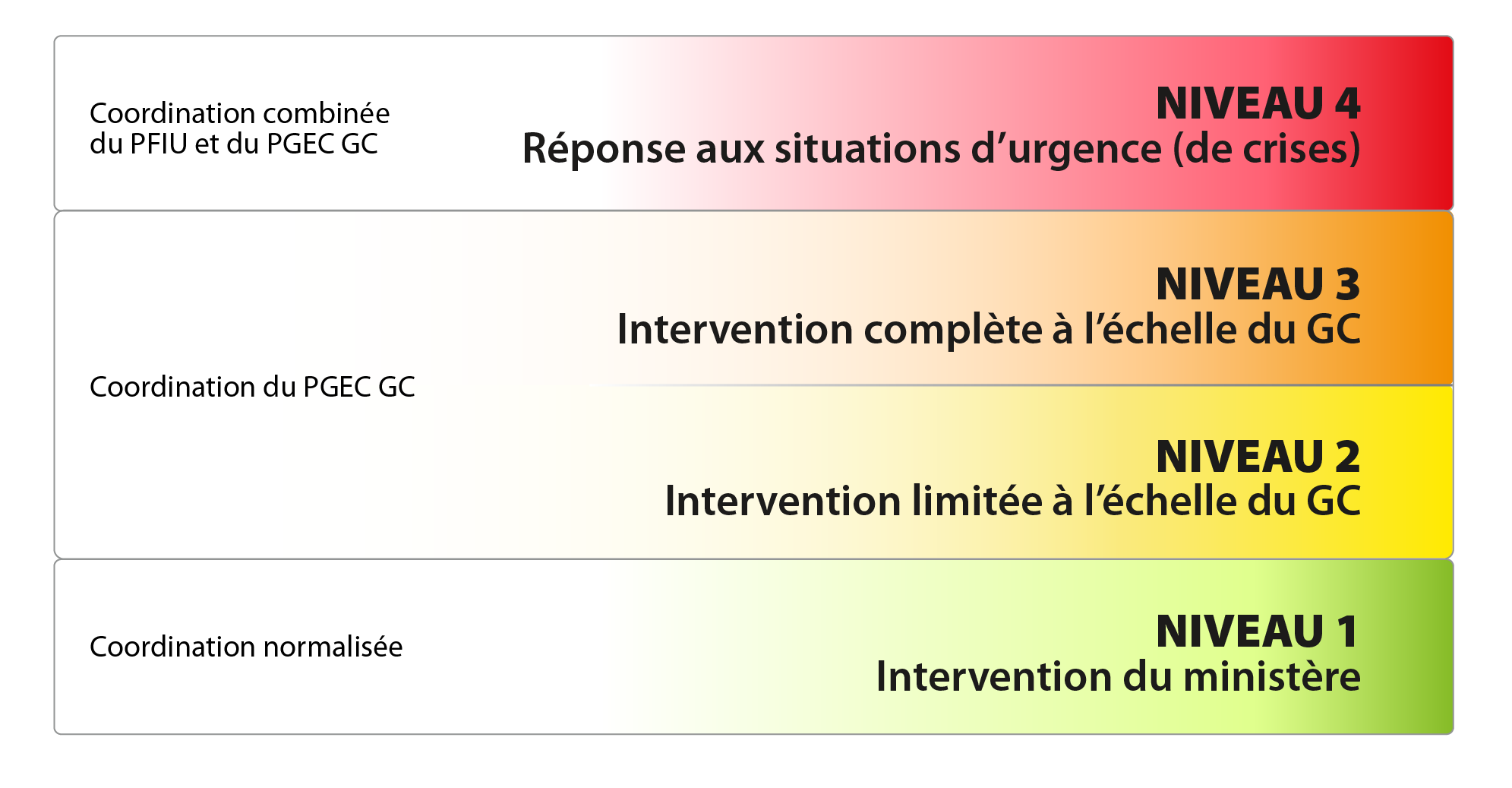

Figure 2-5 - version textuelle

La figure 2-5 représente les quatre niveaux d’intervention du GC qui régissent les activités de gestion des événements de cybersécurité du GC et dictent la nécessité et le degré d’intervention ministériel requis. La figure utilise quatre boîtes empilées en indiquant à gauche le niveau de coordination requis.

- Niveau 1 – Intervention ministérielle

- Nécessite une coordination normalisée

- Niveau 2 – Intervention limitée à l’échelle du GC

- Nécessite la coordination du PGEC GC

- Niveau 3 – Intervention globale à l’échelle du GC

- Nécessite la coordination du PGEC GC

- Niveau 4 – Intervention d’urgence (crise)

- Nécessite une coordination combinée du PFIU et du PGEC GC

Tel qu’il est indiqué à la figure 2-5, il existe quatre niveaux d’intervention qui déterminent les activités de gestion des événements de cybersécurité. Ces niveaux d’intervention déterminent le niveau de coordination nécessaire à la bonne gestion de l’événement de cybersécurité, y compris le niveau hiérarchique, la participation des intervenants et l’établissement de rapports qui sont requis.

Tableau 2-2 fournit de plus amples renseignements sur chacun des niveaux.

| Niveau | Étendue | Description | Responsable de la coordination |

|---|---|---|---|

| 1 | Intervention ministérielle |

Les interventions de niveau 1 sont limitées à une intervention ministérielle. Par conséquent, les ministères et les organismes doivent s’appuyer sur leurs procédures réglementaires ministérielles, continuer à appliquer les mesures préventives habituelles et rester en communication avec le Centre pour la cybersécurité pour obtenir des conseils et des orientations. |

Ministère |

| 2 | Intervention limitée à l’échelle du GC |

Le niveau 2 indique qu’une coordination limitée à l’échelle du gouvernement du Canada s’impose, ce qui déclenche la mise sur pied de l’équipe de coordination des événements (ECE) (voir la section 3.2). À ce niveau, tous les principaux intervenants du PGEC GC (et les intervenants spécialisés, au besoin) sont sur le pied d’alerte, et ils surveillent la cyberactivité par le contrôle des niveaux de risque dans l’ensemble du GC et par le confinement et l’atténuation des incidences potentielles. Il est possible que des conseils supplémentaires soient donnés à certains ministères ou organismes quant à leur façon d’intervenir, ce qui pourrait inclure le recours à des procédés de gestion des rustines d’urgence. Les événements qui se produisent à ce niveau déclencheront le recours au cadre des communications relatives à la cybersécurité du Secteur des communications stratégiques et des affaires ministérielles (CSAM) du SCT Référence R16. Des séances d’information seront menées par la DPI du GC à l’échelle du GC si les besoins le justifient. |

ECE |

| 3 | Intervention globale à l’échelle du GC |

Le niveau 3 indique que l’ensemble du gouvernement du Canada doit se mobiliser, ce qui déclenche la mise sur pied de l’équipe de gestion des événements (EGE) (voir la section 3.2). À ce niveau, les interventions sont entièrement coordonnées par l’intermédiaire de l’ECE et de l’EGE, et les ministères et les organismes reçoivent des conseils et des consignes sur la façon d’intervenir. En tant qu’intervention, il peut s’agit de faire appel à des processus de gestion des rustines d’urgence ou du débranchement des systèmes des réseaux du GC. Les événements à ce niveau déclencheront le recours au cadre des communications relatives à la cybersécurité des CSAM du SCT Référence R16. Des séances d’information seront menées par la DPI à l’échelle du GC si les besoins le justifient. |

EGE |

| 4 | Intervention en cas d’urgence (crises) |

Le niveau 4 est réservé aux événements graves ou catastrophiques qui concernent plusieurs institutions du gouvernement, qui minent la confiance dans le gouvernement ou qui concernent d’autres aspects d’intérêt national. Le BDPI du SCT et le Centre pour la cybersécurité peuvent recommander à la Sécurité publique de déclarer un événement de niveau 4, le cas échéant. Les événements qui atteignent ce niveau relèveront immédiatement d’une structure de gouvernance du PFIU, coordonnée par le Centre des opérations du gouvernement (COG) et conformément au PFIU Référence R3, afin d’assurer l’harmonisation des efforts déployés par le fédéral en matière d’intervention. Les aspects cybernétiques des interventions au niveau 4 s’appuieront sur les structures de gouvernance du PGEC GC. |

COG FP |

2.3.2.2 Évaluation du niveau d’intervention

La détermination du niveau d’intervention approprié du PGEC GC (niveaux 2 à 3) pour un cyberévénement se fera conjointement par le BDPI du SCT et le Centre pour la cybersécurité, avec l’appui des ministères touchés, le cas échéant. L’approche d’évaluation diffère selon que l’événement est un incident ou qu’il est lié à une cybermenace ou à une vulnérabilité (voir annexe E : Évaluation de l’incidence des événements sur les ministères pour obtenir de plus amples détails). Le niveau d’intervention est déterminé en fonction du préjudice subi par le gouvernement du Canada (pour les incidents) ou du préjudice potentiel (pour les menaces ou les vulnérabilités). Dans cette évaluation, plusieurs facteurs sont pris en compte, tels que :

- la probabilité d’occurrence;

- l’exploitabilité ou l’exposition de systèmes vulnérables;

- l’étendue de l’incidence;

- l’efficacité des mesures de sécurité.

D’autres facteurs peuvent également devoir être pris en compte, en fonction du contexte de l’événement en question, comme le montre la figure 2-6 Critères de niveau d’intervention du PGEC GC. Alors que le résultat de cette évaluation permet de déterminer le niveau d’intervention approprié, d’autres facteurs, tels que l’incidence sur les affaires et les facteurs géopolitiques, peuvent être pris en compte par le BDPI du SCT et le Centre pour la cybersécurité en vue de déterminer l’intervention appropriée.

| Menaces/Vulnérabilités | Incidents | |

|---|---|---|

Niveau 4 |

|

|

Niveau 3 |

|

|

Niveau 2 |

|

|

Niveau 1 |

|

|

Tout recours ultérieur à un niveau de gouvernance supérieur ou inférieur, en cas de besoin, est déterminé conjointement de la même manière (voir annexe F : Procédures de renvoi à un niveau supérieur ou inférieur pour obtenir de plus amples détails).

2.4 Atténuation et reprise

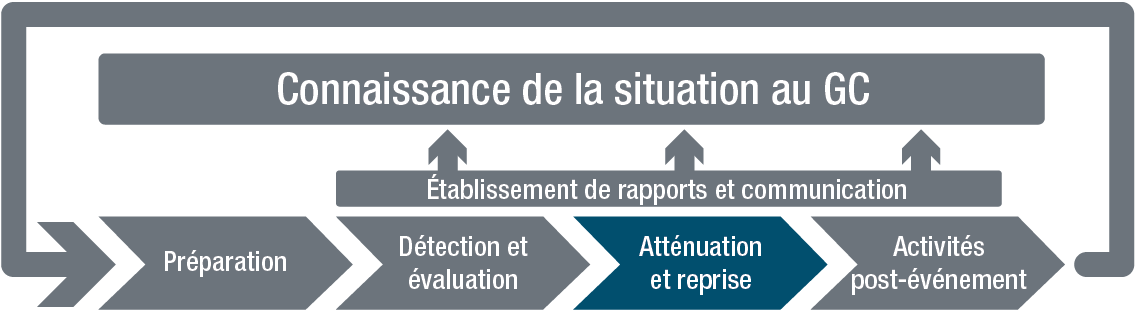

Figure 2-7 - version textuelle

Il s’agit d’une reproduction de la figure 2-1, avec toutes les flèches en gris, sauf celle qui représente la phase d’Atténuation et de reprise. La flèche Atténuation et reprise est surlignée en bleu et cette image est une représentation visuelle de la phase décrite pour le lecteur dans cette section.

La phase d’atténuation et de reprise a pour but de circonscrire et d’atténuer les préjudices réels ou potentiels découlant d’un événement de cybersécurité. Si les activités de cette phase varient en fonction de la nature de l’événement, elles pourraient comprendre, entre autres choses, l’installation de rustines, la mise en place de mesures préventives, le confinement et l’éradication d’un incident confirmé, le recours au plan de continuité des activités et au plan de reprise après sinistre ou encore l’interruption temporaire des services vulnérables. Quel que soit le type d’événement, le but ultime de cette phase est de réduire au minimum les incidences et d’assurer la reprise rapide des activités normales.

Pour les incidents, le confinement et l’éradication sont des éléments clés de cette phase, qui comprend, entre autres, des actions telles que l’arrêt des systèmes, la déconnexion des réseaux ou la désactivation des fonctionnalités, y compris des comptes, la correction des vulnérabilités exploitées par l’installation de rustines, etc. Ces mesures peuvent être prises par les propriétaires des biens touchés au sein des ministères, ou selon les instructions de leur chaîne de commandement pouvant aller jusqu’à l’administrateur général d’un ministère. Les organisations du GC devraient consigner par écrit les rôles et les responsabilités quant à la prise de telles décisions afin d’accélérer le processus décisionnel. De plus, la DPI du GC a le pouvoir de demander à un administrateur général de prendre des mesures en réponse à un cyberévénementNote de bas de page 4.

L’annexe C décrit les rôles et les responsabilités des intervenants du PGEC GC pour chaque phase du processus du PGEC GC.

Voici les intrants et les extrants de cette phase :

| Intrants | Extrants |

|---|---|

|

|

2.5 Activité post-événement

Figure 2-8 - version textuelle

Il s’agit d’une reproduction de la figure 2-1, avec toutes les flèches en gris, sauf celle qui représente la phase d’Activité après l’événement et rétroaction. Les flèches d’Activité après l’événement et de rétroaction sont surlignées en bleu et cette image est une représentation visuelle de la phase décrite pour le lecteur dans cette section.

La phase d’activité post-événement consiste à tirer parti des leçons tirées de chaque événement de cybersécurité afin d’améliorer continuellement le processus et, par extension, le niveau de sécurité de l’infrastructure du GC dans son ensemble. Cette phase a pour but de clore officiellement la gestion de l’événement de cybersécurité en procédant à une analyse après l’événement, en recensant les leçons apprises et en préconisant des améliorations dans la politique, dans l’architecture de sécurité, ou d’autres mesures, au besoin.

L’importance des efforts et des ressources à consacrer à cette phase varie d’un événement à l’autre. Les événements plus complexes et graves nécessitent une analyse après l’événement plus approfondie que ceux d’une gravité moindre. Les événements répétitifs peuvent faire l’objet d’une analyse d’ensemble.

L’annexe C décrit les rôles et les responsabilités des intervenants du PGEC GC pour chaque phase du processus du PGEC GC.

Voici les intrants et les extrants de cette phase :

| Intrants | Extrants |

|---|---|

|

|

3. Gouvernance

Dans cette section

3.1 Intervenants

Outre les ministères et organismes, qui jouent un rôle clé dans l’information et la prise de mesures concernant les activités de gestion des événements de cybersécurité du GC, un certain nombre d’autres intervenants participent également au PGEC GC. Vous trouverez ci-dessous un résumé des intervenants organisé en trois grandes catégories.

Les rôles et responsabilités détaillés de chaque intervenant se trouvent à l’annexe C : Rôles et responsabilités détaillés.

| Catégorie | Description | Organisation |

|---|---|---|

| Intervenants des principaux organismes chargés de la sécurité (POCS) | Les intervenants qui sont les principaux responsables de la coordination de tous les événements qui répondent aux critères d’une intervention du PGEC du gouvernement du Canada de niveau 2 et supérieur Ceci tient compte des menaces possibles, des vulnérabilités, et des incidents confirmés. |

|

| Intervenants spécialisés du POCS | Intervenants qui participent au processus du PGEC GC en cas d’incidents de cybersécurité confirmés ou de cybermenaces qui relèvent de leur mandat particulier. Note de bas de page 5 |

|

| Autres intervenants | Intervenants qui participent au processus de gestion des événements de cybersécurité du GC et à qui on peut faire appel pour des cybermenaces ou des incidents confirmés. |

|

3.2 Organes de gouvernance

Lors d’un événement de cybersécurité, la mobilisation des organes de gouvernance appropriés en temps opportun permettra à la direction et aux opérations de prévenir, de détecter, de répondre et de se remettre des événements de cybersécurité d’une manière prioritaire. Le niveau d’intervention du PGEC GC détermine les organes de gouvernance qui doivent être établis. Ceux-ci servent à diriger et à faciliter les activités d’atténuation et de reprise.

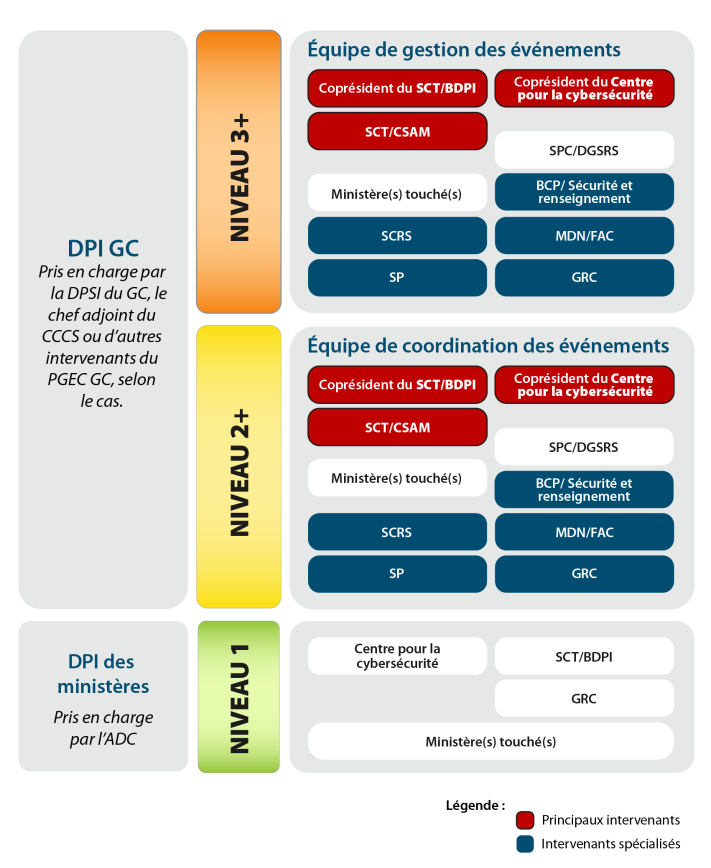

Figure 3-1 décrit les intervenants pertinents pour chaque niveau de réponse et les organes de gouvernance correspondants, y compris ce qui suit :

- pour les événements de niveau 2 et plus, une équipe de coordination des événements (ECE) est mise en place;

- pour les événements de niveau 3 et plus, une équipe de gestion des événements (EGE) est mise en place pour assurer la direction au niveau exécutif (c’est-à-dire au niveau du directeur général [DG]).

Les réunions ponctuelles de l’ECE ou de l’EGT peuvent être organisées de façon préventive avant toute escalade des niveaux du PGEC GC à titre de mesure préventive proactive et à des fins de connaissance de la situation. L’escalade peut ou non suivre, selon l’évolution d’un événement.

Advenant qu’un événement soit évalué au niveau 3 dès le départ, on entreprendra la gouvernance immédiatement au niveau du DG auprès des équipes d’ECE et d’EGE ayant été mises en place simultanément.

Ces deux équipes, coprésidées par le BDPI du SCT et le Centre pour la cybersécurité, fournissent des conseils et des orientations à la DPI du GC. La DPI du GC est chargée d’exécuter les décisions relatives à la gestion des risques liés à la cybersécurité au nom du GC et d’ordonner aux administrateurs généraux de mettre en œuvre une ou des réponses propres aux événements de cybersécurité. Ceci comprend l’évaluation pour déterminer s’il y a eu une atteinte à la vie privée, de mettre en œuvre des mesures de sécurité et de veiller à ce que les systèmes qui mettent le gouvernement du Canada en danger soient déconnectés ou supprimés, lorsque cela est justifiéNote de bas de page 6. La DPI du GC est appuyée par la dirigeante principale de la sécurité de l’information du gouvernement du Canada (DPSI GC) et le du Canada et le chef du Centre pour la cybersécurité.

Le ministre responsable de l’intervention sera déterminé au cas par cas, en fonction du contexte de l’événement, en s’appuyant sur les recommandations de l’ECE, de l’EGE et de la DPI du GC.

En fonction de la taille et de la portée du cyberévénement, les ministères directement touchés par des menaces ou des vulnérabilités spécifiques peuvent également être invités à participer à l’ECE ou à l’EGE. Les ministères concernés seront toujours invités à l’ECE ou à l’EGE s’ils sont confrontés à un incident. La participation sera déterminée par les coprésidents afin d’assurer un fonctionnement optimal des organes de gouvernance.

Les rôles et responsabilités détaillés de chaque intervenant, au sein de l’ECE et de l’EGE, sont résumés dans les tableaux 3-2 et 3-3 ci-dessous.

Figure 3-1 - version textuelle

La figure 3-1 indique les parties prenantes concernées pour chacun des niveaux d’intervention du GC, comme indiqué dans la figure 2-5. La figure 3-1 ne traite pas explicitement des parties prenantes au niveau 4 (intervention d’urgence ou de crise), car le niveau 4 invoque la gouvernance du PFIU qui ne s’inscrit pas dans le cadre de ce document. Cependant, pour les événements de niveau 4, l’ECE (de niveau 2) et l’EGE (de niveau 3) restent en jeu pour traiter tous les éléments liés aux événements de cybersécurité dans le GC.

- Niveau 1 – Intervention ministérielle

- Intervenants :

- DPI du ministère (ou personne désignée), soutenu par l’agent désigné pour la cybersécurité

- Ministères et organismes

- GRC

- Centre de la cybersécurité

- SCT/BDPI

- Intervenants :

- Niveau 2 (et supérieur) – Intervention limitée à l’échelle du GC

L’équipe de coordination des événements (ECE) est établie; elle est composée des intervenants suivants :- Principaux intervenants :

- DPI du GC (appuyé par le DPSI du GC, le chef adjoint du CCCS, d’autres intervenants du PGEC du GC, s’il y a lieu)

- SCT/BDPI (coprésident)

- Centre de la cybersécurité (coprésident)

- SCT/CSAM

- Intervenants spécialisés :

- BCP/Sécurité et

renseignement - SCRS

- MDN/FAC

- SP

- GRC

- BCP/Sécurité et

- Autres intervenants :

- SPC/DGSRS

- Ministère(s) concerné(s)

- Principaux intervenants :

- Niveau 3 (et supérieur) – Intervention globale à l’échelle du GC

L’équipe de gestion des événements (EGE) est établie pour fournir un leadership au niveau de la direction (c.-à-d. au niveau du directeur général). L’EGE est composé des mêmes intervenants que l’ECE :- Principaux intervenants :

- DPI du GC (appuyé par le DPSI du GC, le chef adjoint du CCCS, d’autres intervenants du PGEC du GC, s’il y a lieu)

- SCT/BDPI (coprésident)

- Centre de la cybersécurité (coprésident)

- SCT/CSAM

- Intervenants spécialisés :

- BCP/Sécurité et

renseignement - SCRS

- MDN/FAC

- SP

- GRC

- BCP/Sécurité et

- Autres intervenants :

- SPC/DGSRS

- Ministère(s) concerné(s)

- Principaux intervenants :

| Niveau 2 (et niveaux supérieurs) – Équipe de coordination des événements (ECE) | |

|---|---|

| Composition | |

| Intervenants de niveau de directeur (ou supérieur) des ministères suivants | |

Principaux intervenants des POCS

|

Mobilisation (en fonction de l’événement)

|

| Responsabilités | |

| Menaces/vulnérabilités | Incidents |

Activés par les événements de niveau 2 ou d’un niveau supérieur du PGEC GC

|

Activés par les événements de niveau 2 ou d’un niveau supérieur du PGEC GC

|

| Niveau 3 (et niveaux supérieurs) – Équipe de gestion des événements (EGE) | |

|---|---|

| Composition | |

| Intervenants de niveau de DG (ou supérieur) des ministères suivants | |

Principaux intervenants

|

Mobilisation (en fonction de l’événement)

|

| Responsabilités | |

| Menaces/vulnérabilités | Incidents |

Activés par les événements de niveau 3 ou d’un niveau supérieur du PGEC GC

|

Activés par les événements de niveau 3 ou d’un niveau supérieur du PGEC GC

|

4. Établissement de rapports et communication

Dans cette section

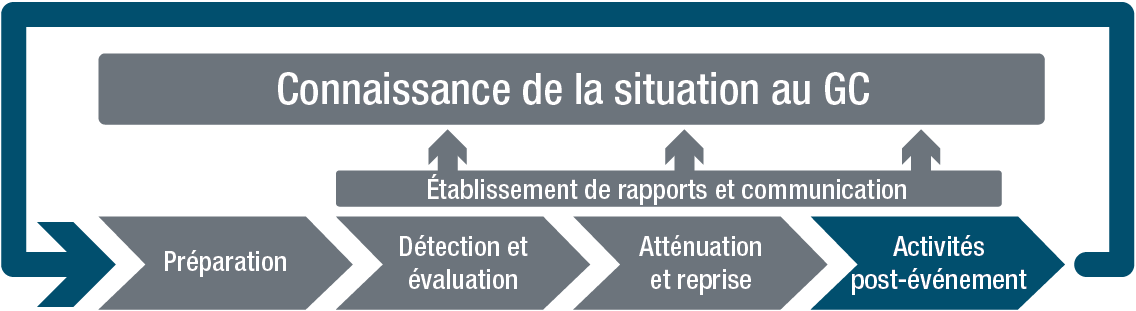

Figure 4-1 - version textuelle

Il s’agit d’une reproduction de la figure 2-1, avec toutes les flèches en gris, sauf celle qui représente la boîte « Connaissance situationnelle dans l’ensemble du GC » et « Établissement de rapports et communication ». Les boîtes « Connaissance situationnelle dans l’ensemble du GC » et « Établissement de rapports et communication » sont surlignées en bleu et cette image est une représentation visuelle de la phase décrite pour le lecteur dans cette section.

Afin de maintenir une connaissance de la situation à l’échelle du gouvernement, des rapports et une communication continus entre les intervenants doivent être maintenus tout au long du cycle de vie d’un événement. Cela nécessitera la mobilisation de participants supplémentaires des ministères et organismes aux organes de l’EGE ou de l’ECE, ainsi que des flux de communication bidirectionnels pour s’assurer que les mesures d’atténuation sont coordonnées et documentées afin de minimiser le chevauchement des efforts et de rationaliser les activités d’intervention.

Conformément à la Directive sur la gestion de la sécurité – annexe I : Norme sur le signalement des événements liés à la sécuritéRéférence R17, il est impératif de mettre en place des pratiques de communication continue, depuis la détection jusqu’à la conclusion des activités post-événement, afin de garantir que les conseils en matière d’atténuation et les mises à jour de l’état d’avancement soient communiqués en temps utile avec les parties concernées et non concernées appropriées.

Du point de vue de l’attribution, s’il est important de déterminer l’auteur de menace responsable d’un ensemble particulier d’activités pour assurer la cyberdéfense, des erreurs sont toujours possibles. Par exemple, de nombreux auteurs tentent d’échapper à l’attribution en masquant leurs activités. On s’attend donc à ce que les ministères et organismes évitent de faire toute déclaration publique concernant l’attribution sans avoir d’abord consulté les principaux intervenants du PGEC GC tels qu’Affaires mondiales Canada ou la GRC, selon le cas.

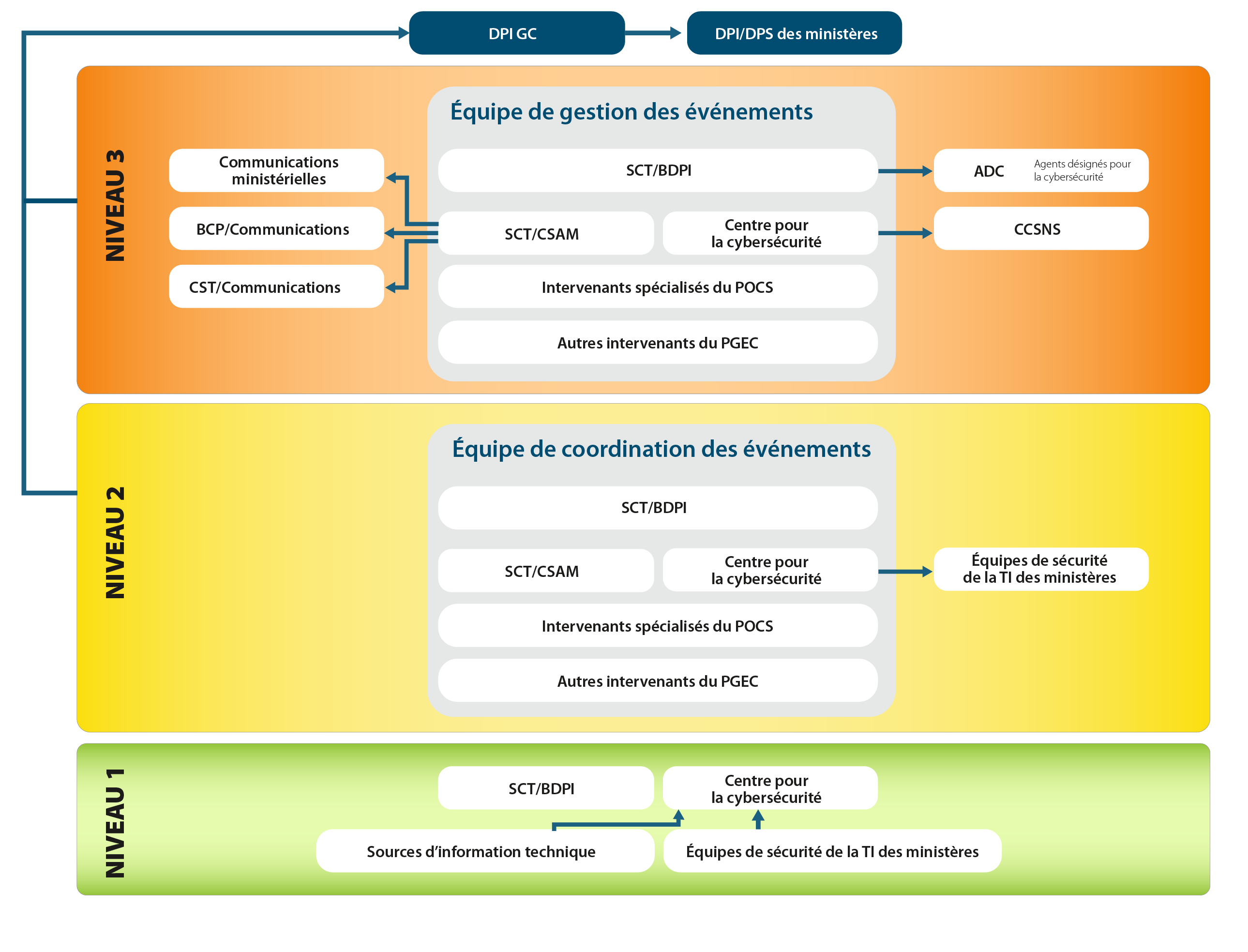

4.1 Structure hiérarchique et communications

La figure 4-2 Établissement de rapports et communication dans l’ensemble du gouvernement du PGEC GC résume la manière dont l’établissement des rapports et la communication seront traités au niveau du gouvernement.

Figure 4-2 - version textuelle

La figure 4-2 indique les rapports et les communications à l’échelle du gouvernement du PGEC, séparés par les différents niveaux d’intervention du GC décrits dans la figure 2-5. La figure 4-2 ne décrit pas les rapports et les communications à l’échelle du gouvernement au niveau 4 (intervention d’urgence ou de crise) invoqué aux termes du PFIU.

- Niveau 1 – Intervention ministérielle

- Le centre de la cybersécurité est l’agent central de collecte d’information

- Le centre de la cybersécurité échangera de l’information avec les sources suivantes :

- SCT/BDPI

- Équipes ministérielles de la sécurité de la TI

- Autres sources d’information technique

- Le SCT-BDPI recevra de l’information du centre de la cybersécurité

- Niveau 2 – Intervention limitée à l’échelle du GC

- Deux organes de gouvernance sont déterminés comme sources centrales de rapports et de communication

- Le premier est l’ECE, qui est composée des agents suivants :

- SCT-BDPI

- SCT/CSAM

- Centre de la cybersécurité

- Autres intervenants du PGEC

- L’ECE échangera de l’information avec les intervenants suivants :

- Équipes ministérielles de la sécurité de la TI (par l’intermédiaire du centre de la cybersécurité)

- BCP-S et R (par l’intermédiaire du centre de la cybersécurité)

- Autres intervenants du PGEC

- L’EGE (par l’intermédiaire du SCT-BDPI) informera le deuxième niveau de gouvernance

- Le deuxième niveau de gouvernance comprend :

- DPI du GC

- DPI/DPS ministériels

- Le DPI du GC fournira de l’information aux DPI/DPS ministériels

- Niveau 3 – Intervention globale à l’échelle du GC

- Deux organes de gouvernance sont déterminés comme sources centrales de rapports et de communication

- Le premier est l’équipe de la haute direction composée des agents suivants :

- SCT-BDPI

- SCT-CSAM

- Centre de la cybersécurité

- Autres intervenants du PGEC

- L’équipe de la haute direction (par l’intermédiaire du SCT-BDPI) fournira de l’information aux agents désignés pour la cybersécurité (ADCS)

- L’EGE échangera de l’information avec le CCSNS en tant que comité ainsi que le BCP-S et R

- L’EGE (par l’intermédiaire du SCT-CSAM) échangera de l’information avec les communications ministérielles, le BCP/Communications et le CST/Communications

- L’EGE (par l’intermédiaire du SCT-BDPI) informera le deuxième niveau de gouvernance

- Le deuxième niveau de gouvernance comprend :

- DPI du GC

- DPI/DPS ministériels

- Le DPI du GC fournira de l’information aux DPI/DPS ministériels

Au niveau du gouvernement, les rapports et la communication doivent respecter les lignes directrices suivantes :

- L’équipe des CSAM du SCT coordonnera l’élaboration de produits de communication et de la voie à suivre conformément au cadre des communications relatives à la cybersécurité des CSAM du SCT Référence R16, en collaboration avec les communications du Centre pour la cybersécurité et la communication stratégique du Bureau du Conseil privé (CS du BCP) (pour tous les événements nécessitant des communications externes ou des messages coordonnés (p. ex., des événements du PGEC GC de 3e niveau ou lorsqu’ils sont justifiés par des événements du PGEC GC de 2e niveau).

- Les ministères et organismes concernés élaboreront leurs propres produits de communication avec les intervenants, les clients et le public, conformément au Cadre de communication en matière de cybersécurité des CSAM du SCT. En particulier, l’approbation des CSAM du SCT et des CS du BCP est requise pour les produits de communication liés aux événements de niveaux 2 et 3.

- Le BDPI du SCT coordonnera les messages destinés aux collectivités des DPI, d’ADCS et de dirigeants principaux de la sécurité (DPS), et diffusera les mises à jour de la haute direction au besoin.

- Le Centre pour la cybersécurité coordonnera les messages destinés à la collectivité opérationnelle (sécurité de la TI) et diffusera des produits d’information technique (bulletin cybernétique, avis, alertes, etc.), y compris des rapports d’état et de situation (RAPSIT) du niveau d’intervention du PGEC GC aux intervenants concernés, au besoin, en collaboration avec le SCT et d’autres partenaires concernés.

- Le Centre pour la cybersécurité diffusera des rapports de situation auprès du COG et du service de sécurité et de renseignement (S et R) du Bureau du Conseil privé pendant ou au moment d’envisager un renvoi vers un PGEC GC de niveau 4 impliquant un PFIU.

Annexe A : Acronymes et abréviations

| SMA | Sous-ministre adjoint |

|---|---|

| Centre pour la cybersécurité | Centre canadien pour la cybersécurité, partie intégrante du Centre de la sécurité des télécommunications. |

| CCSNS | Comité canadien sur les systèmes nationaux de sécurité |

| ERIC | Équipe de réponse aux incidents cybernétiques |

| DPSI | Dirigeante principale de la sécurité de l’information |

| Comm. | Communications |

| CST | Centre de la sécurité des télécommunications |

| PGEC | Plan de gestion des événements de cybersécurité |

| EIISI | Équipe d’intervention en cas d’incidents de sécurité informatique |

| SCRS | Service canadien du renseignement de sécurité |

| DPS | Dirigeant principal de la sécurité |

| DG | Directeur général |

| CDGGU | Comité des directeurs généraux sur la gestion des urgences |

| MDN-FAC | Ministère de la Défense nationale/Forces armées canadiennes |

| ADCS | Agent désigné pour la cybersécurité |

| ECE | Équipe de coordination des événements |

| CGU | Comité de gestion des urgences |

| EGE | Équipe de gestion des événements |

| PFIU | Plan fédéral d’intervention d’urgence |

| AMC | Affaires mondiales Canada |

| GC | Gouvernement du Canada |

| GOC | Centre des opérations du gouvernement |

| OSII | Organisations de services internes intégrés |

| TI | Technologie de l’information |

| Sec TI | Sécurité de la technologie de l’information |

| POCS | Principal organisme chargé de la sécurité |

| FSG | Fournisseurs de services gérés |

| OSI-SPC | Opérations de sécurité des infrastructures, partie intégrante de Services partagés Canada. |

| DGSRS | Direction générale des services de sécurité des réseaux |

| NC3 | Groupe national de coordination contre la cybercriminalité (GRC) |

| SNS | Systèmes nationaux de sécurité |

| BDPI | Bureau de la dirigeante principale de l’information, partie intégrante du Secrétariat du Conseil du Trésor du Canada. |

| BCP | Bureau du Conseil privé |

| SP | Sécurité publique Canada |

| GRC | Gendarmerie royale du Canada |

| DI | Demande d’intervention |

| S et R | Sécurité et renseignement |

| CS | Communications stratégiques |

| CSAM | Communications stratégiques et affaires ministérielles, partie intégrante du Secrétariat du Conseil du Trésor du Canada. |

| PEIIM | Protocole pour l’échange d’information liée à un incident marquant |

| RAPSIT | Rapport de situation |

| SPC | Services partagés Canada |

Annexe B : Références

Annexe C : Rôles et responsabilités détaillés

Dans cette section

La présente annexe décrit les rôles et les responsabilités des intervenants du PGEC GC qui varieront selon le type d’événement (p. ex., menace, vulnérabilité ou incident de sécurité) et son niveau de priorité, à l’appui et dans le contexte du présent plan.

C-1 Rôles et responsabilités par organisation

| Organisation | Responsabilités |

|---|---|

| Secrétariat du Conseil du Trésor du Canada (SCT) | Le SCT assure la surveillance et l’orientation stratégiques du processus de gestion des événements de cybersécuritéNote de bas de page 7, veillant à la bonne coordination des événements pour faciliter la prise de décisions et de réduire au minimum l’incidence sur le gouvernement et les pertes pour le GC. Dans le cadre de ce plan, la dirigeante principale de l’information du Canada (la DPI du GC) défend les intérêts de l’ensemble du gouvernement durant les événements de cybersécurité qui touchent, ou peuvent toucher, l’exécution des programmes et la prestation des services, en abordant des sujets qui comprennent la réponse globale du GC aux événements de cybersécurité et les mesures prises à l’échelle de l’organisation en vue de protéger les systèmes d’information du GC. Cela comprend les responsabilités suivantes :

Le Bureau de la dirigeante principale de l’information (BDPI) du SCT appuie la DPI du GC et assume des responsabilités de surveillance stratégique, notamment :

De plus, les responsabilités du SCT en matière de communications stratégiques, au moyen de sa division des Communications stratégiques et affaires ministérielles (CSAM), comprennent :

|

| Centre canadien pour la cybersécurité (Centre pour la cybersécurité), qui fait partie du Centre de la sécurité des télécommunications (CST) | Le Centre pour la cybersécurité est hébergé dans le Centre de la sécurité des télécommunications (CST). Dans le cadre du PGEC GC, le Centre pour la cybersécurité est le centre national de coordination du Canada pour prévenir, atténuer, et se remettre des événements de cybersécuritéNote de bas de page 9 touchant le gouvernement du Canada, se préparer, et intervenir, au besoin. Dans le cadre de ce plan, le Centre pour la cybersécurité est chargé de :

|

| Organisation | Responsabilités |

|---|---|

| Gendarmerie royale du Canada (GRC) | La GRC est le principal organisme de sécurité responsable de remplir les fonctions liées aux enquêtes criminelles à l’échelle du gouvernementNote de bas de page 10. Dans le contexte de ce plan, la GRC est chargée de :

|

| Service canadien du renseignement de sécurité (SCRS) | Le SCRS a pour mandat d’enquêter sur les menaces à la sécurité nationaleNote de bas de page 11, y compris le cyber-espionnage, le cybersabotage, le cyberterrorisme et les activités cybernétiques influencées par l’étranger, et de conseiller le gouvernement en conséquence. Dans le cadre de ce plan, le SCRS est responsable de :

|

| Ministère de la Défense nationale/Forces armées canadiennes (MDN/FAC) | Le MDN-CAF est chargé d’intervenir en cas de cybermenaces, de vulnérabilités ou d’incidents de sécurité visant les systèmes militairesNote de bas de page 12. Dans le cadre de ce plan, le MDN-CAF est responsable de :

|

| Sécurité publique Canada | Sécurité publique Canada, par l’intermédiaire de sa Direction nationale de la cybersécurité (DNC), qui relève de la Direction générale de la sécurité nationale et de la cybersécurité, dirige et coordonne la politique et la stratégie nationales de cybersécurité du Canada, et fournit des conseils au ministre sur les incidents et les événements de cybersécurité touchant les systèmes gouvernementaux et non gouvernementaux. Sécurité publique coordonne l’intervention globale en cas d’événements importants qui pourraient avoir une incidence sur la sécurité et la sûreté des Canadiens et des Canadiennes. Le Centre des opérations du gouvernement (COG), décrit dans le tableau C-1.3, fait partie de la Direction générale de la gestion des urgences de Sécurité publique. Dans le cadre de ce plan, la Direction nationale de la cybersécurité de Sécurité publique Canada est chargée de participer aux équipes de gouvernance du PGEC à titre de guide et de conseiller. |

| Affaires mondiales Canada (AMC) | AMC est responsable de la conduite des relations internationales du Canada, y compris de la collaboration avec ses partenaires et ses alliés pour contrer les cybermenaces internationales. Dans le cadre de ce plan, AMC est responsable de :

|

| Organisation | Responsabilités |

|---|---|

| Services partagés Canada (SPC) | SPC est chargé de la planification, de la conception, de l’élaboration, de l’exploitation, du soutien et de la tenue à jour de services d’infrastructure organisationnelle de sécurité de la TI efficaces, efficients et réceptifs afin de protéger les données et les systèmes du gouvernement du Canada sous sa responsabilitéNote de bas de page 19. Cela comprend la gestion d’outils à l’appui de la surveillance des réseaux et des appareils électroniques du ministèreNote de bas de page 20. Dans le cadre de ce plan, SPC est responsable de :

|

| Sécurité publique Canada – Centre des opérations du gouvernement (COG) | Le COG dirige et appuie la coordination des interventions en réponse à tout type d’événement qui menace les intérêts nationaux. En tout temps, il assure la surveillance, établit des rapports, offre une connaissance de la situation à l’échelle nationale, élabore des évaluations intégrées du risque et de produits d’avertissement, effectue la planification à l’échelle nationale et coordonne une gestion pangouvernementale des interventions. Pendant les périodes d’intervention accrue, le COG bénéficie de l’appui du personnel d’autres organisations. Dans le cadre de ce plan, le GOC est responsable de :

|

| Bureau du Conseil privé (BCP) | En sa qualité de principal prestataire de conseils impartiaux au premier ministre et au Cabinet, le BCP, participe à la formulation et à la mise en œuvre du programme politique du GC et à la coordination des solutions opportunes aux problèmes d’importance nationale, internationale ou intergouvernementale auxquels le GC est confronté. À ce titre, l’équipe S et R du BCP joue un rôle de premier plan dans la coordination des interventions pangouvernementales en réponse aux urgences sécuritaires nationales. Dans le cadre de ce plan, l’équipe S et R est chargée :

De plus, l’équipe des communications stratégique (CS) du BCP joue un rôle au cours d’incidents cybernétiques marquants, notamment :

|

| Comité canadien chargé des systèmes nationaux de sécurité (CCSNS) | Le CCSNS, présidé par le sous-ministre du Centre pour la cybersécurité et la DPI du GC (ou son/sa délégué(e)), élabore et assure la gouvernance d’une approche globale des systèmes de sécurité nationale, y compris l’établissement d’un plan de gestion des incidents qui s’applique à tous les systèmes de sécurité nationale du GC. Dans le contexte de ce plan, les responsabilités du CCNSS comprennent :

|

| Comité des directeurs généraux sur la gestion des urgences (CDGGU) | Le CDGGU est composé d’institutions fédérales dont les mandats statutaires sont essentiels pour faire progresser un Canada résilient aux catastrophes, ainsi que d’un large éventail d’institutions fédérales dont les mandats de gestion des urgences peuvent être pertinents. Le Comité est chargé de promouvoir une perspective de l’ensemble de la société sur les questions horizontales de gestion des urgences. Dans le contexte du PGEC GC, le CDGGU est l’interface entre les organes de gouvernance du PFIU durant les événements de niveau 4, assurant au besoin la liaison avec les comités du SMA, du SM et du Cabinet. |

| Ministères et organismes | Les ministères et organismes jouent un rôle clé dans la gestion des événements de cybersécurité dans l’ensemble du gouvernement, qu’ils soient ou non directement concernés par l’événement. La gouvernance, les plans et les procédures ministériels doivent être élaborés pour appuyer les rôles et les responsabilités ministériels liés à la gestion des événements de sécurité et aux plans de continuité des activités en place conformément à la Politique sur la sécurité du gouvernement Référence R8 et aux directives et normes connexes. Dans le cadre de ce plan, les ministères et organismes, en collaboration avec le représentant chargé de diriger la fonction de gestion de la cybersécurité du Ministère (p. ex., ADCS, sont chargés de :

|

| Organisation de services intégrés internes (OSII) | L’OSII, comme définie dans la Politique sur la sécurité du gouvernement Référence R8, est un ministère ou un organisme qui fournit des services intégrés internes à d’autres ministères du gouvernement du Canada. Les OSII doivent établir des mécanismes afin d’informer leurs bénéficiaires des événements de cybersécurité qui ont une incidence sur leurs systèmes ou leurs données. Il s’agit notamment de fournir aux bénéficiaires les données dont ils ont besoin pour préparer, en temps opportun, des rapports d’incident et des réponses aux demandes d’intervention, ainsi que toute autre preuve numérique requise afin d’appuyer les activités d’atténuation, de rétablissement et post-événement des ministères. |

| Partenaires externes | Les ministères et organismes comptent souvent sur divers partenaires externes au GC pour appuyer la prestation des programmes et des services, y compris d’autres ordres de gouvernement et des partenaires universitaires ou scientifiques, entre autres. Les partenaires externes sont tenus de gérer les événements de cybersécurité et d’en rendre compte conformément aux stipulations des accords respectifs des propriétaires des services des ministères. |

| Fournisseurs tiers | Les fournisseurs tiers comprennent des organismes du secteur privé comme les fournisseurs de services d’informatique en nuage (FSIN) et les fournisseurs de services gérés (FSG). Alors qu’un FSG est une entreprise qui gère à distance l’infrastructure informatique et les systèmes de l’utilisateur pour le compte d’un client, un FSIN dicte à la fois la technologie et les procédures opérationnelles disponibles pour le consommateur (p. ex., les ministères et organismes). Les fournisseurs tiers sont tenus de gérer les événements de cybersécurité et d’en rendre compte conformément aux stipulations des accords contractuels respectifs prévus par les responsables des services du ministère, dans le cadre de l’approche ministérielle de gestion des risques liés à la chaîne d’approvisionnement. Dans le cadre de ce plan, les fournisseurs tiers sont censés :

|

C-2 Rôles et responsabilités par phase

La présente section décrit les rôles et les responsabilités des intervenants du PGEC GC par phase.

C-2.1 Préparation

| Intervenant | Activités |

|---|---|

| Tous les intervenants du PGEC GC (y compris les ministères et organismes) |

|

| Secrétariat du Conseil du Trésor du Canada – Bureau de la dirigeante principale de l’information |

|

| Centre pour la cybersécurité |

|

C-2.2 Détection et évaluation

| Intervenant | Activités |

|---|---|

| Tous les intervenants du PGEC GC (y compris les ministères et organismes) |

|

| Centre pour la cybersécurité |

|

| Intervenants spécialisés du POCS |

|

| Ministères et organismes |

|

| Organisations de services internes intégrés (comme SPC) |

|

| Intervenant | Activités |

|---|---|

| Centre pour la cybersécurité |

|

| Dirigeante principale de l’information du Secrétariat du Conseil du Trésor du Canada |

|

| Organisation de services internes intégrés (comme SPC) |

|

| Ministères et organismes |

|

C-2.3 Atténuation et reprise

| Intervenant | Activités |

|---|---|

| Secrétariat du Conseil du Trésor du Canada – Bureau de la dirigeante principale de l’information |

|

| Centre pour la cybersécurité |

|

| Intervenants spécialisés du POCS |

|

| Sécurité publique – Centre des opérations du gouvernement |

|

| Ministères et organismes |

|

| Organisation de services internes intégrés (comme SPC) |

|

C-2.4 Activité post-événement

| Intervenant | Activités |

|---|---|

| Secrétariat du Conseil du Trésor du Canada – Bureau de la dirigeante principale de l’information |

|

| Centre pour la cybersécurité |

|

| Organisation de services internes intégrés (comme SPC) |

|

| Sécurité publique – Centre des opérations du gouvernement |

|

| Ministères et organismes |

|

| Tous les autres intervenants du PGEC GC |

|

Annexe D : Procédures d’établissement de rapports

Dans cette section

La section qui suit décrit les procédures à suivre pour rendre compte au Centre pour la cybersécurité ou à la GRC. Exemples non exhaustifs de types d’événements qui devraient être signalés :

- la compromission suspectée ou réelle de tout identifiant administratif;

- les activités suspectes sur des appareils ayant été apportés dans des pays étrangers ou ayant été connectés à des réseaux ou des appareils non fiables (p. ex., clé USB cadeau);

- des courriels suspects ou ciblés contenant des liens ou des pièces jointes que n’ont pu détecter les systèmes de contrôle en place;

- une activité du réseau suspecte ou non autorisée qui s’écarte de la norme;

- la violation de données ou la compromission ou corruption de renseignements;

- l’introduction intentionnelle ou accidentelle d’un logiciel malveillant dans un réseau;

- des attaques par déni de service;

- les tentatives réussies de rançongiciel;

- la défiguration ou la compromission de pages Web ou d’une présence en ligne, y compris l’utilisation non autorisée de comptes de médias sociaux du GC.

Pour les incidents de cybersécurité touchant le système de sécurité nationale, ne donner que de l’information générale au moment de communiquer avec le Centre pour la cybersécurité ou le service de police compétent (p. ex., la GRC ou la police militaire), et fournir ensuite les détails par le biais des canaux sécurisés appropriés.

D-1 Renseignements sur les rapports d’incident

Le tableau D-1 présente les renseignements qui doivent être fournis au moment de signaler un incident au Centre pour la cybersécurité ou à la GRC.

Pour assurer l’établissement en temps opportun de rapports exhaustifs, les ministères doivent :

- fournir un rapport initial le plus tôt possible, sans excéder une heure, après la détection initiale, contenant le plus d’information possible;

- fournir un rapport détaillé plus complet dans les 24 heures suivant la détection, contenant tous les renseignements décrits dans le tableau D-1 (dans la mesure du possible).

| ID | Type | Description |

|---|---|---|

| 1 | Coordonnées |

Nom, numéro de téléphone, adresse de courriel, organisme/ministère, et rôle. |

| 2 | Type de demande |

Demande d’aide (Urgente/Non urgente) ou renseignements seulement. |

| 3 | Description/résumé de l’incident |

Description de l’incident cybernétique en répondant au plus grand nombre possible des questions suivantes :

|

| 4 | Renseignements supplémentaires |

Tous autres renseignements, y compris les références, les détails sur le périphérique, les indicateurs comme les adresses URL, les adresses IP, les mesures d’atténuation prises, et autres. |

D-2 Comment communiquer avec le Centre pour la cybersécurité

Il faut utiliser des moyens de communication habituels pour communiquer avec le Centre pour la cybersécurité en cas d’incident. S’il n’y en a pas, les organisations du gouvernement du Canada peuvent utiliser le Portail de signalement des incidents au Centre pour la cybersécurité. Dès réception du courriel, le Centre pour la cybersécurité examinera la demande et fournira une réponse en temps opportun.

D-3 Comment communiquer avec la GRC

Pour signaler un incident de cybercriminalité à la GRC, les représentants ministériels doivent communiquer avec le NC3 à l’adresse NC3Cyber-CyberGNC3@rcmp-grc.gc.ca ou avec le Centre de coordination des opérations de la GRC et demander à parler à quelqu’un au NC3.

Dès réception du rapport sur l’incident, la GRC l’examinera et fournira une réponse en temps opportun. Les réponses de la GRC peuvent comprendre un courriel avisant de la réception du rapport, une demande de renseignements supplémentaires ou une demande d’entrevue virtuelle ou en personne.

Annexe E : Évaluation de l’incidence des événements sur les ministères

Dans cette section

Cette annexe décrit un processus de haut niveau qui pourrait servir à évaluer l’incidence d’un événement de cybersécurité. Le processus suivant peut être adopté et utilisé par les ministères, au besoin, pour orienter leur plan d’intervention en cas d’incident.

Étape 1 : Test de préjudice

Quel que soit le type d’événements de cybersécurité (menaces, vulnérabilités ou incidents confirmés), l’évaluation de leur incidence commence par un test de préjudice permettant de mesurer le degré de préjudice qui pourrait vraisemblablement découler d’une compromission.

Étape 2 : Évaluation des risques

Dans le cas de cybermenaces ou de vulnérabilités, il faut déterminer la probabilité d’occurrence d’un préjudice afin d’obtenir une idée précise de l’éventuelle incidence sur un ministère.

E-1 Étape 1 : Test de préjudice – pour tous les types d’événements de cybersécurité

Le test de préjudice, qui s’effectue d’après le tableau E-1, est fonction de la gravité et de l’étendue du préjudice qui pourrait vraisemblablement survenir.

Gravité

Les niveaux de gravité peuvent être caractérisés comme suit :

- Limité : un événement qui, s’il survenait, causerait un préjudice limité.

- Grave : un événement qui, s’il survenait, causerait un préjudice grave.

- Considérable : un événement qui, s’il survenait, causerait un préjudice considérable.

La gravité du préjudice se rapporte au niveau de dommage ou de perte pour les types de préjudice suivants :

- nuisible à la santé et à la sécurité des personnes;

- pertes financières ou difficultés économiques;

- incidences sur les programmes et services publics;

- menace pour l’ordre public ou pour la souveraineté nationale;

- nuisible à la réputation ou aux relations;

- portant préjudice à la nation ou à la sécurité nationale.

D’autres facteurs propres à un mandat ou à un contexte opérationnel d’un ministère ou d’un organisme peuvent également être pris en considération, ainsi que la catégorisation de sécurité du système d’information comme défini par la Directive sur la gestion de la sécurité, appendice J : Norme sur la catégorisation de sécurité Référence R18.

Étendue

L’étendue du préjudice réfère au nombre de personnes, d’organisations, d’installations ou de systèmes touchés, à la région géographique concernée (p. ex., préjudice localisé ou répandu) ou encore à la durée du préjudice (p. ex., de court ou de long terme). L’étendue peut être caractérisée de :

- Grande : Le préjudice est répandu; est national ou international; s’étale à plusieurs pays ou juridictions; affecte d’importants programmes ou secteurs publics.

- Moyenne : Le préjudice concerne une administration, un secteur d’activité, un programme public; un groupe ou une collectivité.

- Faible : Le préjudice concerne un particulier, une petite entreprise.

| Étendue | ||||

|---|---|---|---|---|

| Faible | Moyenne | Grande | ||

| Gravité | Considérable | Moyenne | Élevée | Très élevée |

| Grave | Faible | Moyenne | Élevée | |

| Limitée | Faible | Faible | Moyenne | |

| Résultat | Niveau d’incidence sur le ministère | |||

Le tableau E-2 permet d’analyser les conséquences possibles d’une compromission et de valider les résultats du test de préjudice initial. Une fois confirmée, cette valeur peut être inscrite dans le rapport d’incident et soumise au Centre pour la cybersécurité.

| Incidence | Conséquences d’une compromission |

|---|---|

Très élevée |

|

Élevée |

|

Moyenne |

|

Faible |

|

E-2 Étape 2 : Évaluation des risques – seulement dans le cas des cybermenaces ou des vulnérabilités

À la différence des incidents de sécurité, dont le préjudice a été constaté, les autres cyberévénements que sont les cybermenaces et les vulnérabilités représentent un préjudice qui est encore à l’état de potentialité. Lorsque l’on souhaite établir avec précision le niveau de l’incidence potentielle, il faut procéder à une évaluation du risque (à l’aide du tableau E-3) afin de déterminer la probabilité d’occurrence du préjudice. En se fondant sur les résultats du test de préjudice réalisé à l’étape 1, on détermine le niveau de l’incidence sur le ministère, après correction du risque, en fonction de facteurs tels que des indicateurs (probabilité de compromission), l’exploitabilité, l’exposition des systèmes d’information concernés et la mise en œuvre de mesures compensatoires.

| Exposure | |||||

|---|---|---|---|---|---|

| Faible | Moyenne | Élevée | Très élevée | ||

|

|

|

|

||

| Exposition Importance de l’incidence (selon le test de préjudice à l’étape 1) | Très élevée | Élevée | Élevée | Élevée | Très élevée |