Orientation du gouvernement du Canada sur l’utilisation des signatures électroniques

1.0 - Publication initiale -

Avis

En septembre 2017, le SCT a envoyé par courriel une orientation sur les signatures électroniques à tous les agents de sécurité des ministères. Cette orientation est toujours en vigueur et devrait être considérée comme faisant partie intégrale du présent document. Le présent document vient compléter et apporter de plus amples précisions à l’orientation. L’orientation qui été publiée en septembre 2017 paraît à l’annexe D, à titre de référence. Le présent document d’orientation s’adresse aux ministères et organismes du GC qui envisagent d’utiliser des signatures électroniques à l’appui de leurs activités opérationnelles quotidiennes. Il s’agit d’un document « vivant » qui évoluera au fil du temps en réponse aux leçons apprises, aux changements dans les exigences législatives ou aux futurs progrès technologiques dans le domaine de la signature électronique. Il faut préciser que le présent document ne remplace ni n’annule en rien les lois ou les politiques existantes. De tels écarts doivent être portés à l’attention du Bureau du dirigeant principal de l’information du Secrétariat du Conseil du Trésor du Canada, à l’adresse zztbscybers@tbs-sct.gc.ca.

Sur cette page

- Introduction

- Contexte des signatures électroniques

- Orientation sur la mise en œuvre de signatures électroniques

- Sommaire

- Annexe A : Sources et définitions relatives aux signatures électroniques

- Annexe B : Facteurs et types de jetons d’authentification des utilisateurs

- Annexe C : Exemples d’activités opérationnelles

- Annexe D : Orientation envoyée aux ASM le

1. Introduction

-

Dans cette section

1.1. Contexte

En accord avec les objectifs de son initiative de gouvernement numérique, le gouvernement du Canada (GC) doit continuer de :

- rationaliser les processus opérationnels internes et externes;

- améliorer la prestation des services à ses citoyens.

Le GC peut atteindre ces objectifs, en partie, en remplaçant les processus sur papier avec des pratiques électroniques plus modernes, plus rapides et plus faciles à utiliser.

Le concept de conduite des affaires par voie électronique n’a rien de nouveau. Un certain nombre d’administrations, y compris le GC ainsi que les provinces et territoires, ont élaboré des lois, des politiques et des normes relatives aux documents électroniques et aux signatures électroniques depuis le milieu des années 1990. Ces lois :

- se fondent sur des règles reconnues à l’échelle internationale afin de créer un environnement juridique plus sûr pour les communications électroniques et le commerce électronique;

- reconnaissent que les communications électroniques ne devraient pas perdre tout effet juridique simplement parce qu’elles sont sous forme électronique.

Que la signature soit sur support papier ou électronique, l’objectif fondamental de la signature est le même. Une signature lie une personne a un document (ou transaction) et, habituellement, tient lieu de preuve que cette personne a l’intention d’approuver ou d’être juridiquement liée par son contenu. La principale fonction d’une signature vise à prouver trois faits concernant le signataire :

- son identité;

- son intention de signer;

- son intention d’être lié par le contenu du document.

L’exigence d’une signature peut être :

- imposée par une loi du Parlement;

- imposée par une politique;

- une pratique habituelle.

Une signature peut être celle d’un représentant du gouvernement ou d’un membre du public (le représentant d’un particulier ou d’une entreprise).

Dans le contexte du gouvernement fédéral, une signature peut être nécessaire pour :

- exprimer le consentement, l’approbation, l’entente, l’acceptation ou l’autorisation d’activités commerciales quotidiennes (p. ex., approuver une demande de congé ou accepter officiellement les conditions d’un contrat);

- mettre l’accent sur l’importance d’une transaction ou d’un événement ou reconnaître qu’une transaction ou un événement s’est produit, par exemple la confirmation que la soumission d’un entrepreneur a été reçue à la date limite établie;

- fournir une source d’authentification et de l’intégrité des données, comme la vérification qu’un avis de santé publique provient de Santé Canada et n’a pas été modifié;

- certifier le contenu d’un document (donc, vérifier qu’un document est conforme à certaines exigences ou qu’un processus particulier a été suivi);

- attester que les renseignements contenus dans un document sont exacts et véridiques;

- appuyer une attestation faite par une tierce partie, dans le cas d’une fonction électronique notariale;

- appuyer la reddition de comptes, comme la capacité de retracer les personnes par rapport à leurs actions.

Dans certains cas, la capacité d’appuyer les signatures électroniques provenant de plus d’une personne est requise. Cette exigence peut être respectée de plusieurs façons, y compris en utilisant un système de courriel ou de gestion du flux de travail.

1.2. Objectif et portée

Le présent document fournit une orientation sur l’utilisation de la signature électronique dans le cadre des activités opérationnelles quotidiennes du GC. Il vise à préciser :

- ce qui représente une signature électronique;

- les différentes formes de signature électronique qui sont appropriées dans le cadre de l’activité opérationnelle.

Le présent document :

- ne remplace pas un avis juridique (les propriétaires d’entreprises doivent toujours consulter leur conseiller juridique);

- ne constitue pas un cadre de protection de l’information de nature délicate contre toute divulgation non autorisée (le présent document ne porte pas sur les exigences en matière de confidentialité).

1.3. Public cible

Le présent document s’adresse aux ministères et organismes du GC qui envisagent d’utiliser des signatures électroniques à l’appui de leurs activités opérationnelles quotidiennesFootnote 1.

2. Contexte des signatures électroniques

2.1. Lois sur les signatures électroniques

Des administrations partout dans le monde ont adopté des lois qui reconnaissent la validité des documents électroniques et des signatures électroniques. Même si les cadres et les définitions varient selon le territoire, leurs principes sont en grande partie les mêmes. L’annexe A énumère un certain nombre de ces sources et leurs définitions.

Au Canada, la partie 2 de la Loi sur la protection des renseignements personnels et les documents électroniques (LPRPDE) prévoit un régime qui établit des équivalents électroniques pour les documents et les signatures sur papier à l’échelle fédérale. La partie 2 de la LPRPDE définit une signature électronique comme « une signature constituée d’une ou de plusieurs lettres, ou d’un ou de plusieurs caractères, nombres ou autres symboles sous forme numérique incorporée, jointe ou associée à un document électronique ». En fait, une signature électronique peut être pratiquement toute forme de représentation électronique qui peut être liée ou rattachée à un document ou à une transaction électronique, y compris :

- l’authentification de l’utilisateur pour accéder à une application interne afin d’approuver quelque chose, tel qu’un superviseur qui se connecte à une application afin d’approuver une demande de congé;

- l’utilisation d’un stylet sur l’écran tactile d’une tablette pour écrire une signature à la main et la capturer sous forme électronique;

- un nom dactylographié ou un bloc de signature dans un courriel;

- l’authentification de l’utilisateur pour accéder à un site Web à partir d’un clic de souris agissant comme un bouton de reconnaissance de l’intention;

- une signature manuscrite numérisée sur un document électronique;

- un son comme une commande vocale enregistrée (p. ex., une confirmation verbale en réponse à une question).

Il y a également certains cas où la partie 2 de la LPRPDE exige l’utilisation d’une catégorie particulière de signatures électroniques appelée « signature électronique sécurisée ». Une signature électronique sécurisée est une forme de signature électronique qui est fondée sur la cryptographie asymétrique. Les cas d’utilisation spécifiques où la partie 2 de la LPRPDE exige une signature électronique sécurisée sont les suivants :

- documents faisant foi ou admissibles en preuve (voir partie 2, article 36 de la LPRPDE);

- sceaux (voir partie 2, article 39 de la LPRPDE);

- documents originaux (voir partie 2, article 42 de la LPRPDE);

- déclarations sous serment (voir partie 2, article 44 de la LPRPDE);

- déclarations (voir partie 2, article 45 de la LPRPDE);

- signatures devant témoin (voir partie 2, article 46 de la LPRPDE).

Même si la partie 2 de la LPRPDE établit des dispositions d’application générale, bon nombre d’équivalents électroniques qu’elle définit sont fondés sur un cadre de « consentement ». Par conséquent, ces dispositions ne s’appliquent pas aux ministères et organismes à moins qu’ils consentent et énoncent la loi fédérale ou la disposition qui comprend la signature (ou une autre exigence applicable) à l’annexe 2 ou 3 de la LPRPDEFootnote 2.

Au fil des ans, plutôt que de choisir d’adopter la LPRPDE, plusieurs ministères et organismes ont modifié leurs propres lois afin de fournir de la clarté concernant les signatures électroniques et de façon plus générale, les documents électroniques. Par exemple, Emploi et Développement social Canada a abordé le sujet par l’intermédiaire de :

- la Loi sur le ministère de l’Emploi et du Développement social;

- le Règlement sur les documents et informations électroniquesFootnote 3.

Les règlements fédéraux connexes (qui ont été adoptés avant l’entrée en vigueur de la LPRPDE) sont les suivants :

- le Règlement sur le paiement électronique, pris en vertu de l’alinéa 10f) de la Loi sur la gestion des finances publiques (LGFP);

- le Règlement de 1997 sur les demandes de paiement et de règlement, pris en vertu de l’alinéa 10a) et de l’article 33 de la LGFP.

Ces deux règlements déterminent une exigence a l’appui des signatures numériques, parallèlement aux transferts électroniques en ligne. Le Règlement sur les signatures électroniques sécuriséesFootnote 4 utilise également le terme « signature numérique » dans sa définition d’une signature électronique sécurisée. Par conséquent, d’un point de vue technique, une signature numérique et une signature électronique sécurisée sont fondamentalement les mêmes étant donné que les deux :

- sont une forme de signature électronique fondée sur la cryptographie asymétrique;

- reposent sur l’infrastructure à clés publique (ICP) pour gérer les certificats de clés de signature privée et de vérification publique.

Cependant, le Règlement sur les signatures électroniques sécurisées (Règlement sur les SES) va plus loin à plusieurs égards, y compris :

- l’article 2 du Règlement sur les SES prescrit un algorithme asymétrique pour appuyer les signatures électroniques;

- l’article 4 du Règlement sur les SES spécifie que l’autorité de certification (AC) émettrice doit être reconnue par le Secrétariat du Conseil du Trésor du Canada qui vérifiera que l’AC a « la capacité de délivrer les certificats de signature numérique de façon sécurisée et fiable »Footnote 5;

- l’article 5 du Règlement sur les SES comprend une présomption selon laquelle, les données électroniques sont présumées, en l’absence de preuve contraire, avoir été signées par la personne identifiée dans le certificat de signature numérique ou au moyen de celui-ci.

2.2. Déterminer le moment où une signature électronique devrait être utilisée

Comme nous l’avons déjà mentionné, il y a des cas où une loi (ou politique) précise :

- une exigence pour une signature électronique;

- le type de signature électronique requise.

Il y a également certains cas où :

- l’exigence juridique est seulement implicite;

- la nécessité d’une signature a été établie pour quelque autre raison non législative;

- dans un cas comme dans l’autre, le type de signature électronique peut être non précisé ou pas clair.

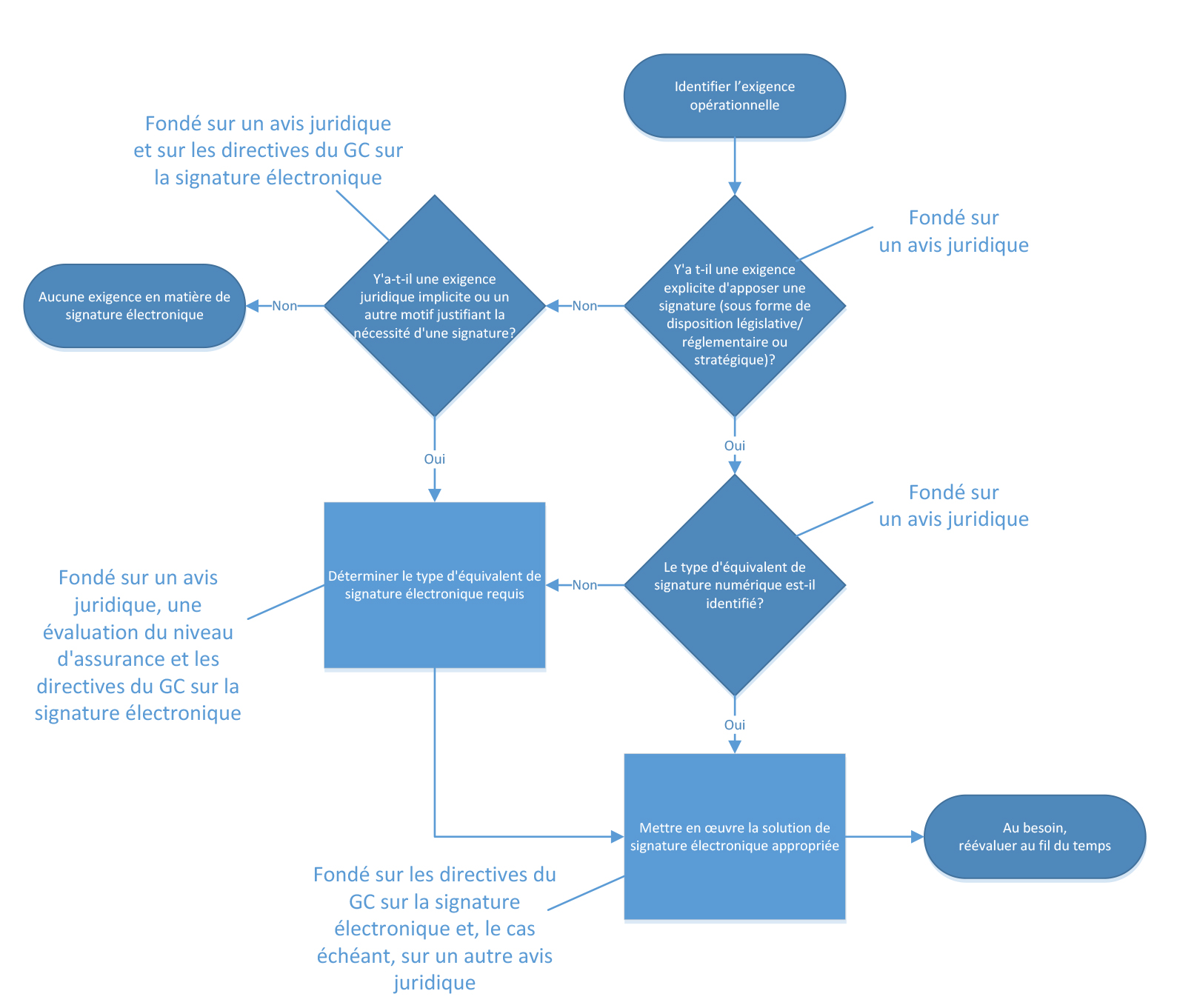

La figure 1 décrit les étapes afin de déterminer si une signature électronique est nécessaire et, le cas échéant, quel type de signature électronique est requis. Tandis que la figure 1 mise sur l’importance d’obtenir des conseils juridiques tout au long du processus, veuillez prendre note que les diverses étapes qui sont illustrées la figure 1 devront être effectuées en collaboration avec d’autres membres clés du personnel, là où il convient de le faire, tel que le mentionne l’annexe D. De plus, le présent document offre des directives sur l’évaluation des niveaux d’assurance (voir le paragraphe 2.3), qui peut être utilisée :

- en l’absence de certaines exigences juridiques ou politiques;

- lorsque les besoins de la mise en œuvre d’une signature électronique ne sont pas précisés ou ne sont pas clairs.

Figure 1 - Version textuelle

La figure 1 décrit les étapes à suivre pour déterminer si une signature électronique est nécessaire et, le cas échéant, le type de signature électronique requis. La figure est un organigramme général qui représente les étapes suivantes :

- Étape 1 : Déterminer l’exigence opérationnelle.

- Étape 2 : En s’appuyant sur l’avis du conseiller juridique, déterminer si une exigence de signature est indiquée dans la loi ou la politique en vigueur et, le cas échéant, passer à l’étape 3; sinon, passer à l’étape 4

- Étape 3 : En s’appuyant sur l’avis du conseiller juridique, déterminer si le type de signature électronique est également indiqué et, le cas échéant, passer à l’étape 6; sinon, passer à l’étape 5.

- Étape 4 : En s’appuyant sur l’avis du conseiller juridique et le présent document d’orientation, déterminer s’il y a une exigence implicite ou une autre raison commerciale légitime pour la signature et, le cas échéant, passer à l’étape 5; sinon, il n’est pas nécessaire de mettre en œuvre la signature électronique pour l’exigence opérationnelle identifiée.

- Étape 5 : Déterminer le type de signature électronique requis, en s’appuyant sur l’avis du conseiller juridique, l’évaluation du niveau d’assurance et le présent document d’orientation, puis passer à l’étape 6.

- Étape 6 : Mettre en œuvre la solution de signature électronique déterminée, suivie d’une réévaluation au fil du temps.

2.3. Évaluation des niveaux d’assurance

La Ligne directrice sur la définition des exigences en matière d’authentification décrit une méthode pour déterminer le niveau d’assurance minimumFootnote 6 nécessaire pour réaliser les objectifs du programme, offrir un service ou exécuter une transaction correctement.

Cette méthode peut être appliquée dans le contexte des signatures électroniquesFootnote 7. Une évaluation des niveaux d’assurance doit tenir compte de l’incidence des menaces telles que :

- usurpation d’identité (le signataire n’est pas celui qu’il prétend être);

- répudiation (le signataire tente de nier qu’une signature électronique provient de lui);

- perte de l’intégrité des données (les données électroniques ont été modifiées depuis la date de signature);

- abus de pouvoir (le signataire n’est pas autorisé à signer les données électroniques connexes).

Une fois l’évaluation terminée et le niveau d’assurance nécessaire déterminé, les mesures procédurales et techniques peuvent être choisies et mises en œuvre. Les directives sur la mise en œuvre en fonction de chaque niveau d’assurance sont fournies à la Section 3 : Orientation sur la mise en œuvre de signatures électroniques.

3. Orientation sur la mise en œuvre de signatures électroniques

Comme nous l’avons mentionné dans la section 2, les détails au sujet de la mise en œuvre de signatures électroniques peuvent :

- être exigés par une loi ou une politique;

- être déterminés à la suite d’une évaluation des niveaux d’assurance et d’autres outils.

Selon le contexte de l’activité ou de la transaction, la mise en œuvre des considérations peut comprendre les éléments suivants (voir la figure 2) :

- la raison ou le contexte de la signature électronique est clair (la signature est pour approbation, consentement, accord, autorisation, confirmation, accusé de réception, témoin, notarisation, certification ou d’autres raisons);

- il est clair que la ou les personnes sont conscientes qu’elles sont en train de signer les données électroniques (indication de l’intention de signer);

- le niveau d’authentification est proportionnel au niveau d’assurance connexe;

- la ou les personnes ont le pouvoir de signer les données électroniques;

- la méthode utilisée pour apposer la signature électronique est proportionnelle au niveau d’assurance connexe;

- aux besoins, des renseignements à l’appui tels que :

- la date et l’heure où les données électroniques ont été signées;

- la preuve que la signature était valide au moment où elle a été signée;

- la signature électronique et les renseignements complémentaires sont liés aux données électroniques signées et l’intégrité de ces renseignements est maintenue grâce à des méthodes correspondant au niveau d’assurance connexe;

- la capacité de valider la signature électronique est renforcée au fil du temps.

Il est important de prendre note que les exigences liées à chacun de ces domaines varieront en fonction du niveau d’assurance requis pour la signature électronique, comme l’indiquent les paragraphes suivants.

3.1. Considérations pour l’authentification de l’utilisateur

Comme il a déjà été mentionné, associer des personnes avec un dossier électronique signé est l’une des exigences fondamentales pour une signature électronique et par conséquent, le niveau d’assurance du processus d’authentification et de la signature électronique sont étroitement couplés. L’orientation actuelle du GC sur l’authentification des utilisateurs comprend les éléments suivants :

- la Norme sur l’assurance de l’identité et des justificatifs, qui établit les quatre niveaux d’assurance en lien à la fois avec l’identité et les justificatifs;

- la Ligne directrice sur la définition des exigences en matière d’authentification, qui décrit une méthode permettant de déterminer le niveau d’assurance minimum nécessaire pour l’authentification de l’utilisateur (mentionné au paragraphe 2.3 du présent document);

- la Ligne directrice sur l’assurance de l’identité, qui précise les exigences minimales pour établir l’identité d’une personne pour un niveau d’assurance donné;

- le Guide sur l’authentification des utilisateurs dans les systèmes de technologie de l’information qui fournit des directives sur le choix des mesures de sécurité s’appliquant à l’authentification des utilisateurs.

Essentiellement, le niveau d’assurance requis pour la signature électronique détermine le niveau d’assurance requis pour l’authentification de l’utilisateur, qui, à son tour, détermine le niveau d’assurance requis pour l’assurance de l’identité et des justificatifs. Les documents d’orientation énumérés ci-dessus devraient être utilisés pour déterminer les exigences particulières à chaque niveau d’assurance, sur la base des recommandations suivantes :

- Au niveau d’assurance 1 :

- les exigences minimales pour déterminer l’assurance de l’identité définie dans la Ligne directrice sur l’assurance de l’identité pour le niveau d’assurance 1 doivent être respectées;

- tous les types de jetons identifiés dans l’ITSP.030.31 : Guide sur l’authentification des utilisateurs dans les systèmes de technologie de l’information pour le niveau d’assurance 1 ou supérieur peuvent être utilisés pour l’authentification de l’utilisateur;

- Au niveau d’assurance 2 :

- les exigences minimales pour déterminer l’assurance de l’identité définie dans la Ligne directrice sur l’assurance de l’identité pour le niveau d’assurance 2 doivent être respectées;

- tous les types de jetons identifiés dans l’ITSP.030.31 pour le niveau d’assurance 2 ou supérieur peuvent être utilisés pour l’authentification.

- Au niveau d’assurance 3 :

- les exigences minimales pour déterminer l’assurance de l’identité définie dans la Ligne directrice sur l’assurance de l’identité pour le niveau d’assurance 3 doivent être respectées;

- une authentification à deux facteurs est nécessaire (voir l’annexe B pour obtenir de plus amples renseignements).

- Au niveau d’assurance 4 :

- les exigences minimales pour déterminer l’assurance de l’identité déficiente dans la Ligne directrice sur l’assurance de l’identité pour le niveau d’assurance 4 doivent être respectées;

- un dispositif cryptographique multifactoriel comme une carte à puce doit être utilisé.

Des renseignements supplémentaires sur les facteurs d’authentification et les types de jetons associés à l’authentification de l’utilisateur sont fournis à l’annexe B.

3.2. Déterminer la méthode à utiliser pour mettre en œuvre des signatures électroniques

La section 2 a porté sur les diverses formes de signatures électroniques. La présente section établit le type de signature électronique recommandé à chaque niveau d’assurance.

Les recommandations pour les signatures électroniques à chaque niveau d’assurance sont les suivantes :

- au niveau d’assurance 1, n’importe quel type de signature électronique est acceptable;

- au niveau d’assurance 2, n’importe quel type de signature électronique peut être utilisé conjointement aux exigences en matière d’authentification applicables au niveau d’assurance 2 ou supérieur;

- au niveau d’assurance de 3, une signature électronique non cryptographique peut être utilisée en conjonction avec deux facteurs acceptables d’authentification ou une signature numérique ou électronique sécurisée peut être préférables dans certaines circonstances, selon l’environnement ciblé et les mesures de sécurité en place;

- au niveau d’assurance 4, une signature électronique sécurisée est requise en même temps qu’un dispositif cryptographique multifactoriel.

D’un point de vue technique, une signature électronique à un plus haut niveau d’assurance peut également être utilisée pour des niveaux d’assurance inférieurs (p. ex., une signature électronique de niveau d’assurance 3 peut également être utilisée pour appuyer les signatures électroniques de niveau d’assurance 1 et 2). Toutefois, d’autres facteurs tels que le coût, la facilité d’utilisation et les exigences opérationnelles doivent également être pris en considération pour déterminer l’approche la plus sensée.

3.3. Renseignements complémentaires

- l’identité de la personne signant les données peut être associée aux données électroniques qui sont signées;

- l’intention de la personne signant le document électronique est transmise d’une certaine façon;

- la raison de la signature des données électroniques est précisée d’une façon ou d’une autre.

Il peut y avoir des exigences concernant l’inclusion de renseignements complémentaires, comme le moment où les données électroniques ont été signées.

Les renseignements complémentaires recommandés à chaque niveau d’assurance vont comme suit :

- Au niveau d’assurance 1, les renseignements complémentaires devraient inclure :

- la signature électronique;

- les données électroniques signées.

Il faut préciser que ces renseignements peuvent être implicitement identifiés selon le type de transaction électronique.

- Au niveau d’assurance 2, les renseignements complémentaires devraient inclure :

- la méthode d’authentification;

- la signature électronique;

- les données électroniques signées;

- un horodatage en fonction de l’heure standard locale indiquant à quel moment les données électroniques ont été signées.

Il importe de remarquer que ces renseignements peuvent être implicitement identifiés selon le type de transaction électronique.

- Au niveau d’assurance 3, les renseignements complémentaires dépendront du type de signature électronique :

- pour une signature électronique non cryptographique, les renseignements complémentaires doivent être identiques à ceux fournis pour le niveau d’assurance 2;

- pour les signatures numériques ou signatures électroniques sécurisées, les renseignements complémentaires doivent comprendre :

- le certificat de vérification;

- le chemin de certification;

- les renseignements ou le statut de révocation au moment où les données électroniques ont été signées.

- Au niveau d’assurance 4, les renseignements complémentaires :

- sont identiques à ceux fournis pour une signature numérique ou une SES à un niveau d’assurance 3;

- doit également comprendre un horodatage sécuriséFootnote 8.

D’autres renseignements complémentaires peuvent être requis afin de répondre à des besoins opérationnels précis.

3.4. Protection du système et des communications

La protection du système et des communications est un autre élément clé qui s’applique :

- aux données électroniques originales signées;

- à la signature électronique;

- à tout autre renseignement complémentaire pouvant être associé à la transaction électronique (indiqué au paragraphe 3.3 du présent document).

De plus, l’intégrité de l’association entre tous ces éléments doit demeurer intacte au fil du temps. Certains de ces éléments peuvent être obtenus et protégés de différentes façons, y compris par l’utilisation des journaux de vérification du système et, ou dans le cadre de, la signature numérique ou la SES. Tous les renseignements complémentaires, peu importe où et comment ils sont conservés, sont collectivement appelés registre de transactions.

Certaines mesures de sécurité en matière de protection du système et des communications devraient être mises en place pour protéger l’intégrité :

- des transactions électroniques;

- des enregistrements de transactions.

L’annexe 1 de l’ITSG-33, définit trois niveaux d’intégrité : faible, moyen et élevé. Le présent document prévoit que les systèmes et les renseignements du GC seront protégés suivant le niveau d’intégrité moyen. Le profil Protégé B/Intégrité moyenne/Disponibilité moyenne définit dans le profil 1 de l’annexe 4A de l’ITSG-33 doit être consulté afin de déterminer les exigences minimales des mesures de sécurité qui devraient être en place, particulièrement en ce qui concerne les familles de mesures de sécurité suivantes :

- le contrôle de l’accès (CA);

- la vérification et responsabilité (VR);

- l’identification et authentification (IA);

- la protection du système et des communications (SC).

Les recommandations pour les exigences d’intégrité à chaque niveau d’assurance sont les suivantes :

- au niveau d’assurance 1, une intégrité de niveau moyen s’applique. Toutefois, il n’y a aucune exigence de maintenir ou de conserver les enregistrements de transaction.

- au niveau d’assurance 2 :

- une intégrité de niveau moyen s’applique à la transaction électronique et à l’enregistrement de transaction;

- l’enregistrement de transaction doit être conservé tel qu’énoncé pour le niveau d’assurance 2 dans l’ITSP.30.031 (voir le tableau 9, colonne de conservation des documents) ou par la loi applicable, la politique ou le besoin opérationnel.

- au niveau d’assurance 3 :

- une intégrité de niveau moyen s’applique à la transaction électronique et à l’enregistrement de transaction;

- lors de l’utilisation d’une signature numérique ou d’une signature électronique sécurisée, la signature devra satisfaire à au moins une partie des exigences en matière d’intégrité, y compris l’intégrité des données électroniques signées;

- des algorithmes et longueurs de clés connexes approuvés par le Centre de la sécurité des télécommunications (CST) doivent être utilisés comme indiqué dans l’ITSP.40.111;

- les éléments complémentaires dont l’intégrité n’est pas explicitement protégée par la signature numérique ou la signature électronique sécurisée doivent être inscrits dans un journal de vérification;

- les enregistrements de transaction doivent être conservés tels qu’énoncés pour le niveau d’assurance 3 dans l’ITSP.30.031 (voir le tableau 9, colonne de conservation des documents) ou par la loi applicable, la politique ou le besoin opérationnel.

- au niveau d’assurance 4 :

- la signature électronique sécurisée apposée par la personne signant les données électroniques protège ces données électroniques, et une combinaison de facteurs protège le processus de signature lui-même;

- un horodatage sécurisé est nécessaire et peut être fourni par une tierce partie fiable;

- les algorithmes et longueurs de clés connexes approuvés par le CST doivent être utilisés comme indiqué dans l’ITSP.40.111;

- les enregistrements de transaction doivent être conservés tels qu’énoncés pour le niveau d’assurance 4 dans l’ITSP.30.031 (voir le tableau 9, colonne de conservation des documents) ou par la loi applicable, la politique ou le besoin opérationnel.

3.5. Considérations pour une validation à long terme

En ce qui concerne les signatures électroniques non cryptographiques, tous les renseignements nécessaires pour valider la signature électronique devraient être disponibles tant que l’enregistrement doit être conservé. La signature électronique doit pouvoir être vérifiée et confirmée au fil du temps.

Quant à la signature numérique ou la signature électronique sécurisée, un certain nombre de mesures sont prises afin de veiller à ce que la personne qui signe détienne les justificatifs au moment où le dossier électronique est signé. Pour cela, il faut vérifier que le certificat de clé publique correspondant à la clé de signature privée :

- est encore valide;

- n’a pas été révoqué;

- mène avec succès à une ancre de confiance.

Cependant, avec le temps, certains aspects de la validation qui étaient en place lorsque le dossier électronique a été signé peuvent changer. Par exemple, le certificat de clé publique peut expirer ou il peut être révoqué. De plus, les progrès en cryptographie et les capacités de traitement peuvent rendre un algorithme cryptographique (ou la longueur de clé connexe) utilisé pour effectuer la signature, vulnérable à un moment donné dans l’avenir.

C’est dans ce cas que le concept de validation à long terme (VLT) devient important. Comme les circonstances peuvent et vont changer au fil du temps, il est important d’établir un lien cryptographique entre certains renseignements et le document ou dossier électronique initialement signé. De tels renseignements comprennent :

- le moment où le document ou le dossier électronique a été signé;

- le ou les certificats à clé publique exigés pour vérifier la signature;

- les renseignements relatifs au statut de révocation du certificat connexe au moment où le dossier électronique a été signé.

La procédure pour la VLT peut être récursive pour tenir compte des changements de circonstances sur une longue période, afin que le document ou dossier électronique initialement signé puisse être vérifié pendant de nombreuses années, voire des décennies. Les spécifications techniques ont été mises au point pour prendre en charge la VLT en fonction du format ou la syntaxe du document ou dossier électronique comme suit :

- les normes de la signature électronique avancée relative au format PDF (SEA PDF);

- les normes de la signature électronique avancée relative au Langage de balisage extensible (SEA LBE);

- les normes de la signature électronique avancée relative à la syntaxe de message cryptographique (SEA CMS).

Une autre considération est un changement au format du document ou du fichier original comportant les données électroniques, comme lorsqu’il est converti pour l’archivage à long terme. Changer le format rendra la signature numérique ou la signature électronique sécurisée originale invalide puisque la vérification de l’intégrité des données recueillies sera vouée à l’échec. En fait, il se peut que la signature soit entièrement supprimée en raison de la conversion. Dans certains cas, il peut être possible de créer une nouvelle signature numérique ou signature électronique sécurisée (p. ex., en utilisant une source fiable pour vérifier que le contenu converti a initialement été signé par une personne en particulier, à un moment donné). Une autre solution possible consiste à adopter des normes qui sont spécialement conçues pour répondre aux questions de VLT, comme PDF/A-2. Toutefois, ces options peuvent ne pas être possibles dans toutes les circonstances et il peut s’avérer nécessaire de trouver une autre solution, comme le maintien des métadonnées qui indiquent les circonstances dans lesquelles le contenu original a été signé (comme qui l’a signé, quand il a été signé, etc.).

Bien que l’on s’attende à ce qu’ils soient extrêmement rares, il peut y avoir des cas où un certificat de clé publique est révoqué et donc invalide parce que la date et l’heure indiquées correspondent à une période passée. Cela pourrait être attribuable à plusieurs raisons, notamment la découverte que la clé de signature privée avait été compromise, mais que ce problème n’a pas été décelé jusqu’à un certain moment dans l’avenir. Cela pourrait signifier que la signature numérique ou SES que l’on pensait être valide au moment de sa création est en fait invalide puisque le statut du certificat aurait dû être révoqué au moment où le document ou fichier électronique a été signé. Dans ce cas, des étapes procédurales (que le présent document ne couvre pas) devront être menées pour déterminer si la signature a été créée par la personne indiquée dans les circonstances appropriées.

3.6. Utiliser des fournisseurs de services tiers

Les fournisseurs de services tiers offrent diverses formes de services de signature électronique qui, dans les circonstances appropriées, peuvent être utilisées par le GC. Les propriétaires fonctionnels doivent évaluer si un fournisseur de services tiers peut être sollicité selon :

- les exigences opérationnelles particulières;

- les exigences minimales en termes de niveau d’assurance connexe.

De plus, les solutions offertes par des tiers devraient être fondées sur des normes acceptées par l’industrie. Dans la mesure du possible, il faut éviter les solutions propriétaires pour empêcher que le client devienne captif du fournisseur et promouvoir l’interopérabilité.

Il existe un certain nombre de raisons pour lesquelles les services offerts par des tiers peuvent être envisagés. Par exemple, un fournisseur tiers peut assurer le déroulement des opérations de façon satisfaisante par rapport aux besoins du ministère (voulant dire, il appuie un besoin opérationnel et satisfait aux exigences en matière de signature électronique et d’audit). Comme autre exemple, on peut citer un fournisseur de services d’informatique en nuage offrant des capacités de signature électronique acceptable pour appuyer une application du GC hébergée dans le nuage.

Un autre facteur à prendre en considération est lorsque le GC interagit avec les entreprises et les particuliers. Les signatures numériques créées par le GC doivent être vérifiées par ces entités externes, il sera donc nécessaire d’utiliser des certificats qui ont été émis par des AC de l’extérieur du GCFootnote 9. Il peut également y avoir des circonstances où une signature numérique est générée par une entité externe qui devra aussi être reconnue par le GC.

4. Sommaire

Le présent document vise à clarifier les pratiques d’interprétation et de mise en œuvre des signatures électroniques. Son but est de fournir des solutions rentables et raisonnables qui améliorent l’expérience de l’utilisateur et réduisent le temps requis pour mener des activités opérationnelles quotidiennes dans le cadre desquelles les signatures électroniques peuvent remplacer les approches axées sur le papier.

Le tableau 2 résume les recommandations formulées dans la section 3 du présent document à chaque niveau d’assurance pour :

- le type de signature électronique minimal acceptable;

- les niveaux d’authentification;

- les exigences d’horodatage;

- les renseignements complémentaires recommandés à chaque niveau d’assurance;

- les exigences en matière de protection du système et des communications;

- les périodes de conservation du registre de transactions.

| Type de signature électronique | Niveau d’authentification | Exigences d’horodatage | Renseignements complémentaires | Protection du système et des communications | Période de conservation du registre de transactions | |

|---|---|---|---|---|---|---|

Notes du tableau 1

|

||||||

| Niveau d’assurance 1 | Signature électronique | Toute forme d’authentification | Aucune indication | Signature électronique, données signées. | Intégrité de niveau moyen | Aucune indication |

| Niveau d’assurance 2 | Signature électronique | Niveau d’assurance 2 ou supérieur | Date et heure du système local | Méthode d’authentification, signature électronique, données signées, horodatage. | Intégrité de niveau moyen | Tel qu’énoncé pour le niveau d’assurance 2 dans l’ITSP.30.031 ou par la loi applicable, la politique ou le besoin opérationnel. |

| Niveau d’assurance 3table 2 note 1 | Signature électronique | Niveau d’assurance 3 ou supérieur (l’authentification à deux facteurs est obligatoire) | Date et heure du système local | Déterminé par le type :

|

Intégrité de niveau moyen; des parties de la signature électronique cryptographique seront signées numériquement. | Tel qu’énoncé pour le niveau d’assurance 3 dans l’ITSP.30.031 ou par la loi applicable, la politique ou le besoin opérationnel. |

| Niveau d’assurance 4 | Signature électronique sécurisée | Niveau d’assurance 4 seulementtable 2 note 2 | Horodatage sécurisé | SES, données électroniques signées, certificat de vérification et chemin de certification ainsi que les renseignements de révocation connexes, horodatage sécurisé. | Signé numériquement | Tel qu’énoncé pour le niveau d’assurance 4 dans l’ITSP.30.031 ou par la loi applicable, la politique ou le besoin opérationnel. |

Annexe A : Sources et définitions relatives aux signatures électroniques

La présente annexe énumère les sources d’information relatives aux signatures électroniques provenant d’administrations nationales et internationales. Les définitions des termes utilisés dans ces sources sont également résumées.

Ces renseignements sont utilisés pour aider à établir les concepts fondamentaux qui sous-tendent les signatures électroniques décrites dans le présent document. Les sources provenant de gouvernements autres que canadiens sont incluses pour :

- démontrer l’étendue de la couverture;

- mettre en valeur la terminologie utilisée dans d’autres administrations, ce qui est particulièrement utile en cas d’interopérabilité avec d’autres administrations.

Les lois et règlements canadiens qui traitent des signatures électroniques sont les suivants :

- Loi sur la protection des renseignements personnels et les documents électroniques(LPRPDE), partie 2

- Règlement sur les signatures électroniques sécurisées (annexé à la LPRPDE et à la Loi sur la preuve au Canada);

- Règlement sur le paiement électronique (annexé à la Loi sur la gestion des finances publiques)

- Règlement de 1997 sur les demandes de paiement et de règlement(annexé à la Loi sur la gestion des finances publiques).

De plus, le site Web du ministère de la Justice du Canada comporte plus de 20 lois fédérales et près de 30 règlements faisant référence à la « signature électronique »Footnote 10.

La plupart des administrations canadiennes provinciales et territoriales ont promulgué des lois sur le commerce et les transactions électroniques qui fournissent des équivalents électroniques aux signatures sur papier, conjointement à d’autres exigences, en adoptant le modèle conçu par la Conférence pour l’harmonisation des lois au Canada (la Loi uniforme sur le commerce électronique [LUCE])Footnote 11. La LUCE est neutre à l’égard de la technologie et définit une « signature électronique » comme l’information sous forme électronique qu’une personne met ou associe à un document et qu’elle a créée ou adoptée avec l’intention de signer le document. Une signature électronique, définie de cette façon, fonctionne comme une signature en droit. Comme il est indiqué dans le guide sur la LUCE, la loi en elle-même ne fixe aucune norme technique pour la production d’une signature valide. Par conséquent, les signatures électroniques peuvent être constituées de diverses façons, sauf indication contraire dans les règlesFootnote 12.

Des sources d’intérêt autres que canadiennes qui traitent des termes et des concepts liés aux signatures électroniques sont les suivantes :

- la Uniform Electronic Transaction Act (UETA) des États-Unis;

- la Electronic Signatures in Global and National Commerce Act (E-SIGN) des États-Unis;

- le Règlement de l’UE sur l’identification électronique et les services de confiance pour les transactions électroniques au sein du marché intérieur (en anglais);

- la Loi type de la CNUDCI sur les signatures électroniques.

Les termes spécifiques définis dans ces sources comprennent :

- la signature électronique;

- la signature électronique sécurisée;

- la signature numérique;

- la signature électronique avancée (SEA);

- la signature électronique qualifiée (SEQ).

| Terme | Source | Définition |

|---|---|---|

| Signature électronique | LPRPDE, Partie 2 | « Une signature constituée d’une ou de plusieurs lettres, ou d’un ou de plusieurs caractères, nombres ou autres symboles sous forme numérique incorporée, jointe ou associée à un document électronique ». |

| LUCE | « L’information sous forme électronique qu’une personne met ou associe à un document et qu’elle a créée ou adoptée avec l’intention de signer le document. » [traduction] | |

| UETA | « Un son, symbole ou processus électronique joint ou associé logiquement à un document et créé ou adopté par une personne ayant l’intention de signer le document. » [traduction] | |

| E-SIGN | « Un son, symbole ou processus électronique joint ou associé logiquement à un contrat ou un autre document et créé ou adopté par une personne ayant l’intention de signer le document. » | |

| eIDAS | « Données sous forme électronique, qui sont jointes ou associées logiquement à d’autres données sous forme électronique que le signataire utilise pour signer. » | |

| Loi type de la CNUDCI sur les signatures électroniques | « Des données sous forme électronique contenues dans un message de données ou jointes ou logiquement associées audit message, pouvant être utilisées pour identifier le signataire dans le cadre du message de données et indiquer qu’il approuve l’information qui y est contenue. » | |

| Signature électronique sécurisée | LPRPDE, Partie 2 | Les paragraphes 31(1), 48(1) et 48(2) de la partie 2 de la LPRPDE définissent collectivement une « signature électronique sécurisée » comme « une signature électronique qui résulte de l’application de toute technologie ou de tout procédé… » avec les caractéristiques suivantes :

|

| Règlement SES | « La signature électronique sécurisée à l’égard des données contenues dans un document électronique est la signature numérique qui résulte de l’exécution des opérations consécutives suivantes :

|

|

| Signature numérique | Règlement sur le paiement électronique et Règlement de 1997 sur les demandes de paiement et de règlement | « le résultat de la transformation d’un message par un système cryptographique qui, au moyen de clés, permet à la personne qui reçoit le message initial de déterminer si :

|

| ITSP.40.111 | « Transformation cryptographique des données qui fournit les services d’authentification, d’intégrité des données et de non-répudiation du signataire ». | |

| SEA | eIDAS | « Une signature électronique qui est liée au signataire de manière univoque, permet d’identifier le signataire, a été créée à l’aide de données de création de signatures électroniques que le signataire peut, avec un niveau de confiance élevé, utiliser sous son contrôle exclusif, et qui est liée aux données associées à cette signature de telle sorte que toute modification ultérieure des données soit détectable. » |

| SEQ | eIDAS | « Une signature électronique avancée qui est créée à l’aide d’un dispositif de création de signatures électroniques qualifié, et qui repose sur un certificat qualifié de signature électronique. » |

Bien que la Loi type de la CNUDCI sur les signatures électroniques ne fournisse pas une définition explicite, elle utilise aussi le terme « signature numérique » au sens de la partie 2 de la LPRPDE.

Les définitions fournies dans le tableau A1 mènent à ces observations :

- même s’il existe de nombreuses définitions de la « signature électronique », l’intention sous-jacente est pratiquement la même;

- d’un point de vue technique, les termes « signature électronique sécurisée », « signature numérique », « SEA » et « SEQ » sont essentiellement équivalents. Ils se basent tous sur la cryptographie asymétrique et sur l’infrastructure à clé publique (ICP) pour gérer les clés et les certificats connexes. Cependant :

- il y a des exigences spécifiques dans le Règlement SES qui s’appliquent au terme « signature électronique sécurisée »;

- il y a également des exigences de mise en œuvre plus rigoureuses s’appliquant à une SEQ.

Il convient également de prendre note que la description fournie dans le Règlement SES est tellement granulaire qu’elle prévoit en fait un algorithme de signature numérique spécifiqueFootnote 13. Il n’est pas possible de déterminer si cela était intentionnel (pour promouvoir l’interopérabilité) ou pas (on a supposé à ce moment que tous les algorithmes de signature numérique avaient les mêmes propriétés mathématiques). Dans tous les cas, il faudrait consulter l’ITSP.40.111 pour savoir quels algorithmes et longueurs de clé connexes ont été approuvés.

Annexe B : Facteurs et types de jetons d’authentification des utilisateurs

La présente annexe vise à permettre de préciser quels types de jetons d’authentification décrits dans l’ITSP.30.031 peuvent être utilisés à chaque niveau d’assurance. Bien qu’il soit préférable que l’ITSP.30.031 soit consulté pour obtenir de plus amples détails, certains concepts de base liés aux facteurs et jetons d’authentification sont fournis ici pour la commodité du lecteur.

Fondamentalement, les facteurs d’authentification sont décrits comme suit :

- un élément connu de l’utilisateur;

- un élément que l’utilisateur possède;

- un élément que l’utilisateur produit ou qui le caractérise;

Les types de jetons pour « un élément connu de l’utilisateur » comprennent :

- des jetons à secret mémorisé (un mot de passe associé à un compte ou ID utilisateur);

- des jetons à renseignement préenregistré (p. ex., une série préétablie de questions et réponses).

Les types de jetons pour « un élément que l’utilisateur possède » comprennent :

- jeton à secret matriciel (grille statique ou cartes de « bingo »);

- jeton hors bande (une notification push sur un dispositif hors bande comme un téléphone intelligent);

- dispositif de mot de passe à usage unique et à un seul facteur (un jeton OATH);

- un dispositif cryptographique à un seul facteur (une clé USB dotée de fonctionnalités cryptographiques et de stockage sécurisé).

Les types de jetons liés à « un élément que l’utilisateur produit ou qui le caractérise » comprennent les données biométriques telles que l’empreinte digitale, le balayage rétinien et la reconnaissance faciale. Toutefois, conformément à l’ITSP.30.031, les données biométriques ne peuvent être utilisées que dans un scénario d’authentification multifactorielle, par exemple au moyen d’une analyse d’empreintes digitales pour déverrouiller un jeton matérielFootnote 14.

Les jetons multifactoriels comprennent :

- les dispositifs de mot de passe multifactoriel à usage unique comme un dispositif à usage unique qui requiert l’authentification des utilisateurs locaux avant d’afficher le mot de passe;

- des dispositifs cryptographiques multifactoriels comme une carte à puceFootnote 15.

L’authentification multifactorielle (ou, plus précisément, l’authentification à deux facteurs) peut aussi être utilisée en combinant un jeton approprié lié à un « élément connu de l’utilisateur » a un jeton approprié lié à un « élément que l’utilisateur possède ». Des recommandations pour des solutions acceptables à deux facteurs sont offertes dans les Recommandations pour l’authentification de l’utilisateur à deux facteurs au sein du domaine opérationnel du gouvernement du Canada.

Le tableau B1 résume les types de jetons acceptables à chaque niveau d’assurance.

| Jeton à secret mémorisétable B1 note 1 | Jeton à renseignement préenregistré | Jeton à secret matriciel | Jeton hors bande | Dispositif de mot de passe à usage unique et à un seul facteur | Dispositif cryptographique à un seul facteur | Jeton cryptographique multifactoriel | Dispositif de mot de passe à usage unique et multifactoriel | Dispositif cryptographique multifactoriel | |

|---|---|---|---|---|---|---|---|---|---|

Table B1 Notes

|

|||||||||

| Niveau d’assurance 1 | Oui | Oui | Oui | Oui | Oui | Oui | Oui | Oui | Oui |

| Niveau d’assurance 2 | Oui | Oui | Oui | Oui | Oui | Oui | Oui | Oui | Oui |

| Niveau d’assurance 3table B1 note 2 | Non | Non | Non | Non | Non | Non | Non | Oui | Oui |

| Niveau d’assurance 4 | Non | Non | Non | Non | Non | Non | Non | Nontable B1 note 3 | Oui |

Annexe C : Exemples d’activités opérationnelles

La présente annexe a pour but de fournir des exemples des types d’activités opérationnelles qui peuvent correspondre à chaque niveau d’assurance. En général, plus l’importance et la valeur de l’activité opérationnelle augmentent, plus le niveau d’assurance connexe est élevé. Toutefois, il convient de faire remarquer que les exemples d’activités opérationnelles présentés dans ce document sont fournis à des fins d’illustration seulement et ne sont pas censés être normatifs.

Chaque ministère devrait effectuer ses propres évaluations en fonction de ses besoins et exigences opérationnelles. L’objectif général devrait être de :

- mettre à profit les investissements existants dans la mesure du possible (les ministères devraient utiliser ce qu’ils ont déjà, suivant la logique);

- améliorer l’expérience des utilisateurs;

- mettre en œuvre des solutions rentables, raisonnables et proportionnelles au niveau d’assurance déterminé.

| Niveau d’assurance | Activités opérationnelles (exemples seulement) |

|---|---|

| Niveau d’assurance 4 |

|

| Niveau d’assurance 3 |

|

| Niveau d’assurance 2 |

|

| Niveau d’assurance 1 |

|

Annexe D : Orientation envoyée aux ASM le

(Veuillez prendre note que les titres et les liens qui mènent à certains documents sources ont été mis à jour afin de refléter les plus récentes versions disponibles.)

Destinataires : ASM

Le guide suivant sur l’utilisation des signatures électroniques dans le cadre du filtrage de sécurité sera fourni pour donner suite aux discussions du Comité de la sécurité du gouvernement du Canada (SCGC). On estime qu’il serait bénéfique à tous les ASM.

L’objectif d’obtenir la signature d’une personne sur les formulaires de filtrage de sécurité est de confirmer qu’elle reconnaît qu’elle a été informée que ses renseignements personnels seront recueillis; d’obtenir son consentement quant au fait que ces renseignements personnels seront divulgués aux fins du filtrage de sécurité (comme l’indiquent les clauses de confidentialité et de consentement); et de se conformer aux articles 7 et 8 de la Loi sur la protection des renseignements personnels. Il est également important de démontrer que la personne a l’intention d’être contrainte aux obligations liées à cette signature.

À partir du formulaire de filtrage de sécurité, une signature n’a pas à être présentée sous une forme particulière pour être juridiquement contraignante, et elle sert le même but, qu’elle soit physique ou électronique. Une signature physique est créée lorsqu’une personne marque un document de son nom au moyen d’une encre qui a besoin de temps pour sécher. Une signature électronique est définie dans la Loi sur la protection des renseignements personnels et les documents électroniques (LPRPDE) comme étant « constituée d’une ou de plusieurs lettres, ou d’un ou de plusieurs caractères, nombres ou autres symboles sous forme numérique incorporée, jointe ou associée à un document électronique ».

Les ministères et les organismes qui veulent poursuivre l’utilisation de signatures électroniques en guise de remplacement d’une signature physique traditionnelle devraient tenir compte de ce qui suit afin de déterminer si un tel changement est viable dans leur environnement fonctionnel, et ils devraient se positionner de façon à atténuer tout risque juridique potentiel qui pourrait survenir.

- La mise en œuvre de signatures électroniques au sein d’un ministère ou d’un organisme devrait se faire en collaboration avec les intervenants de la TI et des activités (le cas échéant) et, le cas échéant, le conseiller juridique ministériel peut être consulté afin d’obtenir des conseils.

- Le type de technologie à utiliser et l’approche à sa mise en œuvre devraient être harmonisés au Plan stratégique du gouvernement du Canada pour la gestion de l’information et la technologie de l’information de 2017 à 2021.

- Les clauses relatives à la confidentialité et au consentement devraient être les mêmes que celles utilisées dans les formulaires papier afin de veiller à ce qu’il n’y ait aucun écart entre les deux formats.

- Le processus sous-jacent et les procédures normales d’exploitation relatifs à la collecte, à la réception et au stockage des documents électroniques et des signatures connexes doivent être consignés et mis en œuvre de manière uniforme.

- Si l’utilisation d’une signature électronique devait être contestée au tribunal, le ministère ou l’organisme doit être en mesure de démontrer la fiabilité du système ou de la technologie et des processus et procédures sous-jacents et de fournir des preuves qu’à tout moment pertinent le ou les systèmes ou appareils de la TI utilisés fonctionnaient de manière appropriée ou, si ce n’est pas le cas, qu’il n’y a aucune justification raisonnable de douter de l’intégrité de la signature électronique.

Pour obtenir des conseils supplémentaires, vous pouvez consulter la norme du Conseil canadien des normes nommée Enregistrements électroniques – Preuve documentaire, laquelle offre des renseignements et des orientations pour l’élaboration de politiques, de procédures, de processus et de documents qui appuient la fiabilité, la précision et l’authenticité des enregistrements électroniques. De plus, la Directive sur la gestion de l’identité et la Norme sur l’assurance de l’identité et des justificatifs offrent des conseils par rapport à la validation de l’identité des personnes, lesquels s’appliquent tout autant à l’utilisation des signatures électroniques.

Nous espérons que vous trouverez ces renseignements utiles. Veuillez envoyer vos questions à SEC@tbs-sct.gc.ca.

Je vous prie d’agréer l’expression de mes sentiments les meilleurs.

Rita Whittle

Directrice générale, Politique sur la sécurité et la gestion de l’identité du gouvernement du Canada, Direction du dirigeant principal de l’information

Secrétariat du Conseil du Trésor du Canada/Gouvernement du Canada

Rita.Whittle@tbs-sct.gc.ca/Tél. : 613-369-9683/ATS : 613-369-9371