Stratégie en matière de réseau et de sécurité

Architecture de réseau et de sécurité

Habilitation numérique

Direction générale du dirigeant principal de la technologie

Table des matières

- 1. Résumé

- 2. Introduction

- 3. Justification de la stratégie

- 4. Facteurs opérationnels et autres défis

- 5. État actuel du réseau et de la sécurité au GC

- 6. Tendances émergentes dans l’industrie

- 7. Feuille de route pour l’adoption

- 7.1. Piliers stratégiques

- 7.2. Pilier 1 : Connectivité

- 7.3. Pilier 2 : Contrôle de l’identité et de l’accès

- 7.4. Pilier 3 : Surveillance

- 7.5. Approvisionnement

- 7.6. Considérations

- 7.7. Prochaines étapes recommandées

- 7.8. Les « principes »

- 7.9. Plan de communication

- 7.10. Architectures de référence

- 7.11. Soutien des initiatives en cours

- 7.12. Initiatives futures requises

- 8. Conclusion

- 9. Sigles et acronymes

- 10. Références

- Annexe A : Tendances en matière de réseau et de sécurité

- Tendance #1 : Architecture zéro confiance

- Tendance #2 : Périmètre défini par logiciel

- Tendance #3 : Microsegmentation

- Tendance #4 : Service d’accès sécurisé en périphérie

- Tendance #5 : Orchestration et automatisation de la sécurité et intervention

- Tendance #6 : Intelligence artificielle pour les opérations informatiques

- Tendance #7 : Services gérés en réseau – réseau étendu défini par logiciel

- Tendance #8 : Internet des objets

- Tendance #9 : Réseau 5G privé

- Tendance #10 : Réseautique en nuages

- Tendance #11 : Réseau à la demande

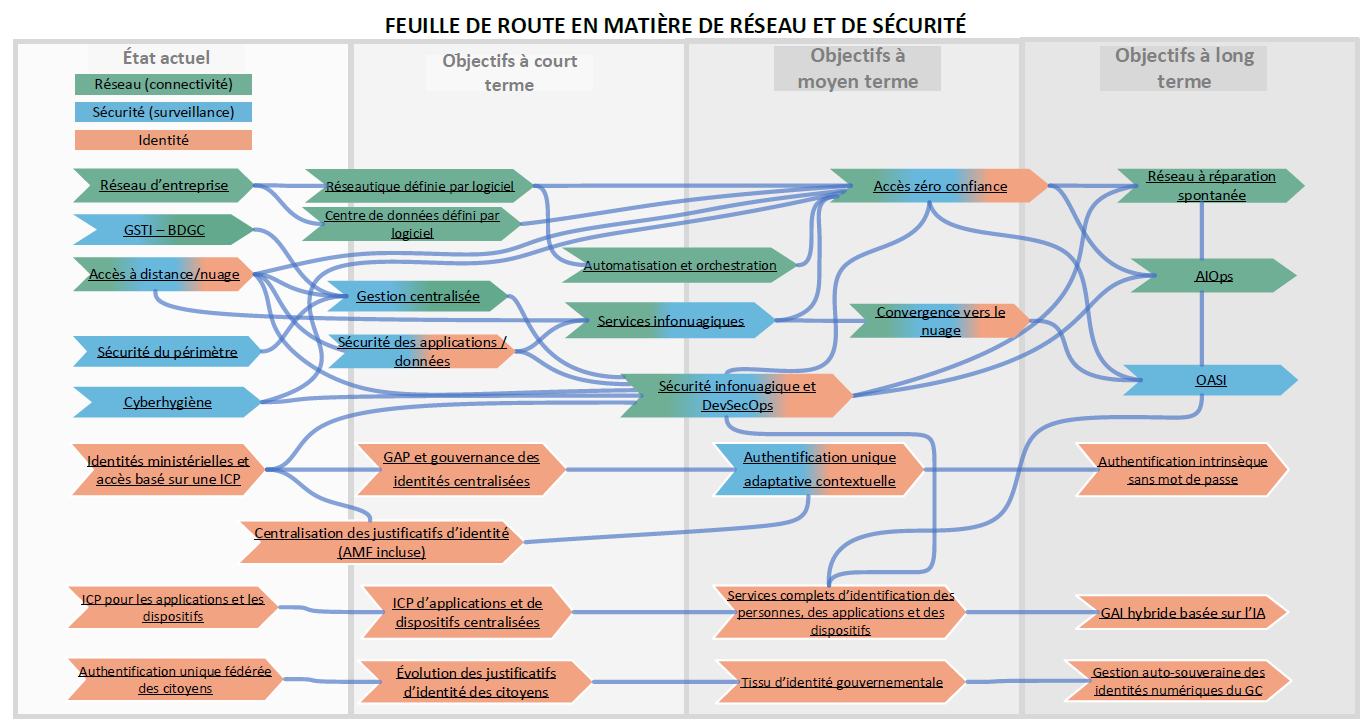

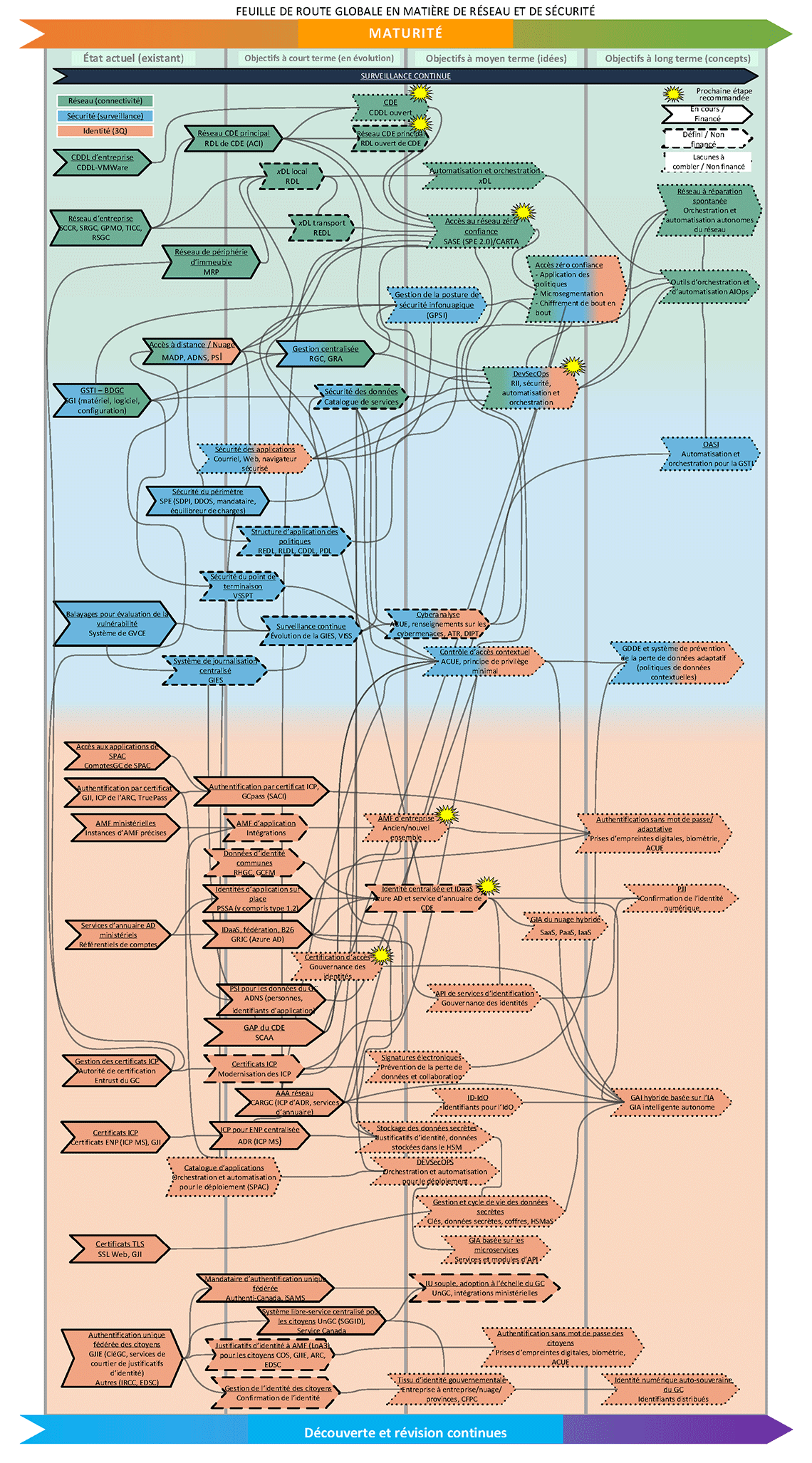

- Annexe B : Feuille de route en matière de réseau et de sécurité

- Annexe C : Projets en cours

1. Résumé

Le gouvernement du Canada (GC) est sur le point d’entreprendre l’une de ses plus grandes transformations technologiques depuis des décennies alors qu’il entame le processus de consommation de services en nuage du point de vue informatique et logiciel. Ces exigences de transformation sont similaires à celles observées dans l’ensemble de l’industrie. Des secteurs comme les chaînes de vente au détail, les banques et les chaînes d’hôtels entreprennent tous de transformer de manières comparables le réseau et la sécurité afin de tirer parti des avantages de l’utilisation de solutions en nuage pour soutenir leurs principales activités. La tâche est d’autant plus difficile pour SPC qui doit soutenir une grande variété d’organisations (plus de 40). En raison de cette diversité, Services partagés Canada (SPC) doit axer sa stratégie en matière de réseau et de sécurité sur les exigences qui sont communes à toutes les organisations dans ces domaines.

Aujourd’hui, on s’attend généralement à pouvoir être en ligne en tout temps, quelles que soient la demande ou les circonstances, car presque tous les employés du gouvernement doivent compter sur la technologie de l’information (TI) pour offrir leurs services. La diversité des services reposant sur la connectivité d’un réseau sécurisé est également en pleine expansion. Au cours des dernières années, l’utilisation des services infonuagiques, d’Internet, des services de collaboration, de vidéoconférence, de cyberconférence et d’accès à distance protégé a explosé dans l’ensemble du GC. Il sera vraiment important d’offrir une infrastructure de réseau dont la rapidité, la sécurité et la fiabilité seront accrues, car les services actuels et nouveaux devraient poursuivre leur croissance à l’avenir.

Des événements récents ont sensibilisé les gens au besoin d’encourager la souplesse des exigences de travail pour aider un pourcentage élevé d’employés en télétravail qui utilisent d’autres options d’accès à distance.

L’utilisation croissante de ces nouveaux services en nuage augmentera la surface d’attaque de l’infrastructure et des applications gouvernementales. C’est pour cette raison que SPC doit revoir la façon d’aborder la prestation des services de réseau et de sécurité pour aider les ministères et organismes du GC à offrir leurs services à la population canadienne.

Les principaux facteurs opérationnels de la version à jour de la stratégie en matière de réseau et de sécurité de SPC sont les suivants :

- augmenter l’efficacité opérationnelle de la prestation et de la gestion des services de réseau et de sécurité à compter de maintenant;

- définir une plateforme de réseau qui procure une mobilité transparente à l’utilisateur final, en tout temps et n’importe où à partir d’appareils approuvés par le GC, en accordant une attention particulière à l’accès à distance protégé (ADP) et au télétravail;

- améliorer la posture de sécurité globale des services de réseau;

- augmenter les performances du réseau pour mettre en place la prochaine génération de services de réseau;

- améliorer la résilience de la plateforme de l’ensemble du réseau, réduisant ainsi le nombre d’incidents et de pannes;

- définir une approche axée sur des normes ouvertes en ce qui a trait à l’état du réseau à l’avenir, réduisant ainsi la dépendance aux fournisseurs;

- prolonger le cycle de vie des biens actuels en optimisant les cycles d’actualisation des biens de TI;

- améliorer la gérance de la sécurité en offrant une visibilité et un contrôle des biens et des services du réseau;

- mettre en œuvre les principes fondamentaux permettant l’adoption progressive du concept de réseau en tant que service (NaaS)

Le besoin d’établir une stratégie révisée devient d’autant plus évident lorsqu’on examine les données qui traversent les réseaux gouvernementaux : des renseignements personnels que possède l’Agence du revenu du Canada (ARC) sur chaque Canadien et Canadienne, des renseignements sur les services de police de la Gendarmerie royale du Canada et bien plus encore. La venue d’acteurs parrainés par des États étrangers qui mènent des attaques sophistiquées contre les biens gouvernementaux oblige le gouvernement canadien à entreprendre une refonte fondamentale de la manière de protéger ses réseaux et d’acheminer les données aux employés et à la population canadienne.

Les activités futures de conception et de prestation des services de réseau exigeront également que SPC adopte une approche différente en matière de sécurité. Les organisations du monde entier évoluent vers un nouveau modèle de sécurisation du réseau basé sur le principe selon lequel il ne faut « jamais faire confiance; toujours vérifier », ce qu’on appelle architecture zéro confiance (ZTA). La ZTA modifie le paradigme de sécurité qui consistait auparavant à « protéger le périmètre » (appelé aussi l’approche « château et douves ») pour le remplacer par l’idée plus récente qui vise à protéger le flux de données de bout en bout, soit de l’utilisateur à l’application.

SPC actualise présentement sa stratégie en matière de réseau et de sécurité afin de l’harmoniser avec les pratiques exemplaires actuelles et pour l’adapter aux besoins futurs de son réseau et de ses services de sécurité. Les technologies, comme l’infonuagique, Internet des objets (IdO) et les services de réseau cellulaire numérique de 5e génération (5G), sont des exemples de technologies émergentes auxquelles l’infrastructure gouvernementale doit s’intégrer. Ces tendances technologiques obligeront SPC à repenser la manière dont il conçoit, fournit, gère et sécurise ses services de réseau et à être suffisamment agile pour intégrer toute technologie jugée nécessaire aux opérations gouvernementales.

Pour élaborer cette stratégie en matière de réseau et de sécurité, de nouvelles approches, axées sur l’automatisation, une infrastructure définie par logiciel (IDL) et un concept de zéro confiance, sont nécessaires. Les piliers fondamentaux énoncés dans le présent document représentent la base de ces nouvelles approches et constituent le point central de cette stratégie.

Les piliers fondamentaux sont les suivants :

- Connectivité : il s’agit des composants technologiques (p. ex., commutateurs, routeurs, pare-feu et équilibreurs de charge) qui composent la structure des réseaux de SPC et couvrent l’accès interne et externe à ces réseaux;

- Contrôle de l’identité et de l’accès : il s’agit de l’authentification et l’autorisation nécessaires pour que les utilisateurs puissent interagir, à l’aide de leurs appareils, avec les ressources du GC et s’y connecter;

- Surveillance : il s’agit des besoins en surveillance continue liés à la fois aux performances et à la sécurité afin d’activer les différentes capacités de surveillance qui générera une réponse automatisée.

Il est également important d’adopter une nouvelle approche en matière d’approvisionnement afin de nous adapter aux progrès technologiques et de répondre aux attentes des utilisateurs en matière de prestation de services au moment opportun. Les utilisateurs s’attendent à ce que les services soient rendus dans les quelques heures ou jours qui suivent, et non quelques semaines ou mois plus tard. Un facteur clé de l’approche consiste à miser sur l’IDL pour mettre en place une infrastructure de réseau et de sécurité.

Cette recommandation repose sur la nécessité de compter sur des compétences évoluées dans des domaines comme la gestion infonuagique, la sécurité infonuagique, l’intelligence artificielle, la réseautique, la sécurité et l’automatisation. SPC devra réfléchir à la manière dont il peut créer une proposition de valeur capable d’attirer des compétences précieuses et de les conserver.

La stratégie en matière de réseau et de sécurité définit l’approche que SPC devra adopter pour permettre au gouvernement de répondre aux demandes d’aujourd’hui et de s’adapter aux demandes de demain en misant sur une stratégie globale d’adoption et de migration progressive.

Pour mettre cette stratégie en œuvre, les principes stratégiques suivants sont recommandés :

- Veiller à ce que des orientations soient fournies pour les projets existants et à venir et à ce qu’ils ne soient pas réalisés en vase clos, mais réalisés en gardant à l’esprit tous les services axés sur la vision et la stratégie en matière de réseau et de sécurité.

- Acquérir les capacités fondamentales essentielles afin d’assurer une mise en œuvre rapide pour ensuite en définir la priorité et l’ordre. Quelles initiatives permettront à SPC d’atteindre l’état final souhaité?

- Ne pas essayer de mettre en place une solution tout-en-un. Il s’agira d’une évolution à partir des projets actuels et des cycles de renouvellement, en commençant à petite échelle et en utilisant la technologie dont SPC dispose déjà.

- Envisager d’investir dans l’automatisation et l’orchestration de la technologie que SPC prend déjà en charge.

- Répondre au besoin d’intégration entre les fonctions de sécurité et de réseau dès le début en tant qu’activité primordiale de gestion des changements.

- Combler le manque de compétences au sein de la main-d’œuvre afin de suivre l’évolution constante des technologies et des besoins en matière de compétences (comme la programmation).

1.1. Connectivité

Les bases de ce pilier comprennent les composants technologiques (commutateurs, routeurs, pare-feu, équilibreurs de charge, etc.) qui composent la structure des réseaux du GC et couvrent l’accès interne et externe à ces réseaux. SPC verra plusieurs technologies émergentes devenir un élément majeur de sa stratégie de connectivité à l’avenir :

- Le réseau cellulaire de 5e génération (5G) est sur le point de transformer profondément la manière dont les services de réseau sont fournis aux consommateurs et aux entreprises. La 5G présente une bande passante (capacité) nettement plus élevée et une latence plus faible que les anciennes technologies sans fil, telles que la 4G ou la LTE.

- Les services d’accès à distance repensés visent à mieux prendre en charge les concepts d’accès au réseau partout et à tout moment et évoluent dans le lieu de travail moderne.

- Un accès sécurisé à haute vitesse et à faible latence aux services infonuagiques est rendu possible grâce au programme Activation et défense du nuage sécurisé (ADNS) de SPC.

- De nouvelles façons d’offrir un accès aux services de réseau étendu (RE) du GC et Internet mises en œuvre sur un RE défini par logiciel (REDL, ou REL).

- Les technologies de réseau local (RL) défini par logiciel (RLDL, ou RLL) permettront l’instanciation efficace et opportune de nouveaux lieux de travail et la segmentation efficace des différents réseaux d’utilisateurs du GC.

L’intégration progressive de ces technologies, en particulier des technologies émergentes, jettera les bases du réseau « prospectif » que SPC cherche à créer.

1.2. Contrôle de l’identité et de l’accès

Le contrôle de l’identité et de l’accès fait référence à l’authentification et à l’autorisation nécessaires afin que les utilisateurs puissent interagir, à l’aide de leurs appareils, avec les ressources technologiques du GC et s’y connecter. Le contrôle de l’identité et de l’accès s’intégrera à la ZTA pour transformer fondamentalement la façon dont les plateformes et les données sont sécurisées. Dans le modèle de ZTA, tout le monde est vu comme une menace, jusqu’à preuve du contraire. Le principal avantage de ce cadre est qu’il permet aux organisations de sécuriser les utilisateurs internes et externes sur l’ensemble du réseau. La complexité tient au fait que ce modèle oblige SPC à repenser fondamentalement le réseau central et les composants technologiques et à consolider les services d’identité au sein des réseaux du GC dans le but d’adopter une identité unique pour les employés et une autre pour les utilisateurs externes.

1.3. Surveillance

Description textuelle – Figure 1 : Cercle de l’AIOps

Cette figure montre les interrelations du concept de l’AIOps (intelligence artificielle pour les opérations informatiques).

Au centre, il y a la plateforme d’AIOps qui définit des tâches ou des mesures à partir de l’apprentissage automatique appliquée à un actif de mégadonnées afin d’interagir avec la couche suivante – Observation (Surveillance), Mobilisation (GSTI) et Action (Automatisation).

Les entrées [événements, mesures, traces, topologie] sont recueillies en tant que données en temps réel et historiques aux fins d’analyse.

Des données sur les incidents, les dépendances et les changements sont également recueillies aux fins d’examen et d’analyse.

Les mesures qui découlent de ce processus d’analyse comprennent, notamment des scripts, des dossiers d’exploitation, des ARA ou d’autres mesures qui dépendent du degré d’intégration des systèmes.

La surveillance continue et sa façon de répondre aux besoins en performance et en sécurité signifient les services de réseau de l’avenir devront également présenter différentes capacités en surveillance. SPC devra adopter un ensemble d’outils pour surveiller son réseau, sa plateforme et ses actifs de données de manière efficace. Cela comprendra la manière dont SPC exploite les produits des fournisseurs de technologies en nuage et des tiers pour créer un bassin de données en vue de l’analyse prédictive des menaces, des performances et des défis sur le plan de la disponibilité. En tirant parti de plateformes comme les plateformes d’intelligence artificielle pour les opérations informatiques (AIOps), SPC sera en mesure d’obtenir des renseignements précieux et de générer une réponse automatisée aux incidents. L’infrastructure définie par logiciel et le réseau défini par logiciel (IDL/RDL) serviront de catalyseur essentiel pour l’adoption des AIOps.

1.4. Approche en matière d’approvisionnement

Le gouvernement du Canada doit adapter la façon dont il répond présentement à ses besoins en infrastructure afin de s’adapter aux progrès technologiques et aux attentes des utilisateurs en matière de prestation de services en temps opportun. Les ministères partenaires s’attendront de plus en plus, compte tenu des offres publiques comparables, à ce que les services soient rendus dans les quelques heures qui suivent et non dans plusieurs semaines ou mois. SPC devra tirer parti de l’IDL et du RDL pour permettre la fourniture de ressources de réseau afin de répondre aux demandes attendues.

La stratégie en matière de réseau et de sécurité définit l’approche que SPC devra adopter pour permettre au gouvernement de répondre aux demandes d’aujourd’hui et de s’adapter aux demandes de demain en misant sur une stratégie globale d’adoption et de migration progressive. Pour mettre cette stratégie en œuvre, SPC devra définir un ensemble cohérent d’exigences et d’architectures de référence pour les technologies et les cadres habilitants qui sont définis dans le présent document. Il devra également accélérer l’acquisition de produits et de services pour réaliser la stratégie.

2. Introduction

2.1. But

Le présent document a pour but de présenter plus en détail la Vision d’avenir en matière de réseau et de sécurité de SPC, qui établit la vision de SPC pour l’avenir, décrivant essentiellement l’intégration de l’IDL et de la ZTA. Dans le présent document, on tentera d’expliquer ce principe et d’examiner la stratégie et la feuille de route que SPC devrait adopter pour améliorer les services de réseau et de sécurité, faire face aux tendances émergentes en matière de technologie et de sécurité, et rendre opérationnels les principes énoncés dans l’approche d’entreprise SPC 3.0.

Ce document a été élaboré en tirant parti d’un certain nombre de contributions clés tant au sein de SPC qu’au sein du GC en général, des tendances en matière de sécurité et des pratiques émergentes, ainsi qu’en menant des entrevues avec des intervenants de SPC et du Secrétariat du Conseil du Trésor du Canada (SCT).

2.2. Public cible

Le public cible de ce document comprend le Comité tripartite sur la sécurité de la TI, les dirigeants principaux de l’information (DPI) des ministères et organismes gouvernementaux, les membres de la haute direction du Centre canadien pour la cybersécurité (CCC) et les secteurs de service de SPC.

3. Justification de la stratégie

Compte tenu de l’évolution rapide dans le domaine des infrastructures technologiques, SPC doit pouvoir compter sur une nouvelle approche afin de gérer et d’exploiter le réseau et l’environnement de sécurité de SPC. L’approche actuelle ne pourra pas être adaptée pour répondre à ces demandes. Il est difficile pour la main-d’œuvre de suivre le rythme de ces changements, car les progrès technologiques dépassent les compétences disponibles requises.

Non seulement la technologie évolue-t-elle trop rapidement pour suivre les progrès, mais de nouveaux vecteurs de menaces et des atteintes à la sécurité surviennent si souvent que le personnel informatique ne peut réagir assez rapidement pour y remédier. La mobilité et la connectivité accrues des utilisateurs en dehors du centre de données physique se prêtent à un confinement encore plus difficile du point de vue de la sécurité, sans parler de la migration des charges de travail vers le nuage public, ce qui complique encore plus les choses. Le personnel de TI est incapable de répondre assez rapidement, car il ne dispose pas des bons renseignements pour prendre des décisions éclairées. Une meilleure surveillance englobant une collecte de données plus vaste (concernant les événements de sécurité, les événements du réseau, la gestion de l’identité et de l’accès, les paramètres de performances du réseau) est nécessaire pour assurer une visibilité suffisante dans toute l’entreprise.

Dans l’ensemble, la TI est devenue beaucoup plus complexe. Cette complexité accrue a eu des répercussions négatives sur les délais de prestation des services pour les clients de SPC en plus d’avoir réduit les niveaux de service de façon générale. Le personnel des opérations de TI doit constamment apprendre à utiliser de nouveaux logiciels et outils pour suivre le rythme des progrès technologiques. Le taux élevé de changement a entraîné, et continue d’entraîner, des risques accrus liés à l’effort manuel demandé, érodant ainsi davantage la fiabilité des services de SPC pour ses clients.

Pour relever ces défis, de nouvelles approches axées sur l’automatisation, l’IDL et un concept de zéro confiance sont nécessaires. Les piliers décrits dans la section 1 serviront de base à ces approches et seront le point central du présent document de stratégie.

Le présent document consacré à la stratégie en matière de réseau et de sécurité pour l’avenir fait suite au document sur la vision d’avenir du GC en matière de réseau et de sécurité de Services partagés Canada (SPC) et s’inscrit dans l’approche d’entreprise SPC 3.0 et le plan stratégique des opérations numériques du gouvernement du Canada (GC) de 2018 à 2022Note de bas de page 1. Il s’agit d’une description dynamique et stratégique de l’orientation pour l’avenir du réseau et de la sécurité au sein du GC. La stratégie décrite est une étape essentielle vers la réalisation par le GC de ses objectifs à long terme en matière de gouvernement numérique grâce à l’élaboration d’une « infrastructure technologique moderne, durable, fiable et solide [qui] favorise la prestation de services numériques, la collaboration et la communication d’information de façon horizontale au sein du gouvernement et avec les citoyens, les entreprises externes, les intervenants et les partenaires. »

La stratégie présente un état futur et une feuille de route qui permettront à SPC d’évoluer pour devenir une organisation de prestation de services moderne et dotée des meilleures technologies et pratiques pour répondre aux besoins futurs des ministères partenaires du GC.

4. Facteurs opérationnels et autres défis

SPC offre une gamme de services aux ministères et organismes du GC. L’organisation joue un rôle clé dans la capacité du GC d’offrir un réseau numérique sécurisé qui permet une expérience utilisateur positive. Dans le tableau ci-dessous, on présente la liste des principaux facteurs d’une stratégie en matière de réseau et de sécurité moderne qui prend en charge les demandes émergentes du gouvernement numérique. Tous sont essentiels, alors il n’y a pas d’ordre particulier (hiérarchisation, dépendances ou mise en œuvre). Certains facteurs sont plus pertinents pour SPC, alors que d’autres le sont davantage pour le GC; cela est indiqué entre parenthèses dans la colonne Facteurs opérationnels.

| Numéro | Facteurs opérationnels | Description |

|---|---|---|

| 1 | Mobilité transparente de l’utilisateur final (GC) | Permet aux utilisateurs de se connecter de façon sécuritaire, transparente et simple au réseau de leur ministère et à Internet ou au nuage. Accès en tout temps et n’importe où à partir n’importe quel appareil approuvé par le GC. |

| 2 | Sécurité accrue (GC) | Assure que les biens du GC sont dûment protégés et que les connexions réseau du GC à l’Internet ou au nuage sont surveillées de manière convenable. |

| 3 | Performances améliorées du réseau (GC) | Prend en charge les demandes existantes et émergentes de bande passante et permet d’y répondre rapidement. Augmente la fiabilité en réduisant le temps de panne et la dégradation de la performance. |

| 4 | Résilience du réseau (GC) | Permet la réparation spontanée, la récupération automatique et l’automatisation afin de créer un réseau plus résilient. |

| 5 | Encourager davantage le travail à distance (GC) | Compte tenu de la situation actuelle, permet au plus grand nombre d’employés à ce jour de travailler à distance. |

| 6 | Efficience opérationnelle (SPC) | Réduit les efforts manuels et les frais généraux, élabore des solutions évolutives pour réduire le délai de livraison, intègre les équipes et élimine le cloisonnement. |

| 7 | Gérer la dépendance envers des fournisseurs (SPC) | Favorise une transition vers une indépendance de tout fournisseur grâce à l’adoption de normes ouvertes. |

| 8 | Prolonger le cycle de vie des biens existants (SPC) | Optimise les cycles de renouvellement des biens de TI. |

| 9 | Gérance de la sécurité (SPC, SCT, CCC et autres ministères et organismes) | Procure une visibilité et un contrôle sur les biens et les services du réseau. |

Les facteurs opérationnels énumérés ci-dessus comprennent certaines des principales forces motrices de la transformation numérique du GC et de la TI en général. Pour que SPC puisse planifier sa stratégie de réseau, il est important de comprendre les tendances qui mènent au changement dans le domaine de la TI. Le plan stratégique des opérations numériques mentionné ci-dessus doit reposer sur ces premières étapes et tracer la voie à suivre. Le présent document consacré à la stratégie en matière de réseau et de sécurité doit correspondre aux facteurs de changement et aux défis qui ont été considérés comme faisant partie de la base de la vision stratégique, des normes numériques et des mesures de suivi déterminées dans le plan stratégique des opérations numériques.

| Numéro | Autres défis | Description |

|---|---|---|

| 1 | Vieillissement de l’effectif | Diminution du nombre de ressources humaines disponibles. |

| 2 | Concurrence au niveau des ressources | Ressources qualifiées recherchées par le secteur privé, ce qui limite encore davantage leur disponibilité. |

| 3 | Problèmes de conformité | Obstacles à l’adoption rapide des technologies en évolution (comme les services en nuage). |

| 4 | Processus désuets | Incapacité pour les cycles d’approvisionnement du gouvernement de suivre le rythme des perturbations et des innovations technologiques. |

À l’instar des facteurs opérationnels, les autres défis représentent des obstacles véritables et importants au succès de cette initiative. Contrairement aux facteurs opérationnels, les autres défis sont moins tangibles que les problèmes techniques; la dotation, la conformité et les processus contribueront d’autant plus à la réussite de ce projet, mais puisque ces questions relèvent de la catégorie des personnes et des processus, elles peuvent avoir une incidence davantage politique et donnant ainsi lieu à des exigences particulières.

5. État actuel du réseau et de la sécurité au GC

Le réseau du GC comprend une cinquantaine de réseaux logiques, couvrant environ 4 000 sites et 5 000 immeubles. Il rejoint plus de 400 000 utilisateurs au Canada et à l’étranger. Comme on pouvait s’y attendre, ce réseau comprend de nombreux appareils physiques, fournisseurs et niveaux d’intégration différents. Les configurations ont été principalement effectuées manuellement par des ingénieurs système et des opérateurs au sein de SPC et d’autres ministères, ce qui peut entraîner certaines incohérences dans les configurations. Ce manque de cohérence a entraîné des problèmes de gestion, une baisse de la fiabilité et une surcharge opérationnelle élevée. Les modifications apportées à l’infrastructure et aux logiciels du réseau et de la sécurité sont lentes et coûteuses, nécessitant souvent le remplacement de matériel de la mauvaise taille ainsi que des remaniements du fait de son inadéquation avec la vision à long terme. La situation est également impossible à gérer puisqu’on doit ajuster la technologie et la topologie actuelles du réseau pour que les services infonuagiques modernes soient en mesure de répondre à la demande sur les plans de l’agilité et de la souplesse. Il y a aussi des coûts associés à ces inefficacités :

« Une étude récente de GartnerNote de bas de page 2 a permis d’établir que le modèle de réseau et de sécurité de SPC est coûteux à exploiter, car son coût est supérieur de 19 % ou 427 millions de dollars par rapport à celui de ses pairs. »

Le concept de réseau repose sur des modèles de sécurité traditionnels, comme la notion de périmètre sécurisé. Dans ce concept, la plupart des efforts de sécurité visent à défendre le périmètre. Cette façon de faire a bien fonctionné par le passé lorsqu’il n’y avait qu’une seule « porte à défendre » : essentiellement la « porte » du centre de données. Aujourd’hui, cependant, il existe de nombreuses « portes à défendre », incluant, entre autres :

- les appareils sans fil et mobiles;

- l’infrastructure infonuagique publique;

- les sites éloignés;

- les centres en région.

Il est également important de surveiller les cybermenaces au sein même de l’organisation, car les organisations sont de plus en plus souvent victimes de menaces internes, par exemple, lorsqu’un utilisateur télécharge un fichier infecté (par inadvertance) ou si un employé mécontent exfiltre des données (intentionnellement). Un exemple bien connu est l’atteinte à la protection des données à DesjardinsNote de bas de page 3, qui a entraîné la fuite de renseignements personnels de plus de 4,2 millions de membres.

Le manque d’uniformité dans la surveillance des dispositifs et le fait que les équipes techniques travaillent de manière cloisonnée s’ajoutent aux couches de complexité qui nuisent à la résolution rapide et rentable des problèmes. Compte tenu de la croissance continue de l’intégration interdomaine au sein des technologies, l’ancien modèle d’équipes cloisonnées s’avérera incompatible avec ce nouveau paradigme. Les équipes d’ingénierie, de sécurité et de soutien doivent collaborer afin de répondre à ces nouvelles demandes de services de réseau et de sécurité de l’avenir. L’intégration interdomaine a également des répercussions sur la formation, ce dont on doit tenir compte au moment d’élaborer les plans de formation. Le rôle d’« ingénieur hybride » fait son apparition. Cette personne aura une compréhension approfondie des nouveaux modèles de consommation pour le réseau, la sécurité et les opérations. Elle possédera donc de nouvelles compétences essentielles pour mettre en œuvre avec succès la prochaine génération d’infrastructures de réseau et de sécurité.

Une autre exigence clé concerne la visibilité en temps réel de l’état du réseau et de la sécurité de l’infrastructure au grand complet. La surveillance continue est fondamentale pour comprendre non seulement les données historiques en matière d’examen judiciaire et d’analyse des tendances, mais aussi l’état ponctuel de l’environnement; nonobstant la capacité de détecter et de répondre aux menaces en temps opportun. Pour gérer efficacement les changements, qu’ils soient manuels ou programmatiques, il est essentiel de comprendre l’état actuel. Ce n’est qu’alors qu’il devient possible de planifier et de mettre en œuvre des changements éclairés.

La dernière considération est la nature géodistante du réseau du GC. Au-delà des frontières nationales, les utilisateurs du GC peuvent être situés n’importe où sur la planète et les solutions actuelles sont inadéquates. Bien que la nature complexe du besoin en services distribués ne change pas, il sera le plus avantageux à l’avenir de se concentrer sur les possibilités d’optimisation et de modélisation du trafic.

En bref, le risque croissant de cybermenaces, la complexité de l’infrastructure de réseau et de sécurité actuelle, ainsi que le manque de surveillance et de compétences transversales entraîneront une baisse de l’efficience opérationnelle, une incapacité à répondre aux demandes croissantes et des problèmes au niveau de la disponibilité des services.

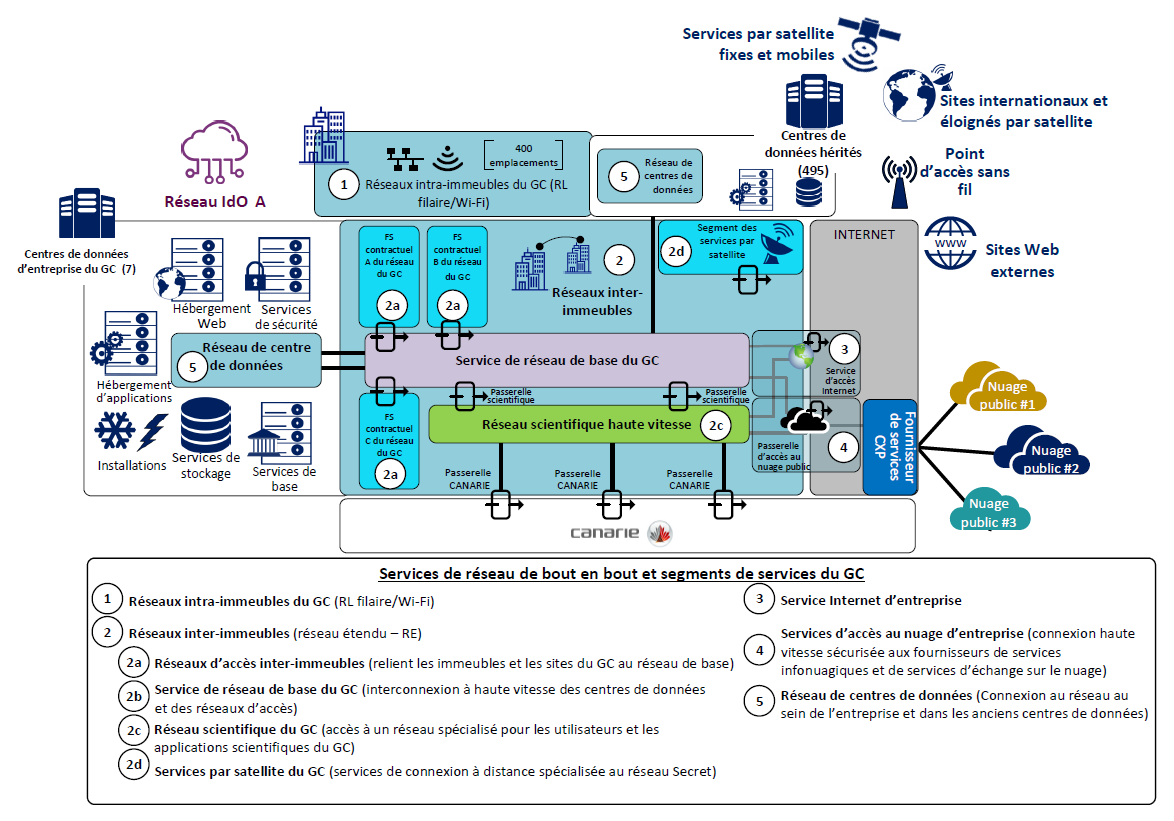

Description textuelle – Figure 2 : État actuel du réseau de SPC

Cette figure montre les principaux éléments du réseau de SPC dans son ensemble.

- Services par satellite

- Réseau de base du GC

- Centres de données d’entreprise

- Connexion des réseaux inter-immeubles et intra-immeubles [RE et RL (y compris le Wi-Fi)]

- Intégration avec les services Internet et de multiples services infonuagiques au moyen de fournisseurs de services d’échange sur le nuage

La figure montre également la connectivité du réseau scientifique du GC et du réseau CANARIE au réseau de base du gouvernement du Canada.

6. Tendances émergentes dans l’industrie

Au cours de la dernière décennie, la transition vers l’infonuagique a pris son essor et les taux d’adoption continuent d’augmenter. Le nuage offre à l’entreprise la plateforme qui lui permet de prendre en charge l’agilité et le rythme accéléré exigés par leurs utilisateurs. En plus de l’infonuagique et de l’attrait sans précédent du changement, il existe aussi une attente quant à la façon dont les utilisateurs souhaitent travailler. Le « travail » n’est plus considéré comme un lieu, mais comme une activité, et cette notion devient la norme dans de nombreuses entreprises et une caractéristique attendue du lieu de travail. Enfin, l’IdO introduit des appareils dans le réseau, ce qui aurait été, jusqu’à récemment, inconcevable. En raison de l’adoption des services en nuage – infrastructure-service, plateforme-service et logiciel-service (IaaS/PaaS/SaaS), il est de plus en plus difficile de définir, et encore plus de gérer, le périmètre que doivent contenir les défenses de sécurité.

Ces tendances obligent SPC à examiner de nouvelles approches pour assurer la prestation de services de réseau au GC et la sécurité de l’information du GC. Collectivement, ces changements dans l’industrie influencent les modifications ultérieures de l’infrastructure de l’entreprise, car les organisations ne contrôlent plus l’emplacement ou les limites de l’ensemble des services utilisés pour les opérations. Le modèle traditionnel de sécurité du périmètre (l’approche « château et douves ») n’est plus suffisant; le périmètre ne relève plus du contrôle d’une seule organisation.

6.1. Architecture zéro confiance (ZTA)

Description textuelle – Figure 3 : Accès zéro confiance – processus de connexion/communication

La figure décrit les étapes de l’établissement d’une session de flux de données pour l’échange sécurisé de données – de l’utilisateur aux données.

Les étapes :

- La demande d’accès – un utilisateur bien qualifié et son dispositif sont combinés pour correspondre à l’auteur du processus ZTA.

- La passerelle d’accès sécurisé (aussi appelée passerelle Web sécurisée) agit en tant que courtier de connexion – acheminement de la demande aux Services d’authentification avant l’Évaluation des politiques.

- Une fois la demande validée, le moteur de politique détermine si l’utilisateur peut remplir la demande.

- Le moteur de politique achemine la demande approuvée au catalogue de ressources pour une instance de la ressource.

- Il en résulte la création de la session de flux de données dans le tunnel microsegmenté chiffré dont la durée correspond uniquement à celle de la session.

- Pendant la session, l’analyse comportementale est appliquée dans le cadre de la surveillance continue, et chaque paquet fait l’objet d’une surveillance pour en assurer l’entière conformité aux exigences relatives à la sécurité et aux politiques.

Les tendances émergentes dans l’industrie et les risques qu’elles imposent de manière intrinsèque nécessitent l’adoption d’un nouveau paradigme dans l’approche de la sécurité; ce paradigme est la ZTA. Cette nouvelle approche renonce à toute confiance implicite (des utilisateurs ou de l’emplacement), suppose une hostilité au sein du réseau, remplace les idées obsolètes de sécurité basées sur l’emplacement physique et passe à un modèle dynamique axé sur les politiques concernant l’utilisateur, l’appareil et l’application. Historiquement, les réseaux de protocole Internet (IP) ont été conçus dans le but de détecter facilement les périphériques sur le réseau. Cette approche ne suffit plus pour assurer la sécurité, alors que le concept de ZTA sans droit d’accès implicite (c’est-à-dire un réseau sombre) permet à un utilisateur de voir uniquement les périphériques et les applications qu’il souhaite voir ou auxquels il prévoit accéder. Cela réduit de manière importante plusieurs des risques associés à une faille de sécurité typique. Plus important encore, cette approche prend en charge les nuages publics, hybrides et privés, ainsi que l’accès aux systèmes physiques hérités. La figure 2 montre la complexité de l’environnement d’entreprise moderne, qui héberge de nombreux systèmes informatiques, y compris des solutions de fournisseurs mixtes ou des systèmes en nuage privé.

6.2. Télétravail et accès à distance protégé

Les événements récents ont poussé les services technologiques dans presque tous les secteurs à s’adapter rapidement à un changement de lieu de travail. En réaction à la pandémie de COVID-19, la plupart des organisations ont été contraintes d’adopter le télétravail et un modèle de travail nécessitant un accès à distance. Ce changement de lieu a poussé ces services jusqu’au point de rupture, mais il a également permis de mettre au point des solutions innovantes pour répondre à ces besoins. Bien que fonctionnelles, les applications de réseau privé virtuel (RPV) traditionnelles ou de bureau à distance n’étaient généralement pas adaptées pour permettre à la majorité des travailleurs de les exploiter simultanément. Le service d’accès sécurisé en périphérie (SASE) est devenu chose commune avec une visibilité croissante des principaux groupes de recherche (p. ex., Gartner, Deloitte et KPMG) et a connu une croissance exponentielle dans l’adoption de leurs services. Ce qu’on voyait comme étant marginal il n’y a pas si longtemps est désormais courant et occupe une place centrale dans de nombreuses stratégies de « feuille de route ».

6.3. Infrastructure définie par logiciel (IDL)

Les réseaux hérités ont bien servi à leur époque, mais les demandes nouvelles et changeantes imposées à ces installations en révèlent les lacunes. La mise en œuvre est longue, les changements sont lents et les coûts sont élevés, pour ne citer que quelques-uns des défauts les plus courants mentionnés par les intervenants. Le concept fixe, bien que très performant et prévisible, est également à l’origine de la nature statique de l’infrastructure. En outre, il a été observé que le modèle de trafic au sein du réseau d’entreprise a évolué. Avant, la majorité du trafic allait de l’entreprise vers le consommateur ou vers une autre entreprise (trafic nord-sud). Récemment, toutefois, le sens de la majorité du flux de données a changé; il reste au sein de l’organisation (trafic est ouest). Cette évolution du flux de trafic modifie les risques de sécurité et l’exposition à ces risques qui nécessitent une diligence supplémentaire au sein de l’entreprise. Par le passé, on considérait que le flux de données interne était fiable uniquement en fonction de son emplacement au sein de l’entreprise. Les statistiques récentes sur les atteintes à la protection des données montrent que plus de 80 %Note de bas de page 4 d’entre elles proviennent d’une exposition ou d’une compromission internes. De plus, à mesure que la demande d’accès à partir de l’extérieur de l’organisation augmente, il est essentiel de pouvoir passer à un modèle qui traite chaque demande d’accès aux données de manière égale, quel que soit son emplacement. Tout comme la virtualisation qui a révolutionné les paradigmes de calcul et de stockage, le réseau et les périphériques de sécurité subissent désormais un changement similaire. L’abstraction du réseau et des dispositifs de sécurité permet une flexibilité de conception qui convient mieux au nouveau modèle de technologies distribuées.

L’IDL aura une influence considérable sur l’infrastructure technologique et les modèles opérationnels. L’IDL représente un ensemble de services définis par logiciel : RLDL (réseau local qu’on retrouve couramment dans les immeubles en périphérie), REDL (options de routage intelligent sur la liaison RE), CDDL (y compris le calcul, le stockage) dans un contexte virtuel, RDL (englobe à la fois le réseau et la sécurité), qui exploitent le nouveau paradigme de la séparation des logiciels. L’IDL modifie les modèles fonctionnels traditionnels avec un matériel réseau qui utilise un logiciel spécialisé dédié.

L’IDL représente un ensemble de services définis par logiciel, notamment les suivants :

- Réseau local défini par logiciel (RLDL) – aspect réseau local (RL) ou métropolitain (RM) du réseau d’entreprise.

- Périmètre défini par logiciel (PDL) – extension de la définition « par logiciel » à l’accès à distance pour assurer la souplesse du télétravail et l’accès à distance selon le concept de « connexion en tout lieu ».

- Réseau étendu défini par logiciel (REDL) – transport des utilisateurs des directions générales, des régions et des utilisateurs à distance vers les centres de données d’entreprise (CDE), l’administration centrale (dans la région de la capitale nationale) ou les services infonuagiques.

- Centre de données défini par logiciel (CDDL) – (calcul, stockage, réseau et sécurité virtualisés), généralement dans le contexte d’un hyperviseur.

- Réseau défini par logiciel (RDL) – terme générique le plus souvent associé au centre de données.

L’IDL changera la façon dont les technologies seront déployées à l’avenir, alors qu’elles ne nécessiteront plus de matériel spécifique pour des fonctionnalités nouvelles ou améliorées. En outre, les avantages de l’IDL l’emporteront largement sur l’incidence potentielle liée au débit qu’on remarque parfois lorsque des périphériques matériels hautement optimisés (fonctionnant à une vitesse proche de la ligne) sont remplacés par des périphériques logiciels.

L’IDL favorise la souplesse des ressources grâce à l’application de fonctions qui lui sont propres. Les modifications à la demande des caractéristiques de l’infrastructure, telles que la capacité, la vitesse, la qualité de service et la sécurité, sont mises en œuvre à l’aide des technologies d’IDL. Ce type de fonctionnalité permet un approvisionnement rapide et efficient en ressources, ce qui se traduit par une efficience opérationnelle, une utilisation rentable des ressources et, finalement, la satisfaction du client grâce à l’amélioration des offres de services.

L’IDL découple le matériel et le logiciel. Cela procure des fonctionnalités et une flexibilité supplémentaires à une infrastructure qui était auparavant relativement statique tout au long de son cycle de vie de trois à cinq ans. L’IDL permet à plusieurs composants logiciels de coexister sur un composant matériel donné, produisant ainsi des dispositifs multifonctions (par exemple, un routeur coexistant avec un pare-feu fournissant des fonctionnalités avancées de réseautique et de sécurité intégrées).

6.3.1. RLDL – Réseau périphérique – Services RL de bureau ou d’immeuble

Priorité correspondante du point de vue technologique : Accès défini par logiciel (RLDL)

Le RLDL détermine la façon dont les bureaux (par opposition aux individus) seront connectés au réseau local de l’avenir. Des technologies telles que le Wi-Fi 6 et la 5G offriront l’occasion de moderniser et d’améliorer l’expérience utilisateur, car elles sont exploitées comme un moyen de connectivité plus souple. Le réseau périphérique – Services de bureau ou d’immeuble comprend ce qu’il faut pour brancher les appareils des utilisateurs finaux au réseau au moyen du Wi Fi ou Wi-Fi 6 et de la 5G. Même si la stratégie ou l’approche « sans-fil d’abord » simplifiera la connectivité des utilisateurs, réduira les coûts d’aménagement et améliorera l’expérience utilisateur, certains appareils (comme les imprimantes et les postes de vidéoconférence) ne sont pas pratiques relativement à la connectivité sans fil. Cette approche permettra également une plus grande prévisibilité dans l’acheminement du trafic vers ces appareils et à partir de ceux-ci, offrant une optimisation du trafic.

Les performances du réseau sont d’une importance cruciale pour les immeubles en périphérie – services de bureau ou d’immeuble et pour la connectivité Internet directe (REDL) qui permet l’accès aux utilisateurs (contrairement à un retour vers des pare-feu centralisés) et doivent être envisagées comme un moyen d’améliorer l’efficience et l’efficacité du réseau. Considérant que jusqu’à plus de 60 % du trafic réseau est lié aux documents de « bureau » (qui seront destinés à Office 365), les liaisons d’accès direct à Internet (DIA) et le REDL peuvent réduire concrètement le trafic du réseau au sein du réseau de base du GC tout en améliorant simultanément l’expérience de l’utilisateur type. Dans le cadre de la stratégie d’IDL, avec une conception améliorée et des changements aux politiques à la fois dans le réseau et dans les domaines de sécurité, cela servira à améliorer la performance des applications et, par conséquent, l’expérience utilisateur. Compte tenu de l’adoption des services infonuagiques, des attentes relatives à l’intégration des appareils de l’IdO et de l’adoption croissante du mode « Prenez vos propres appareils » (PAP), il est raisonnable de supposer que l’ancienne approche de protection du périmètre ne suffira pas. Le modèle à zéro confiance offre la souplesse et la capacité de gestion qui seront nécessaires pour l’état futur; il devrait donc être envisagé pour une intégration précoce dans le cadre de la mise en œuvre de la stratégie en matière de réseau et de sécurité.

6.3.2. Accès à distance – Périmètre défini par logiciel (PDL)

L’accès à distance repose sur la façon dont les utilisateurs se connectent à distance aux services du GC.

Priorité correspondante du point de vue technologique : PDL

Dans ce contexte, l’accès à distance est défini comme toute connexion où un utilisateur n’est pas directement branché à un réseau du GC en utilisant une infrastructure filaire traditionnelle ou un service Wi-Fi avec accès direct au réseau de l’organisation.

Les nouvelles technologies telles que la 5G et le Wi-Fi 6 modifieront les services du « dernier kilomètre » des utilisateurs à moyen terme. Des changements sont déjà en cours dans la façon dont les appareils des utilisateurs finaux à distance sont sécurisés dans des domaines comme l’authentification des utilisateurs et la protection des points terminaux pour les ordinateurs portatifs, les téléphones mobiles et les tablettes. Ces changements et leur incidence sur les exigences en matière de sécurité de ces appareils imposent de nouvelles contraintes sur la façon dont les services d’accès à distance seront mis en œuvre à l’avenir. Une authentification robuste des utilisateurs est essentielle dans un environnement de ZTA, dont l’authentification multifacteur (AMF) à l’échelle du GC représente un aspect essentiel. En raison de l’adoption du mode PAP, de l’IdO et des applications et services hébergés dans le nuage, il devient clair que le contrôle du périmètre n’est plus facilement définissable. Compte tenu de cette « perte de contrôle », de nouvelles mesures d’atténuation doivent être mises en place pour sécuriser l’entreprise. La ZTA nous offre cette fonctionnalité. En mettant l’accent sur la sécurité entre l’utilisateur final (sa session) et l’application, quel que soit l’endroit où il se trouve, le flux de données peut être sécurisé et rendu conforme à la politique. Cette façon de faire touche deux aspects clés de la sécurité : premièrement, l’utilisateur n’a accès qu’aux applications qu’il est autorisé à utiliser, et deuxièmement, le modèle à zéro confiance sous-entend une visibilité limitée. Une visibilité limitée signifie qu’un utilisateur ou un système ne peut voir ou découvrir d’autres périphériques sur le réseau à l’extérieur s’il s’agit d’une isolation basée sur des politiques (voir microsegmentation).

6.3.3. Réseau étendu défini par logiciel (REDL)

Le REDL est une application spécifique de la technologie RDL appliquée aux connexions de RE, comme l’ancien point à point, l’Internet à haut débit, la 4G, la LTE ou la commutation multiprotocole par étiquette (MPLS). Le REDL connecte intelligemment les réseaux d’entreprise sur diverses liaisons au moyen d’un routage de trafic optimal. Pour ce faire, il tient compte de facteurs tels que la disponibilité de la liaison, la charge, le temps de réponse, le type de trafic et la priorité. À titre d’exemple, cette approche gère et dirige le trafic réseau des bureaux d’une direction générale destiné aux services externes, qu’ils soient dans le nuage ou dans un CDE. L’objectif du REDL est d’optimiser le flux du réseau et d’améliorer l’expérience utilisateur sur de grandes distances géographiques.

Le REDL a servi à plusieurs applications depuis sa création, mais sa principale contribution a été le remplacement des coûteuses connexions point à point ou du RE MPLS avec une connexion DIA.

6.3.4. Réseau de base et accès au nuage et à Internet du GC – RE [REDL]

Priorité correspondante du point de vue technologique : REDL

Le REDL englobe toutes les connexions en direction de l’entreprise et au sein de celle-ci. Les connexions entre le réseau périphérique et les CDE, les services en nuage et les services Internet bénéficieraient tous de la mise en œuvre du REDL. La connectivité au réseau externe décrit la façon dont le CDE se branchera aux partenaires et services connectés au nuage, à Internet et au RE du GC. Des efforts sont en cours pour réaligner la connectivité externe avec les applications SaaS en nuage existantes et à venir, dont Office 365. Les activités de migration des services traditionnels des fournisseurs de service Internet (FSI) vers les services de point d’interconnexion Internet (IXP) et de point d’interconnexion du nuage (CXP) offriront des possibilités d’intégration du REDL avec un accès contrôlé aux ressources externes.

Alors que SPC se tourne vers le REDL, il peut tirer des avantages significatifs de son déploiement :

- optimiser le flux de trafic pour améliorer l’expérience utilisateur;

- offrir des options à moindre coût pour la connectivité au RE du GC à partir d’emplacements gouvernementaux plus petits ou éloignés;

- améliorer la sécurité du réseau grâce à des capacités de sécurité intégrées améliorées dans les solutions de type REDL;

- tirer parti des capacités logicielles du REDL pour rapidement apporter des modifications à la configuration ou offrir de nouveaux services;

- offrir la possibilité de fournir (dans certains cas) une connectivité Internet locale sécurisée sans avoir à rediriger le trafic Internet vers les CD du GC, ce qui améliorera les performances à venir des solutions Internet, dont Office 365;

- permettre un meilleur débit réseau que les solutions basées seulement sur la MPLS, car les plateformes REDL tireront parti du choix du « chemin intelligent » pour optimiser les performances du réseau;

- optimiser l’utilisation et les performances du réseau grâce aux protocoles de routage prenant en charge les applications;

- favoriser la résilience – compte tenu de la nature du REDL, qui consiste à définir le trafic sur plusieurs lignes ou routes, l’interruption ou le retard sur une route est automatiquement détecté et le trafic est acheminé vers un autre chemin;

- donner rapidement des capacités d’approvisionnement en tant que mécanisme de basculement, tel que la 4G, la LTE ou, à l’avenir, la 5G en cas de défaillance du circuit primaire.

- Il existe plusieurs cas d’utilisation possible du REDL dans l’environnement de réseau du gouvernement à la fois dans l’état actuel et à venir (par exemple, des sites gouvernementaux de petite à moyenne taille utilisant des circuits de MPLS coûteux).

- Les emplacements éloignés (en particulier à l’extérieur du pays) doivent renvoyer le trafic Internet vers un centre de données du GC, puis « rediriger » le trafic vers Internet pour les services Internet, ce qui crée des délais aller-retour importants, en plus de nuire à l’expérience de l’utilisateur à distance.

Alors que SPC commence à envisager une stratégie de type REDL, la situation actuelle des fournisseurs de REDL doit être examinée. De nombreux fournisseurs en sont encore aux premières étapes de la définition de leurs solutions de REDL et peuvent ne pas avoir les capacités que SPC exige. Cependant, certaines organisations proposent désormais également des solutions de REDL entièrement gérées qui devraient être considérées comme faisant partie d’une stratégie d’exploitation du réseau plus large.

6.3.5. Centre de données d’entreprise et services de réseau central [CDDL et RDL]

Priorité correspondante du point de vue technologique : CDDL et RDL

Les technologies CDDL et RDL offrent les moyens d’assurer la prestation de services de connectivité entre les CDE, ainsi qu’à l’intérieur même de ces centres, de même que les interconnexions entre les périphériques de stockage virtuels et physiques, les dispositifs de sécurité et toute autre plateforme de centre de données. Dans le CD, CDDL renvoie à l’ensemble des services d’IDL (calcul, réseau, stockage, etc.) qui sont utilisés dans le cadre de la topologie du CD.

6.3.5.1. Centre de données défini par logiciel (CDDL)

Le CD défini par logiciel (qui utilise une architecture de réseau sous-jacent et de réseau superposé) est la prochaine évolution logique par rapport à l’architecture traditionnelle à trois niveaux pour les CD hautement virtualisés où la mobilité de la machine virtuelle (MV), les périmètres zéro confiance, les services de réseau à la demande et l’informatique en nuage représentent des priorités élevées. Cette architecture de la prochaine génération fournit un nombre de sauts, une latence et une bande passante cohérents entre tous les périphériques qui font partie du réseau. Certaines des exigences clés d’un centre de données moderne défini par logiciel sont les suivantes :

- l’automatisation simplifiée grâce à un modèle de politique axé sur les applications;

- la gestion, l’automatisation et l’orchestration centralisées;

- l’optimisation mixte de la charge de travail et de la migration/l’équilibrage de la charge;

- l’environnement d’architecture mutualisée sécurisé et évolutif;

- les périmètres à zéro confiance;

- l’extensibilité et l’ouverture – source ouverte, interfaces de protocole d’application (API) ouvertes et flexibilité logicielle ouverte pour les équipes responsables des opérations de développement et d’intégration des partenaires de l’écosystème.

La structure de CDDL offre une virtualisation de réseau intégrée pour toutes les charges de travail connectées, alors que le contrôleur peut gérer les périphériques physiques ainsi que les commutateurs virtuels.

Le nouveau modèle d’infrastructure de conception logicielle passera d’un modèle d’entreprise unique à un modèle de fournisseur de services prenant en charge une architecture mutualisée. Étant donné que l’architecture évolue vers un modèle de fournisseur de services, le nouveau centre de données évoluera également vers ce même modèle et se procurera une grande partie de son architecture auprès des fournisseurs infonuagiques. Les emplacements physiques des CD auront une influence sur la conception de ceux-ci, et ce, de deux façons principales : la proximité de l’IXP ou du CXP et la distance par rapport au CDE. Dans le premier cas, la présence d’un fournisseur de services IXP/CXP plus rapproché permettra une évacuation plus précoce du trafic SaaS (Office 365, qui représente environ 60 % du trafic réseau). Dans l’autre cas, une plus grande distance par rapport au CDE imposera une plus grande latence, c’est une simple question de physique – nous sommes limités à la « vitesse de la lumière ».

6.3.5.2. Réseau défini par le logiciel (RDL)

En termes courants, le RDL permet de séparer le « plan de contrôle » du « plan de données », alors que certaines solutions ajoutent le « plan de gestion » comme séparation supplémentaire. Ces couches de séparations permettent de modifier le plan de contrôle (couche d’instructions) sans avoir de répercussion sur le plan de données (c’est-à-dire que les paquets continuent à se déplacer). Cette approche permet de traiter le réseau sous-jacent physique indépendamment des couches « superposées ». Ces superpositions au niveau du réseau central dans le CDE acceptent une ou plusieurs superpositions qui peuvent servir d’interface pour différents concepts. Par exemple, un CD type possède une collection de matériel physique constituant le réseau sous-jacent. Sur ce réseau, on trouve une première couche de recouvrement qui concerne la gestion de la couche physique. Ensuite, en option, le CDDL pourrait assurer une autre superposition distincte pour le contrôle des dispositifs relatifs au réseau et à la sécurité qui s’y trouvent.

Comme cela a été indiqué précédemment, le RDL virtualise et sépare les services fonctionnels des appareils du réseau dans le plan de contrôle et le plan de données. Dans le réseau central, cela peut offrir des avantages considérables lorsqu’on désire modifier, ajouter ou supprimer des ressources. L’interaction avec le CDDL peut reposer davantage sur l’automatisation, réduisant le besoin d’intervenir manuellement pour étendre l’empreinte des ressources physiques du CDDL, éliminant ainsi les complexités de la planification et de la programmation multiéquipes pour les activités de routine. Des interactions similaires avec le REDL peuvent accroître l’efficacité et optimiser les itinéraires du trafic qui entre dans le CDE et qui en sort.

7. Feuille de route pour l’adoption

Dans le présent document, on utilise des piliers stratégiques pour décomposer la stratégie en parties consommables : connectivité, contrôle d’identité et d’accès, et surveillance. La connectivité englobe les dispositifs de réseautique traditionnels comme infrastructure sous-jacente (p. ex., commutateurs, routeurs, pare-feu et équilibreurs de charge). Dans ce contexte, la connectivité introduit également la définition par logiciel pour améliorer les services traditionnels. L’adaptabilité et l’optimisation de l’infrastructure permettent ainsi une optimisation en cascade des services d’application. Le contrôle de l’identité et de l’accès intègre les services d’identité et de sécurité modernes vers des options évolutives les plus avancées, notamment : l’authentification intrinsèque sans mot de passe, la gestion d’accès privilégié (GAP) et la gouvernance des identités centralisées, et l’authentification unique adaptative contextuelle. La surveillance dans ce cas comprend également la collecte, le traitement et la diffusion de l’ensemble des données du réseau (performances et disponibilité), de la sécurité (utilisateurs, contexte de l’appareil, accès, authentification et incidents) et des données d’application (utilisation, distribution) pour faire place aux futures solutions qui tireront parti de l’intelligence artificielle (IA) et de l’apprentissage automatique (AA) pour optimiser l’expérience utilisateur en accédant aux renseignements requis grâce à l’automatisation et à l’orchestration. De plus, une nouvelle approche en matière d’approvisionnement doit être adoptée afin de s’adapter aux progrès technologiques et de répondre aux attentes des utilisateurs en ce qui a trait à la prestation de services en temps opportun. On s’attend notamment à ce que les services soient rendus dans les quelques heures ou jours qui suivent, et non quelques semaines ou mois plus tard. Un facteur clé de l’approche consiste à miser sur l’IDL pour mettre en place une infrastructure de réseau et de sécurité.

La figure 4 montre les piliers stratégiques et la manière dont leur évolution, associée à une nouvelle approche en matière d’approvisionnement, est nécessaire pour l’IDL et la ZTA et pour qu’elle évolue finalement vers une innovation améliorée des applications et services, de l’intelligence artificielle pour les opérations informatiques (AIOps) et de l’orchestration et de l’automatisation de la sécurité et intervention (OASI).

7.1. Piliers stratégiques

Description textuelle – Figure 4 : Piliers stratégiques

La figure décrit les services de base regroupés en trois piliers, afin de les harmoniser avec les futures initiatives de mise en œuvre et de pouvoir faire un renvoi à ceux-ci. Les avantages généraux comprennent l’innovation des applications et des services, l’intelligence artificielle pour les opérations informatiques (AIOps) et l’orchestration et l’automatisation (OASI)

Pilier 1 : Connectivité

- Base de l’architecture réseau

- RDL, RL|RE|RDC

- Réseau sous-jacent/réseau superposé

- Automatisation et orchestration

- Configuration uniforme

Pilier 2 : Contrôle de l’identité et de l’accès

- Sécurité

- Souplesse du périmètre

- Accès zéro confiance

- Approche axée sur l’identité

Pilier 3 : Surveillance continue

- Réseau

- Sécurité

- Opérations

- Applications

Ces piliers sont fondés sur l’infrastructure physique de base.

La présente section du document décrit les trois piliers stratégiques essentiels qui constituent le fondement de la stratégie de réseau et de sécurité. Ces trois capacités appuient vision d’avenir en matière de réseau et de sécurité de SPC et sont harmonisées avec l’approche d’entreprise SPC 3.0 et le Plan stratégique des opérations numériques de 2018 2022. Cette section a pour but de décrire l’état final souhaité pour SPC dans chacun de ces domaines. Bien que ces capacités ne soient pas toutes réalisables à court terme, la feuille de route ultérieure et les activités connexes décrivent la voie à suivre à moyen terme pour réaliser l’état futur décrit dans la section.

7.2. Pilier 1 : Connectivité

7.2.1. Aperçu

La connectivité en tant que pilier repose sur l’infrastructure physique fondamentale sous-jacente pour offrir les services définis par logiciel sur les aspects du réseau qui concernent le RL, le RE et le réseau de centres de données (RCD). Ceci permet au réseau sous-jacent et au réseau superposé définis par logiciel de séparer le plan de contrôle du plan de données, afin d’isoler la gestion du réseau de la couche de transmission de paquets. Il s’agit d’une approche centralisée qui permet non seulement d’améliorer la cohérence de la configuration des appareils en automatisant l’orchestration, mais également de réduire les services gênants qui ont des répercussions sur les performances.

La connectivité au sein du réseau du GC et la stratégie en matière de réseau et de sécurité peuvent être classées en quatre grands domaines :

- Réseau périphérique – Services de bureau ou d’immeuble – RL

- Service de base et accès au nuage et à Internet du GC – RE

- RCD – CDE et services de réseau central

- Accès à distance

Chaque domaine présente sa propre complexité et des possibilités d’amélioration des communications au sein du GC en intégrant la panoplie de services de réseau et de sécurité requis, comme la gestion des identités et des accès, la confiance zéro, le nuage d’abord, le sans-fil d’abord et d’autres compétences. L’IDL rendra également ces réseaux plus souples et plus efficaces.

7.2.2. État actuel

Le GC gère actuellement un réseau hérité complexe, procurant des services de TI de base à environ 4 000 sites et 5 000 immeubles, en plus de brancher des centaines de milliers d’appareils pour les employés du GC, les entrepreneurs et la population canadienne.

Réseaux intra-immeubles

Il n’existe présentement aucune norme en matière d’infrastructure; chaque ministère présente des configurations physiques et logiques, des procédures d’exploitation, des niveaux de service et des cas d’utilisation différents. Pour cette raison, un effort de « développement de services standard » est nécessaire.

La majorité de l’infrastructure intra-immeubles existant dans les immeubles à un ou plusieurs locataires utilise un câblage fixe traditionnel vers les terminaux. L’utilisation de l’infrastructure câblée pour les appareils des utilisateurs finaux diminue régulièrement avec l’acceptation et le déploiement continus de la connectivité basée sur l’accès sans fil (Wi-Fi).

L’infrastructure, l’équipement et le câblage de réseau intra-immeubles ont plusieurs gardiens, ce qui entraîne une complexité des modèles opérationnels avec des stratégies disparates pour les technologies, les fournisseurs, le déploiement, la maintenance et les opérations. Des centaines de projets individuels sont prévus ou en cours pour préserver, actualiser ou remplacer ces environnements sans stratégie globale ou intégrée.

Réseaux inter-immeubles

Les réseaux inter-immeubles sont constitués d’un ensemble de composants et de services de réseau qui assurent le transport de données entre les immeubles et les CD, au pays et à l’étranger, et s’étendent souvent sur des réseaux externes (p. ex., Internet, nuage, etc.), y compris les éléments suivants :

- Le transport inter-immeubles assure le transport du « dernier kilomètre » vers plus de 4 000 sites, dont plus de 400 comptent plusieurs occupants.

- Les services de base inter-immeubles assurent des services de transport par fibre noire à plus de 220 sites (centralisés dans la région de la capitale nationale) et des interfaces de réseau à réseau (IRR) pour la connectivité intranet et extranet.

- Les connexions au réseau satellite sont utilisées dans plus de 30 ministères pour des communications secrètes et essentielles aux missions avec plus de 6 000 terminaux mobiles.

- Les réseaux internationaux sont déployés dans le cadre de centaines de missions canadiennes et déployés au sein des forces armées dans le monde entier en tant que réseaux privés du GC. Les technologies comprennent une combinaison de déploiements terrestres et par satellite (VSAT).

La plupart des services énoncés ci-dessus ont fait l’objet d’un catalogage et d’une impartition en tant que contrats à long terme avec différents fournisseurs de services de télécommunications. SPC s’est occupé de la gérance de l’architecture du réseau.

Réseaux des CDE

En plus des quatre nouveaux CDE de SPC, les ministères partenaires disposent d’environ 500 anciens CD qui seront consolidés dans le cadre des efforts continus de SPC visant à consolider les CD. Plus de 50 de ces CD sont considérés comme des déploiements d’envergureNote de bas de page 5.

La plupart de ces CD ont été déployés avant l’adoption de normes d’infrastructure communes. Il existe donc peu de points communs dans les structures de réseau et les configurations sous-jacentes. Certains projets antérieurs visant la consolidation de CD se sont révélés difficiles.

En plus des environnements de production, il faut également tenir compte des environnements intégrés de préproduction ou de laboratoire dans le cadre de cette stratégie. À l’heure actuelle, les laboratoires d’essais ne sont pas intégrés à tous les composants et nombre d’entre eux sont limités en raison des limites relatives aux ministères et organismes. Cette situation, combinée à la segmentation du réseau, rend difficiles l’essai et la validation des futurs déploiements de l’état, ce qui augmente le risque pour le projet. On a déjà programmé l’élaboration de centaines d’applications. Si on ne dispose pas d’installations d’essai standard avant la production des logiciels, du matériel et de l’infrastructure, la cohérence de l’intégration représentera tout un défi.

Les difficultés actuelles dans ces domaines de connectivité du réseau entraînent plusieurs défis généraux pour le GC :

- Des processus manuels, effectués sur un appareil à la fois, sont nécessaires afin de gérer le réseau. Par conséquent, beaucoup de temps et d’efforts peuvent être requis pour apporter des modifications au réseau.

- Une mauvaise télémétrie et un manque d’instrumentation normalisée limitent les capacités en ce qui concerne la production de rapports, puisque l’optimisation du réseau repose sur les « meilleures hypothèses ».

- Le manque de normalisation dû aux silos technologiques et aux politiques d’approvisionnement rend le support et l’intégration beaucoup plus complexes.

- L’asservissement ou la dépendance à des fournisseurs à différents niveaux du réseau a une incidence sur la capacité du GC d’adopter les technologies futures au fur et à mesure que le secteur des TI évolue et donne lieu à des achats auprès de fournisseurs uniques.

Connectivité au réseau externe – traditionnelle

Les partenaires de SPC sont connectés aux services en nuage public des manières suivantes :

- création d’un tunnel sur les réseaux privés virtuels (RPV) existants fournis par SPC, créant essentiellement un tunnel dans un tunnel;

- exploitation des lignes fournies par les opérateurs de télécommunications telles que la ligne d’abonné numérique (DSL) et le câble;

- utilisation de solutions de RPV de site à site dans le cadre desquelles un RPV est établi sur le pare-feu géré par le client dans le nuage public;

- recours à des solutions OpenVPN (RPV ouvert, telles que le serveur d’accès OpenVPN) si elles sont prises en charge par le fournisseur du nuage public.

La seule solution approuvée par SPC que les clients peuvent utiliser est l’utilisation de solutions OpenVPN qui consistent pour SPC à offrir un poste de travail sécurisé et spécialisé permettant au client d’établir la connectivité avec le fournisseur du nuage public. La connectivité décrite ci-dessus est prise en charge uniquement pour les données non classifiées et de niveau Protégé A. Elle ne comprend pas le niveau de sécurité Protégé B ou un niveau de classification supérieur. Les partenaires de SPC exploitent aussi actuellement les solutions MPLS et RPV pour la connectivité aux services du RE du GC.

Au moment de la rédaction du présent document de stratégie, des efforts sont en cours pour étendre l’empreinte de sortie et d’entrée du GC aux services en nuage; cela inclura Office 365 et d’autres services de SaaS en nuage. Un accès direct sans RPV sera mis en place pour optimiser le trafic et réduire la latence, améliorant ainsi ultimement l’expérience de l’utilisateur.

7.2.3. État futur

Dans l’état cible du GC, les réseaux sont basés sur des normes de système ouvert, hautement automatisé et finalement offert en tant que service au moyen d’un portail Web, alors que les changements à la connectivité du réseau prennent quelques secondes ou minutes, plutôt que des jours ou des semaines. La réseautique basée sur l’intention et associée à l’analyse du réseau permettra de procéder à l’optimisation dynamique du réseau pour répondre aux exigences changeantes sur les plans de la connectivité et de la performance.

En outre, le GC, en tant qu’entreprise, disposera d’un espace commun pour élaborer des essais, ainsi qu’intégrer, mettre en scène et réparer des réseaux sous-jacents, des réseaux superposés et des applications. En utilisant la virtualisation et des réseaux sous-jacents communs, la construction d’une installation de préproduction de composants communs représentera un service à la demande. Les développeurs ne seront plus isolés en raison des limites ministérielles et des segments du réseau, ce qui permettra d’accroître les capacités de tester et de valider (réduire les risques) les déploiements de l’état futur.

Réseaux intra-immeubles

En ce qui concerne la connectivité intra-immeubles, le GC a adopté une stratégie sans fil d’abord pour les utilisateurs finaux et les appareils de l’IdO. De plus, l’architecture du RL et du RE sera en constante expansion pour intégrer les appareils de l’IdO. Au fil du temps, l’adoption des technologies 5G modifiera les modèles de connectivité pour les terminaux accédant aux ressources du GC. Un tel processus pourrait avoir une incidence considérable sur l’utilisation de la connectivité entre un bâtiment et les services de réseau du GC, réduisant ainsi la dépendance à l’égard de la connectivité traditionnelle des immeubles, tout en augmentant la dépendance à l’égard des ressources externes et des passerelles. À moyen terme, les appareils continueront de reposer à la fois sur la connectivité Wi-Fi et cellulaire (3G/LTE/4G) à mesure que la technologie 5G atteindra sa maturité et que les prix seront analysés pour déterminer le potentiel de valeur ajoutée.

La sécurité du réseau doit évoluer au rythme du nouveau modèle de connectivité et compter sur la capacité d’identifier en toute confiance les appareils et les utilisateurs accédant aux ressources du réseau du GC, tout en offrant une connectivité et des services fiables sur n’importe quelle plateforme et n’importe quel appareil (voir la section « Contrôle de l’identité et de l’accès » pour obtenir des précisions).

Réseaux inter-immeubles

Alors que les réseaux inter-immeubles commenceront à tirer parti des technologies de l’IDL, mentionnées ci-dessus, la couche de transport inter-immeubles sous-jacente continuera à court et à moyen terme d’être principalement un modèle externalisé tirant parti des investissements dans les infrastructures déjà en place. Au fil du temps, cependant, soit à mesure que les nouveaux modèles de connectivité (5G hébergée) deviendront réellement viables, la dépendance à l’égard des infrastructures des immeubles traditionnels diminuera.

Les services de base inter-immeubles resteront probablement les mêmes pour la connectivité dans la région de la capitale nationale, car il s’agit d’une solution rentable étant donné que la majorité des immeubles du GC sont situés dans cette région.

SPC devrait continuer d’assurer la gérance de l’architecture technologique. Les contrats actuels devront être revus pour s’assurer que les services sont conformes à l’état futur de SPC 3.0.

CDE

Sur le plan du réseau, le changement transformationnel majeur dans les CDE sera le passage au RDL. Le RDL permettra d’offrir de nouveaux services de réseau et d’effectuer des changements de manière rapide. Les AIOps offriront également la possibilité d’effectuer des modifications automatisées en fonction d’éléments tels que la correction des menaces et la gestion des performances.

Le REDL jouera également un rôle dans les CDE de petite et de moyenne taille en tant que nouvelle couche de transport pour l’accès aux services Internet et au RE du GC, éliminant ou remplaçant ainsi les solutions MPLS existantes (et coûteuses).

Connectivité au réseau externe

On s’attend à ce que de nombreux clients continuent d’exploiter l’option précédemment décrite dans la section État actuel pour accéder aux données non classifiées ou de niveau Protégé A. Les données de niveau Protégé B seront accessibles en utilisant la solution de connectivité activation et défense du nuage sécurisé (ADNS). SPC a annoncé que ses clients peuvent désormais tirer parti de l’ADNS pour une connectivité de niveau Protégé B. Il a conseillé à ses clients, qui souhaitent profiter de l’ADNS, de s’assurer qu’ils satisfont à toutes les exigences de sécurité avant d’obtenir la connectivité.

À mesure que les solutions de REDL évoluent, nous verrons de plus en plus de clients tirer parti des solutions de REDL pour permettre l’accès à Internet et aux services SaaS en nuage au lieu des solutions MPLS héritées.

7.2.4. Répercussions et dépendances

Pour réussir à activer l’état cible en matière de connectivité, une seule organisation (c’est-à-dire SPC) doit avoir le pouvoir de garantir la conformité et la disponibilité d’un financement approprié. Il faudra peut-être revoir le projet de Sécurité du périmètre de l’entreprise (SPE) pour tenir compte d’un périmètre « virtualisé » qui s’étend au-delà des limites du périmètre traditionnel. Une ZTA complète devra être mise en place de manière progressive afin de tenir compte de la manière dont le projet de SPE sera harmonisé avec l’approche de ZTA.

7.3. Pilier 2 : Contrôle de l’identité et de l’accès

7.3.1. Aperçu

Un des principes clés d’une posture de sécurité à zéro confiance est la mise en œuvre d’un principe de privilège minimal et de contrôles de sécurité précis pour renforcer la sécurité de l’information à l’intérieur du périmètre du réseau du GC. L’accès aux ressources est accordé en vertu d’une approche basée sur des politiques pour sécuriser l’accès plutôt que de dépendre de la configuration manuelle des règles de pare-feu, qui est lourde, statique et sujette à des erreurs. Le mouvement latéral à l’intérieur du périmètre est sécurisé par un processus de microsegmentation. La microsegmentation réduit au minimum l’intrusion lorsqu’elle se produit inévitablement. Au lieu d’utiliser des adresses IP et des zones de sécurité pour établir des politiques de segmentation, les politiques sont basées sur des attributs logiques, plutôt que des attributs logiques, et procurent un contrôle d’accès granulaire aux applications pour les utilisateurs autorisés.

L’intention des contrôles d’accès est de garantir qu’un utilisateur autorisé a accès aux bonnes ressources (comme des bases de données, des applications ou des réseaux) et que ces ressources sont inaccessibles aux utilisateurs non autorisés. Les contrôles d’accès comprennent des mesures physiques et logiques. Les contrôles d’accès physique limitent l’accès aux armoires, aux salles et aux immeubles du réseau où se trouvent des biens physiques ou des équipements. Les contrôles d’accès logiques accordent ou empêchent l’accès aux ressources (p. ex., données, réseaux, applications et systèmes) une fois que l’identité d’un utilisateur, d’une entité ou d’un appareil a été vérifiée. Les droits d’accès logiques ou physiques sont généralement liés aux identités uniques de l’utilisateur, de l’entité ou de l’appareil. À mesure que le paysage technologique du réseau subit une transformation importante, cela augmente davantage l’importance des contrôles d’accès logiques afin de protéger les réseaux et les flux d’information du GC.

7.3.2. État actuel

Le GC a traditionnellement appliqué l’approche « château et douves » au contrôle de l’accès, ce qui vise à sécuriser le périmètre en authentifiant les utilisateurs autorisés à des points d’entrée sécurisés et en leur accordant l’accès. Les réseaux se sont étendus pour inclure un grand nombre de points finaux, et les adversaires continuent de trouver de nouvelles façons de contourner la sécurité du périmètre. La situation devient encore plus complexe en raison de l’adoption croissante des technologies mobiles qui permettent le télétravail et l’utilisation de services externalisés. Le GC a traditionnellement atténué ces menaces en établissant des zones de réseau et en déployant un nombre accru de pare-feu pour filtrer l’accès au réseau. Cependant, cette approche est devenue lourde et coûteuse, car les règles de pare-feu doivent être continuellement ajustées pour tenir compte à la fois des nouvelles menaces et du nouveau trafic autorisé.

Aujourd’hui, les Canadiens et les Canadiennes ont accès en toute sécurité aux services en ligne du GC. Pour se faire, ils se connectent avec un identifiant bancaire en ligne (comme un nom d’utilisateur et un mot de passe) provenant d’institutions financières canadiennes, s’ils ont recours au service de courtier de justificatifs d’identité, ou ils peuvent recourir au service d’identification de marque GC, appelé CléGC.