Rapport final - Audit de la planification de la continuité des activités de technologie de l'information pour les systèmes et applications essentiels à la mission à Santé Canada et à l'Agence de la santé publique du Canada - Septembre 2016

Télécharger le format de rechange

(Format PDF, 397 Ko, 39 pages)

Organisation : Santé Canada et Agence de la santé publique du Canada

Date publiée : 2016-12-16

Télécharger le format de rechange

(Format PDF, 397 Ko, 39 pages)

Organisation : Santé Canada et Agence de la santé publique du Canada

Date publiée : 2016-12-16

Version traduite. En cas de divergence entre le présent texte et le texte anglais, la version anglaise a préséance.

Table des matières

- Sommaire

- A - Introduction

- B - Constatations, recommandations et réponses de la direction

- C - Conclusion

- Annexe A - Champs d'intérêt et critères

- Annexe B - Grille d'évaluation

- Annexe C - Tableau RACI (responsabilité, approbation, consultation, information)

- Annexe D - Liste des systèmes/applications essentiels à la mission, en date de 2011-2012

- Annexe E - Description des systèmes et applications essentiels à la mission mis à l'essai

- Annexe F - Liste des sigles et définitions

Sommaire

L'audit était axé sur les systèmes et applications essentiels à la mission (AEM) de Santé Canada (SC) et l'Agence de la santé publique du Canada (ASPC). Tous les services essentiels offerts par SC et l'ASPC dépendent d'une ou plusieurs AEM étant fonctionnelles lors d'une interruption des activités. La planification de la continuité de la technologie de l'information (TI) est un élément clé de la planification de la continuité des activités. La prestation de services essentiels pourrait être compromise de façon importante ou non effectuée si les AEM ne sont pas disponibles lors d'une interruption des activités ou d'une catastrophe. Les plans de continuité des activités de TI (communément appelés plans de reprise des activités après catastrophe) et les plans de continuité des activités sont indispensables pour la prestation de services essentiels pour SC et l'ASPC.

L'objectif de l'audit était d'évaluer l'efficacité du cadre de contrôle de gestion en place pour permettre la planification de la continuité des activités de TI de HC et de l'ASPC pour les AEM qui soutiennent la prestation de services essentiels aux Canadiens et Canadiennes. L'audit a été mené selon les Normes relatives à la vérification interne au sein du gouvernement du Canada et les Normes internationales pour la pratique professionnelle de l'audit interne. Les procédures exécutées et les données probantes recueillies ont été suffisantes et appropriées pour assurer l'exactitude de la conclusion de l'audit.

Bien qu'il existe une structure de gouvernance en place pour la planification de la continuité des activités, SC et l'ASPC pourraient tirer profit de l'intégration de la planification de la continuité des activités de TI pour les AEM dans la structure de gouvernance de la continuité des activités. Les rôles et les responsabilités sont bien définis pour ce qui est de la planification de la continuité des activités; toutefois, les rôles et responsabilités de tous les intervenants clés participant à la planification de la continuité des activités de TI devraient être plus clairement définis et communiqués.

L'obligation de déterminer et d'entretenir une liste des AEM est l'un des éléments les plus importants de la planification de la continuité des activités de TI, puisque ceux-ci ont une incidence importante sur la détermination des priorités et la répartition des ressources. SC et l'ASPC procèdent actuellement à la mise à jour de la liste des AEM. Cet exercice, dirigé par le directeur de la Direction de la gestion nationale de la continuité des activités, doit être entièrement consigné et amélioré pour faire en sorte que toutes les AEM sont correctement identifiées et disposent d'un plan de continuité des activités de TI.

Aucune des 11 (sept de HC et quatre de l'ASPC) AEM examinées lors de l'audit ne disposait d'un plan de continuité des activités de TI. Un plus grand effort est requis afin d'intégrer la planification de la continuité des activités de TI au Programme de planification de la continuité des activités. Plusieurs documents clés nécessaires à l'élaboration des plans de continuité des activités de TI étaient manquants, obsolètes ou incomplets. Les coordonnateurs de la continuité des activités de la Direction générale ou de HC doivent questionner ou vérifier l'existence et l'exhaustivité des documents requis.

La planification de la continuité des activités de TI doit être identifiée comme un risque pour SC et l'ASPC, même si elle est reconnue comme étant un risque dans plusieurs évaluations des risques et des menaces relatives aux AEM et dans l'autoévaluation de la gestion de la sécurité des TI de HC et de l'ASPC. Des plans d'action doivent être préparés pour assurer l'atténuation des risques. Les plans des TI et le plan stratégique de gestion des TI de HC et de l'ASPC doivent tenir compte des risques que présente la planification de la continuité des activités de TI.

Bien qu'il y ait une entente d'affaires entre SC, l'ASPC et Services partagés Canada, l'audit a révélé que les niveaux de service doivent être précisés quant au rétablissement des AEM, fournissant ainsi une assurance officielle aux propriétaires d'entreprises que les AEM peuvent être rétablies dans le délai prédéterminé à la suite d'une interruption ou d'une catastrophe.

Des mesures sont nécessaires de la part de la haute direction afin :

- d'intégrer la planification de la continuité des activités de TI pour les systèmes et applications essentiels à la mission dans la structure de gouvernance de la planification de la continuité des activités, y compris une meilleure définition et communication des rôles et des responsabilités pour la planification de la continuité des activités de TI;

- d'évaluer davantage les risques liés à la planification de la continuité des activités de TI;

- de veiller à ce que des évaluations des menaces et des risques actuelles soient en place pour tous les systèmes et applications essentiels à la mission et les plans d'action;

- d'achever et de consigner le processus d'identification et d'approbation de la liste des systèmes et applications essentiels à la mission;

- de veiller à ce qu'une entente sur les niveaux de service ou d'autres ententes officielles sur les activités soient en place avec les fournisseurs de service et qu'elles décrivent les niveaux de service pour le rétablissement des systèmes et applications essentiels à la mission;

- de veiller à ce qu'un plan de continuité des activités de TI complet existe pour tous les systèmes et applications essentiels à la mission.

La direction souscrit aux six recommandations et a fourni un plan d'action qui renforcera le cadre de contrôle de gestion pour la planification de la continuité des activités de TI pour les systèmes et applications essentiels à la mission.

A - Introduction

1. Contexte

La Politique sur la sécurité du gouvernement (2009) du Conseil du Trésor du Canada (CT) définit les services essentiels à la mission comme étant les services dont la compromission, du point de vue de la disponibilité ou de l'intégrité, porterait un grave préjudice à la santé, à la sûreté, à la sécurité ou au bien-être des Canadiens et des Canadiennes, ou encore au fonctionnement efficace du gouvernement.

Santé Canada (SC) et l'Agence de la santé publique du Canada (ASPC) offrent sept services essentiels aux Canadiens et Canadiennes, comme suit :

- Gérer les risques et coordonner une intervention nationale liée à des substances précises (par exemple, substances chimiques, biologiques, radiologiques et nucléaires) et des situations d'urgence;

- Assurer la sécurité des produits de santé, des médicaments, de l'eau potable et de la nourriture;

- Offrir des soins de santé primaires essentiels, la protection de la santé publique et des prestations de santé aux Premières Nations et aux Inuits, conformément au rôle fédéral existant;

- Offrir des conseils de santé en temps opportun et un accès aux services de santé d'urgence au public voyageur et aux personnes qui jouissent d'une protection internationale au Canada et dans les ministères provinciaux et territoriaux de la Santé;

- Gérer les services des substances réglementées (par exemple, la marijuana médicale et la méthadone);

- Offrir des communications stratégiques et en temps de crise (par exemple, avertissements publics et avis en temps de crise);

- Assurer la mise en place de mesures et d'interventions d'urgence contre les maladies infectieuses.

SC et l'ASPC comptent beaucoup sur la technologie de l'information (TI) pour fournir des services essentiels aux Canadiens et aux Canadiennes. De plus en plus, les processus opérationnels sont automatisés et intégrés à des systèmes de TI complexes et très efficaces. Dans la plupart des cas, les systèmes de TI sont un facilitateur d'activités essentielles et différentes méthodes de prestation qui comprennent un contournement manuel sont impossibles. L'envers de la médaille de cette dépendance : les risques connexes et les répercussions importantes si les risques devenaient réalité. Afin de contrer les menaces liées à ces risques, les organisations mettent à jour et adaptent progressive les plans de continuité des activités (PCA) afin d'inclure les plans de continuité des activités de TI, et ce, pour répondre à leurs besoins opérationnels respectifs.

Le plan de continuité des affaires fait partie du programme de sécurité ministériel qui assurera la disponibilité des services essentiels dans une situation d'urgence. Il s'agit du plan de rétablissement à la suite d'une interruption ou d'une catastrophe afin que les activités opérationnelles normales puissent être reprises en respectant le temps d'arrêt maximal admissible (TAMA) prédéterminé.

Conformément à l'article 5.2 de la Politique sur la sécurité du gouvernement du CT, les ministères et les organismes sont responsables d'assurer la continuité des opérations et des services gouvernementaux lors d'incidents liés à la sécurité, aux interruptions ou aux situations d'urgence. À l'appui de cette politique, il y a la Norme de sécurité opérationnelle : Programme de planification de la continuité des activités du Secrétariat du Conseil du Trésor du Canada (SCT). L'article 3.1 de cette norme exige que les ministères et organismes établissent un programme de planification de la continuité.

La Norme de sécurité opérationnelle : Gestion de la sécurité des technologies de l'information du SCT affirme que la planification de la continuité des activités de TI est une partie intégrante de la planification de la continuité des activités. Un des objectifs de la planification de la continuité des activités de TI est de limiter les interruptions de la disponibilité des services et des actifs essentiels des TI, appelés communément systèmes et applications essentiels à la mission (AEM). La norme opérationnelle exige également que les ministères et organismes élaborent un plan de continuité des activités de TI, aussi appelé un plan de reprise après catastrophe (PRC).

Le plan de continuité des activités de TI traite du rétablissement, dans le cas d'une interruption ou d'une catastrophe, des systèmes de TI qui sont nécessaires à la prestation de services essentiels. Il offre la possibilité de rétablir les systèmes et applications essentiels à la mission en fonction de l'objectif de délai de rétablissement (ODR). L'ODR est le temps qu'une entreprise peut fonctionner sans la disponibilité du traitement de données.

L'exigence d'identifier et de gérer une liste des systèmes et applications essentiels à la mission est l'un des éléments les plus importants de la planification de la continuité des activités de TI. Cette liste a des répercussions significatives sur la détermination des priorités et l'affectation des ressources importantes pour l'élaboration des plans de continuité des activités de TI.

Le plan de continuité des activités de TI devrait décrire les priorités du système et en matière de ressources, détailler les procédures de recouvrement et identifier les exigences liées aux renseignements, à l'équipement et au personnel, y compris les rôles et les responsabilités, nécessaires au rétablissement des AEM de HC et de l'ASPC qui sont indispensables pour la prestation de services essentiels. Les AEM sont les systèmes et applications qui sont essentiels à la prestation de services essentiels et pour lesquels il n'existe aucune autre méthode de prestation. En outre, ce sont les systèmes et applications qui causeraient le plus de tort à HC et à l'ASPC s'ils devenaient indisponibles.

2. Objectif de l'audit

L'objectif de l'audit était d'évaluer l'efficacité du cadre de contrôle de gestion en place pour permettre à HC et à l'ASPC de procéder à la planification de la continuité des activités de TI pour les systèmes et applications essentiels à la mission et qui soutiennent les services essentiels offerts aux Canadiens et Canadiennes.

3. Portée de l'audit

L'audit a examiné la gouvernance, la gestion du risque et les pratiques de contrôle de la planification de la continuité des affaires et de la fonction de planification de la continuité des activités de TI pour les systèmes et applications essentiels à la mission de HC et de l'ASPC, selon un ensemble de critères d'audit prédéfinis et établis avant le début de l'étape d'examen de l'audit (voir l'annexe A). L'audit comprenait un examen de la validité des méthodes servant à déterminer et à évaluer les services essentiels et les systèmes correspondants. De plus, l'audit a examiné les stratégies d'atténuation liées aux technologies de l'information à l'appui des services et des systèmes essentiels, afin de garantir des systèmes adéquats en situation d'urgence et de reprise après catastrophe. Enfin, la portée de l'audit était axée sur les AEM de toutes les directions générales et régions, à savoir si ces systèmes sont maintenus à l'interne ou au moyen de contrats ou d'ententes de services.

La période à l'étude est de janvier 2014 à août 2015. Cependant, les documents pertinents à la période visée par l'audit ont été examinés d'aussi loin que 2006. Le rapport a également été modifié afin de refléter les événements ultérieurs qui ont eu lieu entre août et décembre 2015.

4. Approche d'audit

L'approche d'audit comprenait un examen de la documentation, des politiques, des normes, des lignes directrices, des cadres et des processus opérationnels. Des entrevues ont été menées dans les principaux secteurs de programme responsables de la prestation de services essentiels, ainsi qu'avec l'agent ministériel de sécurité de HC (AMS), le coordonnateur du plan de continuité des activités de HC et de l'ASPC et les représentants de la Direction des services de gestion de l'information.

SC et l'ASPC ont identifié et approuvé 28 systèmes et applications essentiels à la mission (19 pour SC et 9 pour l'ASPC) en 2011-2012Note de bas de page 1. À cinq exceptions, toutes les AEM (voir l'annexe D) sont gérées depuis la région de la Capitale nationale. Des 28 AEM, un échantillon de 11 AEM dans la région de la Capitale nationale et la région du Manitoba ont été examinées afin de confirmer qu'un plan de continuité des activités de TI était en place. Parmi les 11 AEM examinées, six sont installées sur l'infrastructure de TI de Services partagés Canada, quatre sur l'infrastructure de TI de HC et de l'ASPC et une sur l'infrastructure de TI d'un fournisseur de services tiers. Il convient de noter que 23 des 28 AEM sont installées sur l'infrastructure de TI de Services partagés Canada.

L'audit a examiné les rôles et les responsabilités des activités principales liées à la planification de la continuité des activités et à la planification de la continuité des activités de TI. Ils sont présentés dans le tableau RACI (responsabilité, approbation, consultation, information), élaboré par l'équipe d'audit pour SC et l'ASPC (voir l'annexe C).

5. Énoncé de conformité

Selon le jugement professionnel de la dirigeante principale de la vérification, des procédures suffisantes et appropriées ont été suivies et des preuves ont été recueillies pour attester de l'exactitude de la conclusion de l'audit. Les constatations et la conclusion de l'audit sont fondées sur une comparaison des conditions qui existaient au moment de l'audit au regard des critères d'audit convenus avec la direction. Par ailleurs, les renseignements probants ont été réunis conformément aux Normes relatives à la vérification interne au sein du gouvernement du Canada et aux Normes internationales pour la pratique professionnelle de l'audit interne. L'audit respecte les Normes relatives à la vérification interne au sein du gouvernement du Canada, tel qu'appuyé par les résultats du programme d'assurance et d'amélioration de la qualité.

B - Constatations, recommandations et réponses de la direction

1. Gouvernance

1.1 Structure de gouvernance

Critère d'audit : Une structure de gouvernance est en place pour la planification de la continuité des activités de TI pour les systèmes et applications essentiels à la mission.

Une structure de gouvernance à l'appui de la planification de la continuité des activités et de la continuité des activités de TI pour Santé Canada (SC) et l'Agence de la santé publique du Canada (ASPC) est essentielle pour le rétablissement des systèmes et applications essentiels à la mission (AEM) dans le cas d'une interruption ou d'une catastrophe. Le Secrétariat du Conseil du Trésor du Canada (SCT) a reconnu l'importance de la planification de la continuité des activités de TI. La Norme de sécurité opérationnelle : Gestion de la sécurité des technologies de l'information (GSTI) du SCT précise que, afin de faire en sorte qu'il y ait peu ou pas d'interruptions dans la disponibilité des services et biens essentiels de TI, les ministères doivent élaborer un plan de continuité des activités de TI pour chaque AEM puis les tester et les réviser régulièrement. La Norme de sécurité opérationnelle : Programme de planification de la continuité des activités du SCT exige que le coordonnateur ministériel de la planification de la continuité des activités prévoie la tenue régulière de séances de formation, d'examens, de mises à l'essai et d'audits des AEM, qu'il fasse la liaison avec les autres ministères et organismes, le cas échéant, et qu'il collabore avec le coordonnateur de la sécurité des TI pendant tout le processus de planification de la continuité des activités.

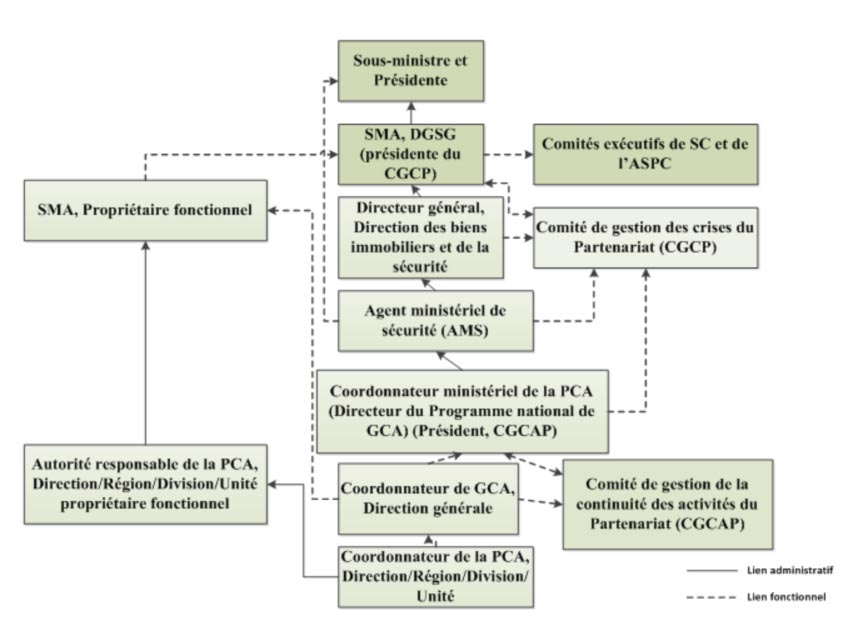

Au cours des dernières années, SC et l'ASPC ont fait des progrès dans l'amélioration de leur programme de planification de la continuité des activités. Comme la figure 1 l'illustre, SC et l'ASPC ont mis en place une structure de gouvernance pour la planification de la continuité des activités qui couvre les opérations courantes, mais qui prévoit également des mesures à prendre en cas d'interruption des activités ou de situation de crise.

Figure 1 : Structure de gouvernance de la planification de la continuité des activités - Description textuel

Santé Canada et l'Agence de la santé publique du Canada ont mis en place une structure de gouvernance pour la planification de la continuité des activités qui couvre les opérations courantes, mais qui prévoit également des mesures à prendre en cas d'interruption des activités ou de situation de crise.

Sous la direction et avec les conseils du sous-ministre de Santé Canada et de la présidente de l'Agence de la santé publique du Canada, la sous-ministre adjointe (SMA) de la Direction générale des services de gestion est responsable de la planification de de la continuité des activités, y compris les activités de TI. La SMA préside le Comité de gestion des crises du Partenariat et fait régulièrement rapport au Comité exécutif des deux organisations. Le directeur général de la Direction des biens immobiliers et de la sécurité, l'agent ministériel de sécurité et le coordonnateur ministériel de la planification de la continuité des activités œuvrent sous la direction de la SMA de la Direction générale des services de gestion; chacun de ces postes détient un lien fonctionnel avec le Comité de gestion des crises du Partenariat. L'agent ministériel de sécurité a également un lien fonctionnel avec le sous-ministre de Santé Canada et la présidente de l'Agence de la santé publique du Canada. Le Coordonnateur ministériel de la planification de la continuité des activités est aussi le directeur du Programme national de gestion de la continuité des activités et préside ainsi le Comité de gestion de la continuité des activités du Partenariat.

Au niveau de chaque direction générale, le coordonnateur de la gestion de la continuité des activités travaille en étroite collaboration avec les SMA propriétaires fonctionnels. Le coordonnateur de la planification de la continuité des activités de chaque direction, région, division ou unité collabore avec l'autorité responsable de la planification de la continuité des activités et les propriétaires fonctionnels de son entité. L'autorité responsable de la planification de la continuité et les propriétaires fonctionnels de chaque direction, région, division ou unité font rapport au SMA responsable du système ou de l'application.

L'audit était particulièrement axé sur les deux principaux comités de la structure de gouvernance de la planification de la continuité des activités. Le Comité de gestion des crises du Partenariat, présidé par la sous-ministre adjointe (SMA) de la Direction générale des services de gestion (DGSG), est responsable de la gestion et de la gouvernance de l'intervention opérationnelle et du rétablissement, ainsi que de la liaison et de la coordination des interactions au sein de HC et de l'ASPC. Le Comité de gestion de la continuité des activités du Partenariat, présidé par le directeur du Programme national de la continuité des activités, veille à ce que toutes les directions générales et les entités équivalentes soient préparées en cas d'une interruption des activités.

La planification de la continuité des activités de TI est un élément clé du programme de continuité des activités, mais il n'est pas bien identifié et décrit dans le contexte de la structure de gouvernance de la planification de la continuité des activités. Selon un examen des documents (comme des procès-verbaux, l'ordre du jour des réunions de comités et le mandat des comités), l'audit n'a trouvé que très peu de renvois à la planification de la continuité des activités de TI. Un examen des ordres du jour et des comptes rendus de décisions des réunions des deux principaux comités tenues au cours de la dernière année a souligné que, bien que des réunions aient lieu à la fréquence prescrite, la composition des membres principaux et secondaires ne respectait pas le niveau prescrit et certaines directions générales ne sont pas représentées aux réunions. Bien que les deux comités aient tenu des discussions sur l'examen pangouvernemental de la liste des AEM dirigées par le SCT et Services partagés Canada, les comités n'ont pas discuté de la continuité des activités de TI pour les AEM.

L'audit a conclu que la structure de gouvernance est en place pour la planification de la continuité des activités. Cependant, des améliorations sont nécessaires afin d'intégrer la planification de la continuité des activités de TI pour les AEM dans la structure de gouvernance de la planification de la continuité des activités et d'assurer que celle-ci est incluse comme point régulier à l'ordre du jour du Comité de gestion de la continuité des activités du Partenariat.

Recommandation 1

Il est recommandé que la sous-ministre adjointe de la Direction générale des services de gestion intègre la planification de la continuité des activités de technologies de l'information dans la structure de gouvernance de la planification de la continuité des activités, notamment en définissant et en communiquant clairement les rôles et les responsabilités.

Réponse de la direction

La direction souscrit à cette recommandation.

La DGSG établira une définition claire des rôles et responsabilités relativement à la planification de la continuité des activités de TI, les intégrant à la structure de gouvernance de la planification de la continuité des activités, et elle les partagera avec les comités de gestion de la continuité des activités du Partenariat de la santé.

1.2 Rôles et responsabilités

Critère d'audit : Les rôles et les responsabilités sont définis, communiqués et réalisés pour la planification de la continuité des activités de TI pour les systèmes et applications essentiels à la mission.

Conformément à la Politique sur la sécurité du gouvernement du CT, la prestation continue de services publics doit être assurée par des exigences de sécurité de base déterminées lors de la planification de la continuité des activités, y compris la planification de la continuité des activités de TI et la gestion continue des risques. Des rôles et des responsabilités précis sont essentiels afin d'assurer l'efficacité du programme de planification de la continuité des activités.

Les rôles et les responsabilités sont bien définis pour la planification de la continuité des activités dans le document provisoire Rôles et responsabilités de la Planification de la continuité des activités de HC et de l'ASPC. Cependant, les rôles et responsabilités des intervenants principaux de la planification de la continuité des activités de TI ne sont pas clairement définis ou compris. Les intervenants principaux sont les propriétaires fonctionnels, l'agent ministériel de sécurité (AMS), les coordonnateurs de la planification de la continuité des activités (coordonnateurs de la PCA) du Ministère et des directions générales, le dirigeant principal de l'information (DPI) et le coordonnateur ministériel de la sécurité des TI (CMSTI). L'AMS a comme responsabilité d'assurer que la continuité des activités, y compris la continuité des activités de TI, est intégrée au programme global de sécurité de SC et de l'ASPC. Pour sa part, le DPI joue un rôle important, alors qu'il travaille de près avec l'AMS et les coordonnateurs de la PCA pour assurer qu'il y a une continuité des activités de TI efficace dans l'ensemble de SC et de l'ASOC.

Un tableau RACI (responsabilité, approbation, consultation, information) (voir l'annexe C) a été élaboré par l'équipe d'audit au début de cet audit. Il est fondé sur les pratiques exemplaires reconnues à l'échelle internationale dans le domaine de la planification de la continuité des activités de TI. L'objectif de ce tableau est de déterminer et de préciser les responsabilités et les rôles des principaux intervenants pour la planification de la continuité des activités et des TI. Le tableau RACI a été présenté au directeur du Programme national de gestion de la continuité des activités, à l'AMS, au CMSTI, au DPI et à d'autres représentants de la Direction des services de gestion de l'information (DSGI). De nombreux commentaires ont été reçus quant au tableau RACI et le tableau à l'annexe C représente le consensus atteint en ce qui concerne les responsabilités liées à la planification de la continuité des activités de TI.

La Directive sur la sécurité des TI de HC et de l'ASPC précise que le CMSTI doit jouer un rôle clé dans la planification de la continuité des activités de HC et de l'ASPC. Ce rôle est important pour aider à combler les lacunes actuelles, à savoir le manque d'intégration entre la planification de la continuité des activités et la planification de la continuité des activités de TI au sein de HC et de l'ASPC. L'audit a révélé que le rôle du coordonnateur n'a pas été ajouté au document Gestion de la continuité des activités - Rôles et responsabilités. Les responsabilités du CMSTI devraient comprendre l'élaboration de normes, de lignes directrices, de modèles, de processus et d'outils liés au plan de continuité des activités de TI, la fourniture d'appui au Programme de gestion de la continuité des activités (GCA), la tenue de séances de formation afin de soutenir le plan de continuité des activités de TI et le maintien d'une base de données des plans de continuité des activités de TI achevés. Ni le CMSTI ni une autre personne n'assument actuellement ces rôles et responsabilités à HC ou à l'ASPC.

En conclusion, bien que les rôles et les responsabilités pour la planification de la continuité des activités soient bien définis, les rôles et les responsabilités pour la planification de la continuité des activités de TI pour tous les intervenants ne sont pas clairement définis et communiqués (voir la Recommandation 1).

1.3 Harmonisation de la planification de la continuité des activités de TI et de la planification de la continuité des activités

Critère d'audit : La planification de la continuité des activités de TI pour les systèmes et applications essentiels à la mission est intégrée à la planification de la continuité des activités.

La Norme de gestion de la sécurité des technologies de l'information (GSTI) du SCT précise que la planification de la continuité des activités de TI fait partie intégrante de la planification de la continuité des activités. La Politique de gestion de la continuité des activités provisoire de HC et de l'ASPC précise que le chef du Programme national de gestion de la continuité des activités (PNGCA) est responsable de l'intégration entière des plans de continuité des activités de TI dans le PNGCA.

L'audit a révélé l'absence d'harmonisation entre la planification de la continuité des activités de TI et la planification de la continuité des activités. Les coordonnateurs de la PCA du Ministère et des directions générales n'ont pas confirmé l'existence d'un plan de continuité des activités de TI pour chaque AEM lorsque le plan de continuité des activités (PCA) et l'analyse des répercussions sur les activités (ARA) ont identifié un système ou une application comme étant fondamental à la prestation d'un service essentiel. Des entrevues avec les propriétaires fonctionnels ont confirmé qu'on ne leur a pas demandé d'attester de l'existence d'un plan de continuité des activités de TI pour chacune de leurs AEM qui ont été incluses dans le PCA et l'ARA.

Un examen du rapport annuel à l'intention de la SMA de la DGSG présente le taux d'achèvement des PCA pour SC et l'ASPC, bien que le rapport ne mentionne pas le pourcentage d'achèvement pour les plans de continuité des activités de TI. Le processus d'établissement de rapports a été mis en place afin d'assurer la continuité des activités et la disponibilité des services essentiels aux Canadiens et Canadiennes lors d'une interruption ou d'une catastrophe. Cependant, si des plans de continuité des activités de TI ne sont pas en place et ces renseignements ne sont pas compris dans le rapport, la haute direction est ainsi pourvue d'une image incomplète de la capacité de HC et de l'ASPC à fournir des services essentiels dans le cas d'une interruption ou d'une catastrophe.

Les entretiens avec les coordonnateurs de la continuité des activités de la direction générale, le directeur du PNGCA, l'AMS et les représentants de la DSGI ont indiqué qu'il n'existait pas de fonction de remise en question afin de veiller à ce que la planification de la continuité des activités de TI soit intégrée à la planification de la continuité des activités. Par exemple, le modèle de la PCA a une section intitulée « Autre site ». Ces renseignements sont nécessaires pour les systèmes et applications essentiels à la mission. Cependant, cette section a seulement été remplie à quelques reprises. Un examen de plusieurs ARA et PCA a révélé qu'ils ne permettent pas d'identifier clairement les dépendances essentielles, y compris les systèmes et applications essentiels à la mission, qui agissent comme un moyen de déterminer la nécessité d'un plan de continuité des activités de TI.

Un plus grand effort est donc requis afin d'intégrer la planification de la continuité des activités de TI à la planification de la continuité des activités, afin d'assurer que toutes les AEM sont bien identifiées et que chacune a un plan de continuité des activités de TI (voir la Recommandation 1).

1.4 Stratégie de continuité des activités de TI

Critère d'audit : Une stratégie ministérielle de continuité des activités de TI est en place et respecte le Programme de gestion de la continuité des activités.

Une stratégie de continuité des activités de TI harmonisée avec le Programme de gestion de la continuité des activités (GCA) et la perspective de l'entreprise (gouvernement du Canada) du rétablissement après catastrophe de Services partagés Canada offrirait des conseils et une orientation aux propriétaires fonctionnels en cas d'interruption ou de catastrophe majeures. Cette stratégie pourrait comprendre, entre autres, les éléments suivants : une analyse des exigences de continuité afin de déterminer les options stratégiques et techniques possibles liées aux activités; une liste des personnes responsables d'approuver les options stratégiques d'affaires choisies; les conditions et les responsables des décisions clés qui entraîneront la mise en œuvre des plans de continuité des activités de TI; les besoins en matière de ressources et les coûts pour chaque option technique et recommandation stratégique; les plans pour la transition de HC et de l'ASPC à un état normal après le rétablissement; et un examen des plans de continuité des activités et de continuité des activités de TI afin de veiller à ce qu'ils soient harmonisés avec les changements de personnel, de processus, de technologies et d'environnement de fonctionnement global.

La Directive sur la sécurité des TI de HC et de l'ASPC indique que la planification de la continuité des activités de TI doit être intégrée à la planification de la continuité des activités, mais il n'existe aucune stratégie de continuité des activités de TI décrivant la façon de réaliser cette exigence. Les plans de TI (2015-2018) et le Plan stratégique de GI-TI (2013-2015) de HC et de l'ASPC ont été examinés et des entrevues avec l'agent ministériel de sécurité et le directeur du PNGCA ont confirmé qu'il n'existe aucune stratégie globale de continuité des activités de TI pour SC et l'ASPC. Plusieurs propriétaires fonctionnels interrogés ont indiqué qu'une stratégie ministérielle autonome de continuité des activités de TI, ou qui est intégrée aux plans de TI et au Plan stratégique de GI-TI de HC et de l'ASPC, serait utile afin d'établir les priorités ministérielles, l'allocation des ressources et l'orientation en cas d'une interruption majeure des activités. Les propriétaires fonctionnels se tournent vers la DSGI pour une meilleure orientation dans ce domaine. Le DPI est le mieux placé pour élaborer la stratégie globale de la continuité des activités de TI pour SC et l'ASPC en raison de son expertise en la matière. Toutefois, les propriétaires fonctionnels peuvent être consultés lors de ce processus.

Bien qu'une stratégie de continuité des activités de TI ne soit pas une exigence du CT pour SC et l'ASPC, les deux organisations pourraient tirer profit d'une telle stratégie afin de déterminer les priorités, de définir les orientations et de présenter des conseils aux propriétaires fonctionnels en cas de crise.

2. Gestion du risque

2.1 Gestion des risques

Critère d'audit : Les risques liés à la planification de la continuité des activités de TI pour les systèmes et applications essentiels à la mission sont identifiés, évalués et atténués.

La Politique sur la sécurité du gouvernement du CT comprend la gestion continue des risques comme un élément essentiel de la planification de la continuité des activités de TI. Le Cadre stratégique de gestion du risque du SCT précise que les administrateurs généraux sont chargés de surveiller les pratiques de gestion du risque de leur organisation et de prendre en considération les risques associés à leurs principaux partenaires à l'intérieur et à l'extérieur de la fonction publique fédérale.

L'absence d'un plan de continuité des activités de TI, comme il est mentionné dans la plupart des évaluations de la menace et des risques examinées, a été identifiée comme un risque pour plusieurs AEM. L'audit n'a trouvé aucune preuve indiquant que ce risque était pris en compte au niveau organisationnel. En 2012-2013, SC et l'ASPC ont préparé une autoévaluation en fonction de la Norme de gestion de la sécurité des TI du SCT. L'évaluation a cerné certaines lacunes par rapport à la planification de la continuité des affaires et à la planification de la continuité des activités de TI, en indiquant que l'élaboration et le maintien des plans de continuité des activités de TI comme étant partiellement conformes et que, bien que les PCA existent, les plans pour le rétablissement des systèmes ne sont pas encore entièrement élaborés et ne sont pas régulièrement mis à l'essai.

De plus, un examen du Profil de risque ministériel, des plans de TI et du Plan stratégique des TI et de la GI de HC et de l'ASPC n'a révélé aucun renvoi à des risques liés à la planification de la continuité des activités de TI pour les AEM. En outre, de nombreux propriétaires fonctionnels d'AEM ont soulevé une dépendance importante envers Services partagés Canada (SPC) comme un risque. SPC gère désormais l'infrastructure de TI sur laquelle reposent la plupart des AEM qui étaient auparavant gérées par les propriétaires fonctionnels.

Enfin, plusieurs entrevues avec des intervenants clés ont déterminé que certains points n'ont pas été traités, notamment le manque de ressources, le transfert de l'infrastructure des TI à SPC et d'autres priorités concurrentes comme les raisons les plus courantes pour lesquelles les risques liés à la planification de la continuité des activités de TI.

Bien que la planification de la continuité des activités de TI pour les AEM ait été identifiée et consignée comme un risque par plusieurs intervenants, ce risque n'est pas reconnu dans le Plan des TI ou dans le Plan stratégique des TI et de la GI de HC et de l'ASPC.

Recommandation 2

Il est recommandé que la sous-ministre adjointe de la Direction générale des services de gestion veille à ce que les risques liés à la planification de la continuité des activités de technologies de l'information soient évalués plus en profondeur et qu'ils soient inclus dans les plans de la technologie de l'information de HC et de l'ASPC.

Réponse de la direction

La direction souscrit à cette recommandation.

La DGSG évaluera davantage les risques liés à la planification de la continuité des activités de TI et assurera qu'ils sont consignés aux plans de TI de HC et de l'ASPC.

2.2 Évaluation de la menace et des risques

Critère d'audit : Des évaluations de la menace et des risques complètes et actuelles existent pour tous les systèmes et applications essentiels à la mission.

La Norme opérationnelle de sécurité : Gestion de la sécurité des technologies de l'information du SCT exige la certification et l'attestation des systèmes et des services d'un ministère avant d'en autoriser le fonctionnement. Une évaluation de la menace et des risques (EMR) à jour fournit les dossiers de certification principaux afin que le système puisse recevoir les éléments suivants :

- Autorisation entière - aucune restriction d'exploitation;

- Autorisation d'exploitation provisoire (AEP) - autorisation d'une durée limitée qui permet au propriétaire fonctionnel de traiter un risque moyen ou élevé ou de réaliser une nouvelle EMR;

- Aucune autorisation d'exploitation.

Une EMR évalue les risques liés au système et présente des recommandations appropriées pour le traitement de ces risques. Le rapport d'évaluation et d'autorisation de sécurité, signé par le CMSTI, le DPI et le propriétaire fonctionnel, confirme l'acceptation de tout risque résiduel lié au système.

L'audit a révélé que dans la majorité des cas examinés, les EMR des AEM n'existent pas ou ne sont pas à jour. Une EMR est jugée dépassée lorsque des changements importants ont été apportés à l'infrastructure du système depuis qu'elle a été effectuée. De plus, la majorité des EMR échantillonnées ont identifié la continuité des activités de TI comme un risque moyen ou élevé. L'audit a également révélé que neuf des onze AEM examinées ont obtenu une AEP, à condition que les propriétaires fonctionnels atténuent les risques moyens ou élevés ou mettent à jour l'EMR. En outre, il a été précisé que pour la plupart des EMR, il n'existait pas de plan d'action dans le but d'atténuer les risques, en particulier les risques moyens et élevés.

Alors que chaque propriétaire fonctionnel est responsable d'avoir une EMR à jour pour chacun de ses systèmes et chacune de ses applications, la DSGI a un plan qui vise la mise à jour de toutes les EMR pour les applications essentielles à la mission d'ici le 31 décembre 2015, avant l'expiration des AEP. La DSGI effectue des travaux afin d'assurer que toutes les AEM de HC et de l'ASPC fassent la transition vers une situation où chaque système possède une autorisation d'exploitation valide et complète. Parmi les moteurs de cette initiative sont les exigences de conformité à la Norme opérationnelle de sécurité : Gestion de la sécurité des technologies de l'information du SCT et le Cadre de responsabilisation de gestion sur la sécurité actuel, qui met l'accent sur l'autorisation entière des AEM.

En conclusion, les EMR existent pour toutes les AEM, mais elles ne sont pas à jour. En outre, il y a peu de plans d'action visant à atténuer les risques identifiés dans l'EMR.

Recommandation 3

Il est recommandé que la sous-ministre adjointe de la Direction générale des services de gestion :

- communique aux autres directions générales l'exigence d'une évaluation de la menace et des risques et de plans d'action à jour pour tous les systèmes et applications essentiels à la mission;

- veille à ce que le coordonnateur ministériel de la sécurité des TI surveille la conformité à l'exigence et en fasse rapport au moins une fois par année;

- veille à ce qu'aucune nouvelle application essentielle à la mission ne soit lancée dans l'environnement de production sans l'autorisation d'exploitation.

Réponse de la direction

La direction souscrit à cette recommandation.

Dans le cadre du processus annuel de validation, la DGSG communiquera aux directions générales l'exigence d'une évaluation de la menace et des risques (EMR) à jour pour tous les systèmes et applications essentiels à la mission (AEM).

La DGSG surveillera la conformité à cette exigence pour toutes les EMR d'AEM et fera rapport sur les résultats au moins une fois par année aux Comités exécutifs de HC et de l'ASPC.

Les sous-ministres adjoints de directions générales qui sont les propriétaires fonctionnels d'AEM veilleront à ce qu'un EMR à jour soit en place pour chacune des AEM dont ils sont responsables.

La DGSG mettra en place un processus permettant au DPI de donner son aval à l'évaluation de la sécurité et rapport d'autorisation (ESRA) avant qu'une AEM ne soit lancée dans l'environnement de production.

3. Contrôles internes

3.1 Identification des systèmes et applications essentiels à la mission

Critère d'audit : Des systèmes et procédures sont en place afin d'identifier et de gérer les systèmes et applications essentiels à la mission.

L'obligation d'identifier et de gérer une liste des AEM est un des éléments les plus importants de la planification de la continuité des activités de TI, car celle-ci a des répercussions significatives sur la détermination des priorités et l'affectation des ressources. Il devrait exister un processus official afin d'identifier, de gérer et d'approuver les AEM au sein de HC et de l'ASPC. Ce processus devrait comprendre, mais sans s'y limiter, les éléments suivants : une cartographie des systèmes et des applications pour les services essentiels; l'identification des dépendances en fonction des systèmes essentiels; la vérification et la validation des objectifs de délai de rétablissement des activités établis par les propriétaires fonctionnels; l'identification des méthodes de prestation de service de rechange; l'existence d'un plan de continuité des activités de TI. L'un des principaux résultats du processus de continuité des activités est d'aider à produire la liste des AEM à être approuvée par la haute direction. La liste des AEM devrait être régulièrement mise à jour afin de refléter les changements dans la technologie, les lois et les processus opérationnels.

La liste officielle actuelle des 28 AEM (19 pour SC et neuf pour l'ASPC) a été approuvée en 2011-2012 par SC et l'ASPC (voir l'annexe D). L'audit a révélé qu'un certain nombre de ces AEM ne répondent pas à la définition d'une AEM et ne devraient pas figurer dans cette liste. SC et l'ASPC ne pouvaient pas présenter à l'équipe d'audit le processus qui a été suivi pour produire la liste en 2011-2012. La documentation n'a pu être retrouvée et le personnel qui a participé au processus n'était plus disponible. L'audit a indiqué qu'il existe un manque de compréhension quant à ce qui constitue une AEM. De plus, il y a une tendance chez les propriétaires fonctionnels à surestimer le caractère essentiel de leurs systèmes ou applications, croyant ainsi qu'ils recevront plus d'attention dans le cas d'une interruption, sans être conscients des besoins en matière de ressources qui sont mobilisées quand une application est estimée comme étant essentielle à la mission. Les différentes listes qui ont été produites et diffusées par SC et l'ASPC depuis 2011-2012, où le nombre d'AEM varie de 21 à 94, illustrent ce manque de compréhension.

Un exercice de mise à jour de la liste des AEM de HC et de l'ASPC est en cours, mais il n'avait toujours pas été achevé à la fin de l'étape d'examen de l'audit. En date d'août 2015, la liste des AEM a diminué de 28 à 21 (14 pour SC et sept pour l'ASPC) et celle-ci attend l'approbation de la haute direction. Quelques éléments qui ont été utilisés dans l'exercice de mise à jour de la liste des AEM ont été présentés à l'équipe d'audit. Cependant, il existe peu de documentation à l'appui de cette liste révisée d'AEM, car cet exercice est toujours en cours.

L'audit a révélé certaines préoccupations au sujet de l'exercice en cours visant la mise à jour de la liste des AEM.

- Plusieurs propriétaires fonctionnels ont confirmé que, même si on leur a demandé de mettre à jour leur liste des AEM, il y avait peu de discussion ou de validation des raisons pour lesquelles certaines AEM ne figuraient pas dans la liste révisée.

- Dans un cas, l'ARA a identifié une application comme étant essentielle à la mission, mais elle n'a pas été ajoutée dans la liste révisée de 21 AEM. À plusieurs reprises, le propriétaire fonctionnel du système du Réseau de sciences de la Division de la surveillance du rayonnement a demandé que cette application soit ajoutée à la liste des AEM. Le propriétaire fonctionnel croit qu'il s'agit d'une AEM et n'a aucune intention de modifier l'ARA.

- L'exercice en cours a été mené de manière itérative et ponctuelle et n'est pas entièrement documenté à l'heure actuelle.

À moins que le processus soit rendu official, il est peu probable que l'exercice en cours se traduise en un processus qui est reproductible et peut être utilisé pour produire des mises à jour de la liste des AEM en temps opportun.

En conclusion, les systèmes et les procédures servant à identifier et à gérer les AEM ne sont pas entièrement documentés.

Recommandation 4

Il est recommandé que la sous-ministre adjointe de la Direction générale des services de gestion documente le processus d'identification et d'approbation de la liste des systèmes et applications essentiels à la mission de HC et de l'ASPC.

Réponse de la direction

La direction souscrit à cette recommandation.

La DGSG documentera le processus d'identification et d'approbation des AEM à HC et à l'ASPC.

3.2 Ententes sur les niveaux de service

Critère d'audit : Les ententes sur les niveaux de service ou d'autres ententes d'affaires officielles sont en place et décrivent les niveaux de service attendus en fonction desquels les AEM seront rétablies dans le cas d'une interruption ou d'une catastrophe.

La Ligne directrice sur les ententes de service - Éléments essentiels recommande fortement que les ministères établissent des ententes de service pour tout type de relation de service entre un client et un fournisseur de services ou de collaboration. Les ententes de services ont trois fonctions principales :

- définir les attentes des parties qui signent l'entente;

- fournir un processus de gouvernance et de résolution des problèmes;

- servir de grille d'évaluation pour l'examen du rendement et des résultats.

Des ententes sur les niveaux de service entre SC, l'ASPC et les fournisseurs de services tiers, y compris Services partagés Canada (SPC), devraient être en place afin d'assurer la continuité des activités de TI des AEM.

L'audit a révélé que des ententes d'affaires distinctes sont en place entre SPC et l'ASPC, ainsi qu'entre SPC et SC. L'objectif de l'entente d'affaires est de décrire, en termes généraux, la relation d'affaires entre SPC et les organisations partenaires. Son but est de veiller à ce que les responsabilités liées à la prestation continue de services communs à l'infrastructure pour toutes les organisations soient claires et que les attentes et les engagements de SPC et des organisations partenaires soient bien compris et documentés. Bien que l'entente d'affaires mentionne la continuité des activités et la reprise après catastrophe, elle ne mentionne pas les niveaux de service, laissant ainsi les bénéficiaires incertains quant aux niveaux d'attentes. Il convient de noter que seulement l'ASPC et SPC ont signé l'entente d'affaires.

Il convient de signaler que même si les systèmes et applications ne résident pas sur l'infrastructure de HC ou de l'ASPC, ceux-ci requièrent néanmoins l'approbation de SPC pour ce qui est des mises à niveau, du remplacement d'équipement, de logiciel de sécurité et d'autres exigences liées aux TI. L'audit n'a pas examiné les délais d'obtention des approbations requises dans de telles circonstances.

En février 2015, SPC a développé un Manuel de gestion des services des opérations - Gestion des incidents. Il y a dans ce document des indicateurs clés du rendement quant aux délais de résolution établis pour les priorités essentielles et élevées. Cependant, l'entente d'affaires et le Manuel des opérations de SPC ne fournissent aucune assurance que les AEM seront rétablies dans les ODRA, précisées par les propriétaires fonctionnels d'applications. Par exemple, les propriétaires fonctionnels des bases de données des Infections transmissibles sexuellement (ITS) et de l'Index des dossiers médicaux (IDM), dont les systèmes se trouvent sur l'infrastructure de TI de SPC, indiquent que leurs systèmes étaient indisponibles pour des périodes de temps d'une durée supérieure aux ODRA établis et à l'ARA (la base de données des ITS était indisponible pendant sept semaines en juillet 2014 en raison de la mise à niveau de la configuration de Windows 7 et la base de données de l'IDM était indisponible pendant une semaine en décembre 2014 pour des raisons inconnues au propriétaire fonctionnel). Ces deux AEM ont des ODRA de moins de 24 heures. Les propriétaires fonctionnels ont confirmé que SPC n'a pas rétabli ces AEM conformément aux ODRA.

Enfin, il convient de noter que 23 des 28 systèmes et applications essentiels à la mission (18 AEM pour SC et cinq pour l'ASPC) résident sur l'infrastructure de TI de SPC. Par conséquent, SC et l'ASPC dépendent largement de SPC pour le rétablissement des systèmes et applications essentiels.

En conclusion, sans une entente sur les niveaux de service en place qui définit et clarifie les niveaux de service attendus, les propriétaires fonctionnels n'ont aucune assurance que leurs AEM seront rétablies en fonction de l'ODRA établi dans le cas d'une interruption ou d'une catastrophe, laissant ainsi les propriétaires fonctionnels incertains quant à la prestation de services essentiels.

Recommandation 5

Il est recommandé que la sous-ministre adjointe de la Direction générale des services de gestion, en collaboration avec les propriétaires fonctionnels, veille à ce qu'une entente sur les niveaux de service ou autre entente d'affaires officielle soit mise en place avec les fournisseurs de services, décrivant les niveaux de service pour le rétablissement des systèmes et applications essentiels à la mission.

Réponse de la direction

La direction souscrit à cette recommandation.

La DGSG travaillera en collaboration avec les directions générales afin d'identifier des fournisseurs de services, et ce, afin d'assurer qu'une entente sur les niveaux de service ou autre entente d'affaires officielle soit mise en place, laquelle décrit les niveaux de service pour le rétablissement des AEM.

3.3 Préparation et maintien des plans de continuité des activités de TI

Critère d'audit : Un plan global de continuité des activités de TI qui reflète les besoins opérationnels et les technologies actuels existe pour chaque système et application essentiels à la mission.

La Norme de sécurité opérationnelle : Gestion de la sécurité des technologies de l'information du SCT précise que la planification de la continuité des activités de TI fait partie intégrante de la planification de la continuité des activités. De plus, la Norme de sécurité opérationnelle - Programme de planification de la continuité des activités du SCT exige que les plans de continuité des activités de TI soient dûment intégrés au Programme de planification de la continuité des activités. Ni le SCT ni SC ou l'ASPC n'ont développé un guide pour l'élaboration des plans de continuité des activités de TI. Sécurité publique Canada est chargé de développer une approche pour la gestion des urgences pour le gouvernement du Canada. Il a mis au point un Guide de planification de la continuité des activités, lequel fournit des informations sur la création d'un plan de continuité des activités. Ce guide ne comprend pas la planification de la continuité des activités de TI. En l'absence d'un document d'orientation du SCT ou d'orientation ministérielle quant à ce qui doit être compris dans un plan de continuité des activités de TI, l'audit s'est fondé sur les pratiques exemplaires reconnues à l'échelle internationale afin de déterminer ce qui constitue un plan complet de continuité des activités de TI. Chaque AEM devrait comprendre les éléments clés suivants :

- un objectif de plan fondé sur le risque et une compréhension des répercussions potentielles sur les activités;

- les procédures opérationnelles normalisées pour le rétablissement et la remise en état;

- les rôles et responsabilités de l'équipe de reprise après catastrophe;

- une liste des personnes-ressources responsables du rétablissement et de la remise en état;

- l'essai du plan de continuité des activités de TI, y compris la documentation des résultats;

- le maintien et la mise à jour du plan de continuité des activités de TI sur une base régulière;

- la formation des personnes responsables de la mise en œuvre du plan de continuité des activités de TI;

- un autre site de traitement.

Des 11 AEM examinées (six pour SC et cinq pour l'ASPC), un seul disposait d'un plan de continuité des activités de TI. Il a été relevé que la majorité des documents clés nécessaires à la préparation d'un plan de continuité des activités de TI étaient manquants, obsolètes ou incomplets. Cette observation est fondée sur un examen des documents clés essentiels à l'élaboration d'un plan de continuité des activités de TI, comme les plans de continuité des activités, l'analyse des répercussions sur les activités, l'énoncé de sensibilité, l'évaluation de la menace et des risques, l'évaluation de la sécurité et le rapport d'autorisation.

La figure 2 résume ce qui a été trouvé à la suite de l'examen des 11 applications essentielles à la mission. L'annexe E décrit brièvement chacune des AEM.

| Système/application essentiel à la mission | Plan de continuité des activités | Analyse des répercussions sur les activités | Énoncé de sensibilité | Évaluation de la menace et des risques | Évaluation de la sécurité et rapport d'autorisation | Plan de reprise après catastrophe |

|---|---|---|---|---|---|---|

| Internet de Santé Canada | Critères respectés en partie | Critères non respectés | Critères non respectés | Critères non respectés | Critères respectés | Critères non respectés |

| Internet de l'Agence de la santé publique du Canada | Critères respectés en partie | Critères non respectés | Critères non respectés | Critères non respectés | Critères respectés | Critères non respectés |

| Index des dossiers médicaux | Critères non respectés | Critères non respectés | Critères respectés en partie | Critères non respectés | Critères respectés | Critères non respectés |

| Base de données sur les infections transmissibles sexuellement (ITS) | Critères non respectés | Critères non respectés | Critères respectés | Critères non respectés | Critères respectés | Critères non respectés |

| Plan fédéral en cas d'urgence nucléaire (PFUN) | Critères respectés | Critères respectés | Critères respectés | Critères respectés en partie | Critères respectés | Critères respectés en partie |

| Base de données sur les produits pharmaceutiques et Recherche de produits pharmaceutiques en ligne | Critères respectés en partie | Critères respectés en partie | Critères respectés en partie | Critères respectés en partie | Critères respectés | Critères non respectés |

| Système de matériels médicaux (SMM) | Critères respectés en partie | Critères respectés en partie | Critères respectés en partie | Critères non respectés | Critères respectés | Critères non respectés |

| Réseau mondial d'information en santé publique (RMISP) | Critères non respectés | Critères non respectés | Critères respectés en partie | Critères non respectés | Critères respectés | Critères respectés en partie |

| Système de gestion de l'information des laboratoires (SGIL) | Critères non respectés | Critères non respectés | Critères respectés | Critères respectés | Critères respectés | Critères respectés en partie |

| Réseau canadien de renseignements sur la santé publique (RCRSP) | Critères non respectés | Critères respectés en partie | Critères respectés | Critères respectés en partie | Critères respectés | Critères respectés en partie |

| Logiciel Bionumerics | Critères non respectés | Critères non respectés | Critères respectés | Critères respectés | Critères respectés | Critères respectés en partie |

Légende :

|

||||||

Des 11 AEM examinées, quatre sont gérées à l'interne par le client, une est gérée par un fournisseur de services tiers et six résident sur l'infrastructure de TI de SPC. Seulement une des applications mises à l'essai, le système du Plan fédéral en cas d'urgence nucléaire, disposait d'un document intitulé « Plan de continuité des activités de TI ». Cependant, le plan n'était pas signé et ne comprenait pas tous les éléments d'un plan de continuité des activités de TI, comme les procédures de récupération de données, la liste des personnes-ressources à contacter en cas d'urgence et une mise à jour continue du plan de continuité des activités de TI en fonction des résultats des essais. De même, des éléments comme les procédures de récupération de données ont été trouvés dans un autre document intitulé « Procédures opérationnelles normalisées ». D'autres AEM mises à l'essai, comme le Réseau mondial d'information en santé publique, le Système de gestion de l'information des laboratoires, le Réseau canadien de renseignements sur la santé publique et le logiciel Bionumerics, disposaient également d'un document connexe pour les procédures de rétablissement. Les six autres systèmes et applications identifiés comme essentiels à la mission n'avaient ni un plan de continuité des activités de TI, ni même les éléments d'un plan de continuité des activités de TI.

Fait à noter, la Base de données ministérielle de la planification de la continuité des activités, qui pourrait être utilisée pour identifier les AEM, n'est pas à jour et ne fournit pas suffisamment de renseignements pour déterminer l'existence d'un plan de continuité des activités de TI. Un examen des documents dans la base de données a révélé que les documents étaient désuets et dans de nombreux cas, manquants. De plus, les propriétaires fonctionnels trouvent difficile de travailler avec cette base de données. La Direction de la gestion nationale de la continuité des activités a reconnu les enjeux liés à la base de données et a un plan pour les traiter.

Enfin, pour les AEM résidant sur l'infrastructure de TI de SPC, SC et l'ASPC n'ont reçu aucune assurance de la part de SPC qu'un plan complet de continuité des activités de TI existe et que les AEM peuvent être rétablies en fonction des ODRA prédéterminés. Bien que certains éléments du plan de continuité des activités de TI existent pour quelques AEM, des plans complets de continuité des activités de TI n'ont pas été élaborés pour l'échantillon d'AEM mis à l'essai.

Recommandation 6

Il est recommandé que la sous-ministre adjointe de la Direction générale des services de gestion :

- communique aux propriétaires fonctionnels l'exigence d'avoir des plans complets de continuité des activités de TI pour tous les systèmes et applications essentiels à la mission;

- surveille la conformité à l'exigence et fasse rapport sur les résultats au moins une fois par année.

Réponse de la direction

La direction souscrit à cette recommandation.

La DGSG développera les exigences relatives aux plans de continuité de TI pour toutes les AEM, communiquera ces exigences aux propriétaires fonctionnels, en surveillera la conformité et fera rapport sur les résultats au moins une fois par année.

Pour chacune des AEM, le plan de continuité des activités de TI sera examiné, mis à jour et opérationnalisé annuellement par le SMA de la direction générale qui est le propriétaire fonctionnel de l'AEM.

C - Conclusion

L'audit a conclu que la planification de la continuité des activités de TI pour les AEM doit être améliorée afin de faire en sorte que les services essentiels sont disponibles dans le cas d'une interruption ou d'une catastrophe.

Des améliorations sont nécessaires afin d'intégrer la planification de la continuité des activités de TI dans la structure de gouvernance de la planification de la continuité des activités; de définir et de communiquer plus clairement les rôles et responsabilités des principaux intervenants qui participent à la planification de la continuité des activités de TI; d'évaluer et d'atténuer davantage les risques liés à la planification de la continuité des activités de TI; de veiller à ce que les évaluations de la menace et des risques soient mises à jour pour toutes les AEM; de documenter et d'approuver le processus d'identification des AEM; de mettre en place une entente sur les niveaux de service entre Services partagés Canada, SC et l'ASPC qui vise à déterminer les niveaux de service et les engagements pour la remise en état des AEM; d'élaborer des plans complets de continuité des activités de TI pour toutes les AEM.

Des améliorations dans ces domaines clés serviront à renforcer la planification de la continuité des activités de TI et à préparer SC et l'ASPC dans le cas d'une interruption des activités.

Annexe A - Champs d'intérêt et critères

| Titre du critère | Critères d'audit | |

|---|---|---|

| Champs d'intérêt 1 : Gouvernance | ||

| 1.1 | Structure de gouvernanceTableau 2 - Note 2 Tableau 2 - Note 4 Tableau 2 - Note 10 | Une structure de gouvernance est en place pour la planification de la continuité des activités de TI pour les systèmes et applications essentiels à la mission. |

| 1.2 | Rôles et responsabilitésTableau 2 - Note 2 Tableau 2 - Note 4 Tableau 2 - Note 10 | Les rôles et les responsabilités sont définis, communiqués et réalisés pour la planification de la continuité des activités de TI pour les systèmes et applications essentiels à la mission. |

| 1.3 | Harmonisation de la planification de la continuité des activités de TI et de la planification de la continuité des activitésTableau 2 - Note 2 Tableau 2 - Note 3 Tableau 2 - Note 4 | La planification de la continuité des activités de TI pour les systèmes et applications essentiels à la mission est intégrée à la planification de la continuité des activités. |

| 1.4 | Stratégie de continuité des activités de TITableau 2 - Note 2 Tableau 2 - Note 4 | Une stratégie ministérielle de continuité des activités de TI est en place et respecte le Programme de gestion de la continuité des activités. |

| Champ d'intérêt 2 : Gestion du risque | ||

| 2.1 | Gestion des risquesTableau 2 - Note 3 Tableau 2 - Note 4 Tableau 2 - Note 7 | Les risques liés à la planification de la continuité des activités de TI pour les systèmes et applications essentiels à la mission sont identifiés, évalués et atténués. |

| 2.2 | Évaluation de la menace et des risquesTableau 2 - Note 3 Tableau 2 - Note 4 | Des évaluations de la menace et des risques complètes et actuelles existent pour tous les systèmes et applications essentiels à la mission. |

| Champs d'intérêt 3 : Contrôles internes | ||

| 3.1 | Identification des systèmes et applications essentiels à la missionTableau 2 - Note 1 Tableau 2 - Note 4 | Des systèmes et procédures sont en place afin de déterminer et de gérer les systèmes et applications essentiels à la mission. |

| 3.2 | Ententes sur les niveaux de serviceTableau 2 - Note 4 Tableau 2 - Note 6 | Les ententes sur les niveaux de service ou d'autres ententes d'affaires officielles sont en place et décrivent les niveaux de service attendus en fonction desquels les AEM seront rétablies dans le cas d'une interruption ou d'une catastrophe. |

| 3.3 | Préparation et maintien des plans de continuité des activités de TI Tableau 2 - Note 2 Tableau 2 - Note 3 Tableau 2 - Note 4 Tableau 2 - Note 8 Tableau 2 - Note 9 Tableau 2 - Note 11 | Un plan global de continuité des activités de TI qui reflète les besoins opérationnels et les technologies actuels existe pour chaque système et application essentiels à la mission. |

Annexe B - Grille d'évaluation

| Critère | Cote | Conclusion | No de la rec. |

|---|---|---|---|

| Gouvernance | |||

| 1.1 Structure de gouvernance | Nécessite des améliorations modérées | Bien qu'il existe une structure de gouvernance en place pour la planification de la continuité des activités, SC et l'ASPC pourraient tirer profit de l'intégration de la planification de la continuité des activités de TI pour les systèmes/applications essentiels à la mission (AEM) dans la structure de gouvernance de la continuité des activités. | 1 |

| 1.2 Rôles et responsabilités | Nécessite des améliorations | Les rôles et les responsabilités pour la planification de la continuité des activités sont bien définis; toutefois, les rôles et les responsabilités pour la planification de la continuité des activités de TI pour tous les intervenants devraient être plus clairement définis et communiqués. | Voir rec. 1 |

| 1.3 Harmonisation de la planification de la continuité des activités de TI et de la planification de la continuité des activités | Nécessite des améliorations | Un plus grand effort est requis afin d'intégrer la planification de la continuité des activités de TI à la planification de la continuité des activités, afin d'assurer que toutes les AEM sont bien identifiées et que chacune a un plan de continuité des activités de TI. | Voir rec. 1 |

| 1.4 Stratégie de continuité des activités de TI | Nécessite des améliorations mineures | Bien qu'une stratégie de continuité des activités de TI ne soit pas une exigence du Conseil du Trésor du Canada, celle-ci permettrait aux deux organisations de déterminer les priorités, de définir les orientations et de présenter des conseils aux propriétaires fonctionnels en cas de crise. |

- |

| Gestion du risque | |||

| 2.1 Gestion des risques | Nécessite des améliorations modérées | Bien que la planification de la continuité des activités de TI pour les AEM ait été déterminée et consignée comme un risque par plusieurs intervenants, ce risque doit être reconnu dans le Plan des TI et dans le Plan stratégique des TI et de la GI de HC et de l'ASPC. | 2 |

| 2.2 Évaluation de la menace et des risques | Nécessite des améliorations | Les évaluations de la menace et des risques (EMR) existent pour toutes les AEM, mais elles ne sont pas à jour. En outre, il y a peu de plans d'action visant à atténuer les risques identifiés dans les EMR. | 3 |

| Contrôles internes | |||

| 3.1 Identification des systèmes et applications essentiels à la mission | Nécessite des améliorations | Les systèmes et les procédures servant à identifier et à gérer les AEM ne sont pas entièrement documentés. | 4 |

| 3.2 Ententes sur les niveaux de service | Nécessite des améliorations modérées | Il n'existe aucune entente sur les niveaux de service avec Services partagés Canada qui définit et clarifie les niveaux de service attendus pour la remise en état des AEM. Les propriétaires fonctionnels n'ont reçu aucune assurance que leurs AEM seront rétablies en fonction de l'objectif de délai de rétablissement des activités dans le cas d'une interruption ou d'une catastrophe. | 5 |

| 3.3 Préparation et maintien des plans de continuité des activités de TI | Nécessite des améliorations | Bien que certains éléments du plan de continuité des activités de TI existent pour quelques AEM, des plans complets de continuité des activités de TI n'ont pas été élaborés pour la majorité des AEM. | 6 |

Annexe C - Tableau RACI (responsabilité, approbation, consultation, information)

| Pratiques de gestion clés | Sous-ministre de SC et présidente de l'ASPC | Comités exécutifs de SC et l'ASPC | SAM, Direction générale des services de gestion | SMA, propriétaire fonctionnel | Autorité responsable des activités, propriétaire fonctionnel | Agent ministériel de sécurité | Comité de gestion des crises du Partenariat (CGCP) | Coordonnateur du PCA du Ministère, PNGCA | Coordonnateur du PCA, direction, division ou unité | Dirigeant principal de l'information | Coordonnateur de la sécurité des TI (CSTI) | Direction générale du dirigeant principal de l'information du SCT (DDPI) | Services partagés Canada |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Définir la norme de planification de la continuité des activités pour le gouvernement du Canada | Information | - | Information | Information | Information | Information | Information | Information | - | Information | Information | Responsabilité and Accountable | Consultation |

| Développer une perspective organisationnelle (p. ex., gouvernement du Canada) de reprise après catastrophe et de la continuité des activités | Information | - | - | Information | Information | Information | Information | Information | - | Consultation | - | Consultation | Responsabilité and Accountable |

| Définir et gérer un programme de planification de la continuité des activités pour SC/l'ASPC | Information | Information | Approbation | Information | Information | Responsabilité | Information | Responsabilité | Consultation | Consultation | Consultation | Information | - |

| Développer une stratégie de continuité des activités de TI pour SC/l'ASPC | Information | Information | Approbation | Information | Information | Consultation | Information | Consultation | Information | Responsabilité | Information | Information | - |

| Préparer et tenir à jour les PCA et les ARA | Information | - | Information | Accountable | Responsabilité | Information | Information | Consultation | Consultation | - | Consultation | Information | Information |

| Préparer et tenir à jour une liste d'applications essentielles à la mission (AEM) pour SC/l'ASPC | Information | Approbation | Information | Consultation | Consultation | Consultation | - | Responsabilité | - | Consultation | Consultation | Information | Information |

| Préparer un plan de continuité des activités de TI et de reprise après catastrophe pour chaque AEM | Information | Information | Information | Approbation | Responsabilité | Consultation | Information | Consultation | Information | Consultation | Consultation | Information | Responsabilité (Infrastructure de TI de SPC uniquement) or Consultation |

| Former le personnel, mettre à l'essai et examiner le plan de continuité des activités de TI pour chaque AEM | - | - | - | Approbation | Responsabilité | Information | Information | Information | Consultation | Consultation | Information | - | Responsabilité (Infrastructure de TI de SPC uniquement) |

Légende :

Source : Développé par le Bureau de l'audit et de l'évaluation, avec l'aval de la Direction générale des services de gestion |

|||||||||||||

Annexe D - Liste des systèmes/applications essentiels à la mission, en date de 2011-2012

Légende :

- DGCAP

- Direction générale des communications et des affaires publiques

- DGISS

- Direction générale de l'infrastructure de sécurité sanitaire

- DGPCMI

- Direction générale de la prévention et contrôle des maladies infectieuses

- DGPSA

- Direction générale des produits de santé et des aliments

- DGSESC

- Direction générale de la santé environnementale et de la sécurité des consommateurs

- DGSG

- Direction générale des services de gestion

- DGSPNI

- Direction générale de la santé des Premières Nations et des Inuits

- DSGI

- Direction des services de gestion de l'information

- LNM

- Laboratoire national de microbiologies

- SPC

- Services partagés Canada

| CRITÈRES POUR CONSTITUER UN SERVICE ESSENTIEL Tableau 5 - Note ** | ||||||||

|---|---|---|---|---|---|---|---|---|

| No | Système/application essentiel à la mission | Direction générale cliente | Soutien des TI | Santé des Canadiens | Sûreté des Canadiens | Sécurité des Canadiens | Bien-être économique des Canadiens | Fonctionnement efficace du gouvernement du Canada |

| Service essentiel 1 :Gestion des risques et coordination d'une intervention nationale associée à des substances particulières (comme les substances chimiques, biologiques, radiologiques et nucléaires) et aux situations d'urgence. | ||||||||

| 1 | Centre et systèmes à l'appui du Plan fédéral en cas d'urgence nucléaire (PFUN) | DGSESC | Client | Oui | Oui | Non | Oui | Oui |

| 2 | Comité mixte de protection civile (Sous-comité des urgences chimiques); inventaire de l'unité d'intervention d'urgence chimique; registre de rapports d'incident de l'unité d'intervention d'urgence chimique | DGSESC | SPC/DSGI | Oui | Oui | Non | Oui | Oui |

| 3 | Labview LISC/SMEETI (Laboratoire d'inhalation de Santé Canada/Système mobile d'évaluation de l'exposition à la toxicité par inhalation) |

DGSESC | SPC/Client | Oui | Oui | Oui | Non | Oui |

| Service essentiel 2 :Sécurité des produits de santé destinés aux consommateurs, des médicaments, de l'eau potable et des aliments. | ||||||||

| 4 | Base de données sur les produits pharmaceutiques (BDPP) et Recherche de produits pharmaceutiques en ligne | DGPSA | SPC/DSGI | Oui | Oui | Non | Non | Oui |

| 5 | Système des matériels médicaux | DGPSA | SPC/DSGI | Oui | Oui | Non | Non | Oui |

| 6 | Tableau 5 - Note *SGIL-DGPSA-IDGPSA (Utilisation de SGIL pour l'Inspectorat de la Direction générale des produits de santé et des aliments) |

DGPSA | SPC/DSGI | Oui | Oui | Oui | Non | Non |

| 7 | Système canadien d'information sur les effets indésirables des médicaments - Canada Vigilance (CADRIS - PCV) | DGPSA | SPC/DSGI | Oui | Oui | Non | Non | Oui |

| 8 | Programme d'accès spécial (ePAS) | DGPSA | SPC/DSGI | Oui | Oui | Oui | Oui | Oui |

| 9 | Demande de distribution de médicaments vétérinaires d'urgence (SGIL-DGPSA-DMV-DDMU) | DGPSA | SPC/client | Oui | Oui | Oui | Non | Non |

| 10 | Tableau 5 - Note *SGIL-DGPSA-CPBTG (Utilisation de SGIL pour le Centre des produits biologiques et des thérapies génétiques) |

DGPSA | SPC/client | Oui | Oui | Oui | Non | Non |

| 11 | Système de surveillance Amega | DGPSA | SPC/client | Oui | Oui | Oui | Non | Oui |

| 12 | Système de rapports d'inspection (SRI) | DGPSA | SPC/DSGI | Oui | Oui | Oui | Non | Non |

| Service essentiel 3 :Soins de santé primaires essentiels, protection de la santé publique et services de santé pour les Premières Nations et les Inuits, en conformité avec le rôle fédéral existant. | ||||||||

| 13 | Index des dossiers médicaux (région du Manitoba) | DGSPNI | Client | Oui | Oui | Oui | Non | Non |

| 14 | Base de données sur les infections transmissibles sexuellement (ITS) (région du Manitoba) | DGSPNI | SPC/client | Oui | Oui | Oui | Non | Non |

| 15 | Système de consignation des transports pour raison médicale (SCTRM) | DGSPNI | SPC/DSGI | Oui | Oui | Oui | Oui | Oui |

| 16 | Magasin de données sur le transport pour raison médicale (MDTRM) | DGSPNI | SPC/DSGI | Oui | Oui | Oui | Non | Oui |

| Service essentiel 5 :Gestion des substances contrôlées (par exemple, marijuana thérapeutique, méthadone, etc.) | ||||||||

| 17 | SAMM II (Accès sûr à la marihuana à des fins médicales) | DGSESC | SPC/DSGI | Oui | Oui | Non | Non | Oui |

| Service essentiel 6 :Communications de crise et stratégiques (c.-à-d. avertissements publics et avis en temps de crise). | ||||||||

| 18 | Préparation et intervention physique en cas d'urgence (l'application a été déclassée) | DGSESC | SPC/DSGI | - | - | - | - | |

| 19 | Site Internet de Santé Canada | DGCAP | SPC/ DGCAP |

Oui | Oui | Non | Non | Non |

| CRITÈRES POUR CONSTITUER UN SERVICE ESSENTIEL Tableau 6 - Note ** | ||||||||

|---|---|---|---|---|---|---|---|---|

| No | Système/application essentiel à la mission | Direction générale cliente | Soutien des TI | Santé des Canadiens | Sûreté des Canadiens | Sécurité des Canadiens | Bien-être économique des Canadiens | Fonctionnement efficace du gouvernement du Canada |

| Service essentiel 2 : Sécurité des produits de santé destinés aux consommateurs, des médicaments, de l'eau potable et des aliments. | ||||||||

| 1 | Vocera | DGSG | SPC/DSGI | Oui | Oui | Oui | Non | Non |