Comparution de la dirigeante principale de l’information au Comité permanent des comptes publics en ce qui concerne le Rapport 7, La cybersécurité des renseignements personnels dans le nuage, Rapports 2022 de la Vérificatrice générale du Canada

Dans cette page

- Note sur le scénario

- Vue d’ensemble du Comité permanent des comptes publics et études récentes

- Audit du BVG sur la cybersécurité des renseignements personnels dans le nuage

- Recommandations – Progrès et calendrier

- Plan d’action de la direction

- Rôles et responsabilités

- Mesures de protection du nuage

- Ministères dans le champ d’application de la Politique

- Consommation du nuage au GC

- Modernisation des applications

A. Note sur le scénario

Comparution de la dirigeante principale de l’information du Canada devant le Comité permanent des comptes publics de la Chambre des communes concernant le rapport 7 – Cybersécurité des renseignements personnels dans le nuage des rapports 2022 de la vérificatrice générale du Canada

Contexte

- Les rapports 5 à 8 de 2022 de la vérificatrice générale du Canada ont été déposés à la Chambre des communes le 15 novembre 2022 et renvoyés par la suite au Comité permanent des comptes publics (PACP).

- Le PACP a commencé l’examen des rapports 5 à 8 de 2022 à huis clos le 15 novembre 2022 avec la participation du Bureau du vérificateur général. Le Comité a demandé à tous les ministères concernés de fournir des plans d’action de gestion assortis de recommandations, qui seront soumis au Comité avant la comparution.

- Le rapport 7 sur la cybersécurité des renseignements personnels dans le nuage a noté que quatre ans après la demande formulée par le Secrétariat du Conseil du Trésor du Canada (SCT) aux ministères d’envisager le passage à l’informatique en nuage, il n’a toujours pas prévu de financement à long terme pour cette adaptation.

- Le SCT a été invité à comparaître devant le PACP le 16 février 2023 dans le cadre d’un panel de témoins aux côtés des sous-ministres de Services publics et approvisionnement Canada (SPAC), de Services partagés Canada (SPC) et de la vérificatrice générale en vue de son étude sur le rapport.

Jour du – Scénario (PACP)

- La réunion devrait commencer à 15 h 30, sous réserve de retards dus aux votes dans la Chambre. La dirigeante principale de l’information du Canada devrait se présenter aux côtés du sous-ministre de SPAC et du président de SPC.

- Les témoins qui se présentent en personne doivent arriver une demi-heure à l’avance pour assurer le filtrage de sécurité.

Autres informations pertinentes

- La présidente du Conseil du Trésor a déposé les comptes publics du Canada 2022 le 27 octobre 2022.

- Par la suite, des représentants du SCT se sont présentés à SPAC les 18 et 22 novembre 2022 pour discuter des comptes publics 2022, aux côtés de représentants du ministère des Finances et du Bureau du vérificateur général.

- Le Comité a reçu une formation sur la manière d’évaluer les rapports d’audit et de poser des questions pertinentes sur leurs détails. Le Comité sera également intéressé par les détails spécifiques relatifs à la manière dont le gouvernement mettra en œuvre les recommandations énoncées dans le rapport.

- Le Comité a tenu des réunions sur les autres rapports de la vérificatrice générale de 2022 déposés en novembre dernier, avec une réunion le 25 novembre 2022 sur le rapport 8, Gestion des urgences dans les collectivités des Premières Nations, et une autre le 29 novembre 2022 sur le rapport 5, Itinérance chronique.

B. Vue d’ensemble du Comité permanent des comptes publics et études récentes

Mandat du Comité

Lorsque le président de la Chambre des communes dépose un rapport de la vérificatrice générale, celui-ci est automatiquement transmis au Comité des comptes publics. Le Comité sélectionne les chapitres du rapport qu’il souhaite étudier et convoque l’auditeur général et les hauts fonctionnaires des organisations auditées pour qu’ils répondent aux conclusions du Bureau du vérificateur général. Le Comité examine également les états financiers consolidés du gouvernement fédéral – les comptes publics du Canada – et étudie les lacunes financières ou comptables soulevées par la vérificatrice générale. À l’issue d’une étude, le Comité peut présenter un rapport à la Chambre des communes qui comprend des recommandations au gouvernement en vue d’améliorer les pratiques et les contrôles administratifs et financiers des ministères et organismes fédéraux.

La politique gouvernementale et la mesure dans laquelle les objectifs politiques sont atteints ne sont généralement pas examinées par le Comité des comptes publics. Le Comité se concentre plutôt sur l’administration gouvernementale, soit l’économie et l’efficacité de la mise en œuvre des programmes ainsi que le respect des politiques, des directives et des normes gouvernementales. Le Comité cherche à amener le gouvernement à rendre compte de l’efficacité de l’administration publique et du respect des fonds publics.

Au titre de l’article 108(3) du Règlement de la Chambre des communes, le mandat du Comité permanent des comptes publics est d’examiner les questions suivantes et d’en faire rapport :

- les comptes publics du Canada;

- tous les rapports de la vérificatrice générale du Canada;

- le plan ministériel et le rapport sur les résultats ministériels du Bureau du vérificateur général;

- toute autre question que la Chambre des communes renvoie au Comité au besoin.

Autres responsabilités :

- l’économie, l’efficience et l’efficacité de l’administration publique;

- la qualité des pratiques administratives dans la mise en œuvre des programmes fédéraux;

- la responsabilité du gouvernement devant le Parlement en ce qui concerne les dépenses fédérales.

Le Comité examine également :

- les états financiers consolidés du gouvernement fédéral;

- les comptes publics du Canada;

- il émet des recommandations au gouvernement en vue d’améliorer les pratiques en matière de dépenses;

- il examine l’état prévisionnel du Bureau du vérificateur général.

Membres du Comité

| Nom et role | Parti | Circonscription | Membre du PACP depuis |

|---|---|---|---|

| Président | |||

John Williamson |

Conservateur |

Nouveau-Brunswick Sud-Ouest |

Février 2022 |

| Vice-président | |||

Jean Yip |

Libéral |

Scarborough-Agincourt |

Janvier 2018 |

Nathalie Sinclair-Desgagné Porte-parole pour les comptes publics; Programmes d’aide liés à la pandémie; Agences de développement économique. |

Bloc Québécois |

Terrebonne |

Décembre 2021 |

| Membres | |||

Garnett Genuis Porte-parole pour le développement international |

Conservateur |

Sherwood Park-Fort Saskatchewan |

Octobre 2022 |

Michael Kram |

Conservateur |

Regina-Wascana |

Octobre 2022 |

Kelly McCauley |

Conservateur |

Edmonton Ouest |

Octobre 2022 |

Blake Desjarlais Porte-parole pour le SCT; Diversité et Inclusion; Jeunesse; Sport; Enseignement postsecondaire; porte-parole adjoint pour les droits 2ELGBTQI+; Immigration, Réfugiés et Citoyenneté. |

Nouveau parti démocratique |

Edmonton Greisbach |

Décembre 2021 |

Valerie Bradford |

Libéral |

Kitchener Sud – Hespeler |

Décembre 2021 |

Han Dong |

Libéral |

Don Valley Nord |

Décembre 2021 |

Peter Fragiskatos Secrétaire parlementaire du Revenu national |

Libéral |

Centre Nord de Londres |

Décembre 2021 |

Brenda Shanahan |

Libéral |

Châteauguay-Lacolle |

Décembre 2021; janvier 2016 à janvier 2018. |

Activités prévues dans le cadre du SCT – 44e législature

- Briefing de la Fondation canadienne pour l’audit et la responsabilité

- Briefings d’introduction de la vérificatrice générale; du contrôleur général du Canada; autres personnes.

- Comptes publics du Canada

- Rapports de la vérificatrice générale du Canada

Activités du Comité en lien avec le SCT – 43e législature

- Comptes publics du Canada (Lien vers l’étude)

- Réponse du gouvernement : lien

- Rapports de la vérificatrice générale du Canada

- Surveillance de la publicité du gouvernement du Canada (Lien vers l’étude)

- Réponse du gouvernement : Lien

- Approvisionnement en solutions de technologie de l’information (Lien vers l’étude)

- Plan Investir dans le Canada (Lien vers l’étude)

- Centres d’appel (Lien vers l’étude)

- Réponse du gouvernement : Lien

- Stratégie nationale de construction navale (Lien vers l’étude)

- Surveillance de la publicité du gouvernement du Canada (Lien vers l’étude)

- Culture du service public (Lien vers l’étude)

- Aucun rapport

Intérêt dans le portefeuille du SCT

Parti conservateur du Canada (PCC)

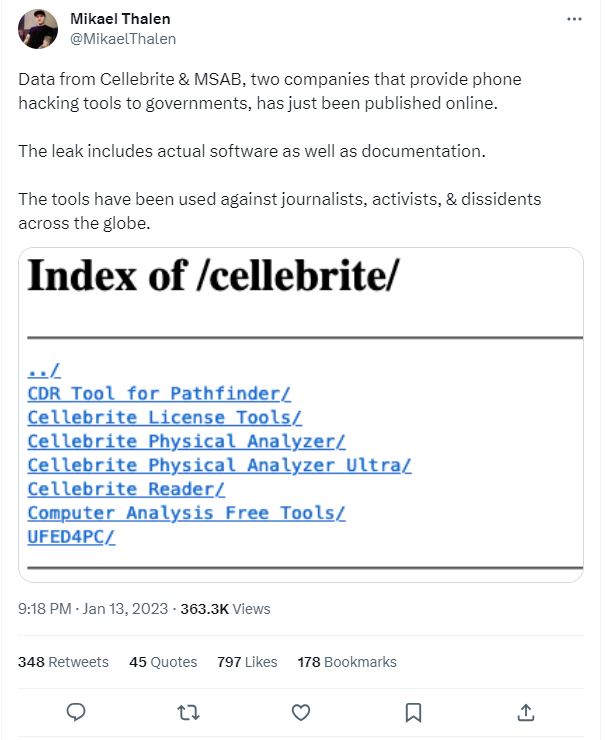

- Cybersécurité

- Les députés conservateurs Ben Lobb, Jamie Schmale et Robert Kitchen (non membres du Comité) ont respectivement demandé des comptes rendus parlementaires sur la vulnérabilité du logiciel Log4J (Q-372, février 2022), les contrats de service de stockage en nuage (Q-537, mai 2022) et les cyberattaques contre les ministères et les organismes du gouvernement (Q-961, octobre 2022).

- Lors d’une réunion du PACP le 22 novembre 2022, la députée Stephanie Kusie (non membre du Comité, mais remplaçante pour cette réunion) s’est intéressée au financement du stockage en nuage par le gouvernement, et a suggéré qu’il entravait la cybersécurité du gouvernement. Elle a posé des questions à la vérificatrice générale concernant « l’absence de financement, comme le montrent les comptes publics…, et l’incidence sur la cybersécurité du stockage en nuage du gouvernement » ainsi que « … l’absence de financement, qui laisse nos systèmes dans le nuage vulnérables ».

- 22 novembre 2022 – PACP - Comptes publics du Canada 2022 (BVG)

- Les députés conservateurs se sont également montrés méfiants à l’égard de l’entreprise de télécommunications chinoise Huawei, citant ses liens avec le gouvernement chinois et affirmant que le gouvernement avait mis trop de temps à lui refuser l’autorisation d’exercer ses activités au Canada. Au cours du même débat sur le projet de loi C-26, le député Garnett Genuis a déclaré : « Nous sommes derrière lorsqu’il s’agit de défendre notre sécurité. Nous sommes derrière en ce qui concerne des informations que nous aurions dû connaître bien avant. Nous sommes derrière nos alliés. Nous sommes le dernier du Groupe des cinq et très en retard dans la reconnaissance des risques associés à Huawei ».

- Le 1er décembre 2022, Débat sur le projet de loi C-26

- Surveillance des dépenses et obligation de rendre compte

- Les députés conservateurs considèrent que le gouvernement dépense trop, sans surveillance ni obligation de rendre compte appropriées. Cette critique s’est amplifiée depuis l’élection du nouveau chef du PCC, le député Pierre Poilievre. Depuis la rentrée parlementaire en septembre, la plupart des interventions du parti pendant la période des questions ont porté sur les dépenses publiques.

- Plus généralement, les conservateurs ont utilisé les comptes publics comme un exemple de gaspillage et d’incompétence du gouvernement. Le député Andrew Scheer (non membre du Comité) a affirmé que « nous examinons constamment les comptes publics pour trouver des dépenses inutiles et, étrangement, nous en trouvons chaque fois ».

- Le 28 octobre 2022, Débat sur le projet de loi C-9

- Service public et fonctionnaires

- Le député Philip Lawrence (n’est plus membre du Comité) se dit frustré par le fait que, lorsqu’il était membre du PACP, les études portaient toujours sur le même sujet et semblaient recevoir le même rapport, et que les recommandations n’étaient pas toujours appliquées. Il souhaite se concentrer davantage sur l’amélioration du rendement du secteur public.

- Le 5 mai 2022, PACP – Budget principal des dépenses 2022-23 (BVG)

- Le député Philip Lawrence (n’est plus membre du Comité) se dit frustré par le fait que, lorsqu’il était membre du PACP, les études portaient toujours sur le même sujet et semblaient recevoir le même rapport, et que les recommandations n’étaient pas toujours appliquées. Il souhaite se concentrer davantage sur l’amélioration du rendement du secteur public.

- Environnement et gouvernement vert

- Le député Philip Lawrence (n’est plus membre du Comité) estime qu’il faut investir dans de nombreux secteurs du gouvernement, en particulier dans la gestion des données et la résilience au changement climatique. Il a indiqué qu’il souhaitait obtenir davantage d’informations sur les mesures prises par le gouvernement dans ce domaine.

- Le 3 mars 2022, PACP – Réunion no 8

- Le député Philip Lawrence (n’est plus membre du Comité) estime qu’il faut investir dans de nombreux secteurs du gouvernement, en particulier dans la gestion des données et la résilience au changement climatique. Il a indiqué qu’il souhaitait obtenir davantage d’informations sur les mesures prises par le gouvernement dans ce domaine.

- Questions au Feuilleton

- Les députés Scott Aitchinson et Tom Kmiec (non membres du Comité) ont respectivement demandé des comptes rendus parlementaires sur les dépenses en matériel de transport figurant dans les comptes publics de 2021 (Q-297, janvier 2022) et sur les pertes de fonds et de biens publics figurant dans les comptes publics de 2021 (Q-323, février 2022)

Bloc Québécois (BQ)

- Cybersécurité

- Les députés du Bloc n’ont pas beaucoup parlé de la cybersécurité au sein du gouvernement fédéral, mais ont montré de l’intérêt pour le sujet des cybermenaces potentielles pour les entreprises sous réglementation fédérale et le secteur privé, comme en témoignent leurs interventions lors du débat sur le projet de loi C-26, Loi concernant la cybersécurité, modifiant la Loi sur les télécommunications et apportant des modifications corrélatives à d’autres lois.

- Lors d’une réunion du OGGO en juin 2022, la députée Julie Vignola a posé des questions au ministre de Services publics et approvisionnement Canada, ainsi qu’au président de Services partagés Canada, sur les mesures prises par le gouvernement pour se protéger contre les cyberattaques et « protéger les renseignements confidentiels des citoyens et des entreprises, ainsi que ceux du gouvernement ».

- Le 10 juin 2022 – OGGO - Budget supplémentaire des dépenses (A) (SPAC, SPC)

- Surveillance des dépenses et obligation de rendre compte

- La députée Sinclair-Desgagné a critiqué à plusieurs reprises le « déséquilibre fiscal » dans les comptes publics, en particulier en ce qui concerne les transferts du gouvernement fédéral au Québec et aux autres provinces en matière de soins de santé.

- Le 27 octobre 2022, Débat sur le projet de loi C-31

- La députée Sinclair-Desgagné a laissé entendre que le président du Conseil du Trésor se réjouit que les travailleurs du Bureau du vérificateur général soient en grève, parce que cela signifie qu’ils ne sont plus en mesure d’établir des rapports qui « embarrassent le gouvernement » et qu’ils ne peuvent plus assurer la reddition de comptes.

- Le 31 mars 2022, Déclaration des membres

- La députée Sinclair-Desgagné s’est montrée préoccupée par le fait que les sociétés d’État empêchent de suivre correctement les dépenses du gouvernement. Dans le cas des sociétés d’État, « il est impossible de savoir combien d’argent est transféré ». Elle estime que la situation actuelle est inacceptable. Plus récemment, lors d’une réunion du PACP, elle a demandé à un fonctionnaire du SCT quelles modifications législatives seraient nécessaires pour que les sociétés d’État divulguent l’information de la même façon que les ministères.

- Le 1er novembre 2022, PACP – Réunion no 36 (Briefing sur le Bureau du vérificateur général); le 9 mai 2022, Débat sur le budget 2022

- La députée Sinclair-Desgagné a critiqué à plusieurs reprises le « déséquilibre fiscal » dans les comptes publics, en particulier en ce qui concerne les transferts du gouvernement fédéral au Québec et aux autres provinces en matière de soins de santé.

- Service public et fonctionnaires

- La députée Sinclair-Desgagné a manifesté son soutien aux employés du Bureau du vérificateur général qui sont en grève, affirmant qu’ils méritent une meilleure équité salariale.

- Le 31 mars 2022, Déclaration des membres

- La députée Sinclair-Desgagné a manifesté son soutien aux employés du Bureau du vérificateur général qui sont en grève, affirmant qu’ils méritent une meilleure équité salariale.

- Environnement et gouvernement vert

- La députée Sinclair-Desgagné estime que le financement du gouvernement devrait être interrompu dans les secteurs où il n’y a pas de résultats environnementaux positifs, comme le secteur pétrolier.

- Le 8 février 2022, PACP – Réunion no 4

- La députée Sinclair-Desgagné estime que le financement du gouvernement devrait être interrompu dans les secteurs où il n’y a pas de résultats environnementaux positifs, comme le secteur pétrolier.

Nouveau parti démocratique (NPD)

- Cybersécurité

- Le député Gord Johns (non membre du Comité) a exprimé des inquiétudes concernant la cybersécurité et la mise en œuvre du stockage en nuage au sein du gouvernement. Lors d’une réunion du OGGO le 11 novembre 2022, M. Johns a déclaré : « La semaine dernière, la vérificatrice générale a publié un rapport contenant des conclusions préoccupantes sur la capacité du gouvernement à prévenir, à détecter et à répondre aux cyberattaques. Le rapport constate que les ministères ne savent pas exactement quels sont leurs rôles en matière de cybersécurité et que, quatre ans après la demande formulée par le Conseil du Trésor aux ministères d’envisager le passage à l’informatique en nuage, il n’a toujours pas prévu de financement à long terme pour cette adaptation. »

- Le 21 novembre 2022, OGGO – Réunion no 40 (Comparution du SCT sur le budget supplémentaire des dépenses [B] 2022-23)

- Le député Johns a également interrogé la dirigeante principale de l’information sur les conséquences de l’application ArriveCAN en matière de cybersécurité. Il lui a demandé « ce que le Conseil du Trésor compte faire pour remédier d’urgence aux failles de sécurité et garantir la protection des renseignements personnels des Canadiens ».

- Le 17 novembre 2022, OGGO – Réunion no 39 (Comparution du SCT sur l’application ArriveCAN)

- Le NPD a également émis des commentaires sur la cybersécurité de manière plus générale, dans le contexte des secteurs public et privé. Le 1er décembre, lors du débat sur le projet de loi C-26, le député Gord Johns a déclaré : « Je pense que nous sommes tous d’accord pour dire que le Canada est mal préparé pour faire face aux menaces de cybersécurité. Je suis rassuré d’entendre que nous sommes tous sur la même longueur d’onde. Cependant, nous sommes loin derrière d’autres juridictions similaires, telles que la France et le Royaume-Uni. Leur capacité à intercepter les menaces de cybersécurité et à y répondre est bien meilleure pour protéger leurs pays ».

- Le député Gord Johns (non membre du Comité) a exprimé des inquiétudes concernant la cybersécurité et la mise en œuvre du stockage en nuage au sein du gouvernement. Lors d’une réunion du OGGO le 11 novembre 2022, M. Johns a déclaré : « La semaine dernière, la vérificatrice générale a publié un rapport contenant des conclusions préoccupantes sur la capacité du gouvernement à prévenir, à détecter et à répondre aux cyberattaques. Le rapport constate que les ministères ne savent pas exactement quels sont leurs rôles en matière de cybersécurité et que, quatre ans après la demande formulée par le Conseil du Trésor aux ministères d’envisager le passage à l’informatique en nuage, il n’a toujours pas prévu de financement à long terme pour cette adaptation. »

- Surveillance des dépenses et obligation de rendre compte

- Le député Daniel Blaikie (non membre du Comité) a rappelé à plusieurs reprises à la Chambre les remarques du directeur parlementaire du budget sur le fait que le gouvernement déposait les comptes publics trop tard. Le NPD et lui-même estiment que « … des rapports financiers supplémentaires (sont) justifiés… » et que « normalement, dans les pays de la plupart de nos alliés et partenaires commerciaux, cela se fait sur un calendrier de six mois après la fin de l’exercice financier. Le dépôt en décembre était donc très tardif. Je pense qu’il est vrai, surtout lorsque le gouvernement dépense de grosses sommes d’argent, que la responsabilité et la transparence deviennent d’autant plus importantes. ».

- Le 2 février 2022, le 23 mars 2022 et le 28 mars 2022, Débat sur la Loi d’exécution de la mise à jour économique et budgétaire de 2021.

- Le député Daniel Blaikie (non membre du Comité) a rappelé à plusieurs reprises à la Chambre les remarques du directeur parlementaire du budget sur le fait que le gouvernement déposait les comptes publics trop tard. Le NPD et lui-même estiment que « … des rapports financiers supplémentaires (sont) justifiés… » et que « normalement, dans les pays de la plupart de nos alliés et partenaires commerciaux, cela se fait sur un calendrier de six mois après la fin de l’exercice financier. Le dépôt en décembre était donc très tardif. Je pense qu’il est vrai, surtout lorsque le gouvernement dépense de grosses sommes d’argent, que la responsabilité et la transparence deviennent d’autant plus importantes. ».

- Service public et fonctionnaires

- Le député Blake Desjarlais a critiqué le système de rémunération Phoenix, affirmant que le fait que le Conseil du Trésor n’ait pas consulté les fonctionnaires a eu une incidence directe sur les travailleurs. Il affirme que des années plus tard, le gouvernement continue de rencontrer des problèmes avec Phoenix.

- Le 3 mai 2022, PACP – Réunion no 17

- Le député Blake Desjarlais a critiqué le système de rémunération Phoenix, affirmant que le fait que le Conseil du Trésor n’ait pas consulté les fonctionnaires a eu une incidence directe sur les travailleurs. Il affirme que des années plus tard, le gouvernement continue de rencontrer des problèmes avec Phoenix.

- Diversité et inclusion, ACS+

- Le député Desjarlais estime qu’il y a encore du travail à faire dans le secteur public et avec les sociétés d’État pour garantir la diversité, l’inclusion et l’équité. Il estime que des objectifs et des indicateurs plus solides devraient être mis en place afin que nous puissions constater les résultats et les progrès tangibles.

- Le 15 février 2022, PACP – Réunion no 6; le 31 mars 2022, PACP – Réunion no12; le 31 mars 2022, Débat sur le projet de loi S-214

- Le député Desjarlais estime qu’il y a encore du travail à faire dans le secteur public et avec les sociétés d’État pour garantir la diversité, l’inclusion et l’équité. Il estime que des objectifs et des indicateurs plus solides devraient être mis en place afin que nous puissions constater les résultats et les progrès tangibles.

- Environnement et gouvernement vert

- Le député Desjarlais critique souvent l’absence de « véritables mesures climatiques » de la part du gouvernement. Il estime que le gouvernement devrait être tenu pour responsable de l’absence de progrès dans ce domaine. Il estime que les mesures climatiques devraient faire partie intégrante des plans d’action des ministères.

- Le 1er décembre 2021, Réponse au discours du Trône; le 1er mars 2022, PACP – Réunion no 7; le 7 avril 2022, Déclaration des députés

- D’autres députés du NPD, comme Laurel Collins (non membre du Comité), ont exprimé leur inquiétude quant au fait que les sociétés d’État ne sont pas tenues de rendre compte de leurs émissions lorsqu’il s’agit de rendre le gouvernement plus vert.

- Le 3 mai 2022, ENVI - Réunion no 15

- Le député Desjarlais critique souvent l’absence de « véritables mesures climatiques » de la part du gouvernement. Il estime que le gouvernement devrait être tenu pour responsable de l’absence de progrès dans ce domaine. Il estime que les mesures climatiques devraient faire partie intégrante des plans d’action des ministères.

Résumés des réunions

Réunion 39 – Le 22 novembre 2022

Comptes publics du Canada 2022 (Partie 2)

Transcription complète : Preuves – PACP (44-1) – no 39

Témoins

Ministère des Finances

- Michael J. Sabia, ministre adjoint.

- Evelyn Dancey, sous-ministre adjointe, Direction de la politique budgétaire.

- Nicholas Leswick, sous-ministre délégué.

Bureau du vérificateur général

- Karen Hogan, vérificatrice générale du Canada.

- Étienne Matte, directeur principal.

- Chantale Perreault, directrice principale.

Secrétariat du Conseil du Trésor

- Roch Huppé, contrôleur général du Canada.

- Monia Lahaie, contrôleure générale adjointe, Secteur de la gestion financière.

- Diane Peressini, directrice exécutive, Politique comptable et établissement de rapports du gouvernement.

Points saillants

Le Comité a poursuivi son examen des comptes publics du Canada 2022.

Au début de la réunion, le contrôleur général a fait le point sur un suivi demandé par M. Garnett Genuis (PCC) lors de la réunion précédente. Il a indiqué qu’une réponse concernant l’augmentation des salaires de Passeport Canada était attendue, mais a précisé qu’elle était due à la signature d’une convention collective et à la reprise du paiement des congés excédentaires. Il a également expliqué que l’augmentation du nombre de passeports traités entraînait une hausse des coûts.

Le ton de la réunion a été généralement cordial et poli, et les députés se sont montrés très impliqués dans leurs questions. Toutefois, les députés ont parfois contesté les réponses fournies par les fonctionnaires. Les discussions ont porté sur les sujets suivants :

- Informations erronées dans les comptes publics.

- Détails concernant les radiations de dettes.

- Rapports sur l’environnement et la gouvernance sociale (EGS).

- Transparence financière des sociétés d’État.

- Réforme des comptes publics.

- Cybersécurité et adoption de l’informatique en nuage.

- Problèmes liés au système de rémunération Phoenix et projets pour le système de nouvelle génération.

- Biens immobiliers et conséquence du retour au travail ou du travail hybride sur l’occupation.

Suivis

- Détails concernant l’erreur dans les comptes publics concernant la remise de dette d’Exportation et développement Canada. – Député Garnett Genuis (PCC)

- Facteurs à l’origine de l’augmentation de la TPS et des dispositions relatives à l’amortissement de l’impôt sur les sociétés. – Député Kelly McCauley (PCC)

- Calcul du coût de la suspension du paiement des congés annuels accumulés excédentaires. – Député Kelly McCauley (PCC)

- Montant total des engagements non financés au titre des retraites. – Député Kelly McCauley (PCC)

- Analyse de l’effet d’un retard dans les post-vérifications du CERB par l’ARC sur les coûts récupérables attendus. – Député Garnett Genuis (PCC)

- Dans quelle mesure les dommages signalés aux bâtiments sont-ils dus au changement climatique? – Député Blake Desjarlais (NPD)

Réunion 38 – Le 18 novembre 2022

Comptes publics du Canada 2022 (Partie 1)

Transcription complète : Preuves – PACP (44-1) – no 38

Témoins

Secrétariat du Conseil du Trésor

- Roch Huppé, contrôleur général du Canada.

- Monia Lahaie, contrôleure générale adjointe, Secteur de la gestion financière.

- Diane Peressini, directrice exécutive, Politique comptable et établissement de rapports du gouvernement.

Ministère des Finances

- Nicholas Leswick, sous-ministre délégué.

- Evelyn Dancey, sous-ministre adjointe, Direction de la politique économique.

Bureau du vérificateur général

- Karen Hogan, vérificatrice générale du Canada.

- Étienne Matte, directeur principal.

- Chantale Perreault, directrice principale.

Points saillants

Dans son allocution d’ouverture, la vérificatrice générale a confirmé que son bureau avait émis une opinion sans réserve sur les comptes publics 2022. Elle a souligné les répercussions de la pandémie de la COVID-19 sur les dépenses publiques. Elle a également fait remarquer que l’administration des salaires est toujours un problème avec Phoenix. Les demandes d’intervention de paie portant sur des trop-perçus risquent de ne pas pouvoir être recouvrées par le gouvernement.

Le contrôleur général a donné au Comité une vue d’ensemble des comptes publics 2022 dans ses remarques préliminaires. M. Huppé a expliqué les exigences relatives au calendrier de dépôt des comptes publics et a souligné que le dépôt a eu lieu à temps cette année. Il a également expliqué que le SCT s’efforce d’être plus efficace et qu’il examine actuellement les recommandations émises dans le récent rapport du PACP intitulé : Comptes publics du Canada 2021. M. Huppé a informé le Comité des efforts déployés pour moderniser les comptes publics, notamment en tenant compte des commentaires du PACP.

Les députés se sont montrés très engagés avec les témoins sur des questions clés telles que les rapports sur les sociétés d’État, les calendriers de dépôt et les défis, le système de rémunération Phoenix et des postes spécifiques dans les comptes publics. Les membres ont exprimé leur gratitude tout au long de la réunion pour la discussion informative avec les témoins et ont indiqué qu’ils seraient reconnaissants de recevoir toute information complémentaire avant la poursuite de l’examen des comptes publics mardi. En outre, le président a soulevé la question de la fenêtre légale pour récupérer les trop-perçus de Phoenix (et le risque) et a demandé que les fonctionnaires du SCT se préparent à fournir cette information mardi.

Suivis

- Renseignements additionnels sur les chiffres de Passeport Canada. – Député Garnett Genuis (PCC)

- Augmentation des créances douteuses et analyse des achats de la Banque du Canada sur les obligations du Canada. – Députés Kelly McCauley (PCC) et John Williamson (PCC)

- Chronologie des dates de dépôt précédentes. – Députée Brenda Shanahan (PLC)

- Écart pour les sociétés d’État. – Députée Nathalie Sinclair-Desgagné (BQ)

- Renseignements additionnels concernant l’augmentation des pensions du secteur public. – Député Kelly McCauley (PCC)

Réunion 36 – le 1er novembre 2022

Briefing sur le Bureau du vérificateur général (Comparution du SCT)

Transcription complète : Preuves – PACP (44-1) – no 36

Témoins

Secrétariat du Conseil du Trésor (SCT)

- Stephen Diotte, directeur exécutif, Relations de travail et rémunération globale, Gestion stratégique de la rémunération, Bureau de la directrice générale des ressources humaines.

Bureau du vérificateur général (BVG)

- Karen Hogan, vérificatrice générale du Canada.

- Andrew Hayes, vérificateur général adjoint.

Ministère des Finances (FIN)

- Nicholas Leswick, sous-ministre délégué.

Points saillants

Conformément à la motion adoptée le 21 octobre 2022, le Comité a reçu un briefing sur le Bureau du vérificateur général.

Dans son allocution d’ouverture, la vérificatrice générale (VG) a souligné l’importance de considérer la charge de travail comme proportionnelle au montant du financement reçu par le BVG lorsqu’il s’agit de demander des audits supplémentaires. La VG considère que le modèle de financement actuel est problématique du fait que le ministère des Finances (FIN) et le Secrétariat du Conseil du Trésor (SCT) sont des organisations contrôlées par le BVG et qu’il est difficile de maintenir l’indépendance par rapport au gouvernement. La VG a abordé la question de la grève précédente et des difficultés consécutives pour attirer et fidéliser le personnel. La VG a conclu en assurant le Comité que les discussions avec les employés seraient poursuivies afin de favoriser un meilleur environnement de travail.

Les membres se sont montrés très préoccupés par l’indépendance du BVG dans le modèle de financement actuel et se sont demandé s’il disposait ou non de ressources suffisantes. Tous les membres ont souligné l’expression croissante de la méfiance à l’égard des institutions gouvernementales et ont insisté sur l’importance du rôle du BVG dans le maintien de cette confiance. Le député Blake Desjarlais (NPD) a interrogé tous les témoins sur le rôle de chaque organisation dans les événements survenus lors de la grève des employés du BVG à l’automne dernier. Les membres du gouvernement ont clarifié le fonctionnement des mandats de négociation collective et ont demandé au SCT d’établir les risques liés à l’extension du mandat au regard des accords existants.

Suivis

- Quelles modifications législatives seraient nécessaires pour que les sociétés d’État divulguent des informations de la même manière que les ministères? – Députée Nathalie Sinclair-Desgagné

Prochaines étapes

La prochaine réunion du Comité est prévue pour le vendredi 4 novembre 2022 afin de discuter des affaires du Comité. Le président a également indiqué que le Comité tiendra une réunion d’information avec la vérificatrice générale sur les prochains rapports de rendement le 15 novembre (à huis clos). Le président a également indiqué que le Comité invitera des fonctionnaires à se présenter devant le Comité des comptes publics 2022 le 18 novembre.

Réunion 35 – le 28 octobre 2022

Rapport 2, Stratégie pour un gouvernement vert (Comparution du SCT)

Transcription complète : Non disponible

Témoins

Secrétariat du Conseil du Trésor

- Graham Flack, secrétaire du Conseil du Trésor du Canada.

- Malcolm Edwards, ingénieur principal, Centre pour un gouvernement vert.

Bureau du vérificateur général

- Jerry V. DeMarco, commissaire à l’environnement et au développement durable.

- Milan Duvnjak, directeur principal.

Ministère de la Défense nationale

- Bill Matthews, ministre adjoint.

- Nancy Tremblay, sous-ministre adjointe déléguée, Matériel.

- Saleem Sattar, directeur général, Environnement et gestion durable.

Ministère des Transports

- Michael Keenan, ministre adjoint.

- Ross Ezzeddin, directeur général, Programmes aériens, maritimes et environnementaux.

Points saillants

Le Comité s’est réuni pour étudier le rapport 2, Stratégie pour un gouvernement vert des rapports 2022 1 à 5 du Commissaire à l’environnement et au développement durable, et pour interroger des témoins. Les fonctionnaires n’ont pas fait de déclarations préliminaires, cette partie ayant déjà été formulée lors de la réunion du 18 octobre, qui avait été interrompue en raison des votes à la Chambre des communes.

La réunion d’aujourd’hui a été généralement polie et cordiale. Les sujets de discussion d’intérêt pour le SCT sont les suivants :

- Le rôle du SCT dans la Stratégie pour un gouvernement vert, notamment en ce qui concerne l’établissement de rapports, la mise en œuvre et la coopération internationale.

- Les coûts associés à la réalisation des objectifs de réduction des émissions de gaz à effet de serre (GES) du gouvernement.

- La capacité du gouvernement à fournir des rapports complets sur ses émissions de GES.

- Les répercussions de la pandémie de la COVID-19 sur les émissions de GES du gouvernement.

- La recommandation du BVG selon laquelle les sociétés d’État devraient également rendre compte de leurs progrès, et les consultations du SCT avec les sociétés d’État.

- Tout plan actuel ou futur d’achat de compensations carbone par le gouvernement.

- Les émissions de GES produites par les déplacements ministériels.

Les fonctionnaires du MDN et du ministère des Transports ont également répondu aux questions concernant leurs propres plans et les progrès réalisés dans la réduction des émissions de leurs ministères. M. Matthews, du MDN, a fait référence aux outils et aux conseils fournis par le SCT. Après la fin des témoignages, le Comité s’est réuni à huis clos pour discussions.

Réunion 32 – le 18 octobre 2022

Rapport 2, Stratégie pour un gouvernement vert (Comparution du SCT)

Transcription complète : Preuves – PACP (44-1) – no 32

Témoins

Secrétariat du Conseil du Trésor

- Graham Flack, secrétaire du Conseil du Trésor du Canada.

- Jane Keenan, directrice exécutive par intérim, Centre pour un gouvernement vert.

- Malcolm Edwards, ingénieur principal, Centre pour un gouvernement vert.

Bureau du vérificateur général

- Jerry V. DeMarco, commissaire à l’environnement et au développement durable.

- Milan Duvnjak, directeur principal.

Ministère de la Défense nationale

- Bill Matthews, ministre adjoint.

- Nancy Tremblay, sous-ministre adjointe déléguée, Matériel.

- Saleem Sattar, directeur général, Environnement et gestion durable.

Ministère des Transports

- Michael Keenan, ministre adjoint.

- Ross Ezzeddin, directeur général, Programmes aériens, maritimes et environnementaux.

Points saillants

La réunion a été retardée par des votes à la Chambre.

Dans son allocution d’ouverture, Jerry DeMarco, commissaire à l’environnement et au développement durable, a retracé l’historique de la Stratégie pour un gouvernement vert et les objectifs qui ont été fixés et révisés depuis son lancement en 2017. Il a expliqué au Comité que l’audit s’est concentré sur le leadership du SCT dans le soutien aux progrès du ministère, ainsi que sur la manière dont le MDN et le ministère des Transports ont mis en œuvre des mesures pour réduire les émissions de GES. Il a conclu que les efforts du SCT pour réduire les émissions ne sont pas aussi complets qu’ils pourraient l’être, et que des informations importantes sur un gouvernement vert sont difficiles à trouver, peu claires ou insuffisantes, notamment un manque de détails sur les coûts et les économies. Il s’est inquiété du fait que les émissions indirectes n’ont pas été déclarées et que les sociétés d’État n’entrent pas dans le champ d’application de la stratégie. Il a ajouté que ni le ministère de la Défense ni le ministère des Transports n’ont indiqué clairement de quelle façon ils allaient atteindre l’objectif de 2050. Il a conclu que le manque d’informations rendait difficiles le suivi des objectifs et la détermination du rôle de leader mondial que le Canada s’est fixé. Il a indiqué au Comité que sur les cinq recommandations pour le SCT figurant dans le rapport, une seule n’était pas entièrement acceptée. Enfin, le commissaire a indiqué qu’il avait déposé le 4 octobre un rapport trimestriel sur le rapport d’avancement 2021 de la stratégie fédérale de développement durable.

Dans son allocution d’ouverture, le sous-ministre de Transports Canada, Michael Keenan, a déclaré au Comité que Transports Canada acceptait pleinement la recommandation des commissaires et s’engageait à atteindre les objectifs de réduction des émissions de GES. Il a précisé que les émissions de Transports Canada provenaient en grande partie de son parc, et non de ses bâtiments, et que son plan de mise en œuvre était donc unique. Il a déclaré que la feuille de route de TC continuerait d’évoluer et d’être mise à jour, et que des mécanismes seraient mis en place pour évaluer les risques et suivre les réductions d’émissions.

Dans son discours d’ouverture, le secrétaire du Conseil du Trésor, Graham Flack, a expliqué de quelle façon le gouvernement s’y prend pour rendre ses activités plus écologiques, avec un objectif de zéro émission nette de GES d’ici 2050 et un objectif intermédiaire de réduction de 40 % d’ici 2025 pour le parc conventionnel de véhicules et les installations fédérales. Il a également passé en revue le rôle de chef de file du Centre pour un gouvernement vert (CGV) au sein du SCT, en ce qui concerne la stratégie pour des bâtiments, des véhicules et un approvisionnement verts du gouvernement. Il s’agit notamment d’élaborer des plans de portefeuille immobilier à faible émission de carbone, de construire de nouveaux bâtiments à zéro émission, de rénover les bâtiments existants pour qu’ils soient efficaces sur le plan énergétique et à faible émission de carbone, d’inclure des facteurs environnementaux dans l’approvisionnement, d’acheter des véhicules hybrides ou sans émission et de l’électricité propre, et d’adopter des technologies propres, telles que des technologies de construction intelligentes, des carburants propres et de l’électricité renouvelable. Après avoir évoqué les grandes lignes du rapport des commissaires, le secrétaire a déclaré que le SCT était d’accord avec toutes les recommandations du rapport, à l’exception de la notion selon laquelle le SCT n’a pas développé d’approche pour le suivi des coûts et des économies. Il a expliqué au Comité que le CGV utilise des méthodes d’analyse du coût du cycle de vie et du coût total de possession pour informer les décideurs sur les options les plus rentables pour décarboner les opérations gouvernementales. Il a également indiqué que d’autres gouvernements nous ont contactés pour mettre en œuvre une méthode de calcul des coûts. Enfin, il a déclaré que le SCT ferait davantage pour communiquer l’approche rentable de la comptabilisation des coûts et des émissions aux parlementaires et aux Canadiens et aux Canadiennes.

Dans son allocution, le sous-ministre du MDN, Bill Matthews, a souligné la taille et l’ampleur de l’environnement opérationnel du MDN. Il a déclaré que le ministère faisait des progrès et atteignait des objectifs à court terme, mais qu’il restait encore beaucoup à faire pour atteindre les objectifs à long terme du gouvernement en matière d’émissions nettes zéro. Il a déclaré que le MDN avait accepté les recommandations du commissaire.

Après les déclarations préliminaires, le Comité a suspendu la réunion en raison de votes supplémentaires à la Chambre. Les témoins ont été libérés, mais devraient être rappelés pour être interrogés à une date ultérieure (à déterminer).

Le Comité se réunit à nouveau à huis clos sur les affaires du Comité après les votes de la Chambre.

Biographies des membres du Comité

John Williamson (Nouveau-Brunswick Sud-Ouest)

Conservateur

Président

-

Élu député de Nouveau-Brunswick-Sud-Ouest en 2011, il a été battu en 2015 et réélu en 2019 et 2021.

- Il est également membre du Comité de liaison et président du sous-comité du programme et de la procédure du Comité permanent des comptes publics.

- Il a déjà siégé dans de nombreux comités, dont le PACP pendant une courte période en 2013.

- Avant son élection, M. Williamson a occupé différents postes. Il a été éditorialiste au National Post de 1998 à 2001, puis s’est joint à la Fédération canadienne des contribuables jusqu’en 2008. En 2009, il a été engagé par Stephen Harper en tant que directeur des communications au sein du cabinet du premier ministre.

Jean Yip (Scarborough – Agincourt)

Libéral

Première vice-présidente

-

Élue députée de Scarborough-Agincourt lors d’une élection partielle le 11 décembre 2017, et réélue en 2019 et 2021.

- Elle est membre du Comité des comptes publics depuis 2018 et a siégé au Comité des opérations gouvernementales et au Comité Canada-Chine dans le passé.

- Elle est vice-présidente du sous-comité du programme et de la procédure du Comité permanent des comptes publics.

- Avant son élection, Mme Yip était souscriptrice d’assurances et assistante de circonscription.

Nathalie Sinclair-Desgagné (Terrebonne)

Bloc Québécois

Deuxième vice-présidente

-

Élue députée de Terrebonne aux élections fédérales de 2021.

- Porte-parole du BQ pour les comptes publics; Programmes d’aide liés à la pandémie; Agences fédérales de développement économique.

- Elle est vice-présidente du sous-comité du programme et de la procédure du Comité permanent des comptes publics.

- Elle a travaillé à la Banque européenne d’investissement et chez PWC Londres.

- Elle est revenue au Québec en 2017 pour poursuivre une carrière dans le monde des affaires québécois.

Garnett Genuis (Sherwood Park-Fort Saskatchewan)

Conservateur

-

Élu député de Sherwood Park-Fort Saskatchewan en 2015, réélu en 2019 et 2021.

- Porte-parole conservateur de l’opposition pour le développement international.

- Il siège également au Comité permanent des affaires étrangères et du développement international.

- Il a siégé dans plusieurs comités permanents, notamment celui de la citoyenneté et de l’immigration, des relations entre le Canada et la Chine et de l’examen des réglementations.

- Avant son élection, M. Genuis a été assistant de l’ancien Premier ministre Stephen Harper et conseiller auprès de l’ancienne ministre Rona Ambrose.

Michael Kram (Regina-Wascana)

Conservateur

-

Élu député de Regina-Wascana en 2019 et réélu en 2021.

- Vice-président du Comité permanent de l’industrie et de la technologie, membre du Comité permanent des transports, de l’infrastructure et des collectivités et du Comité permanent du commerce international.

- Avant son élection, M. Kram a travaillé pendant 20 ans dans le secteur de la technologie de l’information et a notamment occupé plusieurs postes contractuels au sein du ministère de la Défense nationale.

Kelly McCauley (Edmonton Ouest)

Conservateur

-

Élu député d’Edmonton-Ouest en 2015 et réélu en 2019 et 2021.

- Il préside également le Comité permanent des opérations gouvernementales et des prévisions budgétaires.

- Ancien porte-parole conservateur de l’opposition pour le Conseil du Trésor.

- Il a déjà siégé au Comité spécial sur la pandémie de la COVID-19 ainsi qu’au sous-comité du programme et de la procédure du OGGO en 2020.

- Avant son élection en 2015, M. McCauley était un cadre du secteur de l’hôtellerie spécialisé dans la gestion d’hôtels et de centres de congrès.

- Il est diplômé du BCIT dans le programme de gestion de l’accueil.

- Il a toujours défendu les intérêts des personnes âgées et des anciens combattants.

Blake Desjarlais (Edmonton Greisbach)

NPD

-

Élu député d’Edmonton Greisbach en 2021.

- Porte-parole du NPD pour le Conseil du Trésor, la diversité et l’inclusion, la jeunesse, le sport et l’éducation postsecondaire.

- Il est également membre du sous-comité du programme et de la procédure du Comité permanent des comptes publics.

- Il est également la première personne ouvertement bispirituelle à devenir députée, et seul député autochtone de l’Alberta.

Valerie Bradford (Kitchener-Sud – Hespeler)

Libéral

-

Élue député de Kitchener South – Hespeler en 2021.

- Elle siège également au Comité de la science et de la recherche et au sous-comité du programme et de la procédure du Comité permanent de la science et de la recherche.

- Elle est directrice de l’Association Canada-Afrique.

- Avant d’être élue, Mme Bradford a travaillé comme professionnelle du développement économique pour la ville de Kitchener.

Han Dong (Don Valley North)

Libéral

-

Élu député de Don Valley North en 2019, et réélu en 2021.

- Il siège également au sein du Comité de l’industrie et de la technologie.

- Il a siégé dans les comités d’éthique et des ressources humaines dans le passé.

- Il est coprésident de l’Association législative Canada-Chine.

- Avant son élection, M. Dong a travaillé dans une entreprise de technologie de pointe de Toronto qui se consacre à bâtir des collectivités plus sécuritaires, et a été responsable du Comité de la porte d’entrée du quartier chinois créé par le maire John Tory.

Peter Fragiskatos (London North Centre)

Libéral

Secrétaire parlementaire du ministre du revenu national

-

Élu député de London North Centre en 2015, et réélu en 2019 et 2021.

- Il est secrétaire parlementaire du ministre du revenu national.

- Il a déjà siégé aux comités des finances, Canada-Chine, des ressources humaines, de la sécurité publique et des affaires étrangères.

- Il est membre du Comité parlementaire sur la sécurité nationale et le renseignement (CPSNR).

- Avant son élection, M. Fragiskatos était professeur de sciences politiques au Huron University College et au King’s University College, et commentait fréquemment les questions internationales dans les médias.

Brenda Shanahan (Châteauguay-Lacolle)

Libéral

- Élue députée de Châteauguay-Lacolle en 2015, et réélue en 2019 et 2021.

- Elle est présidente du caucus du parti libéral.

- Elle a siégé sur les comités des comptes publics (2016-2018), d’éthique, d’opérations gouvernementales et sur l’aide médicale à mourir.

- Elle a été membre du Comité parlementaire sur la sécurité nationale et le renseignement (CPSNR).

- Avant son élection, elle était une banquière et une travailleuse sociale, et s’est également engagée dans un certain nombre d’organisations telles qu’Amnesty International et la Fédération canadienne des femmes diplômées des universités.

C. Audit du BVG sur la cybersécurité des renseignements personnels dans le nuage

Enjeu

En novembre 2022, il est prévu que la vérificatrice générale du Canada présentera quatre rapports sur le rendement des services et programmes du gouvernement à la Chambre des communes, dont l’un qui mise sur la cybersécurité des renseignements personnels dans le nuage.

Le Secrétariat du Conseil du Trésor du Canada (SCT) a élaboré une réponse en matière de gestion et un plan d’action, en collaboration avec le Centre de la sécurité des télécommunications (CST), Services publics et Approvisionnement Canada (SPAC) et Services partagés Canada (SPC), pour traiter les recommandations ayant été formulées dans le rapport.

Réponse

- La protection des renseignements des Canadiens est une priorité pour le GC.

- Le GC travaille en permanence à la gestion des risques de sécurité dans l’informatique en nuage et à l’amélioration de la cybersécurité afin de protéger les données et la vie privée des Canadiens.

- Le GC tient un rôle essentiel dans la protection des renseignements des Canadiens. Les renseignements hébergés dans les environnements des fournisseurs de services d’informatique en nuage (FSIN) ne font pas exception à la règle.

- Le gouvernement n’en est qu’à ses débuts dans l’adoption de l’informatique en nuage et s’attend à ce que les processus et les protocoles soient améliorés et affinés.

- Bien que le risque zéro n’existe pas en matière de cybermenaces, nous nous efforçons de mettre en place les niveaux de protection les plus élevés. Pour soutenir cet effort continu, nous accueillons les recommandations de la vérificatrice générale.

- Nous nous engageons à collaborer avec nos partenaires de Services publics et approvisionnement Canada, de Services partagés Canada et du Centre de la sécurité des télécommunications, afin de veiller à ce que les solides mesures de contrôle de la sécurité de l’informatique en nuage actuellement en place au Canada soient appliquées, documentées et suivies de manière cohérente.

Contexte

Le 15 novembre 2022, il est prévu que la vérificatrice générale du Canada présentera quatre rapports sur le rendement des services et programmes du gouvernement à la Chambre des communes, dont l’un qui mise sur la cybersécurité des renseignements personnels dans le nuage.

Rapport d’automne 2022 du Bureau du Vérificateur générale (BVG) sur l’audit de la cybersécurité des renseignements personnels dans le nuage

En 2016, le gouvernement a publié une stratégie sur l’adoption du nuage (Annexe A), qui demandait aux ministères de tenir compte tout d’abord du nuage en tant que première option pour la prestation de leurs services liés à la technologie de l’information. Cette stratégie a été mise à jour en 2018, et elle mettait en évidence l’avantage des fonctions de sécurité qu’offrent les fournisseurs de services d’informatique en nuage, et a procédé à la mise en œuvre d’un modèle de responsabilité partagée qui compte sur un nombre de partis qui travaillent ensemble pour protéger les renseignements personnels qui se trouvent dans le nuage.

L’objectif de l’audit du Bureau du Vérificateur générale (BVG) était de déterminer si le Centre de la Sécurité des télécommunications (CST), Services publics et Approvisionnement Canada (SPAC), le Secrétariat du Conseil du Trésor (SCT) et certains ministères sélectionnés possèdent en place un mécanisme de gouvernance, d’orientation et des outils pour protéger, détecter et réagir aux événements de cybersécurité qui affectent les renseignements personnels des Canadiens dans le nuage. Cet audit cherchait également à savoir si le gouvernement fédéral avait respecté ses engagements relativement à l’environnement et au développement durable dans la façon dont ils obtiennent des services d’informatique en nuage.

L’audit couvrait la période allant du 1er avril 2021 au 31 mars 2022. Pour ce qui est de la ligne qui traite de l’environnement et du développement durable de l’enquête, l’audit couvrait la période qui s’échelonne du 1er avril 2017 au 21 mars 2022.

Résumé des conclusions

Dans l’ensemble, voici ce que l’audit a décelé :

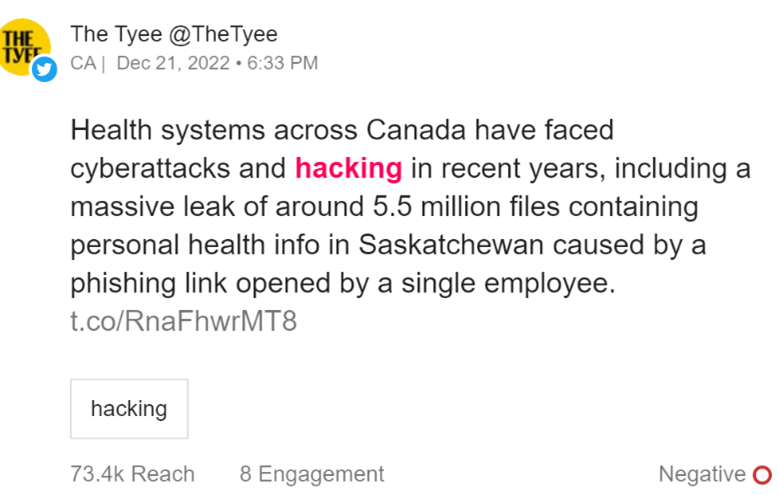

- Les ministères éprouvent certaines lacunes par rapport au contrôle de la prévention, de la détection et de la réaction aux cyberattaques du nuage.

- Les rôles et les responsabilités visant la cybersécurité du nuage étaient ambigus.

- Le SCT n’a pas fourni aux ministères un modèle d’établissement des coûts ou une approche de financement par rapport aux services d’informatique en nuage.

- SPAC et SPC n’ont pas inclus de critères environnementaux dans l’approvisionnement de leurs services d’informatique en nuage.

D. Calendrier des recommandations

Le rapport d’audit du BVG mentionne cinq recommandations clés :

Recommandation 1 : Clarifier le processus et les rôles et responsabilités en matière de validation et de suivi des mesures de protection et les appliquer aux solutions acquises de SPAC.

- Septembre 2022 – publication de la matrice des responsabilités en matière d’informatique en nuage (achevée).

- Décembre 2022 – clarification et application aux solutions acquises de SPAC.

- Janvier 2023 – mise à jour des mesures de protection, y compris SPAC.

- Février 2023 – établissement d’un rapport sur la carte de pointage.

- Avril 2023 – collaboration avec SPC sur l’automatisation.

- Continuer à fournir des conseils et des orientations sur les activités d’évaluation de la sécurité et d’autorisation de l’informatique en nuage.

Recommandation 2 : Veiller à ce que les rôles et responsabilités requis pour les mesures de sécurité soient clairement documentés et communiqués de manière proactive aux ministères.

- Septembre 2022 – publication de la matrice des responsabilités (achevée).

- Mars 2023 – achèvement de la révision de la matrice.

- Septembre 2023 – augmentation des communications proactives.

- Mars 2023 – mise à jour des cycles de révision à la collectivité.

Recommandation 3 : Veiller à la pertinence du plan de gestion des événements de cybersécurité du gouvernement du Canada (PGEC GC) et s’assurer qu’il est examiné et mis à l’essai chaque année et mis à jour au besoin. Veiller à ce que les ministères utilisent le PGEC GC.

- Automne 2022 – Mise à jour et publication du PGEC GC (achevée).

- Mars 2023 – Étude des options d’outils permettant aux ministères de faciliter les exercices de simulation basés sur l’informatique en nuage.

- Avril 2023 – Intégration d’une exigence pour les ministères de soumettre leur PGEC GC avec leur plan pour les services et le numérique.

Recommandation 4 : Élaborer et fournir un modèle de calcul des coûts et des outils pour faciliter la prise de décisions éclairées par les ministères sur le passage à l’informatique en nuage et pour déterminer les ressources et le financement nécessaires.

- Automne 2022 – recommandation au DPI du GC sur la voie à suivre (achevée).

- Juin 2023 – fourniture d’un modèle de calcul des coûts et d’orientations.

- Juin 2023 – soutien aux ministères et à SPC dans l’établissement des prévisions.

Recommandation 5 : SPAC et SPC devraient inclure des critères environnementaux dans leurs stratégies et leurs contrats d’achat de services d’informatique en nuage afin d’appuyer la durabilité dans les pratiques d’approvisionnement et de contribuer à la réalisation de l’objectif net zéro du Canada.

E. Plan d’action de la direction

Le SCT collabore avec le CST, SPC et SPAC pour mettre en œuvre les recommandations énoncées dans le rapport d’audit du BVG et a élaboré un plan d’action détaillé pour répondre aux recommandations en tenant compte des éléments suivants :

- Depuis mai 2021, l’une des mesures de sécurité du gouvernement fédéral, connu sous le nom de « mesures de protection du nuage », a été officialisée comme une exigence politique dans le cadre de la Directive sur les services et le numérique. Ces mesures de protection du nuage garantissent que les ministères et les organismes mettent en œuvre un ensemble préliminaire de mesures de contrôle fondamentales dans leurs environnements basés sur l’informatique en nuage. Alors qu’une approche manuelle a été mise en place pour valider que ces environnements ont effectivement appliqué les mesures de protection du nuage, SPC, en collaboration avec le SCT, met en œuvre une approche automatisée pour valider les mesures de protection du nuage en permanence.

- Le SCT a publié la version initiale des rôles et responsabilités du GC en matière d’informatique en nuage en décembre 2022. Le SCT collabore également avec SPC, le CSE et SPAC pour mettre à jour, publier et communiquer la matrice des responsabilités en matière d’informatique en nuage, qui aidera les ministères à clarifier les rôles, les responsabilités et les attentes lors de l’utilisation de services en nuage. Le Plan de gestion des événements de cybersécurité du gouvernement du Canada (PGEC GC) fournit un cadre opérationnel pour la gestion des événements liés à la cybersécurité (y compris les cybermenaces, les vulnérabilités ou les incidents de sécurité) qui ont une incidence réelle ou potentielle sur la capacité du GC à offrir des programmes et des services aux Canadiens et aux Canadiennes. Une mise à jour du PGEC GC a été achevée et publiée en novembre 2022. Elle tient compte des enseignements tirés des exercices de simulation cybernétique ainsi que des incidents cybernétiques récents. Cette mise à jour tient également compte des fournisseurs tiers, y compris les fournisseurs de services en nuage, qui sont tenus de gérer les cyberévénements et d’en rendre compte conformément aux dispositions de leurs accords contractuels respectifs avec le GC.

- Le SCT élabore actuellement un modèle de calcul des coûts de l’informatique en nuage afin d’aider les ministères à prendre des décisions éclairées sur le passage à cette technologie.

- SPAC et SPC harmonisent également l’approche du GC en matière d’approvisionnement en nuage, afin d’inclure des clauses contractuelles standard et des conditions de durabilité pour les fournisseurs de services en nuages.

- Conformément à la Politique d’achats écologiques, SPC intègre des considérations de rendement environnemental liées aux objectifs de réduction des gaz à effet de serre dans les appels d’offres concurrentiels au titre de l’accord-cadre de l’informatique en nuage du GC et travaille avec le SCT et SPAC pour établir la norme relative à la divulgation des émissions de gaz à effet de serre et à la fixation d’objectifs de réduction.

Plan d’action détaillé du Secrétariat du conseil du trésor du Canada

| No de réf. du rapport | Recommandation du BVG | Réponse ministérielle | Description du résultat final escompté | Date d’achèvement prévue | Jalons intérimaires clés (description/dates) |

Organisation responsable /personne-ressource (Nom, poste, no de tél.) |

Indicateur d’atteinte du résultat |

|---|---|---|---|---|---|---|---|

| 33 | En consultation avec Services partagés Canada (SPC) et Services publics et Approvisionnement Canada (SPAC), le Secrétariat du Conseil du Trésor du Canada (SCT) devrait :

|

Le SCT clarifiera le processus ainsi que les rôles et responsabilités relativement à la validation et à la surveillance des mesures de protection, puis il veillera à ce que l’exigence s’applique aux solutions établies par SPAC. |

La matrice des responsabilités liées à l’informatique en nuage qui indique officiellement les personnes responsables de valider et de surveiller de façon continue les mesures de protection, de les surveiller et d’en assurer la conformité a été publiée. La procédure opérationnelle normalisée pour la validation des mesures de protection du nuage est clarifiée et elle s’applique aux marchés conclus par SPAC avec des fournisseurs de services d’informatique en nuage. Les Mesures de protection du nuage du gouvernement du Canada et la Directive sur les services et le numérique ont été mises à jour pour refléter les mesures de protection qui s’appliquent aux services d’informatique en nuage, y compris celles qui sont fournies par SPAC. En outre, le SCT :

|

1er avril 2023 |

6 octobre 2022 – Publication de la matrice des responsabilités liées à l’informatique en nuage Décembre 2022 – Clarification des mesures de protection applicables pour les solutions fournies par SPAC et application de l’exigence aux marchés conclus par SPAC. Janvier 2023 – Mise à jour des mesures de protection, y compris pour SPAC. Février 2023 – Établissement d’un rapport de carte de pointage. Avril 2023 – Collaboration avec SPC sur l’automatisation des mesures de protection, achèvement du rapport de validation de principe et début de l’adoption par les ministères. |

Scott Levac, directeur, Surveillance de l’informatique en nuage. 613‑793‑7207 Rahim Charania directeur, Cybersécurité. 613‑612‑7808 |

(Réservé à l’usage du Comité) |

| 42 | Le SCT devrait s’assurer de ce qui suit :

|

Le SCT assurera la pertinence du PGEC GC et veillera à ce qu’il soit examiné et testé chaque année, et mis à jour au besoin. Le SCT veillera à ce que les ministères utilisent le PGEC GC. |

Le Plan de gestion des événements de cybersécurité du gouvernement du Canada sera examiné et testé au moins une fois par année et mis à jour au besoin. Cela comprend une mise à jour du PGEC GC et l’inclusion de scénarios basés sur l’informatique en nuage dans les exercices de simulation du PGEC GC. Un processus sera mis en place pour valider que les ministères ont établi et mis en œuvre un PGEC ministériel qui concorde avec le PGEC GC et qui est soumis une fois par année au SCT aux fins d’examen. Des outils sont prévus et disponibles, ce qui permettra aux ministères de mettre régulièrement à l’essai leur PGEC ministériel, comme un produit de simulation préparé à l’avance axé sur un scénario basé sur l’informatique en nuage que les ministères peuvent utiliser pour exécuter leur propre exercice de simulation. Des options sont également explorées en vue d’établir un mode d’approvisionnement qui permettra de faciliter les exercices de simulation d’informatique en nuage d’ici mars 2023. |

Avril 2023 |

Automne 2022 – Mise à jour et publication du PGEC GC Mars 2023 – Exploration d’options d’outils pour permettre aux ministères de faciliter les exercices de simulation d’informatique en nuage. Avril 2023 – Inclusion d’une exigence voulant que les ministères soumettent leur PGEC conjointement avec leur Plan sur les services et le numérique. |

Rahim Charania directeur, Cybersécurité. 613‑612‑7808 |

(Réservé à l’usage du Comité) |

| 51 | En consultation avec le Centre de la sécurité des télécommunications Canada, SPC, SPAC et d’autres ministères, le Secrétariat du Conseil du Trésor du Canada devrait veiller à ce que les rôles et les responsabilités nécessaires pour appuyer la conception, la mise en œuvre, la validation, la surveillance, la coordination et l’application de tous les mesures de sécurité requises pour protéger les renseignements personnels et de nature délicate dans le nuage soient documentés et communiqués de façon proactive à tous les ministères qui utilisent ou qui envisagent d’utiliser des services d’informatique en nuage. La documentation de ces rôles et responsabilités permettrait d’assurer une compréhension complète et commune des rôles et responsabilités de chacun des ministères et faciliterait la coordination entre tous les ministères. Le SCT devrait examiner et mettre à jour ces rôles et responsabilités documentés au moins une fois par année. |

Le SCT veillera à ce que les rôles et les responsabilités nécessaires pour les mesures de sécurité soient clairement documentés et communiqués de façon proactive aux ministères. Le SCT effectuera des examens et des mises à jour chaque année. |

La matrice des responsabilités liées à l’informatique en nuage qui indique officiellement les personnes responsables de valider et de surveiller de façon continue les mesures de protection, de les surveiller et d’en assurer la conformité a été publiée. La matrice des responsabilités liées à l’informatique en nuage est mise à jour à la suite d’un examen exhaustif qui détermine et modifie les rôles et les responsabilités nécessaires pour appuyer la conception, la mise en œuvre, la validation, la surveillance, la coordination et l’application de tous les mesures de sécurité requises pour protéger les renseignements personnels et de nature délicate dans le nuage. Des consultations de mise à jour sont menées régulièrement auprès du Comité d’examen de l’architecture intégrée du gouvernement du Canada, du Comité directeur des directeurs généraux sur l’informatique en nuage et du groupe de travail du Réseau d’expertise sur l’informatique en nuage du gouvernement du Canada afin de transmettre de façon proactive de l’information sur les rôles et les responsabilités à tous les ministères qui utilisent ou qui envisagent d’utiliser des services d’informatique en nuage. Les mises à jour de la matrice des responsabilités liées à l’informatique en nuage sont publiées sur des sites d’échange de renseignements comme L’infocentre sur l’informatique en nuage du gouvernement du Canada. Un processus est établi pour la réalisation d’un examen annuel de la matrice des responsabilités liées à l’informatique en nuage et la publication des résultats, et pour l’octroi de mises à jour à la collectivité. |

Septembre 2023 |

6 octobre 2022 – Publication de la matrice des responsabilités liées à l’informatique en nuage. Mars 2023 – Examen de la matrice des responsabilités. Septembre 2023 – Augmentation des communications proactives. Mars 2023 – Octroi de mises à jour à la collectivité concernant les cycles d’examen. |

Scott Levac, directeur, Surveillance de l’informatique en nuage, 613‑793‑7207 Rahim Charania directeur, Cybersécurité 613‑612‑7808 |

(Réservé à l’usage du Comité) |

| 62 | Le Secrétariat du Conseil du Trésor du Canada, en consultation avec SPC et d’autres ministères, devrait :

|

Le SCT élaborera et fournira un modèle d’établissement des coûts et des outils pour aider les ministères à prendre des décisions éclairées sur le passage à l’informatique en nuage et à déterminer les ressources et le financement requis. |

Les SCT a mené des consultations auprès de la collectivité du gouvernement du Canada afin de discuter des modèles d’exploitation de l’informatique en nuage, des critères d’établissement des priorités et des modèles de financement connexes. Une série de recommandations a été présentée à la dirigeante principale de l’information du gouvernement du Canada (DPI GC) concernant la façon de mener des activités dans le nuage. Le SCT a mené et achevé des consultations auprès de SPC et d’autres ministères. Celles-ci ont donné lieu à l’élaboration d’un modèle d’établissement des coûts et ont permis de fournir des conseils aux ministères pour les aider à prendre des décisions informées sur le passage à l’informatique en nuage. Les ministères, y compris SPC, ont accès à des outils et à des lignes directrices qui les aident à prévoir les coûts à moyen et à long terme liés à la réalisation d’activités dans un environnement d’informatique en nuage. |

Juin 2023 |

Automne 2022 – Présentation de recommandations à la DPI GC sur la voie à suivre. Juin 2023 – Octroi d’un modèle d’établissement des coûts et de lignes directrices. Juin 2023 – Aide offerte aux ministères et à SPC pour établir les prévisions. |

Scott Levac, directeur, Surveillance de l’informatique en nuage. 613‑793‑7207 |

(Réservé à l’usage du Comité) |

F. Rôles et responsabilités

Le résumé des rôles et responsabilités pour l’informatique en nuage est le suivant :

Secrétariat du Conseil du Trésor du Canada

Le secrétariat fournit des politiques et des orientations sur les services en nuage, telles que celles contenues dans la Stratégie d’adoption de l’informatique en nuage du gouvernement du Canada. Il coordonne également les mesures de cybersécurité prises à l’échelle du gouvernement en cas d’incident, conformément au Plan de gestion des événements de cybersécurité du gouvernement du Canada.

Services partagés Canada

En tant que fournisseur de services communs au gouvernement, ce ministère permet aux autres ministères fédéraux d’accéder à des fournisseurs de services en nuage approuvés par l’entremise de contrats qu’il administre. Il gère et surveille également la plupart des serveurs informatiques et des centres de données du gouvernement du Canada et garantit un accès sécurisé au nuage.

Services publics et approvisionnement Canada

En tant que fournisseur de services communs au gouvernement, ce ministère établit des accords d’approvisionnement avec des fournisseurs de services en nuage préqualifiés pour permettre à d’autres ministères d’obtenir les services logiciels qu’ils offrent. Dans certains cas, les ministères peuvent se procurer ces services directement auprès de ces fournisseurs ou d’autres. Pour les contrats qui dépassent certains seuils financiers, Services publics et approvisionnement Canada établit et administre le contrat pour le compte d’un ministère. Il évalue également les mesures de sécurité physique des fournisseurs de services en nuage et de leur personnel.

Centre de la sécurité des télécommunications Canada

Dans le cadre de cette organisme, le Centre canadien pour la cybersécurité fournit aux Canadiens et aux Canadiennes des conseils, des orientations, des services et un soutien en matière de cybersécurité. Il s’agit notamment d’évaluer la sécurité des fournisseurs de services en nuage que Services partagés Canada et Services publics et approvisionnement Canada ont défini pour certains de leurs processus d’approvisionnement en nuage. Il surveille également la sécurité du nuage et des réseaux ministériels et offre des formations, des conseils et des orientations sur la sécurité en nuage. Il appuie les organisations fédérales à mettre en place des infrastructures numériques sécurisées.

Ministères individuels

Les ministères (organisations fédérales) mettent en œuvre leurs propres mesures de sécurité et surveillent les données et l’activité des utilisateurs sur leurs propres applications logicielles. Enfin, ils sont responsables des risques de sécurité liés à leur utilisation des services en nuage. Les ministères sont tenus de partager des informations sur les atteintes à la vie privée avec le Secrétariat du Conseil du Trésor du Canada et le Commissariat à la protection de la vie privée du Canada.

G. Mesures de protection du nuage du GC

Mesures de protection du nuage – s’applique à six types de profils. Le tableau ci-dessous résume les mesures de protection du nuage à mettre en œuvre lors de la phase initiale :

1. Protéger le compte racine/global de l’administrateur : Protéger le compte racine ou maître utilisé pour établir le service en nuage.

Principales considérations

- Mettre en œuvre un mécanisme d’authentification multifacteurs (AMF) pour le compte racine ou maître.

- Documenter une procédure de gestion des comptes d’accès d’urgence. Inclure les noms des utilisateurs ayant accès au compte racine ou maître.

- Obtenir la signature de la dirigeante principale de l’information (DPI) et du dirigeant principal de la sécurité (DPS) du ministère pour confirmer la reconnaissance et l’approbation des procédures de gestion des comptes d’accès d’urgence.

- Mettre en œuvre un mécanisme d’application des autorisations d’accès.

- Configurer des alertes appropriées sur les comptes racines ou maîtres afin de détecter une compromission potentielle, conformément aux lignes directrices du Guide sur la consignation d’événements du GC.

2. Gestion des privilèges administratifs : Établir des politiques et des procédures de contrôle d’accès pour la gestion des privilèges administratifs.

Principales considérations

- Documenter un processus de gestion des comptes, des privilèges d’accès et des références d’accès pour les utilisateurs organisationnels, les utilisateurs non organisationnels (si nécessaire) et les processus basés sur les principes du partage des tâches et du moindre privilège (par exemple, les procédures opérationnelles et l’annuaire actif).

- Mettre en œuvre un mécanisme d’application des autorisations d’accès.

- Mettre en œuvre un mécanisme d’identification et d’authentification unique des utilisateurs organisationnels, des utilisateurs non organisationnels (le cas échéant) et des processus (par exemple, nom d’utilisateur et mot de passe).

- Mettre en œuvre un mécanisme d’authentification multifacteurs pour les comptes privilégiés (par exemple, nom d’utilisateur, mot de passe et mot de passe à usage unique) et pour les interfaces externes.

- Modifier les mots de passe par défaut.

- S’assurer qu’aucun rôle de propriétaire d’abonnement personnalisé n’est créé.

- Configurer la politique en matière de mots de passe conformément à l’orientation sur les mots de passe du GC.

- Réduire au minimum le nombre d’utilisateurs invités; n’en ajouter que si nécessaire.

- Déterminer les restrictions d’accès et les exigences de configuration pour les dispositifs de points d’extrémité émis par le GC, y compris celles des utilisateurs privilégiés et non privilégiés, et configurer les restrictions d’accès en conséquence. Remarque : Certains fournisseurs de services peuvent proposer des options de configuration pour restreindre l’accès aux dispositifs de points d’extrémité. Il est également possible de mettre en œuvre une politique organisationnelle et des instruments de procédure pour restreindre l’accès.

3. Objectif d’accès à la console de l’informatique en nuage – Limiter l’accès aux appareils gérés par le GC et aux utilisateurs autorisés.

Principales considérations

- Mettre en œuvre un mécanisme d’authentification multifacteurs pour les comptes privilégiés et l’accès au réseau à distance (nuage).

- Déterminer les restrictions d’accès et les exigences de configuration pour les dispositifs gérés par le GC, y compris celles des utilisateurs privilégiés et non privilégiés, et configurer les restrictions d’accès en conséquence.

- Remarque : Certains fournisseurs de services peuvent proposer des options de configuration pour restreindre l’accès aux dispositifs de points d’extrémité. Il est également possible de mettre en œuvre une politique organisationnelle et des instruments de procédure pour restreindre l’accès.

- Veiller à ce que les actions administratives soient effectuées par des utilisateurs autorisés selon une procédure approuvée par le dirigeant principal de la sécurité (DPS) (ou son délégué) et le responsable désigné pour la cybersécurité. Ce processus doit intégrer l’utilisation de dispositifs de confiance et une politique de contrôle d’accès conditionnel basée sur les risques, avec une consignation et une surveillance appropriées.

- Mettre en œuvre un mécanisme d’application des autorisations d’accès.

- Mettre en œuvre des mécanismes de protection des mots de passe afin de se prémunir contre les attaques exhaustives.

4. Comptes de surveillance organisationnelle : Créer un compte basé sur les rôles pour permettre la surveillance et la visibilité de l’organisation.

Principales considérations

- Attribuer des rôles aux parties prenantes du GC approuvées pour permettre la visibilité de l’organisation. Les rôles comprennent le lecteur de facturation, le contributeur ou lecteur de politiques, le lecteur de sécurité et le lecteur général.

- Assurez-vous que le mécanisme d’authentification multifacteurs pour les comptes de surveillance organisationnelle est activé.

5. Emplacement des données : Établir des politiques visant à restreindre les charges de travail sensibles pour le GC à des emplacements géographiques approuvés.

Principales considérations

- Conformément à la Directive sur les services et le numérique, il faut « Veiller à ce que les installations informatiques situées à l’intérieur des frontières géographiques du Canada ou dans des locaux à l’étranger appartenant à un ministère du gouvernement du Canada, telles qu’une mission diplomatique ou consulaire, soient considérées et évaluées en tant qu’option principale pour la prestation de services impliquant toute l’information et toutes les données électroniques délicates sous le contrôle du gouvernement qui est classée Protégé B, C ou Classifié ».

6. Protection des données inactives : Protéger les données inactives par défaut (p. ex., le stockage) pour les charges de travail basées sur l’informatique en nuage.

Principales considérations

- Demander conseil aux responsables de la protection des renseignements personnels et de l’accès à l’information au sein des institutions avant de stocker des données personnelles dans des environnements basés en nuage.

- Mettre en œuvre un mécanisme de cryptage pour protéger la confidentialité et l’intégrité des données lorsqu’elles sont inactives dans le système de stockage de votre solution.

- Utiliser des algorithmes et des protocoles cryptographiques approuvés par le CST, conformément aux articles 40 111 et 40 062.

- Mettre en œuvre des procédures de gestion des clés.

7. Protection des données en transit : Protéger les données transitant par les réseaux en utilisant un cryptage approprié et des mesures de protection du réseau.

Principales considérations