L’approche multipartite : Recueil sur la défense des processus électoraux

[ Version PDF ]

Lettre de presentation

Les gouvernements, la société civile et l’industrie reconnaissent l’importance d’un espace d’information numérique sûr, stable et accessible, particulièrement dans l’environnement exigeant et imprévisible d’aujourd’hui.

En novembre 2018, le gouvernement de la France a lancé l’Appel de Paris pour la confiance et la sécurité dans le cyberespace (Appel de Paris), soulignant que « [l]e cyberespace joue désormais un rôle capital dans tous les aspects de notre vie » et qu’« il relève de la responsabilité́ d’un grand nombre d’acteurs, chacun dans son domaine propre, de le rendre plus fiable, plus sûr et plus stable. »

L’Appel de Paris, le plus important accord volontaire multipartite sur la cybersécurité, est appuyé par plus de 1100 entités dans le monde, dont plus de 75 gouvernements et des centaines d’organisations de l’industrie et de la société civile. Il repose sur un ensemble de neuf principes visant à rendre le cyberespace sécuritaire ainsi qu’à orienter la discussion et l’action sur les cybermenaces, notamment celles qui concernent l’ingérence électorale.

Cochampions du principe 3 : Défendre les processus électoraux – en vertu de l’Appel de Paris, l’Alliance for Securing Democracy (ASD), le gouvernement du Canada et Microsoft travaillent ensemble au renforcement de notre capacité collective de prévenir l’ingérence malveillante qu’exercent des acteurs étrangers au moyen de cyberactivités pour nuire aux processus électoraux.

La confiance dans le processus électoral et dans la légitimité des résultats des élections est fondamentale pour la démocratie. Le défi de l’ingérence dans nos institutions démocratiques touchant tous les secteurs de la société, protéger ces institutions exige une utilisation judicieuse de la technologie ainsi que de nouveaux modèles de partenariat et de coopération. À un moment où la confiance dans nos institutions est mise à l’épreuve sur tant de fronts, réunir un large éventail de parties intéressées pour augmenter notre résilience face à ces menaces en évolution contribuera à maintenir la confiance des citoyens dans la façon dont leurs représentants sont choisis.

Tout au long de 2020, les cochampions ont réuni la communauté mondiale dans des ateliers multipartites, chacun de ceux-ci abordant une question cruciale liée à la prévention de l’ingérence dans les processus électoraux. Au cours de ces ateliers, des observations clés, des idées et des pratiques efficaces ont été recueillies auprès d’un groupe diversifié d’experts, de praticiens et d’intervenants. Sur la base de ce que nous avons entendu et appris au cours de ces discussions, nous avons mis au point un recueil de bonnes pratiques qui offre aux organes d’administration des élections, aux gouvernements et aux autres acteurs de la démocratie une ressource utile pour soutenir leurs efforts visant à protéger les élections et la démocratie.

Les idées et les points de vue exprimés au cours de ces discussions et figurant dans le présent recueil reflètent les divers points de vue et l’expertise d’un groupe véritablement multipartite, et non pas nécessairement les points de vue des différents participants ou des cochampions. Pourtant, c’est précisément pour cette raison que cette approche multipartite en matière de sécurité électorale est si cruciale. En effet, étant donné que les processus électoraux – de même que les menaces et les vulnérabilités – varient considérablement d’un pays à l’autre, ce recueil reconnaît qu’il n’existe pas d’approche unique pour protéger la démocratie. Toutefois, en travaillant ensemble, comme nous l’avons fait ici, nous continuerons à approfondir notre savoir-faire et nos connaissances mondiales des moyens de contrer l’ingérence, qui sont efficaces et appropriés dans différentes situations.

Le cyberespace devient un lieu de plus en plus important pour l’exercice de la démocratie, mais également pour les menaces qui pèsent sur lui. Dans ce contexte, nous sommes résolus à protéger les élections de l’ingérence étrangère et offrons ce recueil de bonnes pratiques à ceux qui partagent cet objectif. Nos efforts collectifs pour protéger la confiance envers nos institutions démocratiques contribueront à ce que les citoyens demeurent mobilisés et informés, ce qui, au bout du compte, représente le meilleur rempart de la démocratie.

Brad Smith

Président

Microsoft

Dr. Karen Donfried

Présidente

The German Marshall Fund of the United States

L’honorable Dominic LeBlanc, c.p., c.r., député

Président du Conseil privé de la Reine pour le Canada et ministre des Affaires intergouvernementales

Sur cette page

- Atelier 1 : Améliorer l’échange multilatéral d’information

- Atelier 2 : Qu’est-ce qui constitue une ingérence étrangère par rapport à une influence acceptable d’un État-nation

- Atelier 3 : La COVID-19 – Contrer l’ingérence électorale dans un environnement pandémique

- Atelier 4 : Ingérence dans l’environnement de l’information : Atténuation et réponse

- Atelier 5 : Défendre, détecter et récupérer : Contrer la menace d’ingérence dans les infrastructures électorales

- Protéger l’infrastructure électorale : Défendre, détecter et récupérer

- Menaces et mesures de résilience concernant le vote le jour du scrutin aux États-Unis

- 10 pratiques exemplaires qui s’appliquent à toutes les administrations chargées de tenir des élections

- Cybersécurité proactive et réactive

- Les bases du protocole d’audit limitant les risques

- Des technologies électorales vérifiables de bout en bout pour améliorer la sécurité des modes de scrutin

- Un regard sur les élections américaines de 2020 : amélioration des pratiques : la communication et la coordination sur la cybersécurité et la sécurité des infrastructures électorales ont augmenté de manière considérable

- Atelier 6 : Habiliter les citoyens

- L’importance de la vérification des faits

- Le travail de Patrimoine canadien pour financer des projets en vue des élections de 2019

- Un regard sur les élections américaines de 2020, ce qui a bien fonctionné : La société civile a mené des activités essentielles de renforcement de la résilience dans l’espace d’information

- Bibliographie

Atelier 1 : Améliorer l’échange multilatéral d’information

Rassembler des communautés pour examiner des menaces et trouver des solutions pratiques favorise la résilience à l’égard des menaces hybrides. À de nombreux endroits, les services de renseignement et les autorités électorales se connaissent mal ou se parlent peu. Le manque de résilience est une vulnérabilité bureaucratique, mais on peut atténuer celle-ci par des efforts soutenus de décloisonnement au sein des secteurs public et privé ainsi qu’entre ceux-ci. Le défi de l’échange d’information devient encore plus important entre les secteurs public et privé.

Dans la détermination des vulnérabilités, il convient d’envisager l’écosystème dans son ensemble – chaque partie du cycle électoral est potentiellement sujette à l’ingérence et a besoin de protection. De plus, il est important de réaliser que l’ingérence vient autant d’acteurs étatiques que d’acteurs non étatiques. L’ingérence n’est pas nécessairement un acte unique; elle résulte parfois des effets cumulatifs de gestes individuels qui, additionnés, se traduisent par un acte d’ingérence qui a des conséquences, p. ex. l’ingérence et la désinformation numériques. La présence de désinformation dans un environnement électoral, est souvent indicatrice de la présence de menaces hybrides à plus grande échelle. Puisque les démocraties souffrent des conséquences de cet effet cumulatif, il est important de parler des menaces, des leurs auteurs et des réponses en dans un langage commun, ce qui n’est actuellement pas le cas. Enfin, il faut réaliser que les menaces évoluent tout comme les réponses.

Pratiques efficaces :

Établir des relations multipartites

Premièrement, il importe de désigner rapidement des points de contact au gouvernement, dans la société civile et dans le secteur privé ainsi que de gérer la taille du groupe. Lorsque ces points de contact sont choisis, il faut que les lignes de communication soient le plus simples et directes possible, et que les attentes soient claires sur l’échange d’information (tendances en matière de menaces, tactiques, techniques et protocoles). Pour assurer une communication continue durant la période électorale, des plateformes et des espaces de coopération multipartite doivent être disponibles avant et pendant l’élection. Par ailleurs, ces relations peuvent être bonifiées par une planification commune de scénarios et par des exercices de réponse rapide qui permettent de comprendre de quelle façon les personnes et les organisations réagissent. Pour accroître les perspectives, il est pertinent de travailler avec les États qui partagent nos valeurs, car les problèmes vécus par un pays ne lui sont pas propres. Des progrès peuvent être réalisés par toutes les parties grâce à l’échange de leçons apprises et à la recherche de possibilités d’actions communes.

Coordination intragouvernementale

L’instauration d’une collaboration entre les diverses organisations et l’obtention de l’appui du sommet de la hiérarchie (le Cabinet) contribuent à assurer une communication constante. Parmi les liens importants à établir, on notera ceux entre les organismes de gestion électorale (OGE) et les experts en technologie dans le domaine de la sécurité nationale; les agents de renseignement et les spécialistes des communications; les agences centrales à l’intersection de la fonction publique et des acteurs politiques; et les spécialistes de la sensibilisation qui travaillent avec les groupes vulnérables. Pendant l’élection, il est utile de former un groupe d’experts non partisan chargé de recevoir et d’évaluer les rapports d’ingérence électorale et d’aviser le public lorsque de l’ingérence a été commise. Cela encourage les fonctionnaires à faire des signalements sans crainte de politisation. Enfin, il est primordial d’avoir une démarche inclusive en assurant la participation de tous les partis politiques, y compris les plus petits et les moins connus, afin que toutes les entités concernées sachent quoi faire et avec qui communiquer en cas d’incident. De plus, il convient d’envisager un partage de ressources avec les localités et les organisations de petite taille, par exemple les programmes de « cybernavigateurs », qui aident les autorités électorales à se défendre contre les cyberinfractions, à détecter les cyberattaques et à se remettre de celles-ci. Il en résulte un point de contact unique pour le secteur privé et une spécialisation accrue.

Élaboration de méthodes de communication

Dans toutes ces initiatives, les communications doivent se faire dans un langage clair et simple qui fournit aux citoyens des outils pour augmenter leur résilience aux tentatives d’ingérence. De plus, il convient d’évaluer le public cible et de cerner les possibilités d’éduquer et de communiquer. Chaque fois que cela est possible, on améliorera et fera connaître la méthodologie utilisée pour déterminer ce que constitue de l’ingérence et de l’influence, dans le domaine de l’information mais également dans celui de la technologie. D’abord, on établira des relations et on communiquera avec les médias dès le départ, en gardant à l’esprit que ceux-ci peuvent aussi être des vecteurs d’ingérence s’ils sont manipulés. Puis, on classifie les rapports au niveau le plus bas possible pour en maximiser la diffusion. Lorsque des incidents surviennent, on tiendra compte du pouvoir d’attribution. Les actions du gouvernement, du secteur privé et de la société civile auront des conséquences politiques distinctes; chacun de ces acteurs doit faire preuve d’un maximum de transparence dans ses critères et sa méthodologie.

Il faut tenir compte du fait que lorsqu’une entité est victime d’ingérence, cela place les parties affectées au centre des conversations. À titre de victimes, elles ont le pouvoir de libérer les acteurs du secteur privé et du gouvernement des obligations qui, autrement, empêcheraient la communication de l’information; on aura recours aux lignes de communication et aux communautés créées par la communication pour utiliser ces situations efficacement et de manière à avoir un impact. Les utilisateurs doivent être informés lorsqu’un système informatique a été compromis, mais aussi lorsqu’une tentative a été déjouée.

Enfin, on créera à l’intention de tous les pays un référentiel des bonnes pratiques afin que ces renseignements ne dépendent pas uniquement de relations individuelles. Cela est d’une importance particulière pour les petits États, qui peuvent disposer de moins de ressources ou qui comptent moins d’expériences propices à l’apprentissage.

Coordination public-privé en matière de changements aux politiques

Il est important de donner au secteur privé assez de temps pour s’adapter aux changements apportés aux règles et de savoir que les grandes entreprises ont parfois plus de facilité à s’adapter que les petites.

Atelier 1 : Trois façons d’améliorer la coopération pour protéger les processus démocratiques

En 2019 et 2020, le Centre européen d’excellence pour la lutte contre les menaces hybrides a réalisé un projet de défense contre l’ingérence électorale dans nos États participants. Des séminaires, des conférences et des exercices ont été offerts aux participants issus de gouvernements, d’entreprises privées et du milieu universitaire. L’objectif était de trouver des façons pratiques de contrer l’ingérence électorale; les trois bonnes pratiques suivantes sont le fruit de l’expérience que nous avons tirée du projet. Ces pratiques adoptent une approche multipartite pour contrer l’ingérence électorale en établissant une connaissance de la situation, en améliorant la compréhension et en rendant possible une réponse efficace à l’activité malveillante.

Le projet de protection des processus démocratiques du Centre européen d’excellence pour la lutte contre les menaces hybrides se poursuivra en 2021.

D’autres travaux, y compris la version intégrale du présent document, seront publiés sur Hybrid CoE (en anglais seulement) dans les prochains mois.

1. La création d’une cellule multidisciplinaire gouvernementale favorise l’établissement d’une connaissance de la situation

La cellule multidisciplinaire doit prioritairement s’employer à observer l’environnement d’information avant les élections et durant celles-ci. L’équipe peut être constituée de membres de l’équipe d’intervention en cas d’urgence informatique, de communicateurs stratégiques, d’analystes du renseignement de sources ouvertes, de la communauté du renseignement, du ministère des Affaires étrangères et de l’agence gouvernementale chargée de l’organisation de l’élection. Il convient de mener une réflexion transversale entourant la composition de l’équipe, en ne se limitant pas aux seuls ministères chargés des questions de sécurité, et d’inclure des praticiens susceptibles d’offrir une variété de points de vue.

2. Les exercices conjoints améliorent la compréhension

Les exercices auxquels prennent part divers acteurs, p. ex. des entreprises des médias sociaux, des organes médiatiques et le monde universitaire, sont des occasions précieuses de définir les préoccupations et les risques clés ainsi que de s’exercer à répondre de manière concertée en amont la tenue de l’élection. Les exercices sont une occasion de se familiariser avec le fonctionnement d’autres organisations, p. ex. les plateformes de médias sociaux. Ils sont également une excellente occasion de s’entretenir avec différentes parties intéressées, de poser des questions et d’établir la confiance.

3. La mobilisation rapide de différents groupes d’intervenants assure une réponse efficace

De nombreux pays font partie de mécanismes de coopération multilatérale visant à contrer la menace d’ingérence électorale. Ces mécanismes étant souvent liés au secteur privé, ils peuvent constituer des voies utiles pour établir des liens avec les plateformes de réseaux sociaux. Communiquer avec des pairs étatiques qui ont récemment organisé des élections peut donner lieu à un échange d’expériences précieuses et de bonnes pratiques, touchant notamment sur des nouvelles tendances ou tactiques. Le milieu universitaire est peut-être en mesure de présenter aux praticiens gouvernementaux ses analyses sur les risques associés à une prochaine élection. L’essentiel est d’établir des relations et une confiance mutuelle bien avant les élections. Tenter d’établir des relations pendant une crise risque d’être inefficace et d’empêcher de réagir en temps opportun à une activité malveillante.

Lina Rosenstedt,

Coordinatrice de projets,

Centre européen d’excellence pour la lutte contre les menaces hybrides

Atelier 1 : Une étude de cas en Finlande

Finlande : Groupe de coopération sur l’état de préparation à la sécurité des élections

Pour être en mesure de maintenir la stabilité du système électoral dans un environnement opérationnel en évolution, une coopération permanente entre les autorités et une meilleure compréhension de l’ingérence électorale sont nécessaires.

C’est la raison pour laquelle le ministère de la Justice finlandais a formé un Groupe de coopération sur l’état de préparation à la sécurité des élections (2.3.2020 - 30.6.2023). Le Groupe est fondé sur le projet de formation du ministère de la Justice, qui s’est déroulé entre 2018 et 2019 et a axé ses efforts sur la sensibilisation à l’ingérence électorale. Le projet de formation a conclu, par exemple, qu’un groupe de coopération permanent soutiendrait une perspective à plus long terme et des réponses plus rapides dans l’environnement informationnel changeant, également entre les élections. Le Groupe de coopération est également lié au programme national pour la démocratie de 2025, qui comprend des mesures visant à renforcer la démocratie et la participation.

Les tâches du Groupe de coopération sur l’état de préparation à la sécurité des élections sont les suivantes :

- Suivre le débat international et les rebondissements de l’ingérence et de la sécurité des élections entre les élections nationales, notamment en participant aux travaux du réseau de coopération européenne sur les élections;

- Améliorer l’échange d’informations sur les changements survenant dans les activités d’influence, les menaces hybrides, la cybersécurité et la société, qui peuvent se répercuter sur le déroulement des élections ou la confiance du public dans les élections;

- Mettre le savoir-faire à disposition et coordonner la coopération avec d’autres acteurs clés dans le domaine des élections;

- Aider le ministère de la Justice et les autres autorités électorales à améliorer la sécurité des élections.

Heini Huotarinen

Conseiller Ministériel, ministère de la Justice

Johanna Kaunisvaara

Chef de Projet, ministère de la Justice

Atelier 1 : Un regard sur les élections américaines de 2020 : ce qui a bien fonctionné : amélioration de la communication intersectorielle sur l’ingérence étrangère et exposition publique de celle-ci

Dans les mois qui ont précédé les élections américaines de 2020, le gouvernement, les médias et les acteurs du secteur privé ont pris des mesures préventives pour communiquer au peuple américain la menace croissante de l’ingérence étrangère.

En 2020, les acteurs gouvernementaux ont régulièrement informé le public au sujet des acteurs et des activités malveillants. Des responsables de l’Office of the Director of National Intelligence (ODNI), du FBI, de la Cybersecurity and Infrastructure Security Agency (CISA) et d’autres organismes ont fait périodiquement des points de situation publics mettant en évidence les acteurs menaçants, exposant les efforts et les activités d’influence, signalant les voies potentielles d’ingérence et informant le public des mesures prises par les organismes fédéraux pour sécuriser les élections1.

À la suite d’une campagne iranienne visant à usurper l’identité d’un groupe d’extrême droite et à intimider les électeurs, les responsables américains ont rapidement attribué l’opération, affirmant publiquement l’effort iranien dans les 27 heures suivant l’incident – l’attribution de responsabilité la plus rapide par les responsables américains à ce jour – et informant rapidement les citoyens2. Les responsables ont également rassuré le public en affirmant que la communauté du renseignement avait « repéré cette activité immédiatement » et « agi rapidement en réponse à la menace ». Le FBI et la CISA ont ensuite publié quelques jours plus tard un avis de cybersécurité révélant comment les acteurs iraniens avaient accédé aux informations sur les électeurs et donnant des conseils pour atténuer la menace3.

Dans les mois précédant l’élection, le Trésor américain a également sanctionné le législateur ukrainien Andrii Derkach, qu’il a décrit comme un « agent russe », pour avoir tenté d’interférer dans l’élection en diffusant de fausses informations et de faux récits sur Joe Biden, un des candidats4. Les efforts de Derkach avaient déjà été révélés par William Evanina, le directeur du National Counterintelligence and Security Center (NCSC)5. Ces actions ont suscité des appels bipartites pour que les acteurs nationaux n’utilisent pas les récits de Derkach comme une arme, ce qui a pu dissuader ou affaiblir les tentatives des législateurs et des acteurs politiques américains d’exploiter l’opération soutenue par le Kremlin pour influencer l’élection6.

Les acteurs du secteur privé ont également rédigé des rapports périodiques et publics sur l’ingérence étrangère tout au long du cycle électoral. Des entreprises technologiques comme Microsoft, Google et Cloudflare ont surveillé les tentatives de piratage ciblant les campagnes politiques et d’autres intervenants clés, signalant souvent publiquement les tentatives de piratage et d’exploration, et attribuant la responsabilité lorsque c’était possible7. Facebook et Twitter ont également pris des mesures pour supprimer les comptes et réseaux inauthentiques de leurs plateformes avant l’élection, Facebook publiant de brèves explications, ainsi qu’un échantillon de contenu et une attribution provisoire à des acteurs étrangers.

From the Alliance for Securing Democracy’s assessment of the 2020 U.S. election:

Brandt, J. and Hanlon, B. (le 30 mars 2021). Defending 2020: What Worked, What Didn’t, and What’s Next (en anglais seulement).

Atelier 2 : Qu’est-ce qui constitue une ingérence étrangère par rapport à une influence acceptable d’un État-nation

Pour s’attaquer à la question de l’ingérence malveillante par des acteurs étrangers dans les processus électoraux et démocratiques, on doit d’abord définir ce que constitue l’ingérence et la distinguer de l’influence acceptable d’un État-nation. Le deuxième atelier de la communauté de l’Appel de Paris a été consacré aux distinctions entre les deux concepts et à la formulation des recommandations sur la façon de définir l’ingérence étrangère.

Le problème

De plus en plus, les démocraties s’emploient à prévenir l’ingérence d’acteurs étrangers malveillants et à développer leur résilience contre une vaste gamme de menaces, dont les cyberattaques et les campagnes de désinformation. Cependant, au milieu de cette activité naissante, il y a un élément absent. Il n’y a guère de consensus sur ce qu’est précisément l’« ingérence étrangère » ou sur le degré de similitude du terme « ingérence » avec des concepts connexes tels que celui d’« influence ». L’absence d’une définition commune de l’« ingérence étrangère » risque de retarder ou de compliquer les initiatives des décideurs et d’embrouiller les efforts que déploie la société civile pour faire de la sensibilisation et rallier l’opposition contre les incursions dans les processus démocratiques.

Des définitions claires établiraient les limites de ce qui est admissible, protégeraient les valeurs démocratiques fondamentales et fourniraient aux gouvernements — et aux autres piliers de la société démocratique tels que l’industrie et la société civile — de meilleures lignes directrices sur les comportements admissibles et inadmissibles dans de nouveaux domaines, notamment le monde numérique.

Définitions actuelles et autres approches

Une définition politique part du terme même d’« ingérence ». Selon le dictionnaire Larousse, « s’ingérer » consiste à « [s]’introduire indûment dans quelque chose, intervenir sans invitation ». Le mot « ingérence » est péjoratif, contrairement au mot « influence » qui est neutre8. Il s’agit là d’une distinction dont les praticiens devraient prendre bonne note. Ainsi, « ingérence » ne convient pas pour décrire une activité bienveillante ou bénigne d’un État-nation à l’extérieur de ses frontières.

Les définitions de l’« ingérence étrangère » des gouvernements des États-Unis et de l’Australie mettent l’accent sur les intentions malveillantes des acteurs étrangers et visent à tracer la ligne séparant le comportement acceptable du comportement inacceptable. De façon explicite ou implicite, il ressort de ces définitions des préoccupations quant aux effets sur les processus démocratiques.

Pour le département américain de la Sécurité intérieure, l’expression « ingérence étrangère » (foreign interference) s’applique aux [traduction] « actions malveillantes posées par des gouvernements ou des acteurs étrangers pour semer la discorde, manipuler le discours public, discréditer le système électoral, influer sur les politiques ou perturber les marchés afin de nuire aux intérêts des États-Unis et de leurs alliés9 ».

Le département propose également une taxonomie de l’ingérence étrangère : activités d’information, commerce/ investissement stratégique, coercition/corruption, exploitation liée à la migration et manipulation des organismes internationaux.

En Australie, le premier ministre Malcolm Turnbull a tracé les contours de ce qui constitue une ingérence : [traduction] « Nous ne tolérerons pas les activités d’influence étrangère qui sont, de quelque manière que ce soit, secrètes, coercitives ou corrompues10. » En outre, le ministère australien de l’Intérieur fournit des conseils sur la manière de distinguer l’influence légitime de l’État-nation de l’ingérence inacceptable : les actes qui sont « coercitifs, secrets, trompeurs, clandestins », ainsi que ceux qui sont « contraires à la souveraineté, aux valeurs et aux intérêts nationaux de l’Australie11».

Quelques définitions sont offertes par le milieu universitaire. Selon Charles Parton, chercheur associé principal au Royal United Services Institute for Defence and Security Studies (RUSI), les critères d’identification de l’ingérence devraient inclure [traductions] « une certaine notion du potentiel d’ingérence » et « une dimension de réciprocité » (une analyse visant à déterminer si « des activités semblables par des acteurs du Royaume-Uni seraient permises en Chine par le Parti communiste chinois »)12.

Des critères plus sophistiqués ont été suggérés pour établir une distinction entre « influence » et « influence inacceptable », mais pas pour l’« ingérence ». Selon Duncan Hollis, professeur de droit à la Temple Law School, la distinction entre les activités d’influence acceptables et inacceptables se fait au moyen de cinq critères : transparence, degré de dissimulation, objectif, ampleur et impact13. James Pamment, maître de conférences à la Lund University, et ses collègues proposent quatre critères pour « diagnostiquer l’influence illégitime » : duplicité, intention, perturbation et ingérence14.

Dans le secteur privé, Twitter propose des lignes directrices sur l’intégrité civique : « Il est interdit d’utiliser les services de Twitter dans le but de manipuler des élections ou d’interférer dans des élections ou autres processus civiques. Cela inclut la publication ou le partage de contenu susceptible d’empêcher la participation d’électeurs ou de tromper les gens sur les modalités de participation à un processus civique, notamment le moment et l’endroit où il a lieu. En outre, nous pouvons marquer les tweets contenant des informations fausses ou trompeuses sur des processus civiques afin de fournir plus de contexte à leur sujet15. » Cette politique concerne entre autres les élections politiques, les recensements, les grands référendums et les initiatives de vote. Pour sa part, Facebook définit l’« [i]nterférence gouvernementale ou étrangère » comme un « [c]omportement trompeur organisé au nom d’un acteur étranger ou gouvernemental »16.

Ingérence et autres termes

Le concept d’ingérence est voisin d’autres expressions, mais doit en être distingué : influence étrangère, pouvoir de subversion et pouvoir de convaincre, menaces hybrides, diplomatie publique, comportements trompeurs coordonnés, mesures actives, mésinformation, désinformation, influence illégitime, etc.

Lignes directrices et critères efficaces

L’atelier a été l’occasion de discuter des principales difficultés liées à l’établissement de définitions pour le concept d’ingérence étrangère et de tenter de convenir des grands principes qui devraient figurer dans ces définitions. Les intervenants ont approuvé deux critères fondamentaux :

- La notion de coercition

- Le concept de duplicité, ou manque de transparence et inauthenticité

Pourquoi « coercition »?

La coercition est définie de manière générale comme étant « l’usage de la force pour contraindre une personne à entreprendre une action contre son gré17 ». Dans le contexte de l’ingérence étrangère, il importe de déterminer s’il existe une inégalité de pouvoir entre les États-nations ou les acteurs étatiques qui permettrait à l’un de contraindre l’autre à agir de façon particulière, et de tenir cette dynamique en compte dans la détermination de l’existence ou non d’une dynamique de coercition.

Pourquoi « duplicité »?

Une caractéristique commune de l’ingérence est sa nature clandestine ou opaque. Les gouvernements étrangers tentent d’utiliser le mensonge ou des moyens opaques pour cacher leurs efforts et déstabiliser la démocratie d’un pays. Différents termes décrivent le manque de transparence, comme le mensonge, les actions clandestines, la non-authenticité. Ces expressions sont souvent interchangeables. À noter que certains experts estiment que le critère du mensonge ou de la duplicité est particulièrement important, car il peut indiquer une intention malveillante.

Critères posant problème

Les critères d’« intention » et d’« impact » ont suscité davantage de controverse. L’intention est un critère important, mais qui pose problème. Il est important que les responsables des politiques se demandent ce qu’un acteur étranger tente d’accomplir et déterminent si son intention est de perturber, de manipuler, ou de saper la confiance dans les institutions et les processus démocratiques. Or, l’intention est souvent très difficile à déterminer et à mesurer. Il est donc difficile de l’inclure dans les définitions. Cependant, des éléments touchant la question de l’intention apparaissent dans plusieurs définitions, et l’intention est un facteur crucial pour l’imposition de pénalités dans tous les systèmes de justice.

Il est également difficile de déterminer l’impact d’une action particulière. Dans le domaine de l’information, tout élément de désinformation a, en lui-même, peu de conséquences, mais le cumul des effets est parfois considérable.

Autres lignes directrices sur l’élaboration de définitions

Les décideurs politiques, la société civile et le secteur privé devraient tous tenir compte de la portée des définitions qu’ils proposent.

La création de définitions trop étroites ou trop larges n’est pas sans risque. Une définition trop large risque de restreindre le comportement diplomatique acceptable en temps d’élection et gêner les pratiques gouvernementales légitimes. À l’opposé, des définitions trop étroites risquent d’exclure l’ingérence étrangère susceptible de prendre des formes très diverses et d’être induite par différents vecteurs de menace.

Par ailleurs, il convient de préciser si les définitions s’appliquent uniquement aux gouvernements (dans l’affirmative, préciser lesquels, p. ex. uniquement les démocraties) ou si elles s’appliquent à tous les intervenants. Si une définition large est suggérée, peut-elle être facilement appliquée par le gouvernement, la société civile et le secteur privé?

Il n’existe pas de définition universelle de l’ingérence étrangère. Le caractère « acceptable » ou « inacceptable » des comportements et des actions diffère selon qu’on adopte un point de vue juridique, éthique ou politique. La dimension politique d’un tel jugement est illustrée par le fait que l’identité des pays en question peut déterminer si un geste constitue ou non de l’ingérence. Les activités d’un adversaire peuvent être considérées comme de l’ingérence alors que les mêmes activités menées par un allié seront jugées acceptables. Une définition politique peut prendre l’acteur en considération, et être modifiée lorsque les politiques d’un adversaire changent. Les définitions politiques s’appliquent à une plus grande variété de menaces que les définitions qui ont trait au droit international. De plus, les définitions politiques peuvent être plus pratiques dans un environnement en constante évolution.

Atelier 2 : Le défi : Distinguer l’ingérence étrangère de l’influence étrangère

Les démocraties sont confrontées au défi de distinguer l’influence étrangère acceptable de l’ingérence étrangère malveillante. Les sociétés dites ouvertes sont particulièrement vulnérables aux efforts clandestins, sournois et coercitifs des acteurs étrangers visant à saper l’intérêt national, y compris les institutions, les processus et les valeurs démocratiques. Les acteurs hostiles n’hésitent pas à exploiter cette zone grise entre l’influence et l’ingérence afin d’atteindre leurs objectifs géopolitiques.

Pour aborder le défi posé, il faut d’abord préciser l’objectif visé. S’agit-il de produire une définition universelle de l’influence étrangère acceptable, par opposition à l’ingérence étrangère inacceptable? Ou cherche-t-on plus précisément à déterminer ce qui constitue de l’ingérence étrangère exercée par des États autoritaires sur des démocraties libérales?

Si l’objectif est de produire une définition universelle, il faut d’abord se tourner vers le droit international. En droit international, l’interdiction d’intervenir dans les affaires internes d’un autre État constitue un principe de base, comme en témoignent la Charte des Nations Unies et de nombreux autres accords internationaux. Ce principe de large portée s’applique aux interventions par la force (p. ex., opération ou occupation militaire, annexion de territoire) de même qu’aux interventions qui ne font pas appel à la force. Il est clair que cette règle fondamentale doit continuer de s’appliquer à la lumière des nouvelles formes d’intrusion étrangère. Il est toutefois plus difficile d’appliquer ce principe à des scénarios donnés, et c’est pourquoi ces considérations retiennent l’attention des spécialistes du droit dans les milieux universitaires et gouvernementaux.

Si l’objectif est de déterminer ce qui constitue une ingérence étrangère inacceptable de la part d’un État autoritaire, il revient alors aux démocraties de préciser quels gestes posés par des États autoritaires – en particulier les rivaux stratégiques – sont acceptables ou inacceptables, tant sur le plan du droit que sur celui de la politique.

Trois éléments sont généralement pris en compte pour définir l’ingérence étrangère et la distinguer de l’influence étrangère : l’intention, la transparence et l’impact. Encore une fois, cela n’est pas simple.

Il est difficile de déterminer l’intention, en particulier celle qui motive une action donnée. Par exemple, comment présumer de l’intention d’un État qui interfère dans une élection? Est-ce que l’État tente de faire pencher l’élection en faveur d’un candidat, d’éroder la confiance du public dans la démocratie ou de précipiter une transformation dans l’ordre mondial? Il est également difficile de vérifier une intention lorsque des intermédiaires ou des acteurs involontaires sont en cause, comme c’est souvent le cas, ou lorsque les activités se déroulent dans un écosystème numérique transnational surchargé qui prévient leur attribution à un acteur précis.

L’évaluation de la transparence pose également des problèmes. Les campagnes de désinformation étrangères clandestines sont répandues sur les plateformes de médias sociaux. Toutefois, on note d’innombrables exemples d’acteurs étatiques qui utilisent des moyens (p. ex., des médias contrôlés par l’État, des comptes de médias sociaux officiels) et des messages manifestes pour semer la confusion, provoquer la division et miner la confiance dans les gouvernements démocratiques, y compris dans le contexte de la pandémie de COVID-19.

Il demeure également difficile d’évaluer l’impact de l’ingérence étrangère. Il arrive que des acteurs étatiques malveillants utilisent un éventail de tactiques couvrant de multiples vecteurs d’ingérence (p. ex., cybernétique, numérique, humaine) afin d’atteindre un objectif précis ou un ensemble d’objectifs. Dans ce scénario de « mort à petit feu », il est plus ou moins utile d’essayer d’évaluer l’impact d’un acte d’ingérence étrangère en particulier, car c’est plutôt la combinaison d’une pluralité d’actes qui visa à avoir un impact géopolitique.

Qui plus est, il est pratiquement impossible d’évaluer l’impact de certains types d’ingérence étrangère. Par exemple, comment évaluer l’impact d’une campagne de désinformation sur les résultats d’une élection compte tenu de l’environnement informationnel complexe et des intentions de vote? Des analyses poussées réalisées après de récentes élections n’ont pas permis de déterminer avec certitude si l’intervention étrangère avait influencé ou non les résultats ou si elle était la principale cause de la polarisation accrue.

Les partenaires démocratiques auront tout intérêt à accorder une attention accrue à cette zone grise entre l’ingérence étrangère et l’influence étrangère, afin de clarifier l’application du droit international, de définir les lignes rouges et de coordonner nos actions.

Gallit Dobner

Directrice, Centre pour la politique numérique internationale, Affaires mondiales Canada

Atelier 3 : La COVID-19 – Contrer l’ingérence électorale dans un environnement pandémique

Lorsque les signataires de l’Appel de Paris se sont donné l’objectif de défendre les processus électoraux, ils ont mis l’accent sur la prévention de l’ingérence malveillante par des acteurs étrangers ayant pour but de miner les processus électoraux au moyen de cyberactivités hostiles. Moins d’un an plus tard, une pandémie mondiale venait perturber le cours de la vie et des processus démocratiques, y compris les élections. Ceux qui tentent de s’ingérer dans une élection cherchent à exploiter les vulnérabilités et les gouffres dans l’infrastructure électorale – ces composantes des constructions sociétales démocratiques où s’installent la confusion, le désaccord ou la peur. À l’échelle de la planète, la mésinformation et la désinformation au sujet de la COVID-19 ont surgi et pris d’assaut diverses plateformes d’information. Les fonctionnaires électoraux ont rapidement adapté leurs processus pour faciliter le vote en temps de pandémie, mais des préoccupations ont été soulevées selon lesquelles ces changements, combinés à l’information inexacte qui circulait sur la COVID-19, risquaient de semer la confusion chez l’électorat. Ces vulnérabilités ont ouvert la porte à l’ingérence électorale comme jamais auparavant. Les adversaires disposaient maintenant de divers moyens pour atteindre leurs objectifs, y compris des opérations d’information, des cyberattaques et des campagnes dans les médias sociaux. Aux États-Unis, les risques pour la sécurité physique et les défis constants sur les plans de la cybersécurité et de la désinformation ont influé sur la planification de l’élection de 2020 et posé des défis considérables à d’autres pays. Le troisième atelier portait sur la meilleure façon pour les démocraties de tenir une élection dans un environnement incertain. Il est important pour les intervenants qui participent à l’organisation d’une élection de se livrer à un exercice de planification d’urgence exhaustif. Ils doivent soigneusement décider quels changements apporter aux procédures de scrutin, déterminer si ces changements risquent de faciliter l’ingérence électorale et prévoir des mesures d’atténuation en conséquence.

À mesure que les démocraties s’adaptent pour soutenir le vote pendant la pandémie, elles doivent garder en tête certains principes directeurs. Les fonctionnaires électoraux doivent prévenir les risques de transmission de la COVID-19, garantir l’accessibilité du vote et assurer la mise en œuvre efficace des changements aux opérations, procédures et établissements de vote. Les électeurs ne devraient pas avoir à choisir entre leur santé et leur droit de vote. Ils voudront aussi savoir comment voter en toute sécurité. Dans ce contexte, toutes les options s’accompagnent de risques – qu’ils soient fondés sur la perception, l’information, la technologie ou une combinaison de ces facteurs – ouvrant de ce fait la voie à l’ingérence.

En ce qui concerne les options, il faut d’abord établir celles qui existent, puis explorer les risques qui y sont associés, toujours dans l’optique de protéger les processus, de promouvoir la sécurité et de préserver l’intégrité électorale.

Les options comprennent notamment les suivantes :

- Vote en personne

- Systèmes de vote portables (bureaux de scrutin installés sur le trottoir dans les lieux de vote réguliers ou dans des véhicules pouvant être déplacés d’un lieu de vote à un autre)

- Vote postal et boîte de réception pour les bulletins

- Vote électronique (Web, courriel, télécopieur)

Facteurs à considérer pour chacune de ces options :

- Quelles sont les faiblesses de chaque option? En quoi ces faiblesses ouvrent-elles la porte à l’ingérence?

- Quelles sont les forces de chaque option? En quoi ces forces protègent-elles contre l’ingérence? Comment communiquer les avantages à l’électorat pour prévenir les effets négatifs de l’ingérence?

- Quels sont les outils et les solutions qui devraient être mis en œuvre, mais qui ne le sont pas?

Pratiques efficaces

Bâtir la confiance

Il est important de bâtir une confiance durable dans nos OGE. Les gens devraient avoir confiance en la nature indépendante et non partisane de ces dernières. On peut y arriver, en partie, en rappelant aux électeurs que les fonctionnaires électoraux sont des membres de leur communauté (lorsqu’il est convenable de le faire). On ne devrait pas seulement travailler à établir la confiance lorsqu’une élection importante a lieu, mais plutôt s’y consacrer sur une période prolongée.

Fournir de l’information crédible

Il est essentiel de fournir de l’information fiable – de façon à « inoculer » le public – pour contrer les risques de mésinformation et de désinformation. L’un des défis clés consiste à dissiper l’incertitude générée par la COVID-19 (p. ex., sur la façon de voter, ainsi que le moment et l’endroit pour le faire), qui entraîne une baisse de la participation. Il est important de mobiliser les partenaires de confiance dans la communauté, de leur fournir de la formation, des outils et des ressources, ainsi que de promouvoir leur travail afin d’accroître l’impact, en particulier dans les communautés vulnérables, dont le nombre a augmenté en flèche en raison de la COVID-19.

Il faut aussi mettre au point des techniques robustes pour mesurer l’impact des efforts de lutte contre la désinformation, mais de plus amples recherches s’imposent d’abord. À l’heure actuelle, les approches suivantes s’avèrent utiles : déterminer le nombre de personnes qui ont été rejointes par les efforts visant à fournir de l’information fiable, et le nombre de fois qu’elles ont été contactées; mener des sondages pour évaluer l’opinion publique et suivre son évolution; sonder les organisations communautaires mobilisées; évaluer si les personnes qui avaient choisi de ne pas voter ont changé d’idée.

Protéger l’intégrité électorale

La technologie qui soutient et facilite le vote offre de nombreux avantages précieux – des registres de scrutin contenant de l’information sur chaque électeur aux appareils de vote (dans certaines circonscriptions), en passant par les machines qui compilent les résultats le soir de l’élection. Ces produits et solutions peuvent contribuer à protéger la qualité du processus électoral, dont la vulnérabilité particulière en temps de crise pourrait entraîner une baisse de la participation. Les gouvernements du monde entier devraient investir pour renforcer leur capacité technique à long terme, de manière à rester à l’affût des technologies courantes et de l’expertise requise pour l’exploiter, à se montrer proactifs et à réagir rapidement. La sécurité doit demeurer une priorité absolue : les pays doivent intégrer des dispositifs de sécurité à toute infrastructure qu’ils créent ou adaptent, et ils devraient investir dans la recherche et le développement pour mettre au point les systèmes les plus perfectionnés et robustes qui soient.

Fournir une technologie fiable

Lorsqu’employée, la technologie électorale ne devrait jamais être mise en œuvre à la hâte, de manière désordonnée ou en surface (comme « solution de fortune »). Son utilisation devrait également s’accompagner de règles claires, mais non trop contraignantes. De plus, la technologie électorale ne devrait pas réduire la participation en créant des inégalités ou en limitant l’accès; l’instauration de technologies électorales par les gouvernements ne devrait pas créer différentes classes de citoyens. L’accès et la sécurité devraient revêtir une importance égale. Par ailleurs, il faut absolument s’assurer que les défaillances technologiques ne soient pas perçues comme étant dues à la corruption et ne remettent pas en cause la légitimité des élections, en particulier lorsqu’il s’agit de scrutins dans des démocraties émergentes.

Processus et pouvoir de voter

Il faut comprendre que la méthode de vote influence qui exercera son droit de vote, ce qui influence à son tour l’identité de ceux et celles qui gouverneront.

C’est pourquoi les gouvernements du monde entier devraient rechercher (et rechercheront probablement) des approches hybrides qui allient le vote en personne, le vote postal et le vote portable, pour garantir des taux de participation élevés.

Personnaliser la solution

Chaque approche comporte ses avantages et ses risques. Pour décider de la façon d’organiser une élection dans un pays donné, y compris sur le plan de la technologie électorale (sans toutefois s’y limiter), il faut reconnaître que ce qui fonctionne dans un pays (p. ex., un plus petit pays comme l’Estonie) ne fonctionnera pas nécessairement dans un autre (p. ex., un vaste pays comme les États-Unis ou le Canada). Il peut même être nécessaire de varier les approches au sein d’un même pays pour tenir compte des plus petites régions, comme c’est le cas des différents comtés aux États-Unis. Dans le cadre de la planification des urgences, il faut produire un plan de communication détaillé et le mettre en œuvre rapidement, même s’il n’est pas parfait.

Il est également crucial d’avoir un « plan B ». Il faut comprendre que les fonctionnaires électoraux doivent composer avec des priorités concurrentielles en raison de la pandémie.

Il se pourrait donc que les questions de cybersécurité (qui existaient avant même la pandémie) soient reléguées au second plan. Il faut donc rappeler aux fonctionnaires électoraux l’importance d’aborder ces questions, malgré l’existence d’autres défis. Essentiellement, il faut encourager une collaboration étroite et l’échange de leçons apprises entre les gouvernements (au sein d’un même pays comme à l’échelle internationale), la société civile et l’industrie.

Atelier 4 : Ingérence dans l’environnement de l’information : Atténuation et réponse

D’une part, l’internet procure un accès à un flux d’information apparemment illimité. D’une autre, elle offre aux acteurs malveillants, nationaux et étrangers, de nouvelles possibilités pour miner la confiance dans les institutions démocratiques. Bon nombre de ces acteurs ont dirigé des campagnes de désinformation contre des démocraties en vue d’interférer dans des élections en semant le doute à l’égard des processus électoraux, en aggravant la polarisation sociétale et en employant un éventail de tactiques répréhensibles. Lorsqu’il s’agit de contrer la désinformation, il est d’autant plus difficile de distinguer entre les sources étrangères et nationales, ce qui ajoute à la complexité de la tâche.

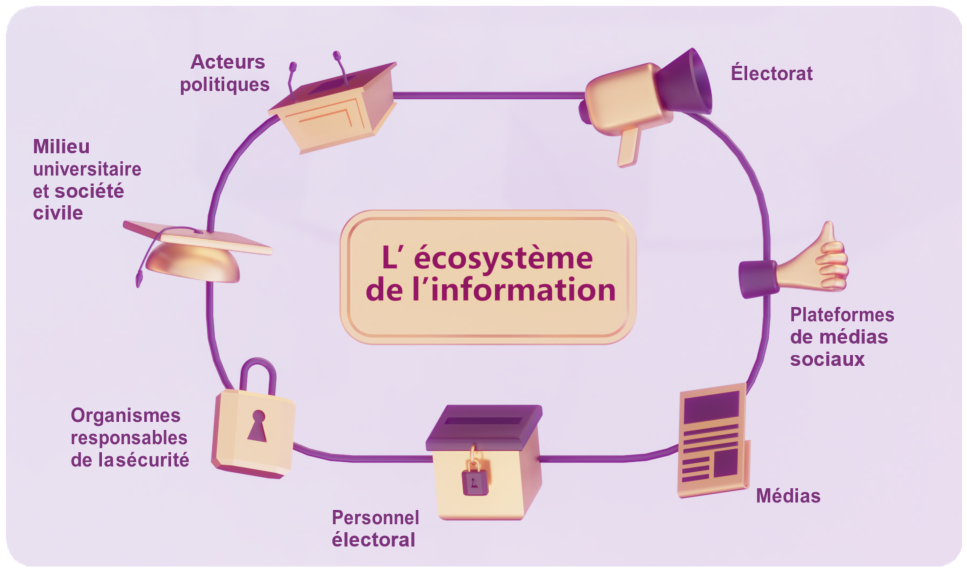

La protection des institutions démocratiques, y compris les élections libres et justes, contre l’ingérence malveillante est une responsabilité partagée. Les gouvernements, les médias traditionnels, les plateformes de médias sociaux, le milieu universitaire et la société civile font tous partie d’un écosystème de l’information et jouent rôle fondamental dans la lutte contre l’ingérence électorale.

Le quatrième atelier a permis d’entendre des acteurs clés de l’écosystème de l’information – notamment des journalistes chevronnés – et était axé sur les enjeux que pose l’intervention (quand et comment) en cas d’ingérence électorale. En présence de désinformation, tout particulièrement, la réponse donnée à un incident peut aggraver une situation.

Au bout du compte, c’est la résilience citoyenne qui offre la meilleure protection contre ces actions hostiles. Les citoyens doivent disposer d’informations fiables pour tirer leurs propres conclusions, tenir les gouvernements et les individus responsables de leurs actes, et participer aux débats publics civils et pertinents.

Version texte

Les médias et les journalistes

Selon le Reuters Institute Digital News Report de 2019, la confiance de la population dans les nouvelles s’est érodée au cours des dernières années, coïncidant avec une hausse du populisme et de la polarisation politique18. À la lumière de cette tendance, les journalistes cherchent sans cesse des moyens pour accroître et maintenir la confiance. Cette tâche peut s’avérer particulièrement ardue vu l’hyper-politisation de nombreux enjeux mondiaux d’importance, comme le changement climatique, la COVID-19 et la vaccination.

On peut bâtir et maintenir la confiance du public en faisant preuve d’impartialité, plus précisément en tenant compte des préjugés personnels et des écueils dans la présentation, la manipulation et l’omission d’information. Cependant, l’impartialité ne sous-entend pas que tous les enjeux ont deux côtes. Par exemple, en accordant trop d’espace au petit nombre de scientifiques qui jugent la vaccination dangereuse, on risque de donner l’impression qu’il existe des divergences d’opinions marquées sur la question, tandis qu’en réalité, la communauté scientifique y est massivement favorable. La population devrait donc avoir les faits à sa disposition pour être en mesure de tirer ses propres conclusions.

Les journalistes peuvent jouer un rôle dans la limitation de l’ingérence étrangère en se posant des questions fondamentales et en établissant un contexte pertinent. Ils devraient notamment se demander qui divulgue l’information, pourquoi et d’où elle vient. Ils devraient également évaluer de manière critique les motifs qui poussent l’auteur à divulguer une telle information. Ces questions pourraient les aider à déterminer si l’information est légitime ou si elle sert à manipuler les médias.

Qui plus est, il est essentiel de répondre rapidement en fournissant de l’information exacte, puisque la désinformation se développe dans le vide. En l’absence d’une telle réponse, les citoyens pourraient se tourner vers des sources d’information moins fiables, augmentant leur vulnérabilité à la désinformation et la mésinformation.

Les plateformes de médias sociaux

Les plateformes de médias sociaux font face à leurs propres défis lorsque des acteurs malveillants utilisent les plateformes de médias sociaux pour s’ingérer dans des élections. Les entreprises de médias sociaux font face à des défis différents selon qu’il s’agit de répondre à des campagnes de désinformation étrangères ou nationales. Les préoccupations relatives à la liberté d’expression pourraient être atténuées par l’application de politiques régissant le comportement des membres d’une plateforme plutôt que le contenu qu’ils diffusent.

Cette approche met l’accent sur les infractions fondées sur le comportement comme l’usurpation d’identité ainsi que l’utilisation de robots ou de comptes multiples pour amplifier le message. Elle permet de fermer des comptes et de supprimer leur contenu, tout en minimisant les risques de partisanerie perçue ou de poursuites pour violation de la liberté d’expression.

Plusieurs plateformes de médias sociaux publient des rapports et statistiques sur les violations à leurs politiques. En informant le public des campagnes d’ingérence électorale coordonnées dès qu’elles surviennent, les entreprises de médias sociaux contribuent à la santé de l’écosystème de l’information. S’ils sont plus au fait de l’ampleur des manipulations, les utilisateurs des plateformes pourraient voir d’un œil plus critique ce qu’ils lisent et y penser attentivement avant de transmettre de l’information qui semble peu crédible.

La collaboration et le partage d’information entre les plateformes de médias sociaux et les intervenants sont essentiels et exigent les efforts des gouvernements, du milieu universitaire, des journalistes d’enquête et des homologues de l’industrie. Les problèmes devraient être « de source ouverte » — déclarés et rendus publics — et être communiqués à des experts qui participeront à la conception de solutions. L’expertise des organisations non gouvernementales, des groupes de réflexion et d’autres organisations de la société civile peut fournir du contexte et améliorer la compréhension.

Le gouvernement

La défense de la démocratie et des institutions démocratiques est au cœur des responsabilités d’un gouvernement. Cela dit, il est risqué pour le gouvernement au pouvoir d’affirmer qu’il y a ingérence durant une élection. En plus de susciter des accusations de partisanerie, toute annonce d’ingérence pourrait influencer les résultats de l’élection. Elle pourrait aussi éroder la confiance du public dans l’élection et affecter sa perception quant à la légitimité des résultats.

Compte tenu de l’impact possible d’une intervention, il est essentiel pour les gouvernements de respecter un seuil d’intervention très élevé en période électorale, afin de préserver la confiance du public et la légitimité.

Les interventions ne devraient pas être fondées sur des règles rigides, mais plutôt sur des jugements nuancés.

Des décideurs expérimentés et non partisans devraient veiller à ce que les mesures soient prises en fonction des valeurs et des priorités du pays et de ses citoyens, ainsi que de l’influence qu’elles auront sur ces derniers. Il faudrait aussi considérer l’objectif de la communication, le type de menace informationnelle, le public cible, de même que le moment et l’endroit où l’incident s’est produit. Comme le démontre l’expérience du Canada avec le Protocole public en cas d’incident électoral majeur (voir l’encadré ci-dessous), il est nécessaire de compter sur des décideurs compétents, d’avoir un mandat clair et de pouvoir accéder à des renseignements non classifiés et classifiés en temps réel.

Une approche globale s’impose pour permettre au gouvernement, à l’industrie et à la société civile de collaborer dans la lutte contre l’ingérence étrangère. Cela permet de donner une voix aux personnes appropriées au sein du gouvernement, de l’industrie, des médias, du milieu universitaire et des groupes de réflexion. Cependant, les situations varieront d’un pays à l’autre, chacun étant confronté à différents incidents d’ingérence électorale. Puisque les processus juridiques, politiques et électoraux varient grandement, il ne peut y avoir une seule et unique approche.

Atelier 4 : Partenariats collaboratifs

Le besoin de contrer la désinformation a amené des organisations médiatiques qui se faisaient traditionnellement concurrence à envisager de nouveaux partenariats. L’initiative CrossCheck est l’un des exemples les plus éminents de cette forme de partage radical.

En 2017, 37 salles de nouvelles de la France et du Royaume-Uni se sont associées pour vérifier les faits entourant la campagne électorale présidentielle en France. L’initiative a été lancée par First Draft, un groupe sans but lucratif financé par des organisations philanthropiques, des plateformes numériques et d’autres sources indépendantes. CrossCheck forme aujourd’hui une coalition internationale qui lutte contre la désinformation bien au-delà des campagnes électorales. Elle s’est d’ailleurs penchée sur la désinformation scientifique entourant la COVID-19 et elle offre de la formation aux journalistes sur les techniques de vérification collaborative des faits.

La hausse de la désinformation a encouragé de nombreuses organisations médiatiques à instaurer leurs propres équipes et programmes de vérification des faits. Au Canada, Radio-Canada, le radiodiffuseur public de langue française, et l’Agence France-Presse ont établi un partenariat avec Facebook pour discréditer l’information erronée durant les campagnes électorales et entre celles-ci. Des médias reconnus partagent également le fruit de leur vérification de faits durant les événements politiques spéciaux, comme le débat de chefs. Nombre d’entre eux sont membres de plus grandes associations, comme l’International Fact-Checking Network, dirigé par le Poynter Institute, un chef de file reconnu de l’éthique et du développement journalistiques. La nécessité de collaborer à des projets d’enquête internationaux de plus large échelle a poussé les journalistes à créer de nouveaux réseaux, comme l’International Consortium of Investigative Journalists, qui a fait la lumière sur des affaires comme le stratagème fiscal des Panama Papers.

De nouvelles formes de vérification collaborative des faits voient également le jour sur la scène locale et régionale. Ainsi, durant l’élection présidentielle de 2020 aux États-Unis, plus de cent médias appartenant au Colorado News Collaborative (COLab) ont mis en commun leurs ressources journalistiques et de vérification des faits. COLab a poussé la collaboration médiatique vers de nouveaux sommets. Ses salles de nouvelles affiliées se spécialisent dans les reportages locaux qui sont axés sur les solutions, et souvent inspirés des citoyens, et qui génèrent de nouvelles formes d’associations entre les journalistes et leurs communautés.

La lutte contre la désinformation va toutefois au-delà de la vérification des faits, qui demeure une mesure défensive. Il est désormais admis que le fait de bâtir la confiance et d’accroître la visibilité et la promotion du contenu journalistique crédible et reconnu est essentiel pour endiguer la propagation des fausses nouvelles.

La Journalism Trust Initiative (JTI), un effort conjoint de Reporters Without Borders, de l’Union européenne de radio-télévision, de l’Agence France-Presse et du Global Editors Network, fait partie de ces projets proactifs. Son but est de créer un système de certification pour les journalistes et les organisations médiatiques, qui se qualifient en remplissant un questionnaire sur leurs pratiques éditoriales, leurs normes journalistiques, ainsi que la structure et le financement de leur entreprise. Le processus de certification est administré par des organisations de normalisation comme l’AFNOR, en France, mais l’admissibilité des organes de presse à la certification est déterminée par des groupes de professionnels des médias.

La JTI, qui est en phase pilote dans divers pays, y compris le Canada, peut également servir d’outil aux citoyens et aux organisations non médiatiques. Au bout du compte, les plateformes pourraient promouvoir le contenu certifié par la JTI. Des discussions sont en cours avec des associations internationales de publicité pour que les médias certifiés par la JTI aient un accès privilégié dans les espaces numériques sécurisés pour le placement des publicités. La JTI peut aussi servir d’étalon pour les entités philanthropiques privées et les ministères gouvernementaux qui offrent de l’aide financière aux organisations médiatiques.

Michel Cormier

Journalism Trust Initiative

Atelier 4 : Protocole public du Canada en cas d’incident électoral majeur

Le Protocole

Le Protocole public en cas d’incident électoral majeur est le mécanisme par lequel il aurait été possible de communiquer de manière claire, transparente et impartiale avec la population lors de l’élection générale de 2019 en cas d’incident menaçant l’intégrité de l’élection (p. ex., piratage d’un site Web du gouvernement, désinformation à grande échelle).

Le Protocole est fondé sur l’opinion voulant que toute annonce durant la campagne électorale susceptible d’avoir un impact sur l’élection doive provenir d’une source fiable et non partisane, c’est-à-dire dans le cas présent de hauts fonctionnaires.

Le comité

Le comité est formé de hauts fonctionnaires qui ont une expérience élargie de la sécurité nationale, des affaires étrangères, de la gouvernance démocratique et des perspectives juridiques, y compris une compréhension manifeste des droits démocratiques enchâssés dans la Charte canadienne des droits et libertés. Le comité s’est rencontré régulièrement durant la période électorale et a été tenu au courant de l’environnement de la menace sur une base continue.

Le seuil

Le Protocole ne sert pas à arbitrer l’élection. Par conséquent, le seuil à atteindre avant de faire une annonce est très élevé et se limite aux circonstances exceptionnelles. Les considérations sont évaluées selon divers paramètres, y compris la portée et l’impact de l’incident. Le Protocole stipule que les incidents d’ingérence en cause sont ceux qui menacent l’intégrité d’une élection générale.

L’annonce

La décision de faire une annonce publique doit susciter un consensus au sein du comité. En l’absence de considérations de sécurité nationale, les Canadiens sont informés de ce que l’on sait sur l’incident et des mesures qu’ils devraient prendre pour se protéger.

Secrétariat des institutions démocratiques

Bureau du Conseil privé, gouvernement du Canada

Atelier 5 : Défendre, détecter et récupérer : Contrer la menace d’ingérence dans les infrastructures électorales

La protection de l’infrastructure électorale est essentielle pour contrer l’ingérence étrangère au sein des processus démocratiques. La protection de l’infrastructure électorale va au-delà des événements qui surviennent le jour de l’élection. Des mesures cruciales doivent prises avant, pendant et après le jour du scrutin pour s’assurer que les systèmes électoraux sont protégés. Le cinquième atelier de la série destiné aux signataires de l’Appel de Paris était axé sur la délimitation de la gamme complète des infrastructures nécessaires aux élections, l’évaluation des vulnérabilités auxquelles elles font face et la proposition de solutions pour réduire ces vulnérabilités.

Infrastructure électorale et vulnérabilités clés

Les pays du monde entier mènent leurs élections différemment. Certains ont des systèmes basés sur le papier tandis que d’autres utilisent des machines à voter et d’autres outils numériques pour inscrire les électeurs, enregistrer les votes et compiler les résultats. Toutes les élections font désormais appel aux technologies et communications numériques, que ce soit pour la transmission des votes ou pour rapporter les résultats aux citoyens et aux organisations médiatiques. L’amélioration de l’infrastructure électorale nécessite d’abord une compréhension de la gamme d’infrastructures nécessaires aux processus électoraux, puis une évaluation soigneuse des risques auxquels elles font face.

Avant le jour du scrutin, plusieurs volets de l’infrastructure sont déjà utilisés, et chacun peut s’avérer vulnérable, notamment :

- Les systèmes d’inscription en ligne des électeurs peuvent faire l’objet de mystification par des malfaiteurs, qui créent une reproduction malveillante du site Web officiel pour saisir des renseignements sensibles ou donner aux électeurs l’impression que leurs renseignements ont été modifiés. Les coupures et refus de service ciblés pourraient empêcher l’inscription des électeurs.

- Les systèmes de communication interne ou les comptes électoraux officiels de médias sociaux peuvent être compromis par des malfaiteurs, qui utilisent des comptes légitimes provenant de ces systèmes pour envoyer de fausses informations, comme des dates électorales et des lieux de scrutin inexacts, aux fonctionnaires électoraux, au personnel des bureaux de scrutin, aux électeurs et à d’autres.

- Les lieux d’entreposage peuvent être vulnérables à l’altération physique ou à la destruction du matériel de scrutin par des acteurs malveillants.

L’attention et les ressources visant à protéger la sécurité de l’infrastructure électorale sont concentrées autour du jour de l’élection. Dans les pays comme les États-Unis, l’infrastructure électronique et numérique joue un rôle considérable dans le déroulement du scrutin. Dans d’autres, notamment l’Estonie et la Suisse, le vote a même eu lieu en ligne.

Dans des scénarios de scrutin plus traditionnel, les éléments d’infrastructure suivants sont une préoccupation majeure :

- Les registres de scrutin électroniques (listes électroniques des électeurs) pourraient être compromis par des malfaiteurs, qui pourraient y obtenir l’accès en utilisant une connexion sans fil ou en exploitant un appareil physique sécurisé de façon inadéquate. La compromission d’un registre de scrutin pourrait permettre aux électeurs de manipuler les listes électorales, en supprimant ou en modifiant les données d’inscription d’électeurs admissibles. Cela pourrait entraîner de la confusion pour ces électeurs le jour de l’élection.

- Les systèmes d’inscription des électeurs pourraient être bloqués. Les données et les copies de sécurité pourraient être chiffrées ou effacées à l’aide d’un logiciel rançonneur par des malfaiteurs jusqu’à ce qu’une rançon soit versée. Cela pourrait aussi causer le vol ou le chiffrement irréversible des bases de données d’inscription des électeurs et d’autres registres sensibles, causant de la perturbation aux activités électorales et le possible déclin de la confiance du public.

- Les appareils de vote, selon leur type, pourraient être vulnérables à l’altération physique à l’aide de médias amovibles ou à distance avec une connexion sans fil. Un appareil de vote pourrait permettre à un acteur malveillant de modifier un vote lors d’une élection.

- La communication des résultats le soir de l’élection qui dépend aussi du flux d’information concernant les résultats de scrutin, est un élément crucial du processus électoral et comporte des éléments technologiques. La communication de résultats électoraux inexacts pourrait engendrer des tensions ou intensifier celles qui existent déjà.

Après l’élection, certaines vulnérabilités demeurent. Une attention doit être accordée aux systèmes de gestion électorale, aux sites Web officiels et aux processus de vérification.

- Les systèmes de gestion électorale pourraient être compromis par des logiciels commerciaux ou du matériel informatique qui comportent des faiblesses en matière de sécurité ou des erreurs de configuration dans les connexions du réseau. Une intrusion réussie pourrait conduire à la manipulation des résultats pendant la transmission électronique du total des votes.

- Les sites Web officiels pourraient être compromis par des malfaiteurs, qui peuvent reproduire des sites Web électoraux officiels et publier des résultats différents de ceux qui sont rapportés.

Pratiques efficaces

Pour protéger l’infrastructure électorale, il faut déployer des efforts soutenus tout au long du cycle électoral.

Certaines solutions réduisant la vulnérabilité s’appliquent à l’ensemble du cycle, tandis que d’autres sont pertinentes seulement à certaines étapes du processus électoral. Les solutions possibles ci-dessous s’inspirent des idées proposées par des participants à un atelier, qui proviennent des secteurs public et privé et de la société civile.

Bonnes pratiques générales

Le risque humain est présent tout au long du cycle électoral. Il est essentiel que toutes les personnes qui jouent un rôle dans une élection, tant les personnes qui l’organise que celles qui ont un emploi en lien avec cette élection (comme les médias la couvrant ou les partis politiques et les candidats), de pratiquer une bonne cyberhygiène.

Les fournisseurs de ressources humaines et matérielles jouant un rôle dans les élections peuvent présenter des points faibles. Les OGE et les institutions et fournisseurs connexes doivent veiller à ce que des protections adéquates soient mises en place pour évaluer soigneusement le personnel et l’équipement.

Par exemple, le personnel électoral est souvent embauché temporairement, et il se peut que le processus d’évaluation du personnel ne soit pas assez rigoureux sur le plan de la sécurité. Des vérifications des antécédents plus approfondies réduiraient les risques. De même, les fournisseurs (ceux qui produisent et gèrent les machines à voter), les systèmes de gestion des élections et d’autres équipements, devraient faire l’objet d’une surveillance étroite. Un mécanisme de certification pourrait être mis en place pour exiger des fournisseurs qu’ils démontrent qu’ils appliquent de bonnes pratiques de cybersécurité.

Pratiques efficaces en matière de cybersécurité

Maintenir la cybersécurité est un processus continu.

Il est important de comprendre que la réaction aux incidents (intervenir lors d’incidents de cybersécurité au sein d’un système technique) s’apparente à un « cycle de vie » qui doit être au coeur de la posture actuelle en matière de sécurité du système; et cette posture doit être continuellement améliorée grâce aux enseignements tirés. Une détection et une réaction rapides sont essentielles.

Voici quelques conseils en matière de cybersécurité :

- Observer les métadonnées, comme l’emplacement d’une cyberactivité donnée, qui peuvent faciliter la détection de comportements suspects.

- Utiliser de « conteneurs », c’est-à-dire des mécanismes qui permettraient aux individus d’ouvrir des pièces jointes potentiellement dommageables sans subir aucun dommage.

- Les infractions peuvent être décelées en vérifiant si des personnes au sein d’une organisation téléchargent des documents et les impriment, ainsi qu’en examinant les boîtes aux lettres électroniques pour vérifier s’il y a eu transfert externe.

- Pour les personnes participant aux processus électoraux, il est important de vérifier qui a accès aux boîtes aux lettres et de confirmer que la fonction d’audit est activée. Les acteurs malveillants la désactivent souvent.

Les décideurs politiques devraient permettre aux entreprises ayant une expertise en matière de cybersécurité de répondre aux besoins de cybersécurité des campagnes électorales si l’objectif de ces entreprises est de soutenir l’intégrité électorale. Aux États-Unis, cette pratique satisfait aux directives de la Commission électorale fédérale américaine. Ce type de soutien est essentiel, car les campagnes n’ont souvent pas l’expertise ou la capacité de traiter les questions de cybersécurité, ce qui met en péril l’intégrité électorale.

Pratiques efficaces en matière de systèmes d’inscription des électeurs

Pour protéger les systèmes d’inscription des électeurs, les OGE doivent disposer de robustes mécanismes de sauvegardes robustes. Les responsables devraient songer à mettre en place des sauvegardes cryptées, y compris des sites miroirs externes, ainsi que des sauvegardes sur papier.

Pour atténuer les failles inhérentes au personnel, les personnes travaillant sur les systèmes d’inscription des électeurs ne devraient avoir que les droits d’accès qui leur sont indispensables pour accomplir leur tâche. Le principe du droit d’accès minimal est essentiel. De même, les rôles des utilisateurs devraient être isolés au sein d’un système.

Enfin, il est important que les informations qui peuvent conduire à l’effacement des sauvegardes soient extrêmement sécurisées, car elles ont été la cible d’attaques de la part d’acteurs hostiles.

Pratiques efficaces en matière de registres de scrutin et des machines à voter

Les administrateurs électoraux devraient envisager d’utiliser des registres de scrutin électroniques tout en prenant des mesures pour atténuer les risques qu’ils créent. Parmi les avantages des registres de scrutin électroniques, citons un vote plus rapide et une synchronisation en temps réel avec d’autres registres de scrutin et avec les bases de données d’inscription des électeurs. Cela permet de consigner de manière fiable qu’un électeur s’est inscrit, a déposé un bulletin de vote et n’a pas voté plus d’une fois. Cependant, les registres de scrutin électroniques tombent souvent en panne, ce qui peut retarder le processus de vote, comme ce fut le cas lors de l’élection primaire dans le comté de Los Angeles en 2020.

Les cyberattaques représentent aussi une menace pour les registres de scrutin électroniques. En effet, il est possible qu’une cyberattaque modifie les informations figurant dans un registre de scrutin. Pour se prémunir contre ces risques, les responsables politiques devraient exiger des administrateurs électoraux qu’ils stockent de grandes quantités de matériel de secours, comme des cahiers de scrutin et des enveloppes pouvant permettre aux électeurs de voter provisoirement.

Des mesures de sauvegarde similaires sont également efficaces pour les machines à voter, car le stockage de grandes quantités de bulletins de vote papier peut être utile en cas de piratage des machines de vote.

Pratiques efficaces en matière de communications

Si l’infrastructure électorale a été piratée, les fonctionnaires électoraux doivent communiquer judicieusement avec toutes les parties concernées, y compris les électeurs et le grand public. Il est important de faire part de ce qui s’est passé, des dommages causés (par exemple, certaines intrusions n’entraînent pas de modifications des données) et de signaler où le public peut obtenir des informations précises.

Pratiques efficaces en matière d’audits et d’autres mesures de renforcement de la confiance

Les audits postélectoraux sont importants pour renforcer la confiance dans les résultats des élections. Les audits limitant les risques (ALR) offrent des avantages par rapport aux audits traditionnels. Ils sont plus efficaces : ils sont dynamiques, ils sont basés sur des échantillons et des audits, et ils ne confirment que le résultat de l’élection, et non la marge par laquelle le vainqueur a gagné.

D’autres mesures pouvant renforcer la confiance devraient être envisagées, notamment :

- Permettre au public de vérifier par lui-même que le dépouillement a été effectué correctement;

- Renseigner le public sur tous les aspects du processus de vote (surtout compte tenu des changements liés à la COVID-19);

- Améliorer la coopération entre tous les intervenants gouvernementaux et non gouvernementaux, et les intervenants au sein du gouvernement fédéral, étatique et local. Aux États-Unis, par exemple, ce processus a été facilité par la désignation de l’infrastructure électorale comme « infrastructure critique ».

Atelier 5 : Protéger l’infrastructure électorale : Défendre, détecter et récupérer

- La prévention de l’ingérence malveillante par des acteurs étrangers visant à miner les processus électoraux par le biais de cyberactivités hostiles se résume largement à trois choses : défense, détection et récupération. Malheureusement, comme il n’existe aucun moyen de sécuriser entièrement une élection contre les acteurs malintentionnés, il faut s’assurer que le système électoral est assez résilient pour résister à une attaque.

- La défense d’un système électoral contre des acteurs étrangers exige des ressources suffisantes en matière de cybersécurité. Pour cela, il faut avoir assez d’employés capables de comprendre la menace de l’ingérence étrangère, détecter les vulnérabilités, faire des recommandations pour atténuer les vulnérabilités, mettre en œuvre ces recommandations et être en mesure de se remettre de tout compromis. Il faut également assurer une formation continue sur les meilleurs moyens de protéger les systèmes électoraux des cyberactivités et des stratégies malveillantes afin de communiquer rapidement les menaces et les incidents cybernétiques qui surviennent.

- La détection des problèmes potentiels au sein des systèmes électoraux nécessite de cartographier toutes les vulnérabilités possibles et de mettre sur pied des processus pour repérer les problèmes qui pourraient survenir si une vulnérabilité était exploitée. Par exemple, de robustes vérifications postélectorales, comme des vérifications de limitation des risques, contribuent à s’assurer que l’équipement de scrutin et les procédures de dépouillement des votes fonctionnent correctement et que l’élection produit un résultat exact.

- Finalement, pour chaque vulnérabilité détectée, il est important d’envisager ce qui pourrait arriver si la vulnérabilité était exploitée et de se préparer à prendre le meilleur moyen pour s’en remettre. Par exemple, si un appareil de vote par lecture optique tombe en panne, les fonctionnaires électoraux devraient avoir des procédures en place pour s’assurer que les électeurs peuvent continuer à voter.

David Levine

Intégrité des élections, Alliance for Securing Democracy

Atelier 5 : Menaces et mesures de résilience concernant le vote le jour du scrutin aux États-Unis

Base de données d’inscription des électeurs et registres de scrutin électroniques

Les bases de données d’inscription contiennent les listes des électeurs inscrits et les renseignements d’identification qui déterminent à quelles courses un électeur peut voter. Elles contiennent les données qui sont utilisées pour produire les registres de scrutin pour le vote du jour de l’élection. Les registres de scrutin contiennent les listes électorales pour un bureau de scrutin donné et servent à vérifier l’admissibilité des électeurs qui viennent voter. Les registres de scrutin électroniques sont tout simplement une version électronique de ceux-ci, souvent sur une tablette comme un iPad.

Menaces