Ligne directrice canadienne sur la biosécurité : Élaboration d'un plan de biosûreté exhaustif

20 mai 2016

Ligne directrice canadienne sur la biosécurité :

Élaboration d'un plan de biosûreté exhaustif

Table des matières

- Préface

- Abréviations et acronymes

- Chapitre 1 - Introduction

- Chapitre 2 - Pour commencer

- Chapitre 3 - Sécurité physique

- Chapitre 4 - Compétence et fiabilité du personnel

- Chapitre 5 - Responsabilité à l'égard des agents pathogènes et des toxines, et gestion de l'inventaire

- Chapitre 6 - Intervention en cas d'incident et d'urgence

- Chapitre 7 - Gestion et sécurité de l'information

- Chapitre 8 - Mise en œuvre, évaluation et amélioration du plan de biosûreté

- Chapitre 9 - Glossaire

- Chapitre 10 - Ressources

Liste des figures

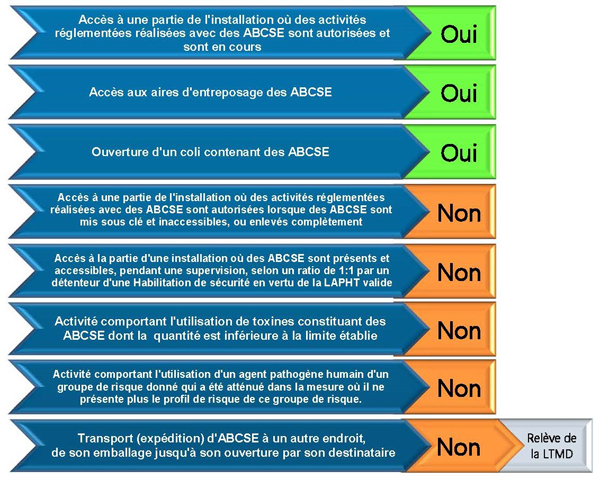

- Figure 3-1: Exemple de zones de protection graduelle dans une installation

- Figure 4-1: Situations où une Habilitation de sécurité en vertu de la LAPHT délivrée par l'ASPC est exigée

Liste des tableaux

- Tableau 3-1: Aperçu des mesures de contrôle d'accès et des points à prendre en considération pour leur sélection et leur mise en place

- Tableau 3-2: Éventuelles mesures qui peuvent être mises en œuvre pour atténuer les risques de biosûreté dans une zone de NC2, de NC3 et d'ABCSE

- Tableau 3-3: Résumé des systèmes de détection d'intrusion

- Tableau 4-1: Éventuelles mesures qui peuvent être mises en œuvre pour atténuer les risques de biosûreté associés à la compétence et à la fiabilité du personnel dans une zone de NC2, de NC3 et d'ACBSE

- Tableau 5-1: Éventuelles mesures qui peuvent être mises en œuvre pour atténuer les risques de biosûreté associés à la responsabilisation à l'égard d'agents pathogènes et de toxines dans une zone de NC2, de NC3 et d'ABCSE

- Tableau 5-2: Éventuelles mesures qui peuvent être mises en œuvre pour atténuer les risques de biosûreté associés à la gestion de l'inventaire dans une zone de NC2, de NC3 et d'ABCSE

- Tableau 6-1: Cinq éléments clés pour assurer le succès d'un plan d'intervention en cas d'incident

- Tableau 6-2: Éventuelles mesures qui peuvent être mises en œuvre pour atténuer les risques de biosûreté associés aux interventions en cas d'incidents et d'urgences dans une zone de NC2, de NC3 et d'ABCSE

- Tableau 7-1: Éventuelles mesures qui peuvent être mises en œuvre pour atténuer les risques de biosûreté liés à la sécurité des renseignements dans un NC2, un NC3 et une zone d'ABCSE

Préface

Les Lignes directrices canadiennes sur la biosécurité ont été élaborées conjointement par l'Agence de la santé publique du Canada (ASPC) et par l'Agence canadienne d'inspection des aliments (ACIA) dans le cadre d'une série de documents d'orientation, toujours en évolution, portant sur le thème de la biosécurité et de la biosûreté.

Au Canada, la plupart des installations où on manipule ou entrepose des agents pathogènes humains, des agents pathogènes d'animaux terrestres ou des toxines sont régies par l'ASPC et l'ACIA en vertu de la Loi sur les agents pathogènes humains et les toxines (LAPHT), le Règlement sur les agents pathogènes humains et les toxines (RAPHT), la Loi sur la santé des animaux (LSA) et le Règlement sur la santé des animaux (RSA). Les installations réglementées sont tenues d'élaborer et de tenir à jour un plan de biosûreté, conformément aux exigences énoncées dans la Norme canadienne sur la biosécurité (NCB), 2e édition, 2015. Le Guide canadien de la biosécurité (GCB), 2e édition vise à offrir aux différents intervenants un soutien et des conseils sur la façon d'effectuer des évaluations des risques de biosûreté et sur les éléments de base d'un plan de biosûreté solide afin de gérer de façon appropriée les risques liés aux agents pathogènes et aux toxines qu'ils ont en leur possession. La ligne directrice Élaboration d'un plan de biosûreté exhaustif précise un certain nombre de thèmes de biosûreté présentés dans le GCB et sert de ressource aux intervenants qui veulent obtenir des renseignements et des directives supplémentaires pour établir un plan de biosûreté plus solide et plus détaillé.

La ligne directrice Élaboration d'un plan de biosûreté exhaustif est un document en constante évolution qui fait continuellement l'objet d'améliorations. L'ASPC et l'ACIA acceptent volontiers les commentaires, les clarifications et les suggestions afin de les intégrer aux versions ultérieures du présent document d'orientation. À cette fin, veuillez faire parvenir l'information accompagnée de références (s'il y a lieu) pour assurer l'amélioration continue de la ligne directrice Élaboration d'un plan de biosûreté exhaustif à :

Courriel de l'ASPC : PHAC.standards.normes.ASPC@canada.ca

Courriel de l'ACIA : standardsnormes@inspection.gc.ca

Abréviations et acronymes

- ABCSE

- Agent biologique à cote de sécurité élevée

- ACIA

- Agence canadienne d'inspection des aliments

- ASB

- Agent de la sécurité biologique

- ASPC

- Agence de la santé publique du Canada

- ELR

- Évaluation locale des risques

- GCB

- Guide canadien sur la biosécurité

- GR

- Groupe de risque (c.-à-d. GR1, GR2, GR3, GR4)

- GRC

- Gendarmerie royale du Canada

- Habilitation de sécurité en vertu de la LAPHT

- Habilitation de sécurité en vertu de la Loi sur les agents pathogènes humains et les toxines

- LAPHT

- Loi sur les agents pathogènes humains et les toxines

- LSA

- Loi sur la santé des animaux

- NC

- Niveau de confinement (c.-à-d. NC1, NC2, NC3, NC4)

- NCB

- Norme canadienne sur la biosécurité

- PIU

- Plan d'intervention d'urgence

- PON

- Procédure opératoire normalisée

- RAPHT

- Règlement sur les agents pathogènes humains et les toxines

- RPV

- Réseau privé virtuel

- RSA

- Règlement sur la santé des animaux

- RTMD

- Règlement sur le transport des marchandises dangereuses

- SCRS

- Service canadien du renseignement de sécurité

- TI

- Technologies de l'information

- TVCF

- Système de télévision en circuit fermé

Chapitre 1 - Introduction

1.1 Portée

Toutes les installations, y compris les installations de niveau de confinement 2 (NC2), visées par la Norme canadienne sur biosécurité (NCB), 2e édition (p. ex. les entreprises qui détiennent un permis en vertu de la Loi sur les agents pathogènes humains et les toxines (LAPHT) ou qui importent en vertu de la Loi sur la santé des animaux (LSA) et du Règlement sur la santé des animaux (RSA) sont tenues d'élaborer un plan de biosûreté.Footnote 1 Footnote 2 Footnote 3 Footnote 4 Un plan de biosûreté est exigé de toute installation réglementée (Matrice 4.1 de la NCB). Les organisations peuvent avoir un plan pour chaque campus, chaque site ou chaque niveau de confinement, ou un plan pour de multiples sites, licences et niveau de confinement.

Au Canada, les installations qui exercent des activités réglementées visant des agents pathogènes humains ou des toxines sont régies par la LAPHT et le Règlement sur les agents pathogènes humains et les toxines (RAPHT), à moins qu'elles respectent les critères d'exclusion énoncés dans la LAPHT.Footnote 5 Les installations qui ne sont pas exclues ou exemptées par la LAPHT ou le RAPHT doivent être titulaires d'un permis pour mener des activités réglementées visant des agents pathogènes humains ou des toxines. L'importation au Canada d'agents zoopathogènes, d'animaux infectés, de produits ou de sous-produits d'animaux ou d'autres organismes porteurs d'un agent zoopathogène ou d'une partie de celui-ci (c.-à-d. les toxines), et les activités comportant le matériel importé, sont régies par la LSA et le RSA et nécessitent un permis d'importation d'agents zoopathogènes ou une autorisation de transfert. Au Canada, les activités visant des agents pathogènes humains et des agents zoopathogènes, des toxines et autres matières infectieuses réglementées sont régies par l'Agence de la santé publique du Canada (ASPC) ou l'Agence canadienne d'inspection des aliments (ACIA), conformément à la LAPHT, le RAPHT, la LSA et le RSA.

La NCB décrit les exigences minimales auxquelles doivent satisfaire les zones de confinement situées dans des établissements réglementés en vertu de la LAPHT, du RAPHT, de la LSA et du RSA, le cas échéant. Le Guide canadien sur la biosécurité (GCB), 2e édition, 2016, complémentaire à la NCB, fournit des renseignements de base et des directives sur les moyens de satisfaire aux exigences énoncées dans la NCB.Footnote 6 Le GCB fournit également des directives sur l'élaboration et la mise à jour d'un programme de biosécurité axé sur les risques.

Le plan de biosûreté est un élément clé du programme de biosécurité. La ligne directrice Élaboration d'un plan de biosûreté exhaustif renferme des précisions sur les lignes directrices sur la biosûreté fournies dans le GCB afin d'aider les installations à satisfaire aux exigences en matière de biosûreté énoncées dans la NCB.

1.2 Aperçu

La manipulation ou l'entreposage d'agents pathogènes humains, d'agents zoopathogènes ou de toxines présentent un risque pour le personnel, la communauté et l'environnement. La gestion de ces risques nécessite une sensibilisation et l'application de pratiques relatives à la biosécurité et à la biosûreté de la part du personnel travaillant en laboratoire et dans d'autres zones de confinement où sont manipulés des agents pathogènes, des toxines, des matières infectieuses ou des animaux infectés.

Un programme de biosûreté vise à prévenir la perte, le vol, l'utilisation malveillante, le détournement ou la libération intentionnelle de ressources biologiques (c.-à-d. d'agents pathogènes, de toxines ou autres matières infectieuses réglementées), et de ressources liées d'une installation (p. ex. matières biologiques non infectieuses, matériel, animaux, renseignements de nature délicate). La présente ligne directrice porte sur l'élaboration d'un plan de biosûreté exhaustif qui repose sur une évaluation des risques de biosûreté liés aux ressources que possède une installation, ainsi qu'aux activités réalisées dans celle-ci. Toutes les installations doivent posséder un plan de biosûreté, mais sa complexité (p. ex. le niveau de détail, les mesures de sécurité) est proportionnelle au risque posé par la compromission des ressources que possède l'installation, déterminé au cours de l'évaluation des risques de biosûreté.

Le présent document fournit des orientations détaillées sur les éléments nécessaires à l'élaboration d'un plan de biosûreté dans les installations où des agents pathogènes et des toxines sont manipulés ou entreposés, afin de satisfaire aux exigences minimales en matière de biosûreté présentées dans la NCB, la LAPHT et le RAPHT, et de fournir des éléments de réflexion plus approfondis allant au-delà des orientations de base incluses dans le GCB. Cela comprend des orientations sur l'élaboration d'un plan de biosûreté exhaustif et la mise en œuvre de mesures de contrôle et de procédures en matière de biosûreté adaptées aux risques déterminés dans l'évaluation des risques de biosûreté.

1.3 Utilisation de la Ligne directrice canadienne sur la biosécurité : Élaboration d'un plan de biosûreté exhaustif

Les renseignements fournis dans la ligne directrice Élaboration d'un plan de biosûreté exhaustif, y compris les exemples présentés, visent seulement à fournir une orientation pour améliorer un plan de biosûreté. Ils ne doivent pas être interprétés comme des exigences. Certaines sections comprennent un tableau présentant un élément du plan de biosûreté, le risque qui doit être atténué et un exemple sur la façon dont ce risque peut être atténué dans le cas d'un NC2, d'un NC3, ou d'une zone où on manipule ou entrepose des Agents biologiques à cote de sécurité élevée (ABCSE). Ces exemples ont pour but de rappeler qu'un risque donné peut être commun à tous les niveaux de confinement, mais que la stratégie d'atténuation choisie est proportionnelle au risque identifié pour une zone ou une aire de confinement particulière. Aux endroits où les lignes directrices renvoient à une exigence de la NCB, la ou les matrices liées à cette exigence sont citées en référence (p. ex. matrice 4.1 de la NCB). De la même façon, aux endroits où les lignes directrices renvoient à une exigence provenant de la loi (c.-à-d. de la LAPHT, du RAPHT, de la LSA ou du RSA), l'article concerné, ainsi que le ou les paragraphes concernés, le cas échéant, seront cités en référence (p. ex. LAPHT 33). Le présent document guidera l'utilisateur en déterminant les mesures de contrôle appropriées à mettre en œuvre, adaptées aux risques particuliers identifiés par l'évaluation des risques de biosûreté. Les exigences minimales pour l'élaboration d'un plan de biosûreté sont énoncées dans la matrice 4.1 de la NCB.

La ligne directrice Élaboration d'un plan de biosûreté exhaustif comprend une liste détaillée des abréviations et des acronymes utilisés dans ce document; cette liste se trouve au début du document. Chaque terme pour lequel il existe une abréviation ou un acronyme est écrit au long à sa première occurrence, l'abréviation suivant immédiatement entre parenthèses; seuls les abréviations et les acronymes sont utilisés pour le reste du document.

La présente ligne directrice comprend également un glossaire exhaustif où sont définis les termes techniques au chapitre 9; les termes qui y figurent sont inscrits en caractères gras à leur première occurrence. Le chapitre 10 fournit une liste des ressources qui ont servi à élaborer la Ligne directrice. Les citations dans le texte sont présentées dans les références à la fin de chaque chapitre. Des renseignements supplémentaires sur la biosécurité et la biosûreté se trouvent dans le GCB et sur le portail d'apprentissage en ligne de l'ASPC (santepublique.gc.ca/formation).

Références

- Footnote 1

- Gouvernement du Canada. (2015). Norme canadienne sur la biosécurité, 2 e éd., Ottawa, ON, Canada : Gouvernement du Canada.

- Footnote 2

- Loi sur les agents pathogènes humains et les toxines (L.C. 2009, ch. 24). (2015).

- Footnote 3

- Loi sur la santé des animaux (L.C. 1990, ch. 21). (2015).

- Footnote 4

- Règlement sur la santé des animaux (C.R.C., ch. 296). (2015).

- Footnote 5

- Règlement sur les agents pathogènes humains et les toxines (DORS/2015-44). (2015).

- Footnote 6

- Gouvernement du Canada. (2016). Guide canadien sur la biosécurité, 2 e éd., Ottawa, ON, Canada : Gouvernement du Canada.

Chapitre 2 - Pour commencer

2.1 Rôles et responsabilités

La haute direction de l'installation est l'autorité responsable de la délégation des pouvoirs en matière de biosûreté. La personne à qui le rôle a été délégué peut être l'agent de la sécurité biologique (ASB) ou un autre représentant de la biosécurité, ou ce pourrait être le personnel de la sécurité ou une autre personne désignée; cependant, l'élaboration et la mise en œuvre réussies d'un plan de biosûreté exigent souvent la contribution d'une équipe d'experts en la matière possédant un vaste éventail de connaissances et de compétences, et une vaste expertise. Les membres de l'équipe peuvent comprendre un ou des gestionnaire(s), agent(s) des finances, architecte(s), une firme d'ingénieur, l'ASB ou le représentant de la biosécurité, le personnel de la sécurité, des scientifiques, des travailleurs de laboratoire, le personnel d'entretien et les autorités locales responsables de l'application de la loi, selon les situations particulières.

Les responsabilités de la personne déléguée consisteront à former une équipe (au besoin), à élaborer, à mettre en œuvre et à améliorer le plan de biosûreté; elle pourra agir à titre de personne-ressource pour tout incident de biosûreté, tenir à jour une liste des personnes qui ont accès à des agents pathogènes, à des toxines et à d'autres matières infectieuses réglementées, maintenir des registres de formation et s'assurer que des mesures sont en place afin de protéger de façon adéquate les renseignements de nature délicate. La NCB précise qu'il revient à l'ASB (ou au responsable de la biosécurité) de communiquer avec l'ASPC et l'ACIA au nom du titulaire du permis ou du détenteur du permis d'importation d'agents zoopathogènes.Footnote 1 Footnote 2

D'autres personnes jouent des rôles essentiels dans le maintien de la biosûreté. Dresser la liste de ces personnes et leurs coordonnées dans le plan de biosûreté est essentiel à l'élaboration et à la mise en œuvre du plan. Ces personnes clés pourraient comprendre :

- les personnes désignées comme étant titulaires du Permis d'agent pathogène et de toxine, et les détenteurs d'un permis d'importation d'agents zoopathogènes;

- les personnes responsables de la gestion et de la supervision du programme ou du projet de recherche scientifique (p. ex. le chercheur principal, les gestionnaires ou le directeur du laboratoire/de l'installation);

- le responsable de la sécurité sur place (le cas échéant). Le plan de biosûreté devrait décrire ses responsabilités (p. ex. surveiller les systèmes de détection d'intrusion, intervenir en cas d'alarmes, tenir les registres des entrées/sorties des visiteurs, émettre des cartes d'identité), particulièrement en ce qui a trait à la biosûreté;

- les autorités locales responsables de l'application de la loi. Tout autre rôle joué par les autorités locales d'application de la loi pourrait être présenté dans un protocole d'entente (PE), le cas échéant;

- tout le personnel ayant accès à des agents pathogènes ou à des toxines qui comportent un risque plus élevé (p. ex. ABCSE, groupe de risque 3 [GR3], GR4);

- les personnes chargées de l'examen de la fiabilité du personnel et de l'évaluation des résultats;

- les ressources humaines, qui peuvent participer à la gestion liée aux problèmes de comportement et faciliter les communications avec les programmes d'aide aux employés et les syndicats, le cas échéant;

- les personnes responsables des technologies de l'information (TI) et de la sécurité du réseau;

- toutes les personnes (personnel d'entretien, animaliers, personnel de la sécurité, etc.) qui peuvent prendre en charge à distance les systèmes de contrôle d'accès de l'intérieur ou de l'extérieur de l'installation (p. ex. par les systèmes de contrôle automatique du bâtiment, les ordinateurs ou les consoles de la sécurité).

2.2 Évaluation des risques de biosûreté

La NCB précise que l'élaboration d'un plan de biosûreté, propre à un lieu, doit être fondé sur l'évaluation des risques associés aux ressources (c.-à-d. agents pathogènes, toxines et autres ressources liées) que possède une installation, ainsi qu'aux activités réalisées dans celle-ci.Footnote 3 Le risque est fondé sur la probabilité qu'un événement se produise, et la gravité des conséquences de cet événement. L'évaluation des risques de biosûreté est une évaluation de la probabilité d'un événement intentionnel, comme le vol de ressources (p. ex. agent pathogène, toxine, matière infectieuse, équipement, animaux, renseignements), et les conséquences de cet événement (p. ex. incidence sur la santé publique résultant de la libération intentionnelle d'un agent pathogène, ou le vol d'information exclusive). Elle détermine et classe par ordre de priorité les risques qui seront atténués par les stratégies recommandées et les pratiques exemplaires décrites dans le plan de biosûreté.

L'évaluation des risques de biosûreté diffère de l'évaluation des risques de biosécurité (p. ex. évaluation globale des risques, évaluation des risques associés aux agents pathogènes et aux toxines, et évaluation locale des risques [ELR]), dans la mesure où des personnes ou des groupes qui peuvent montrer un intérêt malveillant à l'égard d'une ressource (p. ex. des menaces) doivent également être pris en considération lors de l'évaluation de la probabilité de survenue d'un événement. Les menaces peuvent être classées en deux groupes : les personnes ou les groupes sans accès autorisé aux ressources sont considérés comme des menaces externes, et les personnes et les groupes ayant un accès autorisé aux ressources, comme des menaces internes.Footnote 4

De plus, l'évaluation des risques de biosûreté doit tenir compte des exigences accrues relatives à la sécurité des ressources avec une possibilité de double usage, c'est-à-dire celles qui peuvent être utilisées pour des applications scientifiques légitimes, mais qui présentent un risque de biosûreté accru en raison d'une possibilité intrinsèque d'élaboration et d'utilisation comme une arme biologique. Les ressources pouvant avoir un double usage comprennent les agents pathogènes et les toxines qui sont des ABCSE, mais elles peuvent inclure également des ressources liées à la manipulation et entreposage (p. ex. l'équipement et les renseignements).Footnote 5 Les étapes pour mener une évaluation des risques de biosûreté sont décrites au chapitre 6 du GCB.

Les énoncés et les niveaux de risque déterminés par l'évaluation des risques de biosûreté peuvent être consignés de diverses façons (p. ex. registre sur les risques) et constituent le point de départ de l'élaboration de tout plan de biosûreté.

2.3 Élaboration du plan de biosûreté

Le plan de biosûreté expose en détail les stratégies d'atténuation relatives aux risques de biosûreté qui ont été identifiés, associés aux ressources biologiques. Le plan de biosûreté décrit les mesures de contrôle physique et opérationnel mises en œuvre afin de prévenir l'accès non autorisé aux ressources et de détecter les incidents où l'accès non autorisé a été tenté et d'intervenir.

Le plan de biosûreté devrait servir de complément aux mesures d'atténuation présentées dans le Manuel de biosécurité, le plan d'intervention d'urgence (PIU), les plans de sécurité pour un établissement et les programmes d'aide aux employés. Des contrôles d'accès peuvent déjà exister à certains niveaux dans ces plans ou documents (p. ex. certains risques de biosûreté sont peut-être déjà gérés par des mesures mises en œuvre pour traiter des risques de biosécurité). Par exemple, le processus de présélection du personnel et des mesures de sécurité physique peuvent être utilisées pour atténuer les risques de biosécurité et de biosûreté (matrice 4.1 de la NCB). L'intégration des éléments du plan de biosûreté dans l'ensemble du programme de biosécurité permettra une gestion plus efficace de la biosécurité et réduira les renseignements redondants.

2.3.1 Éléments d'un plan de biosûreté

Tous les plans de biosûreté doivent tenir compte des six éléments qui sont examinés dans le présent document. Ces éléments et leur objectif de rendement sont les suivants :

- Sécurité physique : réduire le risque d'accès non autorisé aux ressources et autres documents de nature délicate en adoptant des mesures de sécurité physique.

- Compétence et fiabilité du personnel : réduire le risque d'accès non autorisé à des ressources en évaluant la fiabilité actuelle et continue d'une personne à occuper un poste.

- Responsabilités relatives aux agents pathogènes et aux toxines : établir la « propriété » des agents pathogènes et des toxines, et préciser la responsabilité et l'autorité des personnes.

- Gestion de l'inventaire : empêcher les menaces internes en assurant un suivi des agents pathogènes, des toxines, des matières infectieuses et des ressources liées, et en permettant l'identification rapide des articles manquants.

- Incident et intervention d'urgence : promouvoir la sécurité et la sûreté des agents pathogènes et des toxines; fournir une base de données probantes visant l'amélioration continue des mesures de biosûreté.

- Gestion de l'information et sécurité : protéger les renseignements de nature délicate contre l'accès non autorisé ou le vol, et assurer le niveau de confidentialité requis.

2.3.2 Élaboration des mesures d'atténuation des risques

L'élaboration des mesures d'atténuation des risques de biosûreté devrait s'appuyer sur une approche systématique fondée sur des processus opérationnels bien documentés afin de cerner, d'évaluer et de communiquer les enjeux liés aux risques, et de prendre des décisions concernant ces derniers, dans un effort pour déterminer les meilleures mesures à prendre. Toutes les mesures pour protéger une ressource donnée devraient atteignent le même niveau de protection. Par exemple, l'entrée principale et les sorties de secours devraient être protégées au même niveau de protection et toutes les personnes (personnel et visiteurs) ayant accès à une zone de confinement devraient satisfaire aux mêmes conditions d'entrée.

Chaque organisation possède une culture du risque (p. ex. les attitudes et les comportements au sein d'une organisation concernant la gestion des risques) et une tolérance du risque (p. ex. la volonté d'une organisation d'accepter ou de rejeter un niveau de risque résiduel donné).Footnote 6 La culture et la tolérance du risque peuvent changer en fonction des priorités organisationnelles, des intervenants et de la disponibilité des ressources. Elles doivent être bien comprises par l'équipe multidisciplinaire chargée de l'évaluation des risques de biosûreté et, ultérieurement, de l'élaboration des mesures d'atténuation qui seront exposées en détail dans le plan de biosûreté.

2.3.2.1 Mesures d'atténuation proportionnelles aux risques de biosûreté

Étant donné que le plan de biosûreté est fondé sur l'évaluation des risques de biosûreté, celui-ci sera adapté à chaque installation ou zone de confinement, et son niveau de détail et de complexité variera selon la nature (p. ex. la taille, la structure, la complexité) de l'installation et les activités réalisées dans chaque zone de confinement (p. ex. une installation de NC2 pour la réalisation de travaux in vitro présentera moins de risques de biosûreté aux fins de l'atténuation qu'une installation de NC3 pour la réalisation de travaux comportant des ABCSE).

Toutes les installations réglementées sont tenues d'élaborer un plan de biosûreté qui tient compte des six éléments décrits à la section 2.3.1, mais un bon nombre de mesures d'atténuation excèdent celles nécessaires à l'atténuation des risques dans de nombreuses installations de NC2. Lors de l'élaboration d'un plan de biosûreté pour une installation donnée, l'objectif de rendement de chaque élément du plan de biosûreté devrait être pris en considération en ce qui concerne les risques identifiés dans l'évaluation des risques de biosûreté. Ensuite, les mesures de contrôle qui seront appropriées pour gérer les risques identifiés seront soigneusement prises en considération.

Les chapitres qui suivent exposent plus en détail la théorie qui sous-tend chaque élément de la biosûreté et donnent des exemples de mesures de contrôle physique et opérationnel qui peuvent être utilisées pour atténuer les risques de biosûreté.

2.3.3 Accès au plan de biosûreté selon le besoin de connaître

Le plan de biosûreté complet et détaillé contient de l'information sensible, telle tel que des vulnérabilités, des risques, des mesures spécifiques d'atténuation des risques, des plans d'étage, des systèmes de sûreté et les détails de contrôle de l'accès. L'accès au plan de biosûreté complet et aux évaluations des risques de biosûreté détaillées, qui comprennent le registre des risques, devrait être limité aux personnes autorisées (p. ex. l'ASB, le personnel de sécurité, la haute direction, les inspecteurs de l'ASPC et l'ACIA désignés en vertu de la LAPHT ou de la LSA) avec le besoin de connaître pour l'exercice de leurs fonctions. Les renseignements détaillés que contient le plan ne sont pas destinés pour tout le personnel de l'installation. Le chapitre 7 fournit de plus amples renseignements sur la classification de l'information.

Le Manuel de biosécurité doit comprendre une description du plan de biosûreté (matrice 4.1 de la NCB). Cette description peut être un aperçu ou une version abrégée des mesures d'atténuation des risques de biosûreté qui s'appliquent à tout le personnel, tout en excluant les détails sensibles. Cette version peut être utilisée pour la formation du personnel et comprendrait les procédures opératoires normalisées (PON) propres à la biosûreté. Dans des circonstances où cela est jugé approprié, la formation peut cibler des groupes d'individus avec des fonctions semblables (p. ex. des travailleurs de laboratoire manipulant seulement des agents pathogènes de GR2, ou ceux qui manipulent des ABCSE).

Références

- Footnote 1

- Loi sur les agents pathogènes humains et les toxines (L.C. 2009, ch. 24). (2015).

- Footnote 2

- Règlement sur les agents pathogènes humains et les toxines (DORS/2015-44). (2015).

- Footnote 3

- Gouvernement du Canada. (2015). Norme canadienne sur la biosécurité, 2 e éd., Ottawa, ON, Canada : Gouvernement du Canada.

- Footnote 4

- Salerno, R. M., & J. Gaudioso. (2007). Laboratory Biosecurity Handbook. Boca Raton, FL, États-Unis : CRC Press.

- Footnote 5

- CEN Workshop 55 - CEN Workshop Agreement (CWA) 16393:2012, Laboratory biorisk management - Guidelines for the implementation of CWA 15793:2008. (2012). Bruxelles, Belgique : Comité Européen de Normalisation. Consulté le 9 février 2016 à l'adresse http://www.valvira.fi/documents/14444/259268/CWA+16393/36d5eeb3-a206-4aec-a0b3-2bea97459835.

- Footnote 6

- Gouvernement du Canada (2012). Guide de gestion intégrée du risqué: Approche recommandée pour la préparation d'un profil de risque organisationnel. Consulté le 9 février 2016 à l'adresse http://www.tbs-sct.gc.ca/hgw-cgf/pol/rm-gr/girm-ggir/girm-ggirtb-fra.asp

Chapitre 3 - Sécurité physique

La sécurité physique désigne les obstacles ou les mesures mises en place afin d'empêcher physiquement l'accès non autorisé à une installation, à une partie d'une installation, ou aux ressources, et de les protéger contre les dommages, le vol ou leur utilisation malveillante. La sécurité physique adéquate devrait être mise en œuvre afin de réduire les possibilités que des personnes non autorisées entrent dans les zones de confinement et autres aires (p. ex. les aires d'entreposage), et empêcher l'enlèvement non autorisé d'agents pathogènes, de toxines, d'autres matières infectieuses réglementées, ou d'autres ressources de l'installation.

La complexité du système de sécurité physique devrait être proportionnelle au niveau de risque associé aux ressources, déterminée par une évaluation des risques de biosûreté. On consultera la NCB, pour les exigences en matière de confinement physique et les exigences opérationnelles particulières à chaque niveau de confinement.Footnote 1

L'aspect relatif à la sécurité physique du plan de biosûreté devrait déterminer et décrire les systèmes de sécurité en place qui limitent ou restreignent l'accès aux zones contenant des agents pathogènes, des toxines et autres ressources. Les systèmes de sécurité physique en place (p. ex. dispositifs inviolables, alarmes, système de télévision en circuit fermé [TVCF], éclairage), exécutent une ou plusieurs fonctions pour contrôler ou empêcher l'accès aux ressources, détecter les tentatives d'accès non autorisé et intervenir en cas d'incidents.Footnote 2

Les sections suivantes aideront à déterminer le niveau de sécurité physique approprié. Des éventuelles mesures qui peuvent être mises en œuvre pour atténuer les risques de biosûreté associés à la sécurité physique se trouvent dans le tableau 3-2.

3.1 Barrières physiques et protection graduelle

Les mesures visant à prévenir l'accès aux personnes non autorisées sont habituellement situées dans le périmètre du site. Certains exemples de mesures comprennent ce qui suit : clôture de périmètre, systèmes de contrôle d'accès électroniques, dispositifs de verrouillage, fenêtres et portes de haute sécurité.

La première étape pour déterminer les barrières de sécurité physique les plus appropriées consiste à répertorier tous les points d'accès dans la zone de confinement (p. ex. portes, fenêtres et autres voies de pénétration). Dans les établissements où des ABCSE sont présents et accessibles, on doit tenir compte du mécanisme visant à limiter l'accès à la partie de l'installation où des ABCSE sont manipulés et entreposés aux personnes autorisées possédant une Habilitation de sécurité en vertu de la LAPHT valide.

Les mesures de sécurité physique peuvent être mises en œuvre de façon graduelle afin d'offrir un plus grand degré de protection dans le cas des matières biologiques qui présentent un risque plus élevé (p. ex. les ABCSE). Pour ce faire, il faut créer des zones multiples, imbriquées, exigeant des personnes qu'elles traversent une barrière de contrôle d'accès à chaque zone pour atteindre davantage de zones sécurisées dans l'installation (figure 3-1).

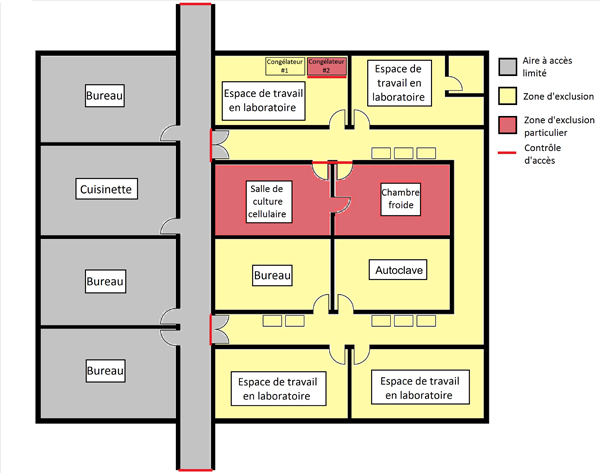

Figure 3-1 : Exemple de zones de protection graduelle dans une installation

Figure 3-1 - Description textuel

La figure illustre une aile formée de salles distinctes (c. à d. espaces de travail en laboratoire, chambre froide, salle de culture cellulaire, salle de congélateur et bureau) accessibles depuis un corridor commun qui mène aussi à des bureaux et à une cuisinette.

L'accès aux bureaux et aux aires communes (cuisinette) est limité au personnel autorisé à accéder à l'installation en installant des points d'entrée contrôlés à chaque bout du corridor principal. Des contrôles d'accès supplémentaires aux points d'entrée de l'aile des laboratoires limitent l'accès au personnel de laboratoire autorisé. Un niveau supplémentaire de contrôles restreint l'accès à des aires particulières l'aile des laboratoires au personnel autorisé, dans ce cas, à la salle de culture cellulaire, à la chambre froide et à un des congélateurs dans une des espaces de travail en laboratoire. Le contrôle d'accès au congélateur peut s'agir d'un cadenas de haute sécurité sur le congélateur.

L'accès aux bureaux de l'installation et aux aires communes (cuisinette), indiqué en gris, est limité au personnel autorisé à accéder à l'installation. Des contrôles d'accès supplémentaires, indiqués par des lignes rouges aux points d'entrée, limitent l'accès à une aile des laboratoires (en jaune) au personnel de laboratoire autorisé. Un niveau supplémentaire de contrôles restreint l'accès à des aires particulières (en rouge) dans l'aile des laboratoires au personnel autorisé. Le contrôle d'accès au congélateur # 2 dans la salle de congélateur peut s'agir d'un cadenas de haute sécurité sur le congélateur.

3.1.1 Barrières de sécurité supplémentaires

Les barrières multiples peuvent également obliger les personnes non autorisées à utiliser différentes stratégies pour déjouer chaque barrière, ce qui retarde ces personnes et donne au personnel d'intervention le temps d'agir. Les barrières de sécurité supplémentaires comprennent les systèmes de verrouillage ou de restriction pour protéger l'équipement, et les coffres-forts et les congélateurs verrouillables pour l'entreposage des matières dans les espaces communs ou partagés. Par exemple, l'équipement d'entreposage verrouillé, fixé sur place, au mur ou au plancher, comme une armoire, un congélateur ou un réfrigérateur, de façon qu'il ne puisse être déplacé, est nécessaire si des ABCSE sont entreposés à l'extérieur de la zone de NC2 ou de NC3.

Un lieu d'entreposage ou un contenant sécuritaire devrait :

- être équipé d'un mécanisme de verrouillage robuste ou faire l'objet d'autres mesures afin de prévenir l'accès ou l'enlèvement non autorisé;

- faire en sorte que le contenu demeure protégé lorsqu'il est laissé sans surveillance;

- être équipé d'un système pour détecter l'entrée ou l'accès non autorisé.

3.1.2 Déterminer les aires où des ABCSE sont présents

La décision quant aux « locaux (ou parties) d'une installation dans lesquels sont autorisées des activités réglementées à l'égard d'ABCSE » sera prise par l'installation, en tenant compte de ce qui est le plus approprié à sa situation particulière. Il peut s'agir d'un simple local possédant les caractéristiques de sécurité uniques nécessaires aux ABCSE et un accès limité à un petit nombre de membres du personnel, ou une aire plus grande qui comprend plusieurs locaux ou l'ensemble du bâtiment qui respecte les mêmes exigences en matière de biosûreté, et qui est accessible à de nombreux membres du personnel.

Par exemple, à la figure 3-1, la partie de l'installation réservée aux ABCSE peut être définie comme étant :

- l'ensemble de l'aire représentée;

- l'aile des laboratoires, y compris la chambre froide et la salle de culture cellulaire;

- la salle de culture cellulaire, la chambre froide et le congélateur # 2.

Chaque scénario comportera des avantages et des inconvénients, comme le besoin de mesures de sécurité physique supplémentaires et de procédures opérationnelles de biosûreté; par exemple, le nombre de membres du personnel nécessitant une Habilitation de sécurité en vertu de la LAPHT valide, et les procédures opérationnelles qui devront être mises en place afin de donner l'accès aux membres du personnel sans habilitation de sécurité.

3.2 Mesures de contrôle d'accès

Les mesures de contrôle d'accès physique et opérationnel restreignent ou limitent au personnel autorisé l'entrée aux parties d'une installation où des agents pathogènes ou des toxines sont manipulés ou entreposés, ou bien où d'autres ressources de nature délicate sont présents. Le type de système de contrôle d'accès le plus approprié (p. ex. verrous à clés non reproductibles, lecteurs de cartes d'accès électroniques, claviers électroniques, systèmes à codes d'accès, lecteurs biométriques) dépendra de la situation particulière.

Les mesures suivantes sont des exemples de moyens utilisés pour contrôler l'accès aux ressources :

- établir des points d'entrée « contrôlés »;

- mettre en place des dispositifs de verrouillage activés manuellement, des cadenas, un lecteur de cartes d'accès ou des dispositifs/systèmes biométriques aux points d'entrée « contrôlés »;

- mettre en place une alarme locale près des aires sécurisées pour avertir le personnel à proximité d'une intrusion ou d'un autre problème.

Des exemples de mesures de contrôle d'accès sont résumés au tableau 3 1. Les mesures de contrôle d'accès opérationnelles sont examinées à la section 3.4.

Tableau 3-1 : Aperçu des mesures de contrôle d'accès et des points à prendre en considération pour leur sélection et leur mise en placeFootnote 3

| Mesure de contrôle d'accès | Pratiques en matière de sécurité et points à prendre en considération |

|---|---|

| Clé mécanique |

|

| Clé à code - serrure à combinaisons |

|

| Cartes-clés électroniques |

|

| Biométrie |

|

| Ouverture à distance (p. ex. appuyer sur un bouton-signal pour permettre l'entré) |

|

| Reconnaissance visuelle par un garde de sécurité |

|

| Types de mesures de contrôle d'accès multiples à une même porte |

|

3.2.1 Fenêtres

Les fenêtres et autres ouvertures qui pourraient permettre l'accès à des endroits sécurisés, comme des conduits de ventilation, peuvent être munies de barres, d'une grille métallique ou de treillis en métal déployé pour assurer une sécurité accrue. Les pellicules plastiques de sécurité et de sûreté, et le vitrage de sécurité peuvent également aider à tenir ensemble les fragments de verre et à empêcher la fenêtre de sortir de son cadre en cas de bris. Sur le plan de la sécurité, les pellicules intimités peuvent être également d'une certaine utilité dans certaines situations (p. ex. des fenêtres dans des zones de confinement d'animaux). Cependant, ces pellicules offrent une intimité seulement dans certaines conditions d'éclairage. La quincaillerie de sécurité des fenêtres devrait être fixée de l'intérieur pour empêcher toute manipulation, ou être munie d'ancrages indémontables si elle est fixée à l'extérieur. Les fenêtres situées au rez-de-chaussée étant plus accessibles, il faut mettre en place des mesures supplémentaires (p. ex. de plus petites ouvertures) pour empêcher l'accès à celles-ci.

En ce qui concerne la résistance du verre, la plupart des types de verre peuvent être brisés à l'aide d'un objet dur (p. ex. une pierre). Cependant, le verre trempé et le verre laminé sont plus épais et plus résistants que le verre en feuille. Certains types de verre (p. ex. le verre laminé) résistent également à la fragmentation lorsqu'ils sont brisés.

3.2.2 Portes

Les portes qui donnent accès à des aires où des ressources sont manipulées ou entreposées devraient être verrouillées lorsque les aires ne sont pas utilisées. Les portes à parement métallique ou les portes à âme pleine en bois installées dans un cadre renforcé fait d'un matériau de revêtement équivalent offriront un important niveau de protection. L'utilisation de charnières à gonds indémontables, dans le cas où celles-ci sont montées du côté exposé, contribuera à éviter que les portes soient enlevées. Lorsque des portes comprennent des fenêtres et des évents, la pose d'un vitrage de sécurité, de barres, d'une grille métallique ou de grilles équivalentes sur les grands évents empêchera qu'elles soient brisées ou enlevées. Les grilles devraient être fixées à l'aide d'ancres indémontables. Le GCB exige l'affichage d'un panneau d'avertissement de danger biologique sur les portes des zones de confinement pour éviter l'entrée non intentionnelle du personnel non autorisé. De même, la pose d'affiche sur d'autres portes, comme les portes de sortie de secours, peut aider à éviter l'entrée non intentionnelle (p. ex. une affiche indiquant « sortie de secours seulement »).

3.2.3 Clôtures et portes

Les installations qui abritent des ressources posant un risque élevé peuvent envisager l'installation d'une clôture autour du périmètre extérieur du bâtiment. Les clôtures de moins de 2.13 mètres de hauteur ne sont pas considérées comme étant des mesures de dissuasion efficaces.Footnote 4 Le nombre de points d'entrée et de sortie dans la clôture devrait être limité le plus possible en gardant les barrières verrouillées lorsqu'elles ne sont pas utilisées, ou en installant, à chaque barrière, un poste de contrôle d'accès, occupé par du personnel de sécurité en tout temps. Munir le sommet de la clôture de fil barbelé ou d'un fil plat tranchant constitue des mesures de dissuasion supplémentaires.

3.2.4 Matériel de verrouillage

L'efficacité d'un matériel de verrouillage dépend de sa qualité de fabrication (p. ex. l'alignement des broches), de l'installation, de sa conception (le nombre de broches, les matériaux utilisés) et de son bon état. Il existe de nombreux types de serrures à clé qui diffèrent les uns des autres par le mécanisme (p. ex. serrures à gorge, à barillet, à levier). Les serrures sans clé, comme les serrures à combinaisons, utilisent un mécanisme à roulette. L'emploi de serrures à combinaisons ou de serrures sans clé avec code chiffré n'est pas recommandé pour protéger les ressources qui exigent un niveau élevé de sécurité. Les serrures à code munies d'un clavier numérique ou alphanumérique sont vulnérables aux personnes ou groupes qui sont capables de déduire le code d'accès à partir de l'apparence des clés. Aucune serrure n'offre une protection garantie, mais l'expertise et le temps nécessaires pour déjouer une serrure de haute sécurité par la force ou l'habileté peuvent suffire à dissuader les personnes non autorisées. Si des clés et des serrures classiques sont utilisées, elles devraient être de qualité élevée ou faire partie de serrures de haute qualité, comme les modèles à clés munis de barillets de haute sécurité comprenant un deuxième jeu de broches, à l'épreuve du crochetage ou de clés non reproductibles (p. ex. double taillé par des serruriers, des quincaillers ou pince coupante maison interdite). Dans le cas des cadenas, les modèles protégés en acier de haute sécurité peuvent être utilisés.

Les serrures portatives (p. ex. les cadenas à clé) peuvent être utilisées pour attacher plusieurs objets ensemble, généralement en utilisant une manille. Les serrures devraient être faites de matériaux durs résistant aux attaques utilisant la force et être munies de manilles blindées pour empêcher qu'elles soient coupées. Il n'est pas recommandé d'utiliser les cadenas à ressorts lorsqu'un niveau de sécurité raisonnable est nécessaire car il est possible de désengager le mécanisme de verrouillage en insérant une cale, et si le cadenas est endommagé ou perforé, le cadenas pourrait s'ouvrir soudainement.

Les passe-partout et les passe-partout partiels sont parfois utilisés dans les installations pour permettre aux personnes qui doivent accéder à de nombreuses salles de déverrouiller plusieurs portes à l'aide d'une seule clé. Dans une série de serrures à clé passe-partout partiel, une clé de groupe peut ouvrir toutes les serrures de la série et la clé maîtresse, un ensemble de serrures dans la série. Les systèmes de verrouillage équipés d'un passe-partout et d'un passe-partout partiel sont largement déconseillés, car la perte ou le vol d'une seule clé pourrait compromettre la sécurité d'une aire complète, et également parce que ces serrures sont généralement plus faciles à forcer (présence de plusieurs points de cisaillement dans l'alvéole).

Il existe deux types de corps de serrure sur les portes : les pênes demi-tour et les pênes dormants. Les pênes demi-tour ont une extrémité biseautée et sont à ressort, de sorte que la porte se verrouille automatiquement lorsqu'elle est fermée. Un des inconvénients du pêne demi-tour est qu'il est moins sécuritaire qu'un pêne dormant, sauf si le verrou est équipé d'un dispositif anti-cale; une porte verrouillée avec un seul verrou peut être ouverte assez facilement en utilisant une mince cale (p. ex. une carte de crédit). Un pêne dormant ne peut être déplacé qu'en position verrouillée ou ouverte à l'aide d'une clé (ou du bouton rotatif à partir de l'intérieur). Les pênes dormants qui dépassent le cadre de porte d'au moins 2.4 cm offrent une bonne protection.

3.2.5 Systèmes de contrôle d'accès électroniques

Les systèmes de contrôle d'accès électroniques, comme les systèmes biométriques et les lecteurs de cartes d'accès, peuvent être utilisés pour offrir un accès limité au personnel autorisé seulement. Les justificatifs d'identité sont présentés au système de contrôle d'accès à un point d'entrée. Une base de données branchée à un lecteur vérifie les renseignements de la personne, notamment si celle-ci est autorisée ou non à entrer à un point d'accès en particulier. La carte-clé peut comporter une bande magnétique qui est lue par le lecteur, ou comporter un élément qui est balayé par le lecteur lorsque la carte est tenue à proximité. Les systèmes de lecture de cartes sont les systèmes de contrôle d'accès électroniques les plus courants; la carte-clé est souvent utilisée comme carte d'identité. Un des avantages des systèmes de lecture de cartes est que les privilèges associés à la carte peuvent être facilement modifiés dans la base de données lorsqu'il y a un changement dans la situation d'emploi ou lorsqu'une carte-clé est perdue ou volée. Une autre source ou une source auxiliaire d'alimentation électrique de secours devrait être installé en cas de panne là où le système de contrôle d'accès est électronique. Si le système d'accès restreint retombe en mode fermeture en cas de panne, une solution de rechange serait de mettre en oeuvre un système d'accès restreint de secours (p. ex. serrure à clé non reproductible).

Voici quelques-unes des caractéristiques générales des systèmes de contrôle d'accès électroniques :

- Capacité de déterminer et d'enregistrer où l'accès a eu lieu et les justificatifs d'identité utilisés

- Capacité de permettre ou d'interdire l'accès en fonction de l'heure du jour

- Capacité de changer l'autorisation d'accès sans apporter de modifications au matériel

- Capacité de surveiller la position d'une porte pour indiquer si elle est ouverte, fermée ou verrouillée

- Capacité d'apparier les renseignements sur les personnes (p. ex. photo, statut de l'employé, date d'expiration de l'accès)

- Capacité d'être reliés avec d'autres dispositifs de sécurité électroniques, comme des caméras

Une limite des systèmes électroniques de contrôle d'accès qui devrait être prise en considération est la possibilité d'interférences (p. ex. un enchevêtrement), soit par le système de contrôle automatique du bâtiment ou la console de sécurité sur les lieux, soit à partir d'un ordinateur ou d'un dispositif d'un endroit hors des lieux. Le talonnage, soit de permettre à quelqu'un d'entrer avec soi dans l'aire contrôlée, est une autre limite courante dans les lieux de travail, car il est considéré comme poli de tenir la porte ouverte à des collègues de travail. Une solution possible consiste pour la personne qui tient la porte ouverte de vérifier les cartes d'identité des collègues de travail. Les politiques organisationnelles et les attentes envers le personnel devraient être clairement décrites durant la formation de sensibilisation à la sécurité. La formation sur la sécurité est examinée plus en détail à la section 7.2.

Il existe de nombreux types de dispositifs biométriques qui peuvent être utilisés pour limiter l'accès à une installation ou à une partie de celle-ci. Les systèmes peuvent être axés sur la reconnaissance de l'iris, de la main, des empreintes digitales, de la voix ou du système vasculaire d'une personne. Un lecteur optique est utilisé pour saisir l'information de la personne. Cette information est comparée à une base de données contenant les éléments numérisés des personnes autorisées. Si une correspondance est identifiée, la personne se voit accorder l'accès. Les taux d'erreurs des systèmes biométriques peuvent varier selon la mesure dans laquelle les caractéristiques changent d'une journée à l'autre. Par exemple, un système de reconnaissance de la voix peut rejeter à tort une personne autorisée qui a un mal de gorge.

Tableau 3-2 : Éventuelles mesures qui peuvent être mises en œuvre pour atténuer les risques de biosûreté dans une zone de NC2, de NC3 et d'ABCSE

| Élément du plan de biosûreté | Risque | Éventuelles mesures d'atténuation des risques | ||

|---|---|---|---|---|

| NC2 | NC3 | Zone d'ABCSE | ||

| Sécurité physique | Individu non autorisé accédant à la zone de confinement. |

|

Option A

|

Option A

|

| Individu non autorisé accédant à des agents pathogènes ou des toxines entreposés à l'extérieur de la zone de confinement. | L'équipement d'entreposage situé à l'extérieur de la zone de confinement doit être verrouillé avec une serrure à clé (p ex. les congélateurs sont verrouillés). | L'équipement d'entreposage situé à l'extérieur de la zone de confinement doit être verrouillé avec une serrure à clé non reproductible et situé dans une aire à accès limité. | L'équipement d'entreposage situé à l'extérieur de la zone de confinement doit être verrouillé avec une serrure à clé non reproductible et fixé sur place. | |

3.3 Détection des accès non autorisés et des tentatives d'accès

Les systèmes de détection dans une installation servent généralement à surveiller et à protéger une aire (p. ex. le périmètre de l'installation, les zones à accès restreint) plutôt qu'un objet. Dans le cas de certaines installations de NC2, il peut être suffisant de mettre en place des procédures opérationnelles pour obtenir des renseignements sur une personne non reconnue. Dans les aires à sécurité plus élevée, des moyens physiques de détection peuvent être justifiés pour surveiller (p. ex. par des caméras de sécurité, TVCF ou des alarmes) et enregistrer (p. ex. un enregistrement électronique des accès) les personnes qui entrent ou qui quittent les aires.

Les mesures suivantes peuvent permettre de détecter rapidement les accès non autorisés ou les tentatives d'accès :

- observation visuelle;

- évaluation des alarmes par vidéo;

- dispositifs de détection d'intrusion;

- relevés d'inventaire (s'ils sont vérifiés fréquemment);

- seaux et autres dispositifs d'indication d'altération.

Les aires qui ne sont pas physiquement occupées (p. ex. en dehors des heures de travail) peuvent être protégées par des systèmes de détection d'intrusion et des alarmes. Les divers types de systèmes de détection d'intrusion sont décrits dans le tableau 3-3. Les capteurs d'un système de détection d'intrusion sont souvent placés aux points d'intrusion possibles (p. ex. les fenêtres). Si le système de détection d'intrusion est déclenché, il est préférable qu'une équipe d'intervention (p. ex. le personnel de sécurité, les autorités d'application de la loi) soit alertée le plus tôt possible de façon à déclencher une intervention rapide. Si des claviers sont utilisés pour activer ou désactiver un système de détection d'intrusion, le dispositif et sa boîte de jonction électrique devraient être installés dans un endroit protégé afin de réduire les risques d'altération.

3.3.1 Systèmes de détection des intrusions

Afin de détecter un accès non autorisé, une tentative d'accès ou une altération, un système de détection des intrusions devrait :

- s'activer dès la détection d'un acte d'intrusion ou d'une altération;

- continuer à produire une alarme jusqu'à ce qu'elle soit reconnue par une personne autorisée;

- utiliser plus d'un capteur ou d'un type de capteur afin de fournir une fonction de redondance;

- inclure des zones de détection qui se chevauchent;

- utiliser des liens de communications supervisés spécialisés qui sont continuellement surveillés;

- être équipé d'une source d'alimentation auxiliaire de secours ou l'équivalent pour maintenir une capacité de détection en continu en cas de perte de l'alimentation électrique principale;

- avoir un taux faible de déclenchement intempestif ou de fausses alarmes avec une probabilité élevée de détection.

De plus, il faut tenir compte des recommandations suivantes lors de l'utilisation de systèmes d'alarme intérieurs :

- Les dispositifs de surveillance et les batteries de secours devraient être protégés contre toute manipulation par des personnes non autorisées (p. ex. panneau électronique ou boîte de jonction)

- Les zones d'alarme spécialisées peuvent être utilisées dans les aires d'entreposage (p. ex. distinctes des autres zones d'alarme, comme l'espace de travail en laboratoire)

- Une piste d'audit devrait être maintenue pour enregistrer la cause de toutes les alarmes

- Un effectif suffisant devrait être présent en tout temps au poste de surveillance des alarmes

Tableau 3-3 : Résumé des systèmes de détection d'intrusion

| Système de détection | Description | Utilisations possibles | Limites | Attentes |

|---|---|---|---|---|

| Détecteur de mouvement à infrarouges | Détecte un changement dans la température ambiante. |

|

|

Il doit être installé dans des aires stratégiques de l'installation. |

| Interrupteur magnétique | Détecte un circuit interrompu (p. ex. une porte ou une fenêtre ouverte). |

|

|

Il peut exiger également des détecteurs de verre brisé |

| Détecteur de verre brisé | Détecte les fréquences et les vibrations provenant du verre brisé. |

|

|

Toutes les portes et les fenêtres doivent être équipées d'un détecteur. |

| Détecteur acoustique de mouvement | Détecte le mouvement en émettant des ondes sonores qui sont réfléchies par les objets. |

|

|

Le système doit être installé dans des aires importantes précises. |

| Détecteur acoustique | Surveille les sons afin de déterminer le moment où une intrusion se produit et la nature de l'intrusion. |

|

|

Les sons extérieurs doivent être suffisamment bloqués (p. ex. les sons provenant du laboratoire situé à proximité). |

| Surveillance visuelle | Images vidéo captées par une caméra et surveillées par le personnel de la sécurité. (p. ex. la TVCF). |

|

|

Les images doivent être constamment surveillées par le personnel de sécurité ou le signal vidéo doit être enregistré et intégré au système de détection des intrusions. |

3.3.2 Surveillance par télévision en circuit fermé

Les systèmes de surveillance par télévision en circuit fermé (TVCF) permettent au personnel de la sécurité de voir à l'intérieur de nombreuses aires à partir d'un emplacement central. De nombreux systèmes peuvent également inclure l'audio. Les systèmes les plus simples comprennent une caméra, un moyen de transmission du signal vidéo provenant de la caméra vers un lieu de visualisation, et une personne qui surveille la transmission vidéo en direct ou la vidéo enregistrée. Les systèmes plus complexes peuvent comprendre plus de caméras et de détecteurs de mouvement vidéo, un commutateur-mélangeur pour passer d'une caméra à une autre ou un multiplexeur permettant de voir plusieurs transmissions vidéo simultanément, un annotateur pour enregistrer l'heure et la date de la vidéo, et des ordinateurs qui assument les fonctions de traitement de l'image (p. ex. la reconnaissance d'objets, les fonctions de recherche et de lecture). Les caméras peuvent être placées à des endroits stratégiques à l'intérieur et dans le périmètre de l'établissement (p. ex. aux points d'entrée et de sortie, aux détecteurs raccordés aux alarmes). La vidéo filmée par un système de TVCF peut être utilisée comme preuve dans les enquêtes d'incidents.

Grâce à la transition de la technologie analogique à la technologie d'imagerie numérique, diverses fonctions de calcul peuvent être intégrées dans le système de sécurité. Par exemple, des vidéos peuvent être visionnées pour rechercher des séquences d'images inhabituelles, comme la présence d'une personne, d'un objet ou d'un véhicule qui pourrait être d'importance. Les caméras peuvent également être contrôlées à distance. Les améliorations technologiques ont également amené l'utilisation de caméras couleur à haute résolution.

Le système de TVCF peut également jouer un rôle dans l'intervention d'urgence. Il peut permettre au personnel de la sécurité de voir les endroits et d'évaluer la situation. Si le système de TVCF est intégré à un système de détection, il peut être utilisé pour déterminer la cause d'une alarme d'intrusion (p. ex. s'il est déclenché par un humain). Les dossiers électroniques peuvent être copiés sur d'autres supports (p. ex. DVD, clé USB) pour être conservés à long terme, s'ils devaient servir d'éléments de preuve.

3.3.3 Technologie d'inviolabilité

Des rubans, étiquettes et seaux d'inviolabilité peuvent être utilisés pour détecter visuellement l'accès non autorisé afin de protéger des ressources tels que des congélateurs, flacons, boîtes ou autres contenants d'agents pathogènes ou de toxines. Les dispositifs offerts sur le marché comprennent les flacons à bouchon avec levier, permettant l'ouverture par pression sans décapsuleur, et les contenants qui peuvent être protégés au moyen de mécanismes en plastique qui se détachent à l'ouverture.

3.3.4 Éclairage

L'éclairage extérieur d'une installation peut être utilisé pour accroître la sécurité des personnes autorisées qui entrent dans le bâtiment et qui en sortent. Il peut également servir à dissuader ou à détecter l'intrusion en améliorant la qualité de l'image vidéo provenant des caméras extérieures. Les différents types d'éclairage comprennent les lampes incandescentes, les lampes à décharge à haute intensité, les lampes fluorescentes et les diodes électroluminescentes (DEL). L'éclairage devrait être choisi en fonction de l'utilisation prévue. Par exemple, l'éclairage à détection de mouvement doit atteindre son niveau maximal rapidement, et l'éclairage servant à la surveillance vidéo des zones peut nécessiter la diffusion de lumière d'une couleur particulière pour capter les détails de l'image.

Certains experts font valoir que les conditions de faible éclairage sont pires que s'il n'y avait pas d'éclairage. Il faut tenir compte du fait qu'une lumière de forte intensité facilite la détection visuelle d'intrus, tandis que l'obscurité totale assure un excellent couvert, et il devient également difficile pour un intrus de déjouer une barrière. Cependant, des conditions de faible luminosité peuvent être suffisantes pour permettre à un intrus de manipuler une serrure, mais insuffisantes pour permettre la détection par une caméra.

3.4 Considérations d'ordre opérationnel liées au contrôle d'accès

Des mesures opérationnelles de contrôle d'accès peuvent être utilisées seules ou en combinaison avec des mesures physiques pour restreindre l'accès à une installation ou à une partie de celle-ci. Des politiques et procédures en place (p. ex. pour le contrôle des clés, des codes et des visiteurs) et la formation des membres du personnel afin qu'ils comprennent et suivent les procédures établies sont essentielles au maintien d'une installation protégée. Les politiques et les procédures devraient décrire l'autorité responsable de l'installation qui a le pouvoir d'approuver le processus d'autorisation du personnel, et qui peut identifier les individus qui peuvent autoriser le personnel à accéder un aire quelconque. Le processus d'autorisation peut comprendre une série d'approbations (p. ex. des ressources humaines, du service de sécurité de l'installation et des superviseurs) et que l'individu ait respecté toutes les exigences d'accès (p. ex. qualifications professionnelles appropriées, formation en biosécurité et biosûreté complétées, et, le cas échéant, une Habilitation de sécurité en vertu de la LAPHT) avant d'être accordé le droit d'accès.

3.4.1 Identifier le personnel autorisé

Un processus ou une politique devraient être établis pour accorder, modifier ou retirer l'autorisation d'accès lorsque des personnes (p. ex. personnel travaillant dans la zone de confinement, stagiaires, visiteurs, personnel de gestion, étudiants, personnel d'entretien, personnel d'intervention d'urgence) ont besoin d'un accès temporaire ou n'ont plus besoin de l'accès, ou lorsqu'elles démissionnent ou sont congédiées. Le processus peut nécessiter la désactivation des cartes-clés, le retour des clés, des cartes-clés et des cartes d'identité, ou le changement des codes de clés. La politique devrait définir les critères auxquelles il faut satisfaire avant que l'accès soit accordé, ce qui peut comprendre l'autorisation médicale, les besoins en formation et l'Habilitation de sécurité en vertu de la LAPHT, ou l'accompagnement et la supervision.

La liste des personnes autorisées devrait être révisée régulièrement. La révision peut être plus fréquente dans les installations où :

- des ABCSE sont manipulés ou entreposés;

- un grand nombre de personnes ont un accès (p. ex. installations plus grandes);

- le roulement des personnes ayant un accès est fréquent (p. ex. établissement d'enseignement);

- le roulement des projets est fréquent (p. ex. études sur les animaux).

Il faut également envisager de limiter l'accès aux systèmes et logiciels de gestion de la sécurité pour empêcher les interférences non autorisées.

3.4.2 Établir des procédures de contrôle d'accès

Des PON ou des protocoles écrits devraient être établis afin d'aider le personnel à déterminer si une personne est autorisée ou non à accéder à une installation, y compris les mesures à prendre pour identifier, affronter, renvoyer et signaler les personnes non autorisées et suspectes. Des politiques et des procédures devraient être mises en place pour permettre l'accès à l'installation aux personnes chargées du nettoyage, de l'entretien et de la réparation (p ex., personnes accompagnées ou agents pathogènes mis sous clé et inaccessibles). Une politique sur le port d'une carte d'identité avec photo (toujours présentée dans l'installation et jamais portée à l'extérieur de celle-ci) aidera à identifier les personnes autorisées.

Lorsque des codes de clés ou des cartes sont utilisés dans les systèmes de contrôle d'accès électroniques une politique devrait être établie interdisant au personnel de partager les justificatifs d'identité (p. ex. partager la carte ou le code de quelqu'un d'autre, ou permettre le talonnage). Les cartes-clés utilisées conjointement avec un code de clé augmentent le niveau de sécurité.

Finalement, une PON devrait être établie pour signaler la perte, le vol ou l'accès compromis de clés, de cartes ou de codes, de sorte que des mesures correctives puissent être mises en œuvre en temps opportun.

3.4.2.1 Clés

Des registres sur les clés et les systèmes connexes (p. ex. cartes-clés, codes et serrures à combinaisons) devraient être tenus à jour afin de limiter ou de restreindre l'accès aux zones de confinement, aux matières infectieuses ou aux toxines. Ces registres devraient comprendre les éléments suivants :

- le nom des personnes à qui la clé, le code ou la combinaison a été remis;

- la date de remise ou de révocation.

L'organisation devrait se doter d'un processus permettant de retirer les clés aux personnes dont l'accès n'est plus requis, ou demander à celles-ci de retourner les clés, et de ranger les clés non distribuées de manière sécuritaire (p. ex. dans une armoire ou un coffre-fort verrouillé).

Une bonne pratique de contrôle des clés consiste à :

- limiter le nombre de personnes ayant des clés à celles qui ont besoin d'un accès;

- limiter le nombre de passe-partout aux membres de la direction et aux personnes qui ont besoin d'entrer dans toutes les aires (p. ex. les agents de la sécurité biologique [ASB]);

- effectuer une vérification régulière (p. ex. mensuelle, semestrielle ou annuelle) de l'inventaire des clés et des détenteurs de clés, en fonction du roulement du personnel afin de tenir compte de toutes les clés distribuées et non distribuées, et des clés déclarées perdues ou volées;

- établir des voies de communication entre les détenteurs de clés et le service des ressources humaines afin de faciliter la notification des chargements relatifs au statut d'emploi des personnes;

- interdire au personnel de copier les clés;

- utiliser une clé brevetée non reproductible ou une rainure de clé unique pour empêcher la copie non autorisée des clés;

- s'assurer que les clés distribuées au personnel de la sécurité, comme les passe-partout, sont remises d'un quart de travail à l'autre et qu'elles demeurent dans l'installation;

- changer les codes d'accès définis en usine par défaut lorsqu'une serrure est installée, le cas échéant.

Une clé pour l'accès en cas d'urgence devrait être rangée dans un endroit sécuritaire (p. ex. dans une boîte à clés protégée). Si la clé est utilisée dans une situation d'urgence, son utilisation devrait être consignée dans le registre des clés et la personne responsable devrait en être informée (p. ex. l'ASB).

3.4.2.2 Cartes d'identité

Les cartes d'identité avec photo émises par une organisation ne sont pas reliées à un système de contrôle d'accès électronique. Cependant, les cartes-clés électroniques peuvent également servir de carte d'identité si le nom et la photo de la personne autorisée apparaissent sur la carte.

Les cartes d'identité devraient comprendre une photo de la personne autorisée aux fins de sécurité et de comparaison avec d'autres personnes, le nom de la personne et la date d'expiration de la carte. Les cartes d'identité peuvent utiliser des codes de couleurs afin d'indiquer l'autorisation à des aires d'accès restreint précises d'une installation. Ce système permet au personnel à l'intérieur d'une aire d'accès restreint de surveiller et de détecter les personnes non autorisées. Par exemple, un garde de sécurité peut permettre à une personne de franchir un point de contrôle à partir de la vérification de ses justificatifs d'identité (p. ex. une carte d'identité valide avec photo, l'identification de la photo et le nom de la personne figurant sur la liste des personnes autorisées). Selon le niveau de sécurité requis, l'identification visuelle par un garde de sécurité n'est pas nécessairement l'option d'accès contrôlé la plus appropriée dans le cas d'organisations comptant de nombreux employés (plus de 30 employés par quart de travail).

Pour qu'un système de cartes d'identité fonctionne, toutes les personnes autorisées devraient présenter en tout temps leur carte lorsqu'elles sont dans l'établissement, à l'exception des aires où ce n'est pas autorisé (p. ex. NC3, NC4). Le personnel devrait vérifier de façon régulière l'identité des autres personnes qu'elles croisent tout au long de la journée, et tout employé qui ne possède pas de carte d'identité devrait être accompagné à la sortie de l'aire d'accès restreint ou déclaré à l'autorité interne compétente.

Les cartes d'identité délivrées au personnel qui ont besoin d'entrer dans l'installation ou à une partie de celle-ci doivent être documentées de la même façon que les clés décrites ci-dessus. Les cartes d'identité doivent être rapidement retournées au responsable de leur émission lorsque l'accès n'est plus requis (p. ex. modification de tâches, retraite, congédiement). Les privilèges d'accès associés aux cartes-clés électroniques peuvent être facilement modifiés dans le système d'accès électronique.

Un système d'échange est une procédure de contrôle opérationnelle qui peut être utilisée pour réduire le risque associé à la falsification des cartes d'identité. Les employés se voient remettre deux cartes d'identité comportant des photographies identiques. Une sert simplement à identifier l'employé, tandis que l'autre est codée (p. ex. avec une bordure ou une couleur de fond différente) pour indiquer clairement les parties de l'installation auxquelles la personne a accès. L'employé échange la carte d'identité non codée pour la carte codée au début de son quart de travail. À la fin du quart de travail, l'employé retourne la carte d'identité codée en échange de la carte non codée.

3.4.2.3 Cartes-clés électroniques

Les cartes-clés électroniques, qu'elles soient génériques ou qu'elles servent de cartes d'identité, peuvent être utilisées pour donner un accès électronique (p. ex. par un lecteur de cartes à bande magnétique, par proximité ou à puce). Dans les zones à sécurité moins élevée, la carte seule peut être suffisante. Pour accéder à des zones à sécurité plus élevée, l'utilisation d'un code de clé associé empêchera l'accès non autorisé des personnes qui trouvent ou volent une carte.

3.4.2.4 Accompagnement et supervision

Les protocoles d'entrée des personnes en formation, des visiteurs, des étudiants, du personnel d'entretien, du personnel d'intervention d'urgence et autres personnes qui ont besoin d'un accès temporaire sont des éléments importants dont il faut tenir compte lors de l'évaluation du contrôle d'accès. Cela peut comprendre l'enregistrement du nom de la personne et de la date d'entrée, l'émission d'une carte d'identité temporaire qui définit clairement le but de sa présence sur les lieux (p. ex. visiteur, technicien en réparation) et le nom de la personne qui l'accompagne, le cas échéant.

Les personnes autorisées à entrer dans une partie de l'installation à accès restreint doivent satisfaire aux exigences de la NCB, de la LAPHT et du RAPHT. Des exigences organisationnelles supplémentaires déterminées par une ELR peuvent également s'appliquer.

Les procédures permettant aux visiteurs d'entrer dans les aires de l'installation où l'accès est limité ou restreint au personnel autorisé devraient être incluses dans le plan de biosûreté. Selon la zone de confinement, cela peut comprendre divers niveaux de supervision. Par exemple, un seul superviseur peut suffire pour un groupe d'étudiants universitaires visitant un laboratoire de NC2.

Dans le cas des installations où des ABCSE sont manipulés ou sont accessibles de toute autre manière, les personnes autorisées doivent posséder une Habilitation de sécurité en vertu de la LAPHT. L'accès est autorisé à une personne sans habilitation de sécurité (y compris les visiteurs) seulement lorsque des ABCSE sont mis sous clé et inaccessibles, ou lorsque la personne est accompagnée et supervisée de façon appropriée par une personne autorisée possédant une Habilitation de sécurité en vertu de la LAPHT. Cette dernière peut seulement accompagner et superviser une personne à la fois (RAPHT 23) et surveiller les activités de cette dernière en tout temps. Elle doit demeurer à l'affût de tout comportement douteux de la personne qu'elle accompagne.

Une personne qui s'est déjà vu refuser une Habilitation de sécurité en vertu de la LAPHT ou dont l'habilitation de sécurité a été suspendue ou révoquée n'est pas autorisée à entrer dans l'aire, même sous surveillance, à moins qu'une Habilitation de sécurité en vertu de la LAPHT ait été délivrée depuis le refus, la suspension ou la révocation (RAPHT 24).

3.4.2.5 Suppression de l'autorisation d'accès

Lorsqu'une personne n'a plus besoin d'accéder à une aire ou que son autorisation d'accès à une aire est révoquée, l'autorité responsable de l'installation devrait prendre les mesures pour supprimer l'autorisation aux aires dont l'accès n'est plus nécessaire. Dans les zones où des ABCSE sont manipulées ou entreposées, la suppression de l'autorisation d'accès doit s'effectuer immédiatement. Les mesures appropriées peuvent comprendre la récupération des clés et de la carte d'identité, le changement des serrures et la mise à jour des registres d'accès électronique.

Dans les zones d'ABCSE, l'autorité responsable devrait immédiatement informer la personne concernée qu'elle n'a plus accès à la partie de l'installation, ou à l'installation tout entière. De plus, en vertu de la LAPHT et du RAPHT, l'ASPC doit immédiatement être avisée dans un tel cas (LAPHT 32, RAPHT 7). Les avis peuvent être transmis électroniquement à l'ASPC par le portail de la biosûreté accessible sur son site Web (www.santepublique.gc.ca/formation), par téléphone, par courriel (PHAC.LINC-DILC.ASPC@canada.ca) ou par télécopieur.

3.4.3 Sécurité et espaces communs

Un espace de laboratoire partagé est un modèle qui devient de plus en plus courant. Il s'agit d'un modèle de conception de laboratoires où il est possible de créer des environnements adaptés aux besoins actuels et pouvant satisfaire aux exigences futures. Les espaces partagés à l'intérieur des locaux d'un établissement où des activités réglementées menées avec des ABCSE sont autorisées en vertu d'un permis peuvent présenter des défis pour tout le personnel qui doit y pénétrer. Le service de gestion des installations, les directeurs et le détenteur du permis doivent déterminer la meilleure façon de faire face à ces défis.

Une solution possible consiste pour toutes les personnes qui travaillent dans des espaces partagés à se procurer une Habilitation de sécurité en vertu de la LAPHT, de façon à ce qu'elles puissent en tout temps entrer librement dans la partie de l'installation où des ABCSE sont présents. Ou encore, l'accès aux installations partagées par des personnes ne possédant pas une habilitation de sécurité (p. ex. celles pour lesquelles il n'est pas nécessaire d'avoir accès à des ABCSE) peut être limité aux moments où il n'y a pas d'ABCSE présents ou lorsque des ABCSE sont mis sous clés et sont inaccessibles, ou lorsque ces personnes sont accompagnées et supervisées par une personne qui possède une Habilitation de sécurité en vertu de la LAPHT pour cette partie de l'installation. Cette solution de rechange peut être appliquée par l'utilisation de calendriers et d'aires d'entreposage sécuritaires pour les ABCSE.

En ce qui concerne le partage d'un espace de laboratoire, les éléments suivants devraient être pris en considération :

- le type d'activité réalisée dans l'espace partagé;

- les personnes qui devront y avoir accès;

- la possibilité de séparer les activités par durée (heures particulières auxquelles des activités exigeant des mesures de sécurité accrues seront réalisées);

- les procédures relatives à la gestion des déchets d'ABCSE;

- le besoin de serrures et d'alarme sur de l'équipement précis, comme les congélateurs et les incubateurs qui contiennent des ressources, et pour les renseignements ou les aires d'entreposage des ressources.

Références

- Footnote 1

- Gouvernement du Canada. (2015). Norme canadienne sur la biosécurité, 2 e éd., Ottawa, ON, Canada : Gouvernement du Canada.

- Footnote 2

- Fennelly, L. (2013). Effective Physical Security (4th ed.). Waltham, MA, États-Unis : Elsevier Inc.

- Footnote 3

- Centers for Disease Control and Prevention des États-Unis, Division of Select Agents and Toxins et Animal and Plant Health Inspection Service Agricultures Select Agent Program. (2013). Security Guidance for Select Agent or Toxin Facilities (2nd Revision).Consulté le 9 février 2016 à l'adresse http://www.selectagents.gov/resources/Security_Guidance_v3-English.pdf

- Footnote 4

- United States Geological Survey, Department of Interior. des États-Unis. (2005). Physical Security Handbook, 440-2-H. Consulté le 15 mars 2016 à l'adresse http://www.usgs.gov/usgs-manual/handbook/hb/440-2-h/440-2-h.html

Chapitre 4 - Compétence et fiabilité du personnel

Des politiques et des procédures devraient préciser et décrire les exigences relatives à la formation, à l'expérience, à la compétence et à la fiabilité du personnel ayant accès à des agents pathogènes, à des toxines ou à d'autres matières infectieuses réglementées. Des protocoles de vérification préalable à l'affectation devraient être élaborés afin d'évaluer l'intégrité des personnes qui auront accès à des agents pathogènes, à des toxines ou à d'autres matières infectieuses réglementées. Ces protocoles pourraient prévoir des références et des Habilitations de sécurité en vertu de la LAPHT. Des indicateurs de comportement devraient également être évalués à cette occasion. Un programme de fiabilité continue visant à promouvoir un comportement acceptable peut aussi être bénéfique en réduisant les risques associés au personnel. Par exemple, la disponibilité de programmes d'aide aux employés (p. ex. des services de consultation psychologique) est une méthode qui permet de réduire les risques qu'un employé qui éprouve des problèmes d'ordre personnel devienne une menace interne. Des éventuelles mesures qui peuvent être mises en œuvre pour atténuer les risques de biosûreté associés à la compétence et à la la fiabilité du personnel se trouvent dans le tableau 4-1.

4.1 Vérification de la compétence et de la fiabilité